通过VS地址擦除系统定位缓冲区溢出问题

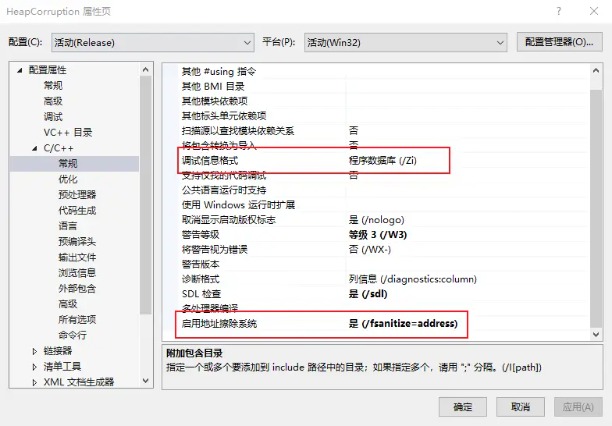

VS2019增加了一个名为“地址擦除系统”的功能,默认是关闭的,可以在项目“属性”-“c/c++”-"常规"中开启。在开启地址擦除系统”功能时,将调试信息格式设置为“程序数据库”。如下图:

如果没有该项,检查VS2019的版本是否低于16.9,并且在安装项中是否安装“C++ AddressSanitizer”。如下图:

下面用一些缓冲区溢出的例子,让编译器帮忙判断出错位置。

全局缓冲区溢出

1 #define _CRT_SECURE_NO_WARNINGS

2 #include <iostream>

3 using namespace std;

4

5 char sBuf[5];

6 int main()

7 {

8 int nNum = 1;

9 strcpy(sBuf, "Hello World!");

10

11 for (int i = 1; i < 101; i++)

12 nNum += i;

13

14 cout << "Num = " << nNum << endl;

15 getchar();

16 }

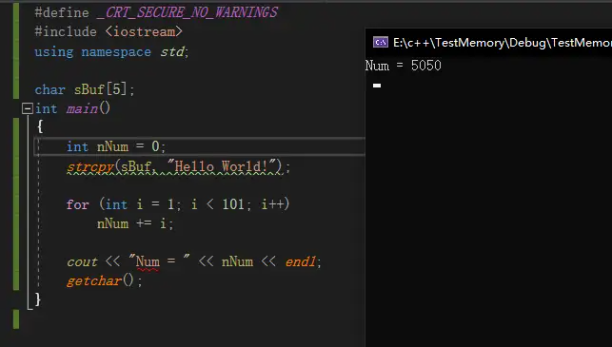

在上面代码中,定义了一个容量为5字符数组,将"Hello World!"字符串拷贝至该空间中,很明显这里发生了溢出。在不开启“地址擦除系统”功能下,能正常执行,不会有任何错误提示。如下图:

开启“地址擦除系统”功能,程序崩溃。

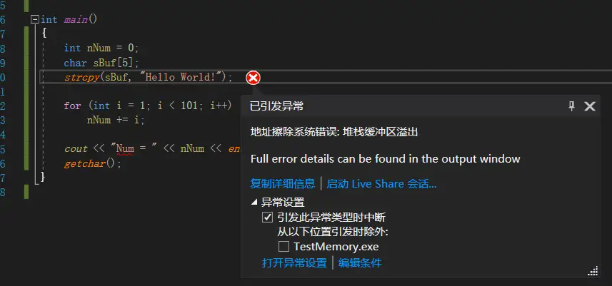

堆栈缓冲区溢出

1 #define _CRT_SECURE_NO_WARNINGS

2 #include <iostream>

3 using namespace std;

4

5 int main()

6 {

7 int nNum = 0;

8 char sBuf[5];

9 strcpy(sBuf, "Hello World!");

10

11 for (int i = 1; i < 101; i++)

12 nNum += i;

13

14 cout << "Num = " << nNum << endl;

15 getchar();

16 }

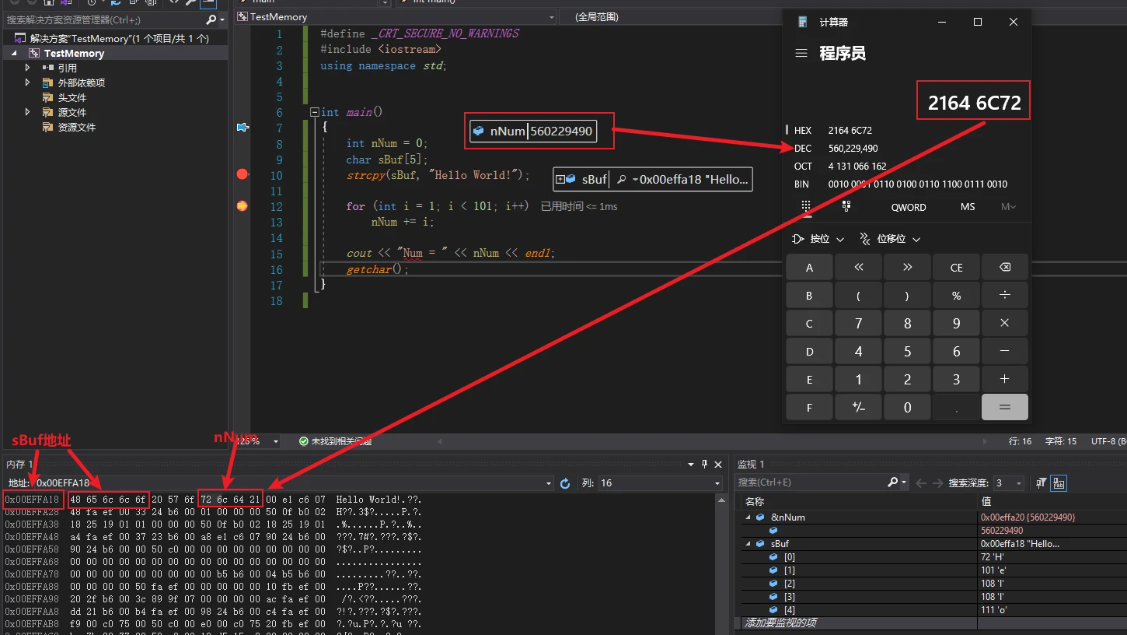

上面代码在不开启“地址擦除系统”功能下,数据计算异常,原因是在调用strcpy函数时,溢出部分的数据写入了nNum地址中,导致nNum计算的值出错:

观察内存分布情况:

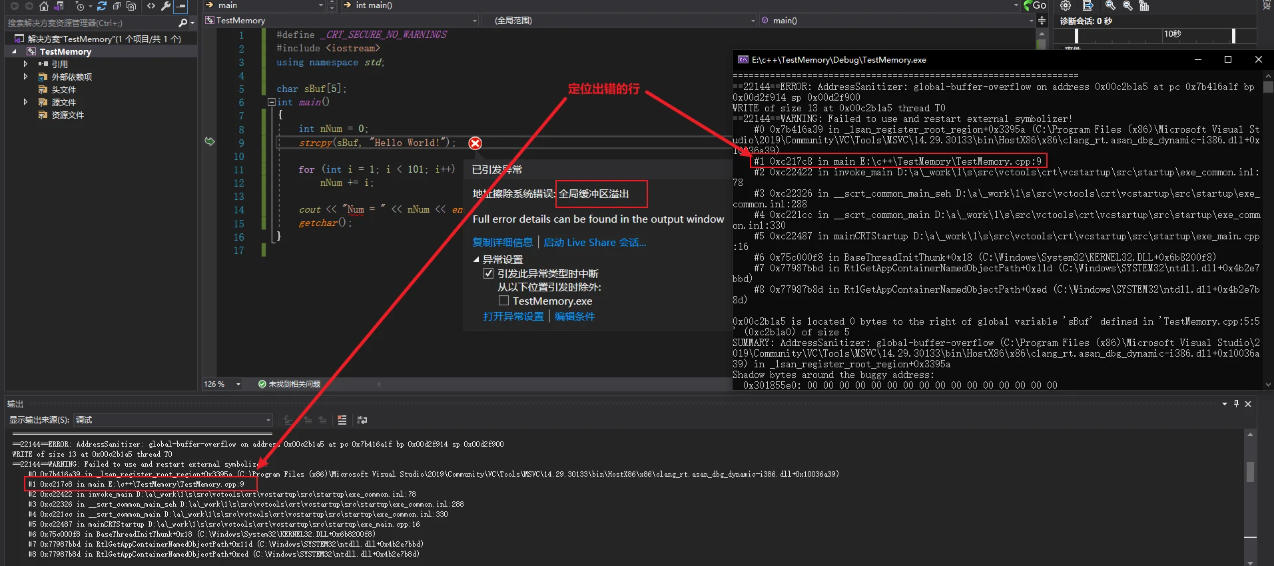

在实际工程中,如果遇到这种问题,定位是相当复杂的。开启后,调用strcpy函数直接崩溃:

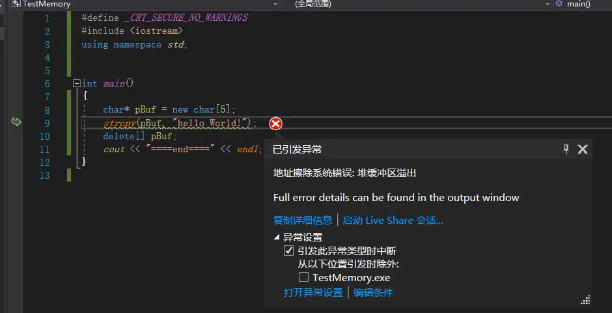

堆缓冲区溢出

堆缓冲区和上面两种差不多,就不放代码了。

通过VS地址擦除系统定位缓冲区溢出问题的更多相关文章

- 缓冲区溢出利用与ShellCode编写

一.实验目的 熟悉编写shellCode的流程 掌握缓冲区溢出的利用 二.实验环境 系统环境:Windows环境 软件环境:C++ ,缓冲区溢出文件链接 三.实验原理 要实施一次有效的缓冲区溢出攻击, ...

- Kali学习笔记20:缓冲区溢出实验环境准备

在前几篇的博客中:我介绍了OpenVAS和Nessus这两个强大的自动化漏洞扫描器 但是,在计算机领域中有种叫做0day漏洞:没有公开只掌握在某些人手中 那么,这些0day漏洞是如何被发现的呢? 接下 ...

- Linux系统缓冲区溢出

Linux系统下穿越火线-缓冲区溢出 原理:crossfire 1.9.0 版本接受入站 socket 连接时存在缓冲区溢出漏洞. 工具: 调试工具:edb: ###python在漏洞溢出方面的渗透测 ...

- Kali学习笔记33:Linux系统缓冲区溢出实验

之前做过一个Windows应用SLmail的缓冲区溢出的实验 这次来做一个Linux平台的缓冲区溢出实验: 缓冲区溢出是什么? 学过汇编的应该知道,当缓冲区边界限制不严格时,由于变量传入畸形数据或程序 ...

- 小白日记17:kali渗透测试之缓冲区溢出实例-windows,POP3,SLmail

缓冲区溢出实例 缓冲区溢出原理:http://www.cnblogs.com/fanzhidongyzby/archive/2013/08/10/3250405.html 空间存储了用户程序的函数栈帧 ...

- kali渗透测试之缓冲区溢出实例-windows,POP3,SLmail

kali渗透测试之缓冲区溢出实例-windows,POP3,SLmail 相关链接:https://www.bbsmax.com/A/xl569l20Jr/ http://4hou.win/wordp ...

- 缓冲区溢出实例(一)--Windows

一.基本概念 缓冲区溢出:当缓冲区边界限制不严格时,由于变量传入畸形数据或程序运行错误,导致缓冲区被填满从而覆盖了相邻内存区域的数据.可以修改内存数据,造成进程劫持,执行恶意代码,获取服务器控制权限等 ...

- 小白日记18:kali渗透测试之缓冲区溢出实例(二)--Linux,穿越火线1.9.0

Linux系统下穿越火线-缓冲区溢出 原理:crossfire 1.9.0 版本接受入站 socket 连接时存在缓冲区溢出漏洞. 工具: 调试工具:edb: ###python在漏洞溢出方面的渗透测 ...

- 2018-2019-2 20165232《网络对抗技术》Exp1 缓冲区溢出实验

2018-2019-2 20165232<网络对抗技术>Exp1 缓冲区溢出实验 实验点1:逆向及Bof基础实践 实践任务 用一个pwn1文件. 该程序正常执行流程是:main调用foo函 ...

- Kali学习笔记22:缓冲区溢出漏洞利用实验

实验机器: Kali虚拟机一台(192.168.163.133) Windows XP虚拟机一台(192.168.163.130) 如何用Kali虚拟机一步一步“黑掉”这个windowsXP虚拟机呢? ...

随机推荐

- 1 前端知识学习-初始Web和Web标准

0️⃣ 初始Web和Web标准 Web Web(World Wide Web) 即全球广域网.也成为万维网.我们常说的Web端就是网页端. 网页 网页是构成网站的基本元素.网页主要由文字.图像 ...

- 【博客搭建】Latex数学书写笔记

[博客搭建]Latex 数学书写笔记 Latex 是一种文档书写语言,支持大量的特殊字符,包括书写数学公式,并且很多 Markdown 环境都支持该语言. 布局实现 靠左:使用内联数学块$...$. ...

- 如何通过 Linux Bash 技术,让你的独立产品实现一键安装

我在业余时间开发了一款自己的独立产品:升讯威在线客服与营销系统.陆陆续续开发了几年,从一开始的偶有用户尝试,到如今线上环境和私有化部署均有了越来越多的稳定用户. 虽然我编写了非常详细的在线文档,说明如 ...

- Spark1.6和2.0版本区别(一) 累加器

1.6版本 2.0版本

- Flink学习(二) 应用场景和架构模型

实时计算最好的时代 在过去的十年里,面向数据时代的实时计算技术接踵而至.从我们最初认识的 Storm,再到 Spark 的异军突起,迅速占领了整个实时计算领域.直到 2019 年 1 月底,阿里巴巴内 ...

- new vue 实例发生了什么呢?

前言 最近全面栽进vue源码解析中,将出一系列的学习笔记 以及个人的一些总结 第一步准备工作 到GitHub上下载vue的源码(巧妇难为无米之炊) 用自己喜欢的编辑器打开源码 vue主要源码資源在sr ...

- C/C++ GOTO妙用

目录 GOTO 语句 跳出多层循环 循环首次部分跳过 GOTO 语句 C/C++ 的 goto 语句用来在一个函数内进行任意跳转,用起来也是很方便.示例如下: int a() { int x = 0, ...

- React从webpack迁移到rsbuild 纪实

Why 随着团队项目规模越来越大之后,继从babel-loader迁移到esbuild之后发现打包.热重载性能随着时间迭代之后又慢慢开始成为性能瓶颈,所以决定用新的打包工具去解决这个问题.esbuil ...

- s = 0.5 * a * Math.pow(t,2),关于js动画,从一个公式说起

s = 0.5 * a* t*t 上边这个是高中物理课本关于位移的计算公式,位移等于二分之一乘以a乘以t的平方,a是加速度,t是运动进行的时间(当然啦,初速度为0).下面我们会应用这个公式完成一个js ...

- Golang Linux、Windows、Mac 下交叉编译

前言 Golang 支持交叉编译, 即同一份代码,在一个平台上生成,然后可以在另外一个平台去执行. 之前写过一篇 Golang windows下 交叉编译 感觉写的不够全面,这篇作为补充. 交叉编译 ...