Web前端入门第 72 问:JavaScript DOM 内容操作常用方法和 XSS 注入攻击

当项目的安全团队找上门告诉您,您开发的项目存在 XSS 安全漏洞,作为一个开发人员,就问您慌不慌??

HTML 内容写入的时候,如果稍不注意就会触发隐藏 BOSS 漏洞 XSS。

XSS 漏洞原理就是利用了网站上内容输入的地方,比如说常见的评论提交,老六 通过输入评论的地方,提交一些 包含 JS 代码的内容 到服务器,服务器没做任何操作直接写入到数据库,最后在评论查询的时候直接将数据库的内容原样返给前端,而前端拿到此内容的时候,也不做任何处理,直接将内容以 HTML 的形式渲染的页面中,这时候 老六 输入的非法内容就会被当做 JS 代码执行,这就是典型的 XSS 注入攻击。

要避免 XSS 漏洞,就需要对不可信的内容进行过滤;或者不要把这部分内容当做 HTML 处理,直接当做文本渲染也可以避免 XSS 注入。

DOM 属性操作

在了解 DOM 内容操作之前,先学习几个常用的 DOM 属性操作方法,毕竟 JS 与 CSS 联动一般都是通过 DOM 属性进行关联。

比如 JS 控制 class 属性的变化,再在 CSS 中编写不同的 class 样式,就可以让 HTML 元素渲染成不同的样子。

// 获取 DOM 属性值

element.getAttribute(name)

// 设置 DOM 属性值,已存在的属性值会被修改

element.setAttribute(name, value)

// 删除 DOM 属性

element.removeAttribute(name)

// 操作 class 方法

element.classList.add(c1, c2, c3, ...) // 添加

element.classList.remove(c1, c2, c3, ...) // 删除

// force 使用布尔值将强制只允许删除或者只允许修改

element.classList.toggle(className, force) // 如果存在则删除,不存在则添加

element.classList.contains(className) // 判断是否存在

// 其他常用属性

element.id // 设置 id

element.className // 设置 class

element.style // 直接设置样式

// 特定标签属性

img.src // 设置图片地址

通过 className 可直接设置元素的 class 属性,这儿有一个问题,为什么不是直接使用 class 设置呢?

原因是:class 是 JS 中的关键字,为避免引起一些语法问题,所以就换了一个名字 className。

通过 className 控制类名的增删改虽然也不是不能做,但是始终有那么一点点麻烦,所以后来就引入了 classList 用来专门控制 class 属性。

而 Attribute 相关的几个方法,则是可以用来控制元素的所有属性,包括自定义属性和一些默认的属性 id、style、className 等。所以记住 Attribute 几个方法就已经可以打穿 DOM 属性操作了。

示例:

<style>

.red {

color: red;

}

.blue {

color: blue;

}

[data-type="bold"] {

font-weight: bold;

}

[data-type="italic"] {

font-style: italic;

}

</style>

<div id="test">公众号:前端路引</div>

<img id="img">

<script>

const test = document.getElementById('test');

const img = document.getElementById('img');

// 设置属性

test.setAttribute('data-type', 'bold')

// 获取属性值

const type = test.getAttribute('data-type')

console.log(' ~ type:', type);

// 移除属性

test.removeAttribute('data-type')

// 添加新的属性

test.setAttribute('data-type', 'italic')

// 判断是否存在Class

const hasRed = test.classList.contains('red')

console.log(' ~ hasRed:', hasRed);

// 添加Class

test.classList.add('red')

// 移除Class

test.classList.remove('red')

// 如果不存在则添加 blue,存在 blue 则移除

test.classList.toggle('blue')

// 给图片设置地址

img.src = 'https://developer.mozilla.org/static/media/firefox.1eabb4da07c095ca04fa.svg'

// 获取图片地址

console.log(' ~ img.src:', img.src);

// 换个 ID 属性

img.id = 'img-1'

// 获取 ID 属性

console.log(' ~ img.id:', img.id);

// 设置图片的 class

img.className = 'img-1'

// 获取图片的 class

console.log(' ~ img.className:', img.className);

// 设置图片边框

img.style.border = '1px solid red'

img.style.borderWidth = '4px'

img.style['border-color'] = 'blue'

// 设置图片宽度

img.style.width = '100px'

// 获取图片的样式

console.log(' ~ img.style:', img.style['border-width']);

</script>

在使用 style 属性设置样式的时候,如果使用的是 . 语法赋值,那么必须要改为 小驼峰命名,原因是 JS 中的 . 语法不支持短横线,比如 borderWidth,不能使用 border-width。

在使用数组取值语法的时候,可以直接使用 css 的属性赋值,比如 img.style['border-color'] = 'blue'。

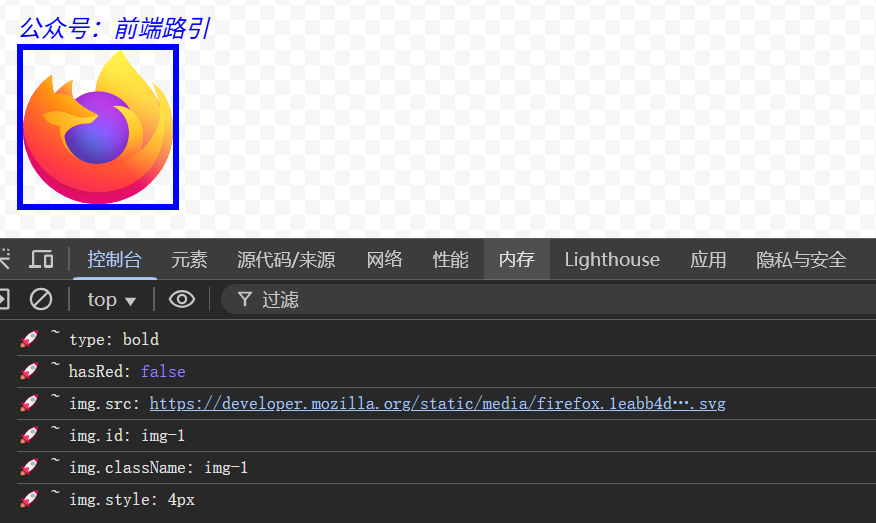

运行结果:

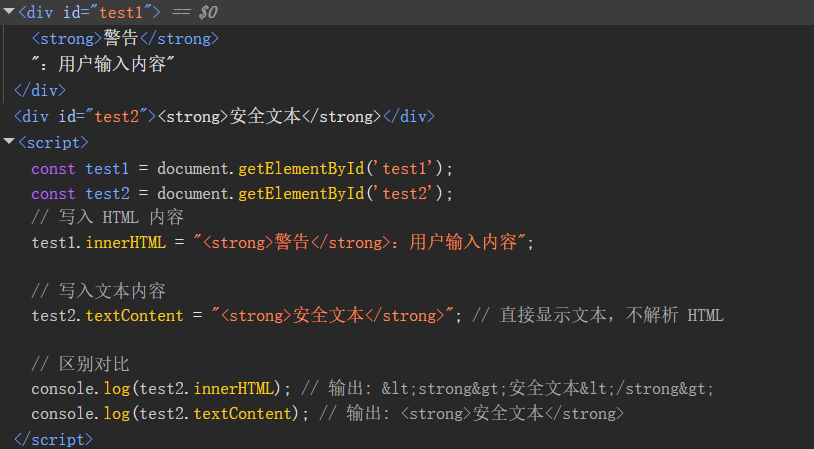

DOM 内容操作

DOM 属性操作一般不会触发安全问题, XSS 注入都是发生在 DOM 内容操作的时候,所以在使用 JS 进行 DOM 内容操作时需特别小心。

常用的两个个方法:

// 设置 DOM HTML 内容

element.innerHTML = htmlString;

// 设置 DOM 文本内容

element.textContent = textString;

实例:

<div id="test1">公众号:前端路引</div>

<div id="test2">公众号:前端路引</div>

<script>

const test1 = document.getElementById('test1');

const test2 = document.getElementById('test2');

// 写入 HTML 内容

test1.innerHTML = '<strong>警告</strong>:用户输入内容';

// 写入文本内容

test2.textContent = '<strong>安全文本</strong>'; // 直接显示文本,不解析 HTML

// 区别对比

console.log(test2.innerHTML); // 输出: <strong>安全文本</strong>

console.log(test2.textContent); // 输出: <strong>安全文本</strong>

</script>

运行结果:

XSS 注入

在使用 innerHTML 设置 HTML 内容时,如果用户输入的内容中包含 JS 脚本,那么就会导致 XSS 注入。

比如这样:

<div id="test1">公众号:前端路引</div>

<div id="test2">公众号:前端路引</div>

<script>

const test1 = document.getElementById('test1');

const h1 = `<script>alert("XSS");<\/script>`;

// 直接插入 script 标签被浏览器拦截了,不会引发 XSS 注入

test1.innerHTML = h1;

const test2 = document.getElementById('test2');

// 但可以换一种变体,使用 img 标签也可以做到 XSS 注入

const h2 = `<img src=x onerror="alert('XSS')">`;

test2.innerHTML = h2;

</script>

HTML5 规范规定:通过 innerHTML 动态插入的 <script> 标签不会执行其中的 JavaScript 代码。

这是浏览器的一种安全机制,目的是防止开发者无意或恶意插入可执行脚本。

XSS 注入可能导致的问题:非法用户直接在网站中运行 JS 代码,可以获取用户信息,从而伪造一些请求,达到非法目的。

写在最后

在使用 JS 操作 DOM 内容的时候,需特别防范 XSS 注入问题,尤其是用户输入的内容更加要加强防范,可以把任何用户当做一个潜在的攻击者,他们所有的输入都是不可信的,这样可以避免很多的安全问题。

更多内容参考 MDN:

https://developer.mozilla.org/zh-CN/docs/Web/API/DOMTokenList

https://developer.mozilla.org/zh-CN/docs/Web/API/Element

Web前端入门第 72 问:JavaScript DOM 内容操作常用方法和 XSS 注入攻击的更多相关文章

- web前端入坑第五篇:秒懂Vuejs、Angular、React原理和前端发展历史

秒懂Vuejs.Angular.React原理和前端发展历史 2017-04-07 小北哥哥 前端你别闹 今天来说说 "前端发展历史和框架" 「前端程序发展的历史」 「 不学自知, ...

- JavaScript DOM 基础操作

JavaScript DOM 基础操作 一.获取元素的六方式 document.getElementById('id名称') //根据id名称获取 document.getElementsByclas ...

- JavaScript中数组操作常用方法

JavaScript中数组操作常用方法 1.检测数组 1)检测对象是否为数组,使用instanceof 操作符 if(value instanceof Array) { //对数组执行某些操作 } 2 ...

- web前端入坑第二篇:web前端到底怎么学?干货资料! 【转】

http://blog.csdn.net/xllily_11/article/details/52145172 版权声明:本文为博主[小北]原创文章,如要转载请评论回复.个人前端公众号:前端你别闹,J ...

- web前端(13)—— 了解JavaScript,JavaScript的引入方式

从本篇博文开始,将进入web前端方便最关键最重要的部分——javascript,学到后面你就知道它真的太重要了 什么是JavaScript JavaScript一种直译式的脚本语言,是一种动态类型.弱 ...

- Web前端基础怎么学? JavaScript、html、css知识架构图

以前开发者只要掌握 HTML.CSS.JavaScript 三驾马车就能胜任一份前端的工作了.而现在除了普通的编码以外,还要考虑如何性能优化,如何跨端.跨平台实现功能,尤其是 AI.5G 技术的来临, ...

- WEB前端工程师整理的原生JavaScript经典百例

一.原生JavaScript实现字符串长度截取 二.原生JavaScript获取域名主机 三.原生JavaScript转义html标签 四.原生JavaScript时间日期格式替换 Date.prot ...

- Android零基础入门第72节:SwipeRefreshLayout下拉刷新

在实际开发中,经常都会遇到下拉刷新.上拉加载更多的情形,这一期就一起来学习Android系统的SwipeRefreshLayout下拉刷新组件. 一.SwipeRefreshLayout简介 Swip ...

- web前端基础知识-(四)DOM

文档对象模型(Document Object Model,DOM)是一种用于HTML和XML文档的编程接口.它给文档提供了一种结构化的表示方法,可以改变文档的内容和呈现方式.我们最为关心的是,DOM把 ...

- web前端学习之HTML CSS/javascript之一

前端编码之路之坎坷,web前端应该一直是个战场吧,各种浏览器的不兼容,各种小细节的修改,要往一个好的产品经理方向走,实在是难,昨天听了一位十年经验的产品经理讲座,最重要的恐怕就是协调资源的能力,而协调 ...

随机推荐

- linux下nacos集群部署报错Error: Could not create the Java Virtual Machine.

修改startup.sh时注意空格 注意这里-Dserver "-"之后没有空格 nohup $JAVA -Dserver.port=${PORT} ${JAVA_OPT} nac ...

- DRAM的读写操作、刷新、恢复的原理

这一节湖科大教书匠讲得特别好,原理梳理的很清晰,建议去b站看一看 写这个只为了自己复习方便一点 对读操作会破坏数据的理解 预充电利用列线上的寄生电容,使得每列的电压保持在\(Vcc/2\) 进行读操作 ...

- 集成RabbitMQ队列与EventBus总线

参照: Blog.Core [项目更新] 集成RabbitMQ队列与EventBus总线_dotNET跨平台的博客-CSDN博客

- EFCore先DBFirst,再CodeFirst(针对老项目迁移)

参照文章: CodeFirst命令介绍:Scaffold-DbContext 命令使用 - 跟着阿笨一起玩.NET - 博客园 (cnblogs.com) 整体流程介绍:NetCore 中 EFcor ...

- AutoFac(五)——通过lambda表达式灵活注册

按参数值不同实现不同的注册 一.定义接口 public interface InterfaceDao { public virtual void DoSomething(string type) { ...

- Weblogic远程代码执行CVE-2023-21839复现及修复

声明:本文分享的安全工具和项目均来源于网络,仅供安全研究与学习之用, 如用于其他用途,由使用者承担全部法律及连带责任,与工具作者和本公众号无关. WebLogic 存在远程代码执行漏洞(CVE ...

- SpringBoot文件上传--转载

转载地址:https://www.jianshu.com/p/85017f5ecba1

- SQL 强化练习 (十二)

还是 sql 冲鸭... , 停不下来了都, 趁着激情还在, 赶紧再整一把, 也渐渐发现, sql 果然是非常强大的, 然后搞了半天, 发现在写sql 的时候, 从它执行顺序来思考, 这样反而会轻松很 ...

- C# 相等比较

C# 相等比较 有两种类型的相等: 值相等:即两个值是一样的 引用相等:即引用是一样的,也就是同一个对象 默认地,对于值类型来讲,相等指的就是值相等:对于引用类型,相等就是指的引用相等. int a ...

- java客户端发送socket消息到指定服务并接收响应

做个笔记 /** * 发送socket到指定服务 * 接收有6位报文头长度的响应,支持读取分包 * * @param host IP * @param port 端口 * @param msg 消息内 ...