CobaltStrike逆向学习系列(12):RDI 任务发布流程分析

这是[信安成长计划]的第 12 篇文章

0x00 目录

0x01 任务构建

0x02 结果处理

0x03 功能 DLL 分析

之前的分析都是针对整个 CS 的框架来进行的,但是功能也是整个 C2 中相当重要的部分,接下来几篇文章会对基本的功能类型的流程进行分析

0x01 任务构建

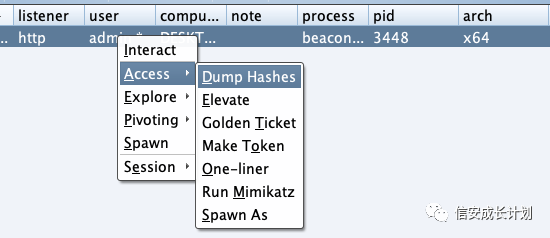

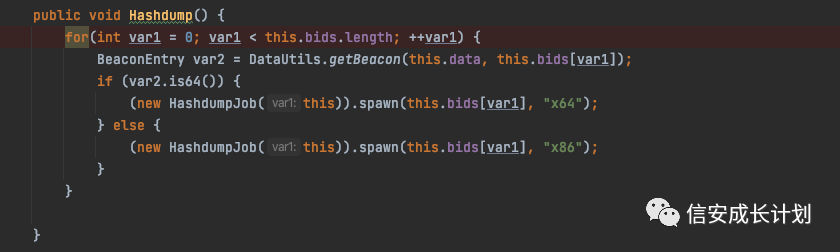

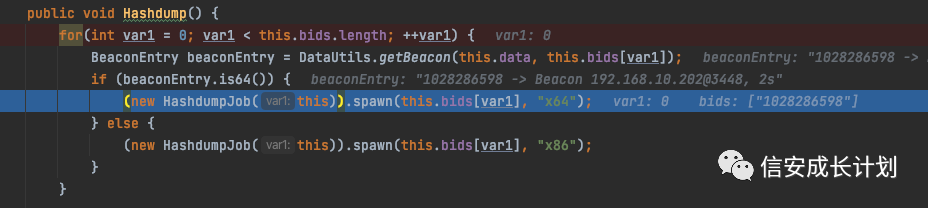

CS 自带的 RDI 类型的功能也有好多,但所有的构建等也都是大同小异了,这里以 HashDump 来进行分析,HashDump 有两种触发方式,一种是在界面上直接点击,一种是通过命令

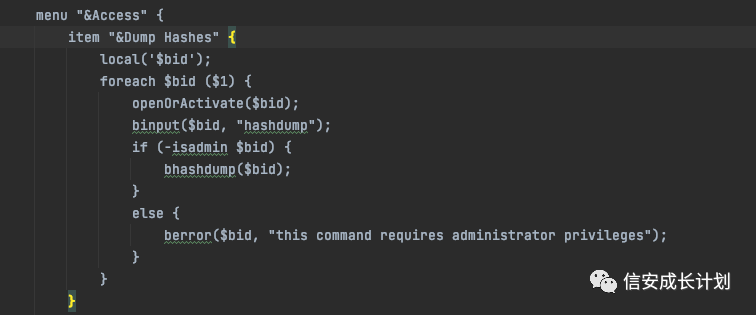

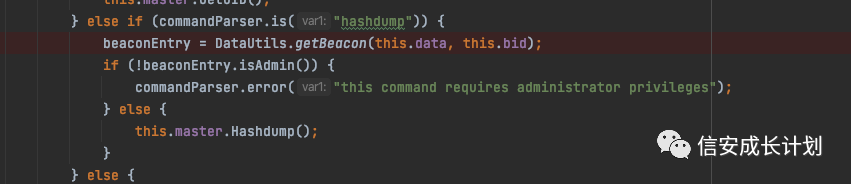

这两种方式在执行前都会去判断当前用户的权限是否是管理员,如果是才会去执行,而这两种不同的触发方式所使用的检测权限也是在不同位置的

如果是在界面上点击的话,它会在 cna 脚本中直接进行判断

如果通过命令的话,它会在 BeaconConsole 处理的时候直接来判断

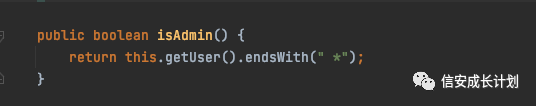

而判断方法就是直接判断用户名是否带星号,因为在初始化 BeaconEntry 的时候就已经进行了设置,如果是管理员的话,会直接在名字尾部追加星号

但是无论他们走哪个流程来处理,最终都会通过 TaskBeacon 来进行任务的构建

判断架构也是 BeaconEntry 就已经处理好的

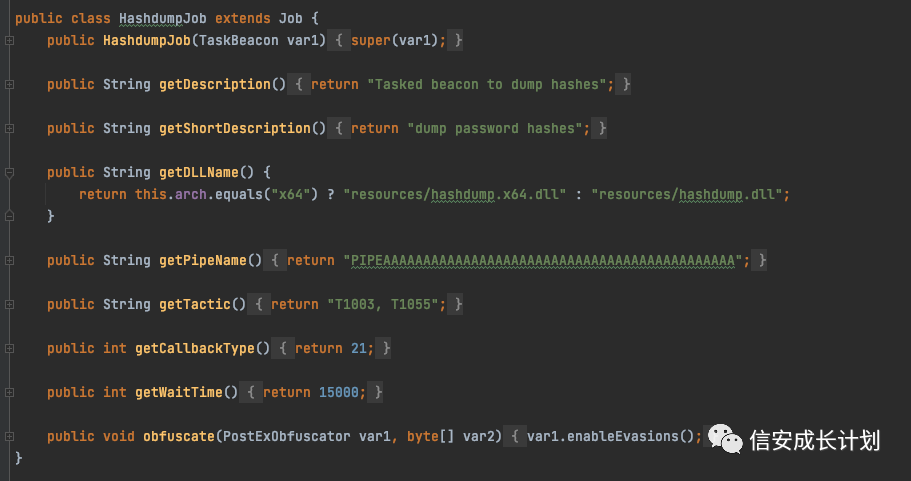

然后先来看一下 HashdumpJob 的内容,可以看到它继承自 Job,而且里面也没有上面所要调用的 spawn,所以这也一定是继承过来的

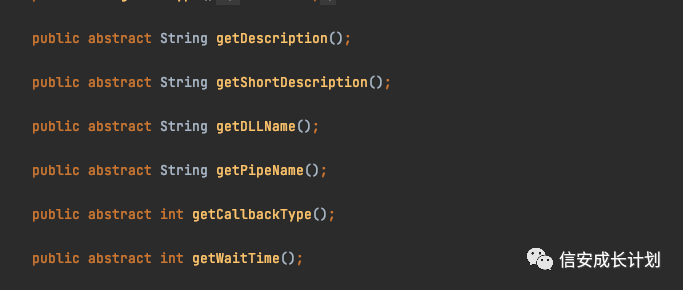

在 Job 中明显能够看出来有六个函数需要自己来实现

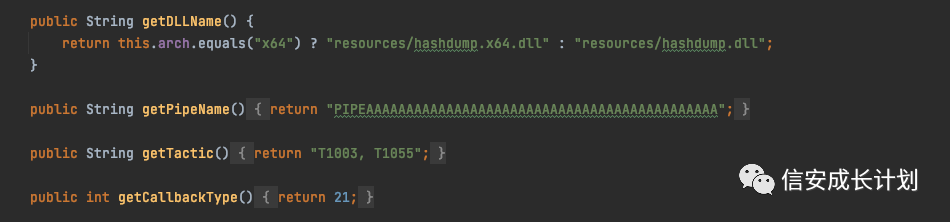

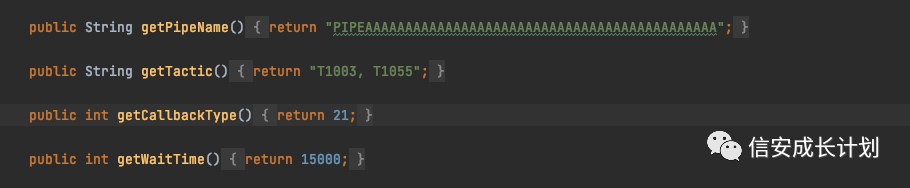

其中最关键的就是 getDLLName、getPipeName、getCallbackType,至于其他设置描述等对于实际的执行也没有那么大的影响

getDLLName 是用来获取所需要调用的 DLL 的,getPipeName 是用来通过制定管道将信息回传给 Beacon 的,这里是特殊字符的占位符,用来后面做 Patch 时候来寻找对应位置的,getCallbackType 是用来决定信息回传到 TeamServer 以后用什么样的格式来回传给 Controller 的

理解了上面的内容以后就可以继续跟入了

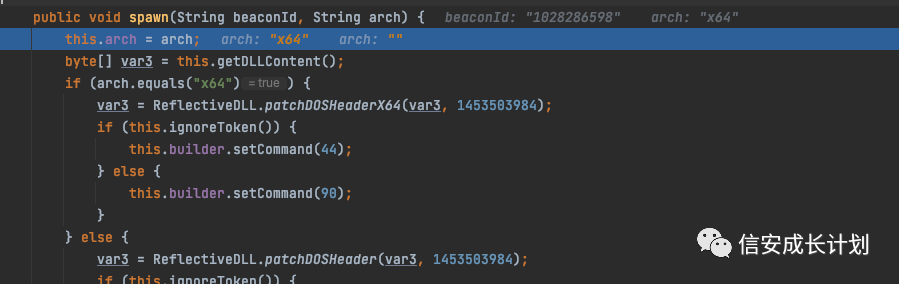

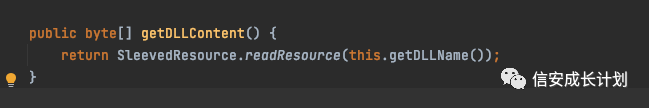

首先会通过刚才获取到的名字,将对应的 DLL 读取出来

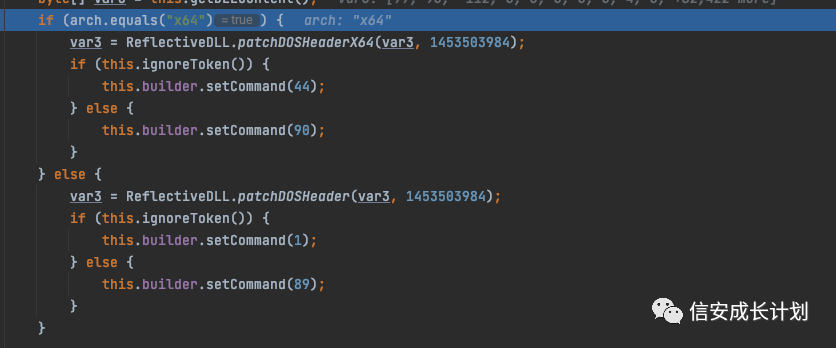

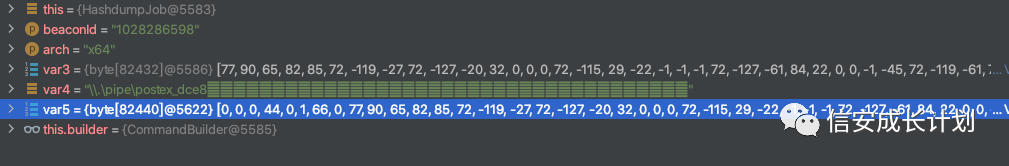

接着根据架构来 Patch 对应的引导头,并开始构建任务,设置对应的任务号

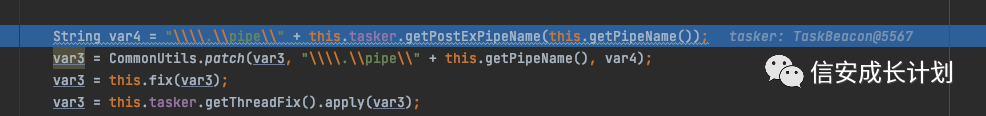

接着就需要对管道进行处理

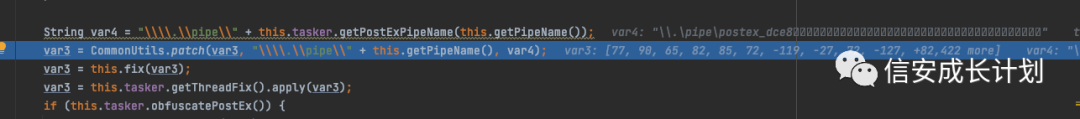

它会根据 C2Profile 中设计的命名格式来生成对应的管道名,并在最后将值 Patch 到 DLL 当中

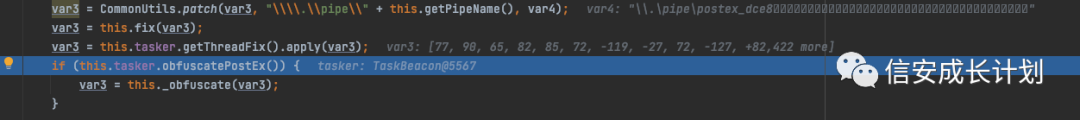

因为 HashDump 功能并不需要进行修复、线程修复、混淆等操作,所以这几步内容都是不需要的

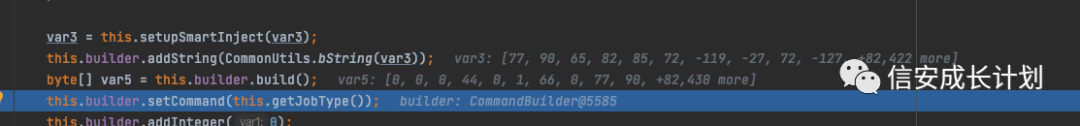

我们也没有设置 SmartInject,这里也忽略掉,然后就构建好了一个任务

当前这个任务的内容就是任务号(4个字节)+ DLLSize(4个字节)+ DLL

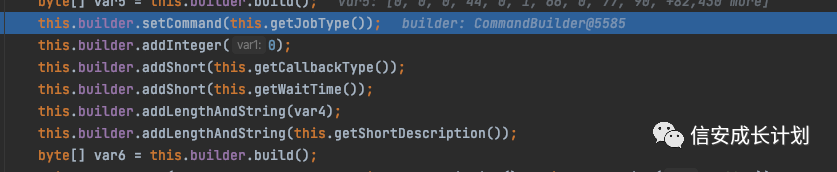

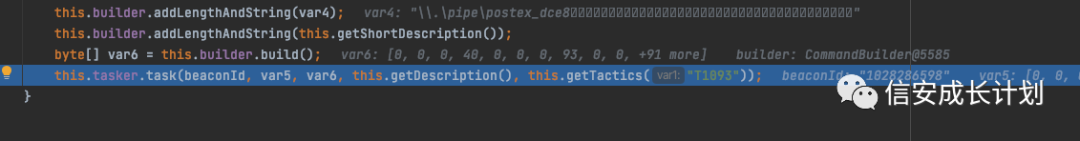

紧接着又构建了一个任务,包括了 JobType、CallbackType、WaitTime、PipeName 以及描述等信息,这里的 JobType 之前的任务对应一下,这里很明显就是任务号

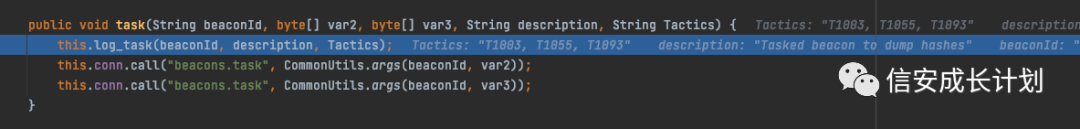

最后将两个任务都进行了发送

这里它实际上是调用了两次任务发布,而且这里也很明显能看到之前设置的 Description 是用来在控制台展示的

0x02 结果处理

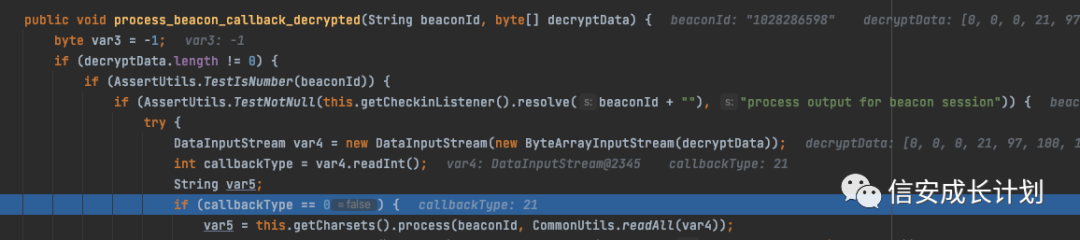

在结果解密之后,他会先读取 CallbackType

这里也很明显就与之前的设置对应上了

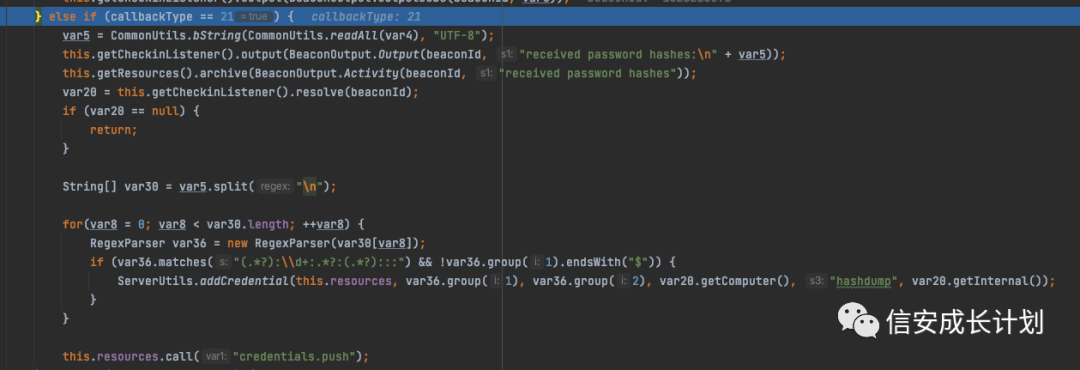

然后会对结果进行处理,对格式进行处理,将凭证添加到 credentials 中,并在最后直接更新上去

这样也就完成了整个流程

0x03 功能 DLL 分析

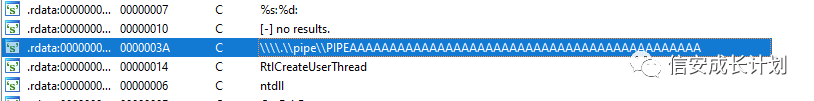

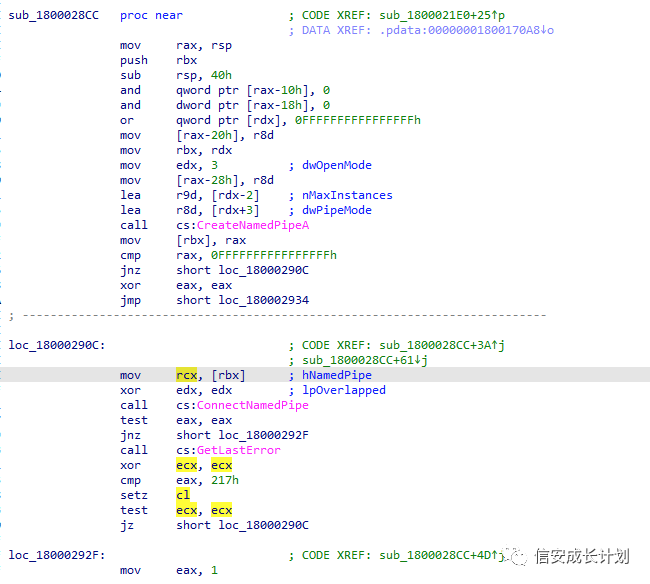

在 DLL 中可以很容易的看到 Java 在处理时候所设置的这一串值

然后会直接用这片内存的值来连接管道

所以情况也就很明了了,在程序中提前写好固定的值,在 Java 处理的时候,将处理后的值直接替换到这片位置上,用于后续结果通过管道来进行回传

CobaltStrike逆向学习系列(12):RDI 任务发布流程分析的更多相关文章

- CobaltStrike逆向学习系列(10):TeamServer 启动流程分析

这是[信安成长计划]的第 10 篇文章 关注微信公众号[信安成长计划] 0x00 目录 0x01 基本校验与解析 0x02 初始化 0x03 启动 Listeners 在之前的分析中,都是针对 Cob ...

- CobaltStrike逆向学习系列(4):Beacon 上线协议分析

这是[信安成长计划]的第 4 篇文章 关注微信公众号[信安成长计划] 0x00 目录 0x01 Beacon 发送 0x02 TeamServer 处理 0x03 流程图 0x04 参考文章 在上一篇 ...

- CobaltStrike逆向学习系列(1):CS 登陆通信流程分析

这是[信安成长计划]的第 1 篇文章 关注微信公众号[信安成长计划][SecSource] 0x00 目录 0x01 密码校验 0x02 aggressor.authenticate 0x03 agg ...

- CobaltStrike逆向学习系列(13):RDI 任务执行流程分析

这是[信安成长计划]的第 13 篇文章 0x00 目录 0x01 任务号 0x02 功能执行 0x03 结果接收 在上一篇文章中已经讲明了 RDI 类型的任务在发布时候的流程,接下来就是执行了,文中不 ...

- CobaltStrike逆向学习系列(7):Controller 任务发布流程分析

这是[信安成长计划]的第 7 篇文章 关注微信公众号[信安成长计划] 0x00 目录 0x01 Controller->TeamServer 0x02 TeamServer->Beacon ...

- CobaltStrike逆向学习系列(15):CS功能分析-BOF

这是[信安成长计划]的第 15 篇文章 0x00 目录 0x01 BOF功能分析 0x02 BOF功能执行 0x03 写在最后 其实在看过 RDI 与 DotNet 功能执行之后,BOF 的执行基本就 ...

- CobaltStrike逆向学习系列(14):CS功能分析-DotNet

这是[信安成长计划]的第 14 篇文章 0x00 目录 0x01 DotNet功能分析 0x02 DotNet功能执行 0x03 写在最后 在上两篇文章中,讲述了 CS 中的一种功能执行方式 RDI, ...

- CobaltStrike逆向学习系列(2):Stageless Beacon 生成流程分析

这是[信安成长计划]的第 2 篇文章 关注微信公众号 [信安成长计划] 0x00 目录 0x01 Patch Beacon 0x02 Patch Loader 0x03 文件对比 0x04 流程图 C ...

- CobaltStrike逆向学习系列(11):自实现 Beacon 检测工具

这是[信安成长计划]的第 11 篇文章 关注微信公众号[信安成长计划] 0x00 目录 0x01 检测原理 0x02 检测方案 0x03 存在的问题 0x04 解决方案 0x05 示例代码 0x06 ...

随机推荐

- window10教育版激活失败

问题 输入完key之后显示无法连接服务器 再次输入密钥无效,而且家庭版密钥激活也没了 使用命令行消除过去的key,使用新的教育版key后,显示运行在运行microsoft windows 非核心版本的 ...

- QMainWindow(一)

mainwindow.h: #ifndef MAINWINDOW_H #define MAINWINDOW_H #include <QMainWindow> class MainWindo ...

- golang中函数的可变参数

package main import "fmt" // 一个函数中最多只可有一个可变参数, 如果参数列表中还有其它类型的参数,则可变参数写在最后 // 注意:参数不定,参数的个数 ...

- NGINX的动静分离;什么是负载均衡

目录 一:动静分离 二:负载均衡 一:动静分离 动静分离是指在 web 服务器架构中,将静态页面与动态页面或者静态内容接口和动态内容接口分开不同系统访问的架构设计方法,进而提示整个服务的访问性和可维护 ...

- 关于笨蛋式病毒创作(CMD式)C++

对于病毒创作,有好多种原因:有想装逼的,想盗取信息的...... 任何理由千奇百出,有的在下面评论出来. 对于病毒创作,我可是既会有不会,只会乱写,回头一看,全错了. 我今天写的这篇博客就是面向于 ...

- 推荐一个基于Dapr的 Red Dog 的完整微服务应用程序

微服务尽管构建起来非常困难,但它们已成为一种越来越流行的架构模式.随着开发人员开始将他们现有的单体代码库迁移到微服务系统,他们花费大量时间来处理分布式应用程序带来的固有挑战,例如状态管理和服务调用.通 ...

- Spring系列13:bean的生命周期

本文内容 bean的完整的生命周期 生命周期回调接口 Aware接口详解 Spring Bean的生命周期 面试热题:请描述下Spring的生命周期? 4大生命周期 从源码角度来说,简单分为4大阶段: ...

- Mysql8.0主从配置

环境Centos7.6 ,mysql8.0 Mysql主从配置 1.1 配置环境: 本人在vm下做的实验,linux版本是centos的7.0版本,然后Mysql版本为此时较新的8.0.13版本.做最 ...

- JAVA多线程学习九-原子性操作类的应用

当程序更新一个变量时,如果多线程同时更新这个变量,可能得到期望之外的值,比如变量i=1,A线程更新i+1,B线程也更新i+1,经过两个线程操作之后可能i不等于3,而是等于2.因为A和B线程在更新变量i ...

- 利用.htaccess隐藏html和php后缀

假设有个网页http://www.example.com/index.html或者http://www.example.com/index.php.如果我们想要隐藏.html后缀或者.php后缀,那么 ...