搭建私服-docker registry

Docke官方提供了Docker Hub网站来作为一个公开的集中仓库。然而,本地访问Docker Hub速度往往很慢,并且很多时候我们需要一个本地的私有仓库只供网内使用。

Docker仓库实际上提供两方面的功能,一个是镜像管理,一个是认证。前者主要由docker-registry项目来实现,通过http服务来上传下载;后者可以通过docker-index(闭源)项目或者利用现成认证方案(如nginx)实现http请求管理。

系统环境:CentOS 7.2

主机IP:192.168.116.148

1、安装docker-registry

docker run -d -p 5000:5000 --restart=always --name registry -v /opt/registry:/var/lib/registry registry:2

2、上传镜像

查看系统已有的镜像:

# docker images

REPOSITORY TAG IMAGE ID CREATED SIZE

centos latest 8140d0c64310 7 days ago 193MB

registry 2 9d0c4eabab4d 8 days ago 33.2MB

使用docker tag将centos镜像打个标记

# docker tag centos 192.168.116.148:5000/centos

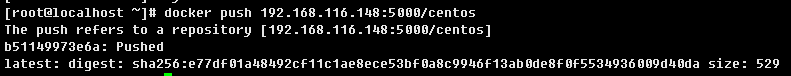

# docker push 192.168.116.148:5000/centos

在/etc/docker/目录下,创建daemon.json文件。在文件中写入:

{ "insecure-registries":["192.168.116.148:5000"] }

# systemctl restart docker

重新上传:

接下来开始配置https

3、配置SSL证书及nginx反向代理docker registry

搭建私有CA,初始化CA环境,在/etc/pki/CA/下建立证书索引数据库文件index.txt和序列号文件serial,并为证书序列号文件提供初始值。

# touch /etc/pki/CA/{index.txt,serial}

# echo 01 > /etc/pki/CA/serial

生成密钥并保存到/etc/pki/CA/private/cakey.pem

# (umask 077;openssl genrsa -out /etc/pki/CA/private/cakey.pem 2048)

生成根证书

# openssl req -new -x509 -key /etc/pki/CA/private/cakey.pem -out /etc/pki/CA/cacert.pem -days 3650

需要填写的信息:

Country Name (2 letter code) [XX]:CN

State or Province Name (full name) []:China

Locality Name (eg, city) [Default City]:Beijing

Organization Name (eg, company) [Default Company Ltd]:wts

Organizational Unit Name (eg, section) []:sysops

Common Name (eg, your name or your server's hostname) []:hub.wts.com

Email Address []:admin@wts.com

使系统信任根证书

# cat /etc/pki/CA/cacert.pem >> /etc/pki/tls/certs/ca-bundle.crt

# mkdir /app/nginx/conf/ssl

创建密钥文件和证书申请文件

# (umask 077;openssl genrsa -out /app/nginx/conf/ssl/docker.key 2048)

# openssl req -new -key /app/nginx/conf/ssl/docker.key -out /app/nginx/conf/ssl/docker.csr

填写的申请信息前四项要和私有CA的信息一致

Country Name (2 letter code) [XX]:CN

State or Province Name (full name) []:China

Locality Name (eg, city) [Default City]:Beijing

Organization Name (eg, company) [Default Company Ltd]:wts

Organizational Unit Name (eg, section) []:sysops

Common Name (eg, your name or your server's hostname) []:hub.wts.com

Email Address []:admin@wts.com Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []: #直接回车

An optional company name []: #直接回车

签署,证书

# openssl ca -in /app/nginx/conf/ssl/docker.csr -out /app/nginx/conf/ssl/docker.crt -days 3650

Using configuration from /etc/pki/tls/openssl.cnf

Check that the request matches the signature

Signature ok

Certificate Details:

Serial Number: 1 (0x1)

Validity

Not Before: May 19 19:03:55 2017 GMT

Not After : May 17 19:03:55 2027 GMT

Subject:

countryName = CN

stateOrProvinceName = Beijing

organizationName = wts

organizationalUnitName = sysops

commonName = hub.wts.com

emailAddress = admin@wts.com

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

Netscape Comment:

OpenSSL Generated Certificate

X509v3 Subject Key Identifier:

69:F0:D7:BF:B2:CE:6D:53:AA:1A:CD:E8:73:47:A7:9F:30:EA:17:F7

X509v3 Authority Key Identifier:

keyid:AF:E5:48:44:A3:18:59:38:D5:17:07:1B:1D:6F:32:F4:EC:1E:E0:E2 Certificate is to be certified until May 17 19:03:55 2027 GMT (3650 days)

Sign the certificate? [y/n]:y 1 out of 1 certificate requests certified, commit? [y/n]y

Write out database with 1 new entries

Data Base Updated

配置nginx反向代理docker registry

添加认证

# yum -y install httpd-tools

# htpasswd -cb /app/nginx/conf/docker-registry.htpasswd admin admin

nginx相关配置:

upstream docker-registry {

server 127.0.0.1:5000;

}

server {

listen 443;

server_name localhost;

#charset koi8-r;

#access_log logs/host.access.log main;

ssl on;

ssl_certificate /app/nginx/conf/ssl/docker.crt;

ssl_certificate_key /app/nginx/conf/ssl/docker.key;

client_max_body_size 0;

chunked_transfer_encoding on;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

add_header 'Docker-Distribution-Api-Version' 'registry/2.0' always;

location / {

auth_basic "Docker registry";

auth_basic_user_file /app/nginx/conf/docker-registry.htpasswd;

proxy_pass http://docker-registry;

}

location /_ping{

auth_basic off;

proxy_pass http://docker-registry;

}

location /v2/_ping{

auth_basic off;

proxy_pass http://docker-registry;

}

}

重启nginx

# /app/nginx/sbin/nginx -s reload

# cat >>/etc/hosts <<EOF

192.168.116.148 hub.wts.com

EOF

# systemctl daemon-reload

# systemctl restart docker

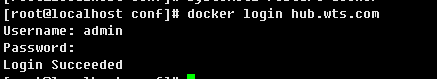

登录

上传镜像

# docker pull nginx

# docker tag nginx 192.168.116.148:5000/nginx

# docker push 192.168.116.148:5000/nginx

查看

# curl --user admin:admin https://hub.wts.com/v2/_catalog

{"repositories":["centos","nginx"]}

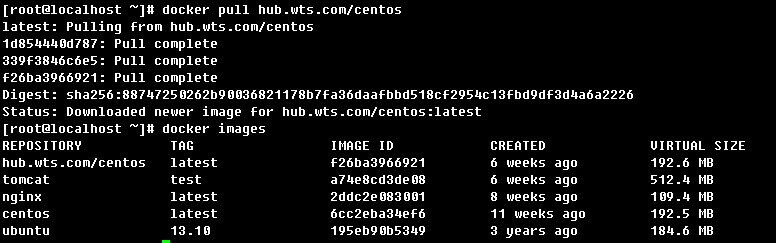

局域网内其他机器认证(192.168.116.147 系统版本:CentOS6.5)

# cat >>/etc/hosts <<EOF

192.168.116.148 hub.wts.com

EOF

把CA的密钥发送到客户机,并添加到ca-bundle.crt

# scp -p /etc/pki/tls/certs/ca-bundle.crt root@192.168.116.147:/etc/pki/tls/certs/ca-bundle.crt

# scp -p /etc/pki/CA/cacert.pem root@192.168.116.147:/etc/pki/CA/cacert.pem

# cat /etc/pki/CA/cacert.pem >> /etc/pki/tls/certs/ca-bundle.crt

# /etc/init.d/docker restart

登录

下载镜像

至此,私服基本上可以使用了。

搭建私服-docker registry的更多相关文章

- 搭建私有Docker Registry

Docker官方提供了用于搭建私有registry的镜像,并配有详细文档. 官方Registry镜像:https://hub.docker.com/_/registry 官方文档:https://do ...

- 搭建企业级Docker Registry -- Harbor

Harbor 是一个企业级的 Docker Registry,可以实现 images 的私有存储和日志统计权限控制等功能,并支持创建多项目(Harbor 提出的概念),基于官方 Registry V2 ...

- docker搭建私服

拉registry镜像 假设在192.168.100.17服务器上搭建私服 docker pull registry docker run -d -v /data/docker/registry:/v ...

- 搭建自己的Docker registry(五)

弄了一天,在网上查了很多资料,感觉都好复杂好复杂,一步一步踩坑踩出来就好了. 服务器:阿里云(香港) 环境:CentOS Linux release 7.4.1708 (Core) Docker:1. ...

- docker(五) 使用Docker Registry搭建镜像私服

1.创建私服 docker run -d --name registry -v /opt/data/registry:/var/lib/registry -p 5000:5000 registry - ...

- 在Ubuntu14.04系统POWER8服务器上搭建Docker Registry服务

本文描述了如何在POWER8服务器上搭建一个本地化的Docker镜像仓库,主要涉及镜像制作,Docker Registry服务启动等.希望能够对在非X86服务器上搭建Docker仓库的同学提供参考. ...

- Docker Registry搭建私有仓库

利用Registry镜像搭建Docker私有仓库遇到了很多坑,说来也是找到的资料都是杂而不精的东西,所以也没少走了弯路,现在回过头看去感觉好多坑还是别人给挖的··· 不过努力的最终结果还是好的,因为找 ...

- 在CentOS 6上搭建私有的Docker Registry

在CentOS 6上搭建私有的Docker Registry v2Registry概念 :Registry是一个无状态的, 高可扩展的服务器端应用程序, 用于存储和分发Docker Image. 依赖 ...

- Ubuntu Docker Registry 搭建私有仓库

服务器版本 Ubuntu 16.04 LTS. 安装命令: $ docker run -d -v /opt/registry:/var/lib/registry -p 5000:5000 --rest ...

随机推荐

- centos7 下安装Apache2+MariaDB+PHP5过程详解

1.启用Apache2 Centos7默认已经安装httpd服务,只是没有启动.如果你需要全新安装,可以 yum install -y httpd 启动服务:systemctl start httpd ...

- JAVA 多线程环境下的静态方法

第一: 程序运行的时候,JVM内存主要由以下部分组成: 堆: 所有线程共享一个堆,在 Java 虚拟机中,堆(Heap)是可供各条线程共享的运行时内存区域,也是供所有类实例和数组对象分配内存的区域. ...

- ES5-ES6-ES7_字符串与JOSN格式的数据相互转换以及深度克隆新对象

这篇文章主要来讲HTML5中的新方法:parse()把字符串转换成josn格式的数据和stringify()把josn格式的数据转换成字符串 eval()方法的回顾 eval()方法可以将任何字符串解 ...

- Spring Web项目spring配置文件随服务器启动时自动加载

前言:其实配置文件不随服务器启动时加载也是可以的,但是这样操作的话,每次获取相应对象,就会去读取一次配置文件,从而降低程序的效率,而Spring中已经为我们提供了监听器,可监听服务器是否启动,然后在启 ...

- 设计模式のPrototypePattern(原型模式)----创建模式

一.产生的背景 这种模式是实现了一个原型接口,该接口用于创建当前对象的克隆.当直接创建对象的代价比较大时,则采用这种模式.例如,一个对象需要在一个高代价的数据库操作之后被创建.我们可以缓存该对象,在下 ...

- WPF中应用字体图标

一.什么是字体图标 我们在进行GDI(图形界面)编程的过程中图标是不可少的.近些年随着网络的繁荣和移动应用的繁荣,矢量图的应用越来越火. 矢量图是一种用数学方法描述的.由一系列点和线组成的图,因此相比 ...

- UVA1471-Defense Lines(思维+STL)

Problem UVA1471-Defense Lines Accept: 297 Submit: 2776Time Limit: 9000 mSec Problem Description Aft ...

- node访问oracledb的环境搭建

关于安装oracleDB环境官网说明地址: https://oracle.github.io/node-oracledb/INSTALL.html 环境搭建所需软件和文档的压缩包 链接: https: ...

- Oracle 11g实时SQL监控 v$sql_monitor

Oracle 11g实时SQL监控: 前面提到,在Oracle Database 11g中,v$session视图增加了一些新的字段,这其中包括SQL_EXEC_START和SQL_EXEC_ID, ...

- org.xml.sax.SAXParseException;在实体引用中, 实体名称必须紧跟在 '&' 后面

错误信息如下:org.xml.sax.SAXParseException;在实体引用中, 实体名称必须紧跟在 ‘’&’’ 后面 出现这个错误的原因是在xml中使用&,实际上xml中不支 ...