自学Aruba5.3.4-Aruba安全认证-有PEFNG 许可证环境的认证配置802.1x

自学Aruba5.3.4-Aruba安全认证-有PEFNG 许可证环境的认证配置802.1x

1. 采用InterDB认证服务器完成802.1X认证

(Aruba650) #configure terminal

(Aruba650) (config) #aaa server-group dot1x-server

(Aruba650) (Server Group "dot1x-server") #auth-server Internal

(Aruba650) (Server Group "dot1x-server") #set role condition role value-of

(Aruba650) (Server Group "dot1x-server") #exit (Aruba650) (config) #aaa authentication dot1x dot1x-auth

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination enable

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination eap-type eap-peap

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination inner-eap-type eap-mschapv2

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #exit (Aruba650) (config) #aaa profile dot1x-profile

(Aruba650) (AAA Profile "dot1x-profile") #dot1x-default-role authenticated ##定义dot1x认证后的默认角色,如果没有服务器派生角色产生,用户将得到该角色

(Aruba650) (AAA Profile "dot1x-profile") #dot1x-server-group dot1x-server

(Aruba650) (AAA Profile "dot1x-profile") #authentication-dot1x dot1x-auth

(Aruba650) (AAA Profile "dot1x-profile") #exit (Aruba650) (config) #wlan ssid-profile dot1x-ssid

(Aruba650) (SSID Profile "dot1x-ssid") #essid 802.1x

(Aruba650) (SSID Profile "dot1x-ssid") #opmode wpa-tkip

(Aruba650) (SSID Profile "dot1x-ssid") #opmode wpa2-aes

(Aruba650) (SSID Profile "dot1x-ssid") #exit (Aruba650) (config) #wlan virtual-ap dot1x-vap

(Aruba650) (Virtual AP profile "dot1x") #aaa-profile dot1x-profile

(Aruba650) (Virtual AP profile "dot1x") #ssid-profile dot1x-ssid

(Aruba650) (Virtual AP profile "dot1x") #vlan 1

(Aruba650) (Virtual AP profile "dot1x") #exit (Aruba650) (config) #ap-group 802xyk

(Aruba650) (AP group "802xyk") #virtual-ap dot1x-vap

(Aruba650) (AP group "802xyk") #exit

(Aruba650) #local-userdb add username test1 password 123456 role web-1

(Aruba650) #local-userdb add username test2 password 123456 role web-2

2. 采用LDAP认证认证服务器完成802.1X认证

(Aruba650) #configure terminal

(Aruba650) (config) #aaa authentication-server ldap ad

(Aruba650) (LDAP Server "ad") #host 172.18.50.30

(Aruba650) (LDAP Server "ad") #admin-dn cn=rui,cn=Users,dc=ruitest,dc=com

(Aruba650) (LDAP Server "ad") #admin-passwd 123456

(Aruba650) (LDAP Server "ad") #allow-cleartext

(Aruba650) (LDAP Server "ad") #base-dn cn=Users,dc=ruitest,dc=com

(Aruba650) (LDAP Server "ad") #preferred-conn-type clear-text

(Aruba650) (LDAP Server "ad") #exit

(Aruba650) #aaa test-server pap ad carlos 123456

Authentication Successful

(Aruba650) # aaa query-user ad carlos

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: user

cn: carlos

sn: carlos

distinguishedName: CN=carlos,CN=Users,DC=ruitest,DC=com

instanceType: 4

whenCreated: 20180117110333.0Z

whenChanged: 20180117110404.0Z

displayName: carlos

uSNCreated: 368694

memberOf: CN=tech1,CN=Users,DC=ruitest,DC=com

uSNChanged: 368706

name: carlos

objectGUID: n\240\203\277T\345\002K\235\202y\351\372\240<\376

userAccountControl: 66048

badPwdCount: 0

(Aruba650) (config) #aaa server-group dot1x-server

(Aruba650) (Server Group "dot1x-server") #no auth-server ias

(Aruba650) (Server Group "dot1x-server") #auth-server ad

(Aruba650) (Server Group "dot1x-server") #set role condition memberOf equals CN=tech1,CN=Users,DC=ruitest,DC=com set-value web-1 ##返回组名为test1,匹配到role web-1

(Aruba650) (Server Group "dot1x-server") #set role condition memberOf equals CN=tech2,CN=Users,DC=ruitest,DC=com set-value web-2

(Aruba650) (Server Group "dot1x-server") #exit (Aruba650) (config) #aaa authentication dot1x dot1x-auth

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #dot1x-default-role role-1 ##定义dot1x认证后的默认角色,如果没有服务器派生角色产生,用户将得到该角色

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination enable

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination eap-type eap-peap

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination eap-type eap-tls

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #no termination inner-eap-type eap-mschapv2

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination inner-eap-type eap-gtc (Aruba650) (config) #aaa profile dot1x-profile

(Aruba650) (AAA Profile "dot1x-profile") #dot1x-default-role authenticated ##定义dot1x认证后的默认角色,如果没有服务器派生角色产生,用户将得到该角色

(Aruba650) (AAA Profile "dot1x-profile") #dot1x-server-group dot1x-server

(Aruba650) (AAA Profile "dot1x-profile") #authentication-dot1x dot1x-auth

(Aruba650) (AAA Profile "dot1x-profile") #exit (Aruba650) (config) #wlan ssid-profile dot1x-ssid

(Aruba650) (SSID Profile "dot1x-ssid") #essid 802.1x

(Aruba650) (SSID Profile "dot1x-ssid") #opmode wpa-tkip

(Aruba650) (SSID Profile "dot1x-ssid") #opmode wpa2-aes

(Aruba650) (SSID Profile "dot1x-ssid") #exit (Aruba650) (config) #wlan virtual-ap dot1x-vap

(Aruba650) (Virtual AP profile "dot1x") #aaa-profile dot1x-profile

(Aruba650) (Virtual AP profile "dot1x") #ssid-profile dot1x-ssid

(Aruba650) (Virtual AP profile "dot1x") #vlan 1

(Aruba650) (Virtual AP profile "dot1x") #exit (Aruba650) (config) #ap-group 802xyk

(Aruba650) (AP group "802xyk") #virtual-ap dot1x-vap

(Aruba650) (AP group "802xyk") #exit

3. 采用Radis认证认证服务器完成802.1X认证

(Aruba650) #configure terminal

(Aruba650) (config) #aaa authentication-server radius ias

(Aruba650) (RADIUS Server "ias") #host 172.18.50.30

(Aruba650) (RADIUS Server "ias") #key 123456

(Aruba650) (RADIUS Server "ias") #exit

(Aruba650) #aaa test-server mschapv2 ad carlos 123456

Authentication Successful

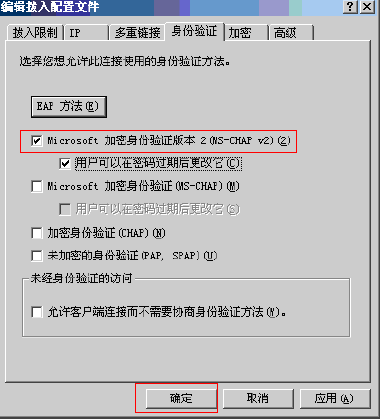

ISA配置需要注意:

(Aruba650) (config) #aaa server-group dot1x-server

(Aruba650) (Server Group "dot1x-server") #no auth-server Internal

(Aruba650) (Server Group "dot1x-server") #auth-server ias

(Aruba650) (Server Group "dot1x-server") # set role condition role value-of

(Aruba650) (Server Group "dot1x-server") #exit (Aruba650) (config) #aaa authentication dot1x dot1x-auth

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination enable

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination eap-type eap-peap

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #termination inner-eap-type eap-mschapv2

(Aruba650) (802.1X Authentication Profile "dot1x-auth") #exit (Aruba650) (config) #aaa profile dot1x-profile

(Aruba650) (AAA Profile "dot1x-profile") #dot1x-default-role authenticated ##定义dot1x认证后的默认角色,如果没有服务器派生角色产生,用户将得到该角色

(Aruba650) (AAA Profile "dot1x-profile") #dot1x-server-group dot1x-server

(Aruba650) (AAA Profile "dot1x-profile") #authentication-dot1x dot1x-auth

(Aruba650) (AAA Profile "dot1x-profile") #exit (Aruba650) (config) #wlan ssid-profile dot1x-ssid

(Aruba650) (SSID Profile "dot1x-ssid") #essid 802.1x

(Aruba650) (SSID Profile "dot1x-ssid") #opmode wpa-tkip

(Aruba650) (SSID Profile "dot1x-ssid") #opmode wpa2-aes

(Aruba650) (SSID Profile "dot1x-ssid") #exit (Aruba650) (config) #wlan virtual-ap dot1x-vap

(Aruba650) (Virtual AP profile "dot1x") #aaa-profile dot1x-profile

(Aruba650) (Virtual AP profile "dot1x") #ssid-profile dot1x-ssid

(Aruba650) (Virtual AP profile "dot1x") #vlan 1

(Aruba650) (Virtual AP profile "dot1x") #exit (Aruba650) (config) #ap-group 802xyk

(Aruba650) (AP group "802xyk") #virtual-ap dot1x-vap

(Aruba650) (AP group "802xyk") #exit

自学Aruba5.3.4-Aruba安全认证-有PEFNG 许可证环境的认证配置802.1x的更多相关文章

- 自学Aruba5.3.1-Aruba安全认证-有PEFNG 许可证环境的认证配置OPEN、PSK

点击返回:自学Aruba之路 自学Aruba5.3.1-Aruba安全认证-有PEFNG 许可证环境的认证配置OPEN.PSK OPEN.PSK都需要设置Initial Role角色, 但是角色派生完 ...

- 自学Aruba5.3.2-Aruba安全认证-有PEFNG 许可证环境的认证配置MAC

点击返回:自学Aruba之路 自学Aruba5.3.2-Aruba安全认证-有PEFNG 许可证环境的认证配置MAC 1. MAC认证配置前言 建议把认证通过前的初始化role定义为denyall,否 ...

- 自学Aruba5.3.3-Aruba安全认证-有PEFNG 许可证环境的认证配置Captive-Portal

点击返回:自学Aruba之路 自学Aruba5.3.3-Aruba安全认证-有PEFNG 许可证环境的认证配置Captive-Portal 1. Captive-Portal认证配置前言 1.1 新建 ...

- 自学Aruba5.2-Aruba安全认证-有PEFNG 许可证环境的角色策略管理

点击返回:自学Aruba之路 自学Aruba5.2-Aruba安全认证- 有PEFNG 许可证环境的角色策略管理 导入许可后,可以对Role进行配置: 1. 系统自带的Role的可以修改的属性: 2. ...

- 华为S5700配置端口镜像和华三S5120配置802.1X认证记录

一.说明 事情的起因是我们部门有个华为的S5700交换机,想配置端口镜像抓包但让助理买的串口线很久都还没到:而昨天测试部的同事说他们那有台华三的S5120想要配802.1X认证,但只有华为交换机的文档 ...

- [na]802.1x协议无线认证协议&dot1x有线认证实验

以前搞无线时候,会涉及到无线client接入方式的认证协议. 认证方式+加密方式+有线的dot1x. 注:以前都是doc粘贴到博客的,加上没写博客的习惯,因此会比较乱. EAP(扩展认证协议)是什么? ...

- 06 自学Aruba之win7系统802.1x认证网卡设置指导

点击返回:自学Aruba之路 06 自学Aruba之win7系统802.1x认证网卡设置指导 步骤1.在桌面任务栏找到“打开网络和共享中心”,点击进入: 步骤2.点击“管理无线网络”,进入无线网络配置 ...

- 自学Aruba5.1-Aruba 基于角色(role)的策略管理(重点)

点击返回:自学Aruba之路 自学Aruba5.1-Aruba 基于角色(role)的策略管理(重点) 1. 角色Role介绍 在ArubaOS中,用户(User)指的是已经完成连接,并获取到IP地址 ...

- 自学Aruba5.1.1-基于时间的Role定义

点击返回:自学Aruba之路 自学Aruba5.1.1-基于时间的Role定义 可以配置一条rule是基于时间来做限制 具体配置时间(Time ranges)步骤如下: 1 建立一个绝对时间范围,命令 ...

随机推荐

- python3 编程使用技巧

from random import randint data = {"Student{}".format(i):randint(60,100) for i in range(1, ...

- 开发手记:Linux下更改Oracle表空间大小

问题:同事反馈我们的测试环境数据库执行SQL和编译PKG非常慢,猜测可能是我们的测试环境数据库的表空间满了,但是我不知道数据库DBA的用户和密码. 步骤1:查看表空间占用情况 SELECT UPPER ...

- [Oracle]如何在Oracle中设置Event

为了调查Oracle 的故障,可以通过设置event ,来了解详细的状况.方法如下: ■ 如果使用 SPFILE, =============To enable it: 1. Check the cu ...

- JS回调函数--简单易懂有实例

版权声明:本文为博主原创文章,转载请注明出处 初学js的时候,被回调函数搞得很晕,现在回过头来总结一下什么是回调函数. 我们先来看看回调的英文定义:A callback is a function t ...

- java缓存技术的介绍

一.什么是缓存1.Cache是高速缓冲存储器 一种特殊的存储器子系统,其中复制了频繁使用的数据以利于快速访问2.凡是位于速度相差较大的两种硬件/软件之间的,用于协调两者数据传输速度差异的结构,均可称之 ...

- 自己动手写把”锁”---LockSupport深入浅出

本篇是<自己动手写把"锁">系列技术铺垫的最后一个知识点.本篇主要讲解LockSupport工具类,它用来实现线程的挂起和唤醒. LockSupport是Java6引入 ...

- 【nodejs】让nodejs像后端mvc框架(asp.net mvc )一样处理请求--路由限制及选择篇(2/8)【route】

文章目录 前情概要 上文中的RouteHandler中有一个重要方法GetActionDescriptor没有贴代码和说,接下来我们就说一说这个方法. 使用controllerName.actionN ...

- WordPress更新时提示无法连接到FTP服务器的解决方案

这几天在搭建主站的时候,更新wordpress时无法连接到FTP原因服务器 解决方法如下: 在WordPress目录下找到wp-config.php文件并编辑,在最后一行加上: define('FS_ ...

- mysql连接数设置操作(Too many connections)及设置md5值的加密密码

mysql在使用过程中,发现连接数超了~~~~ [root@linux-node1 ~]# mysql -u glance -h 192.168.1.17 -pEnter password: ERRO ...

- snmpd.conf 配置

开启snmp后,一些指标获取不到,需要配置snmpd.conf文件,如下图所示 参考文章:http://blog.csdn.net/flyingfalcon/article/details/47831 ...