PJzhang:子域名发掘工具Sublist3r

猫宁!!!

参考链接:https://www.freebuf.com/sectool/90584.html

作者上一次更新是2018年10月16日了,sublist3r中融合有另外一个子域名爆破工具SubBrute。

sublist3r github地址

https://github.com/aboul3la/Sublist3r

subbrute github地址

https://github.com/TheRook/subbrute

操作在kali linux上进行

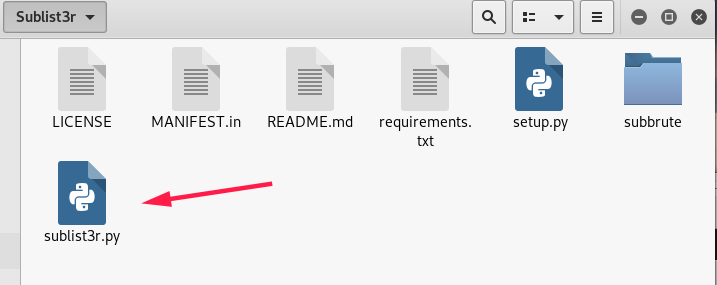

下载到本地,需要pip3 install三个python模块argparse、dnspython、requests,进入文件夹

git clone https://github.com/aboul3la/Sublist3r.git

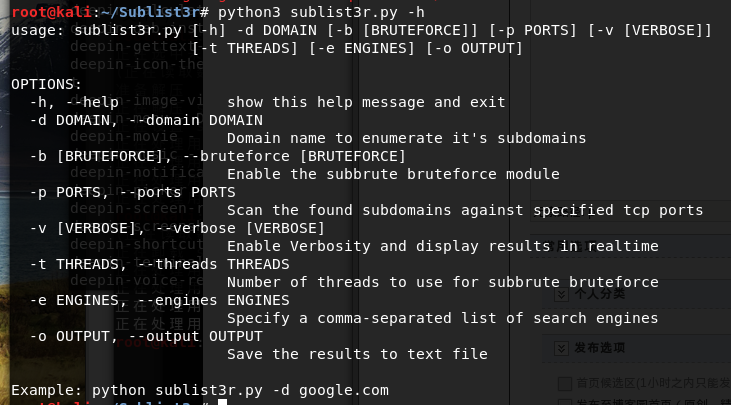

我们采用python3

python3 sublist3r.py -h

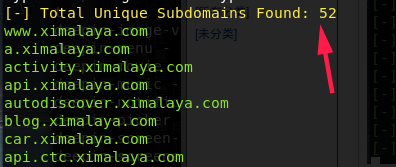

明显可以看出来,这是集合了从多个开源渠道获取的子域名信息,即使多个海外的站点没有挂海外代理,依然是获取了52个子域名,效果还不错。

python3 sublist3r.py -d ximalaya.com

Netcraft、DNSdumpster、ThreatCrowd、Virustotal、SSL Certificates(基于ssl证书识别)、PassiveDNS(被动dns数据,可以认为是历史dns数据),这几个获取信息的渠道也是值得深入关注。

https://www.netcraft.com/,网络安全咨询,在线安全防护

https://dnsdumpster.com/,dns记录

https://www.threatcrowd.org/,威胁情报供应商

https://www.virustotal.com/gui/home/upload,谷歌旗下的可疑信息分析站点

公开资源情报计划(Open source intelligence),简称OSINT,sublist3r做的就是这个工作,这种方式多被海外情报机构采用。

https://resources.infosecinstitute.com/

https://www.osint.org/

除了从公开渠道获取信息,爆破也是一个很好的选择,subbrute被整合进来正是基于此,但是爆破花费的时间也是比较多的,因为字典中有13万个关键词。

python3 sublist3r.py -d ximalaya.com -b

对于发现的域名只获取开启了80和443端口的那些

python3 sublist3r.py -d ximalaya.com -p 80,443

实时显示获取到的子域名

python3 sublist3r.py -v -d ximalaya.com

默认线程是20,这里自定义为100

python3 sublist3r.py -d ximalaya.com -t 100

专门指定子域名发现的途径

python3 sublist3r.py -d ximalaya.com -e baidu,bing,virustotal

指定输出到的文件

python3 sublist3r.py -d ximalaya.com -o output.txt

一个工具很多时候用其中关键功能点即可满足需求。

下面这个工具和sublist3r非常接近。

https://github.com/bit4woo/Teemo

PJzhang:子域名发掘工具Sublist3r的更多相关文章

- 子域名枚举工具Sublist3r

子域名枚举工具Sublist3r 通过搜集子域名信息,可以找到目标的关联网站,找寻相应的漏洞.Kali Linux提供一款基于OSINT的枚举工具Sublist3r.该工具会搜索多个数据来源,如G ...

- PJzhang:子域名爆破工具wydomain(猪猪侠)

猫宁!!! 参考链接:https://www.secpulse.com/archives/53182.html https://www.jianshu.com/p/65c85f4b7698 http: ...

- PJzhang:经典子域名爆破工具subdomainsbrute

猫宁!!! 参考链接: https://www.waitalone.cn/subdomainsbrute.html https://www.secpulse.com/archives/5900.htm ...

- 使用python处理子域名爆破工具subdomainsbrute结果txt

近期学习了一段时间python,结合自己的安全从业经验,越来越感觉到安全测试是一个体力活.如果没有良好的coding能力去自动化的话,无疑会把安全测试效率变得很低. 作为安全测试而言,第一步往往要通过 ...

- 子域名探测工具Aquatone的使用

目录 Aquatone Aquatone的安装 Aquatone的使用 子域名爆破 端口扫描

- 子域名爆破工具:OneForALL

0x00 简介 OneForAll是一款功能强大的子域收集工具 0x01 下载地址 码云: https://gitee.com/shmilylty/OneForAll.git Github: http ...

- 无状态子域名爆破工具:ksubdomain

概述 开源地址:https://github.com/knownsec/ksubdomain 二进制文件下载:https://github.com/knownsec/ksubdomain/releas ...

- 子域名查询、DNS记录查询

目录 子域名信息查询 Layer子域名爆破机 subDomainBrute 利用google查询 HTTP证书查询 DNS记录查询脚本 IP转换为经纬度 利用网页获取对方经纬度信息 首先关于DNS域名 ...

- 子域名收集之DNS字典爆破工具fierce与dnsdict6的使用

子域名收集之DNS字典爆破工具fierce与dnsdict6的使用 一.fierce 0.介绍 该工具是一个域名扫描综合性工具.它可以快速获取指定域名的DNS服务器,并检查是否存在区域传输(Zone ...

随机推荐

- Machine Learning No.2: Linear Regression with Multiple Variables

1. notation: n = number of features x(i) = input (features) of ith training example = value of feat ...

- 20145239杜文超 《Java程序设计》实验二 Java面向对象程序设计实验报告

20145239 <Java程序设计>实验二 Java面向对象程序设计实验报告 实验内容 初步掌握单元测试和TDD 理解并掌握面向对象三要素:封装.继承.多态 初步掌握UML建模 熟悉S. ...

- <J2EE学习笔记>续上次Servlet部分提升内容 以及JSP的内容纲要

以下全部课件均来自于同济大学刘岩老师的<EnterpriseJavaProgramming> 因为授课语言问题,如果翻译有不正确之处欢迎指正 Section 1. 关于Servlet的部分 ...

- SpringBoot2.0之整合ActiveMQ(点对点模式)

<project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/20 ...

- PHP闭包详解

匿名函数 提到闭包就不得不想起匿名函数,也叫闭包函数(closures),貌似PHP闭包实现主要就是靠它.声明一个匿名函数是这样: $func = function() { }; //带结束符 可以看 ...

- Web性能测试中的几个概念【转】

每秒查询率QPS:对一个特定的查询服务器在规定时间内所处理流量多少的衡量标准,即每秒请求数,即最大谈吐能力. 并发数:并发数和QPS是不同的概念,一般说QPS会说多少并发用户下QPS,当QPS相同时, ...

- leetcode 303. Range Sum Query - Immutable(前缀和)

Given an integer array nums, find the sum of the elements between indices i and j (i ≤ j), inclusive ...

- star score

<!DOCTYPE html> <html> <head> <meta charset="utf-8"> <meta http ...

- 「USACO08DEC」「LuoguP2922」秘密消息Secret Message(AC自动机

题目描述 Bessie is leading the cows in an attempt to escape! To do this, the cows are sending secret bin ...

- bzoj 1004 Cards & poj 2409 Let it Bead —— 置换群

题目:https://www.lydsy.com/JudgeOnline/problem.php?id=1004 关于置换群:https://www.cnblogs.com/nietzsche-oie ...