CTF-BugKu-WEB-1-20

2020.09.17

全面复习web,给自己定个目标,后天之前结束BugKu-Web,开始逆向。

经验教训

- php弱等于用于绕过

==,弱等于之前会把等号两边转化为同一类型变量; - 全局变量全局变量全局变量!!$GLOBALS、$_SERVER、$_REQUEST、$_POST、$_GET、$_FILES、$_ENV、$_COOKIE、$_SESSION

- 浏览器的检查元素的网络中内容不一定可信,因为浏览器在接受数据的时候会过滤不符合规则的内容,但是flag可能就藏着里边

- 伪装成本地登陆添加请求头

X-Forwarded-For: 127.0.0.1; - 火狐浏览器有时候会出bug,在一个比较确定的答案没有结果的时候,可以换个浏览器试试。。。。

- 文件包含漏洞的利用,

php://input配合<?php echo system('ls');?>和php://filter/read=convert.base64-encode/resource=index.php; - 数组求md5会返回false;

- 如果a、b两个值不相同,则异或结果为1。如果a、b两个值相同,异或结果为0。

- 数据库中大数据库是information_schema,其中有TABLES、COLUMNS表,存储所有的表和列信息。

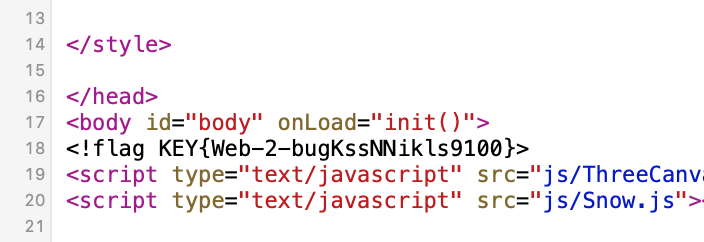

第一题 web2

https://ctf.bugku.com/challenges#web2

- 一堆这个,在页码源文件找到flag

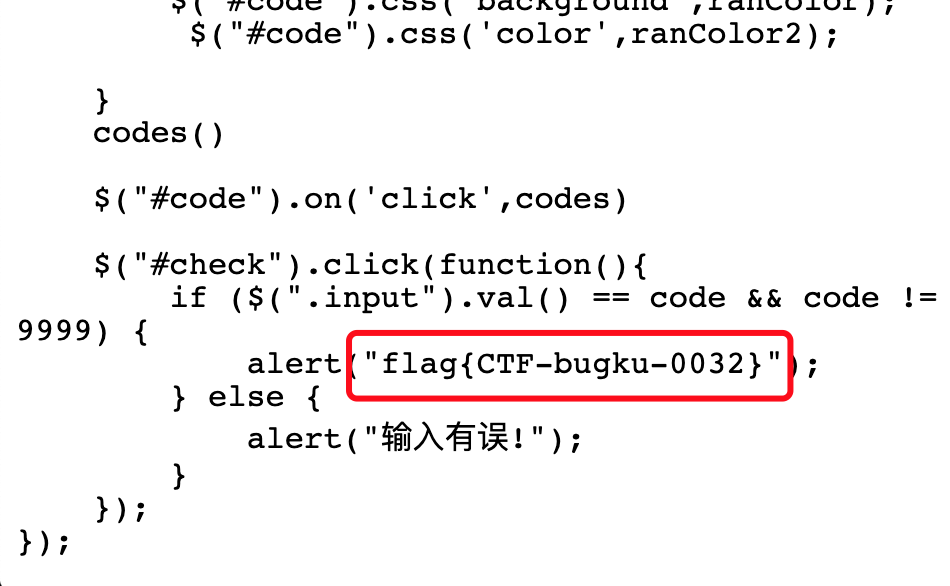

第二题 计算器

https://ctf.bugku.com/challenges#计算器

- 打开如下

- 输入框只能输入一位数,检查源码,发现生成验证码多js文件

- 直接访问,在文件中发现flag

flag{CTF-bugku-0032}

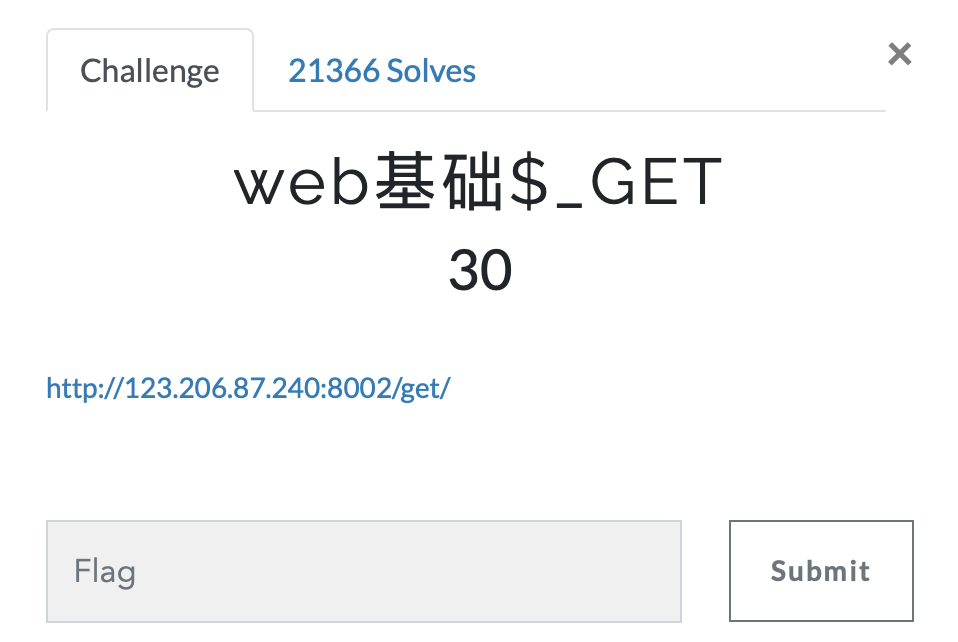

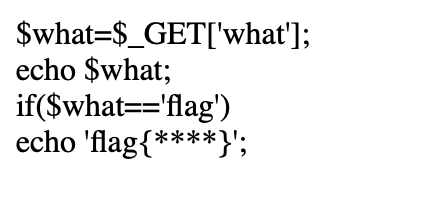

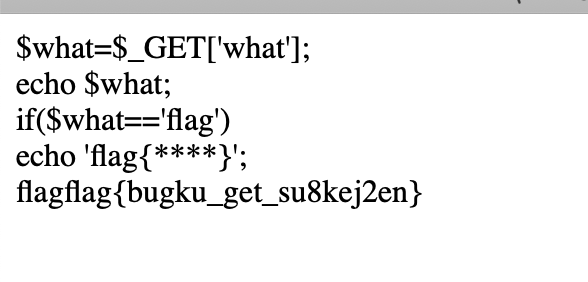

第三题 web基础$_GET

https://ctf.bugku.com/challenges#web基础$_GET

- 比较简单的get,构造payload

?what=flag,输出flagflag{bugku_get_su8kej2en}

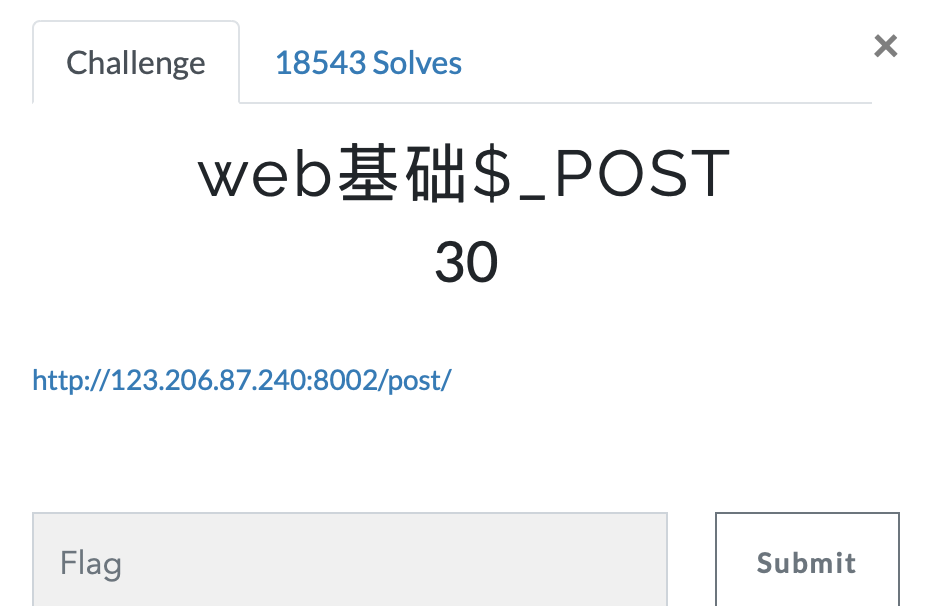

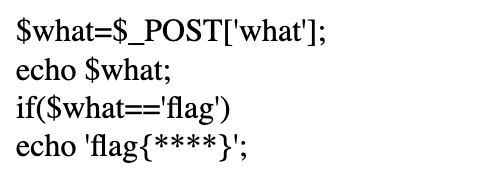

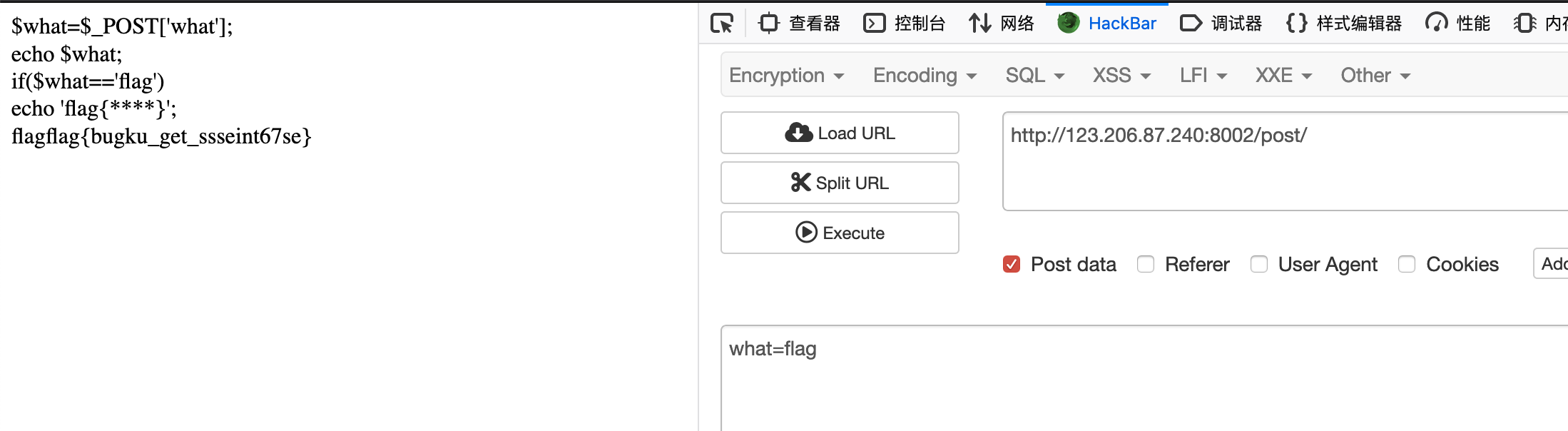

第四题 web基础$_POST

https://ctf.bugku.com/challenges#web基础$_POST

- 简单的post,Firefox打开,hackbar插件,添加post

what=flag,请求得到flagflag{bugku_get_ssseint67se}

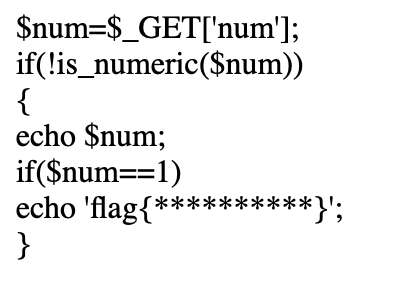

第五题 矛盾

https://ctf.bugku.com/challenges#矛盾

- 不能是数字,还得弱等于1,这就用到字符'1qwk'弱等于数字1这个知识点了,在弱等于的时候,等号两边会转化为同一类型的变量,这里1qwk转化为数字后为数字1,payload

num=1qwk,得到flagflag{bugku-789-ps-ssdf}

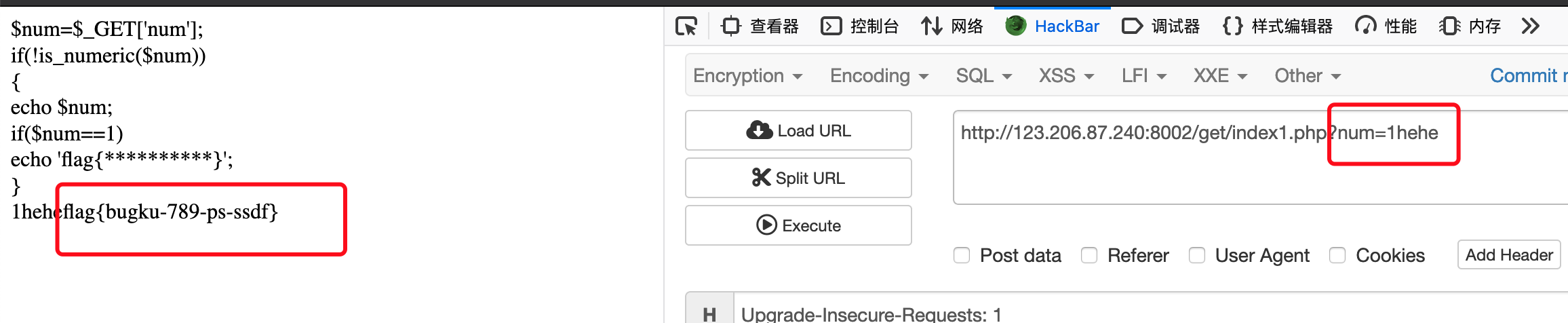

第六题 web3

https://ctf.bugku.com/challenges#web3

- 打开是很多弹窗,看源码,在底部发现信息,html转码,得

KEY{J2sa42ahJK-HS11III}

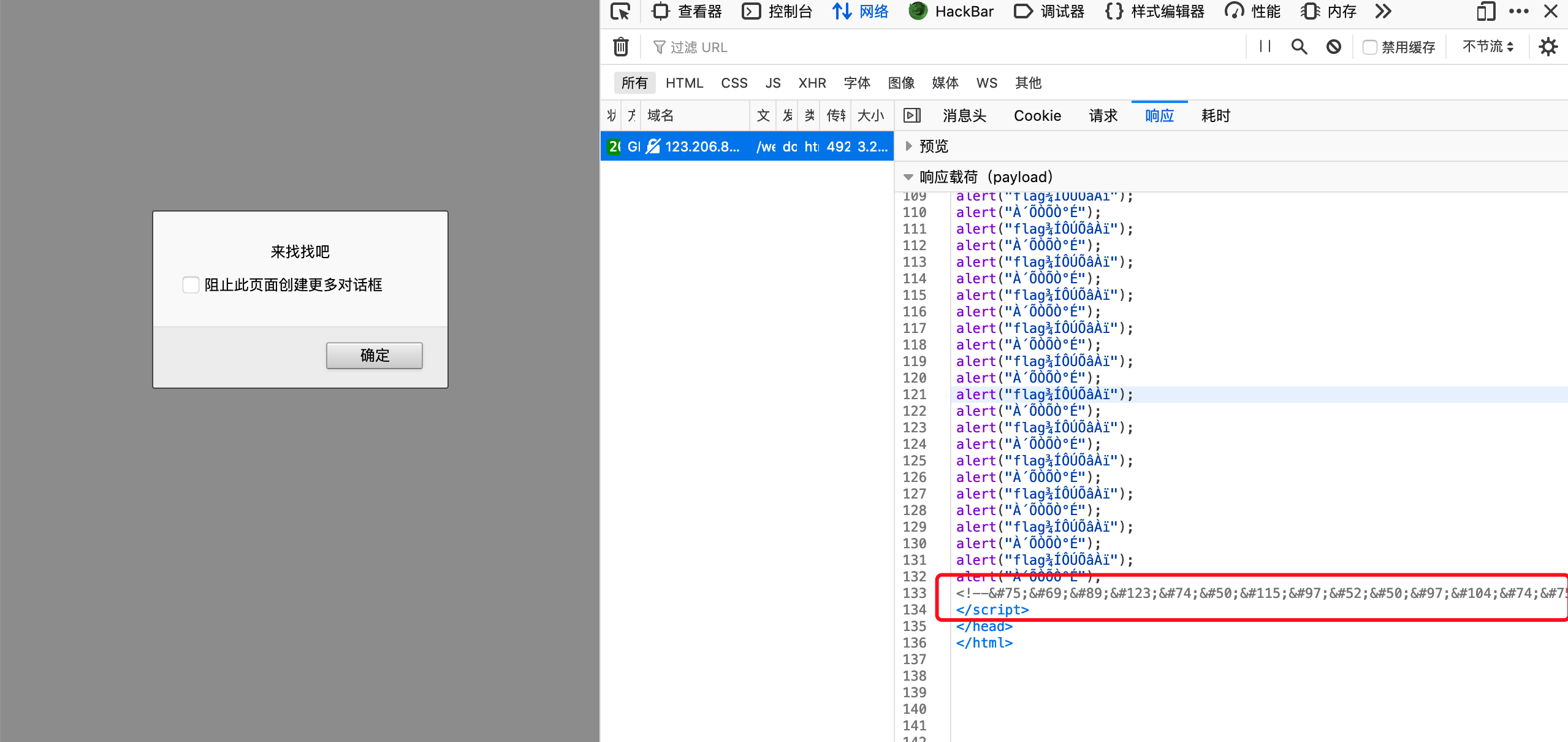

第七题 域名解析

https://ctf.bugku.com/challenges#域名解析

- 访问

http://123.206.87.240/后,用hackbar修改host为flag.baidu.com即可得KEY{DSAHDSJ82HDS2211}

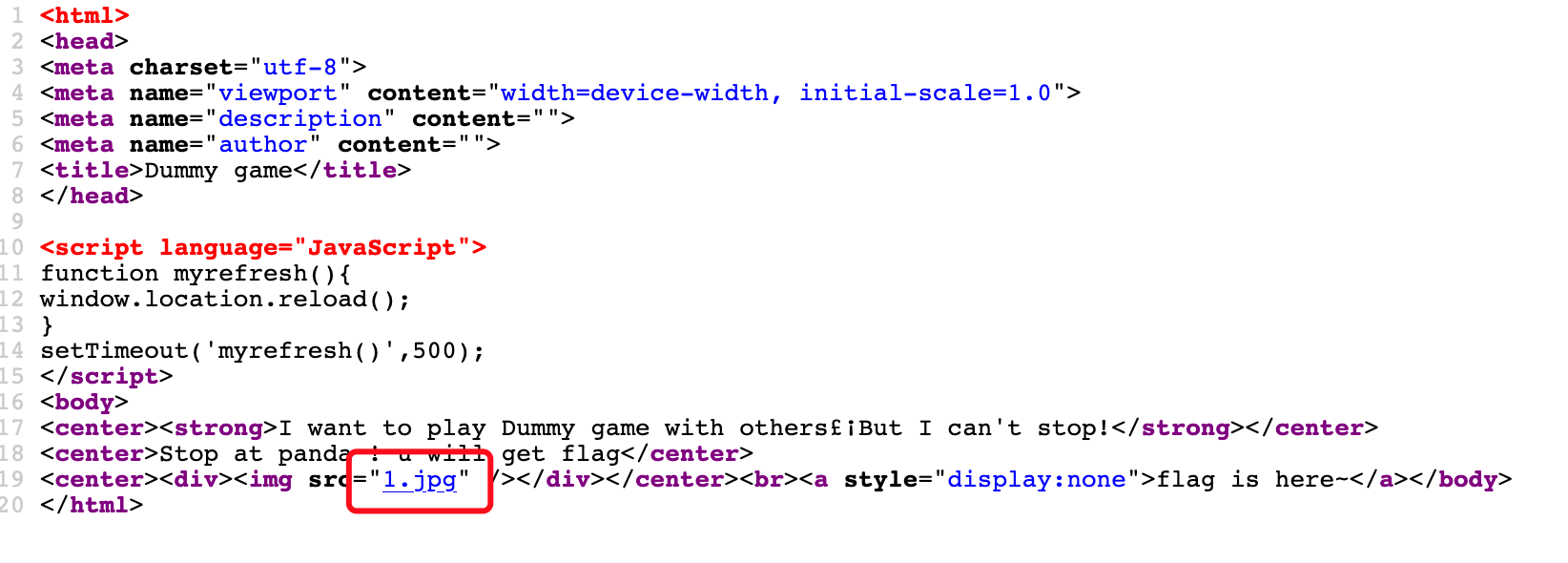

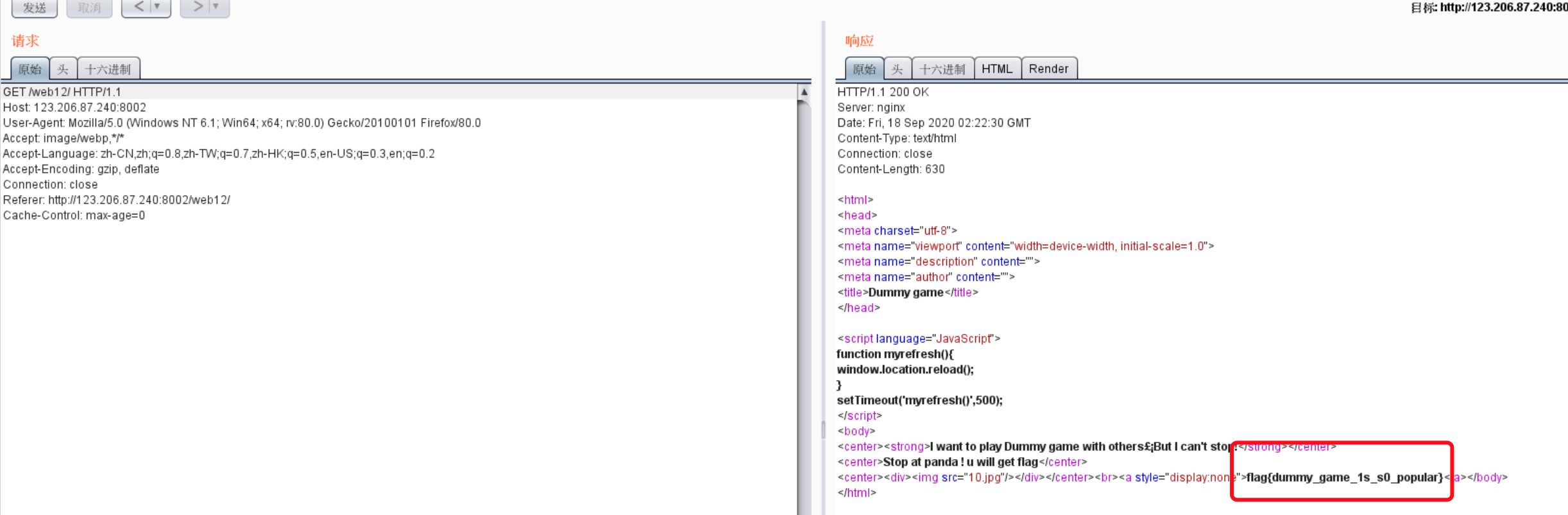

第八题 你必须让他停下

https://ctf.bugku.com/challenges#你必须让他停下

- 看源码知道是一个script脚本一直在运行,用浏览器停用脚本之后,得到如下界面,没啥用,

- 看页面文字,stop at panda,我刷新界面源码,发现请求文件一直在变,是不是请求的是panda就可以了呢,burp拦截试试,一直重发就会发现,有概率出现flag

flag{dummy_game_1s_s0_popular}

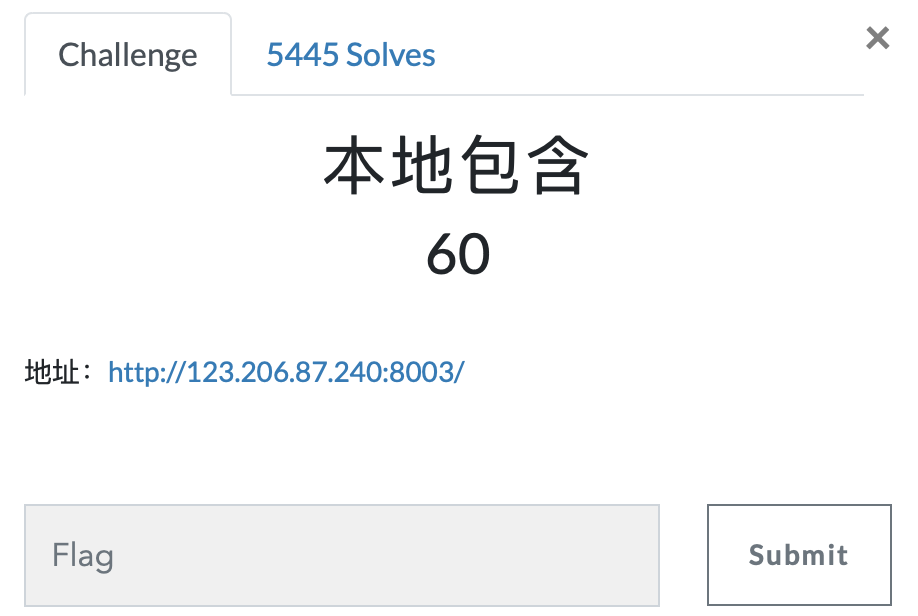

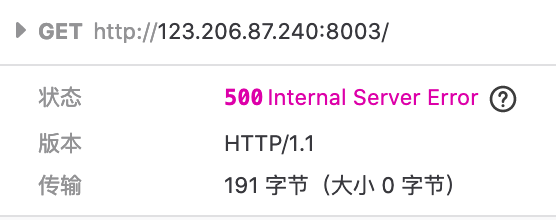

第九题 本地包含

https://ctf.bugku.com/challenges#本地包含

- 访问500,估计是坏掉了

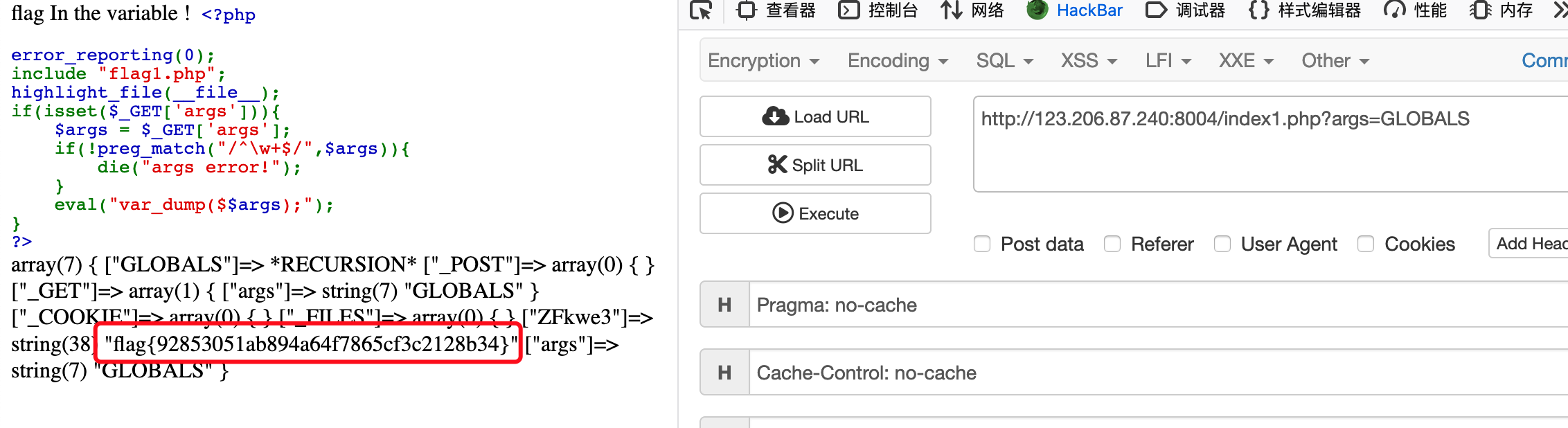

第十题 变量1

https://ctf.bugku.com/challenges#变量1

- 得到代码

<?php

error_reporting(0);

include "flag1.php";

highlight_file(__file__);

if(isset($_GET['args'])){

$args = $_GET['args'];

if(!preg_match("/^\w+$/",$args)){

die("args error!");

}

eval("var_dump($$args);");

}

?>

- 主要意思就是满足正则表达式,来用var_dump()来输出变量值,这里想到全局变量,构造payload

?args=GLOBALS得到flagflag{92853051ab894a64f7865cf3c2128b34}

第十一题 web5

https://ctf.bugku.com/challenges#web5

- 打开查看源码,发现brainfuck密码,不对,经过查阅是JSFUCK密码,这是一种神奇的fuck密码

CTF-BugKu-WEB-1-20的更多相关文章

- [Bugku]Web题解

bugku地址链接:https://ctf.bugku.com 1.web2 浏览器就显示一堆动态笑脸,时间长了密集恐惧症了. 解法1: F12查看源码 解法2: 地址栏输入: view-source ...

- Bugku web(1—35)

1.web2 打开网页: 哈哈,其实按下F12你就会发现flag. 2.计算器 打开网页,只是让你输入计算结果,但是发现只能输入一个数字,这时按下F12,修改一下参数,使之可以输入多个数字,修改后输入 ...

- 一文读懂前端技术演进:盘点Web前端20年的技术变迁史

本文原文由作者“司徒正美”发布于公众号“前端你别闹”,即时通讯网收录时有改动,感谢原作者的分享. 1.引言 1990 年,第一个Web浏览器的诞生:1991 年,WWW诞生,这标志着前端技术的开始. ...

- bugku web所有writeup_超详细讲解_持续更新

首先说一下我的主用工具,在windows下,主要是用这些,用到其他特定的工具会在题里说. 0.浏览器:火狐,配合Max hackbar插件 (这个是免费的) 1.抓包改包:burpsuite.http ...

- bugku web web5

JSPFUCK??????答案格式CTF{**} http://123.206.87.240:8002/web5/ 字母大写 jspfuck这不是骂人吗,怎么回事啊? ·点进去看见有一个可以输入的框, ...

- bugku web web基础

web基础$_GET $what=$_GET['what'];echo $what;if($what=='flag')echo 'flag{****}'; 看了这段代码知道,需要用get提交what= ...

- http://ctf.bugku.com/challenges#Mountain%20climbing:bugku--Mountain-Climbing

分析这道题,爽,能够结合IDA和ollydbg分析代码,美滋滋.但如果以后能直接根据汇编容易地看懂逻辑那就更好了. 参考链接: https://blog.csdn.net/cossack9989/ ...

- CTF Jarvisoj Web(session.upload_progress.name php 上传进度)

Jarvisoj Web 题目地址:http://web.jarvisoj.com:32784/index.php <?php //A webshell is wait for you ini_ ...

- Bugku web web基础$_GET

web基础$_GET 打开网站后发现 $what=$_GET['what']; echo $what; if($what=='flag') echo 'flag{****}'; 根据这段话的意思是将w ...

- BUGKU web刷题记录

web1 直接F12查看源码,得到flag. web2 直接输入验证码答案,长度被限制,修改可输入长度,提交后得到flag. web3 $what=$_GET['what']; echo $what; ...

随机推荐

- HotSpot的垃圾回收算法

这系列文章只简单介绍一下HotSpot垃圾回收中涉及到的算法及相关的垃圾回收器,并不进行源代码分析,后面会开一个系列对HotSpot的垃圾回收以及内存管理进行源代码解读. 涉及到的垃圾回收算法一共有 ...

- Centos7第一安装后无法联网

- java泛型笔记

目录 概述 什么是泛型?为什么使用泛型? 例子 特性 使用方式 泛型类 泛型接口 泛型通配符 泛型方法 泛型方法的基本用法 类中的泛型方法 泛型方法的基本用法 泛型方法与可变参数 静态方法与泛型 泛型 ...

- 小白学PyTorch 动态图与静态图的浅显理解

文章来自公众号[机器学习炼丹术],回复"炼丹"即可获得海量学习资料哦! 目录 1 动态图的初步推导 2 动态图的叶子节点 3. grad_fn 4 静态图 本章节缕一缕PyTorc ...

- Flink-1.10.0中的readTextFile解读

Flink-1.10.0中的readTextFile解读 最近在学习Flink,研究了一些东西,在准备自定义一个简单的监听文件的source作为练手的时候,遇到了一个问题.就是应该如何在自己的sour ...

- 神舟zx6-ct5da装黑苹果Macos 10.15.6记录

可能是一时脑子抽风,突然就想体验一把mac系统.以前就了解过,给非苹果电脑装macos叫黑苹果,emmmmm.好吧,给我的神船也整一个. 看了很多个视频,整理一下装黑苹果过程.本人电脑系统是win10 ...

- 水滴app

在选择了软件工程专业之后,指导教师也让我们参加到了学长学姐的作业之中来,使用学长学姐们的软件并写出自己的使用评价以及自己的一些小评价. 这体验的是第三十二组学长们的软件,他们的队名是自然选择,他们做的 ...

- 也谈基于Web的含工作流项目的一般开发流程

项目包含的通用模块代码等我有时间一并剥离贡献出来(基于WebSocket的通知引擎,工作流整合模块,自定义表单,基于RBAC权限设计),最近太忙了,Web项目有一段时间没碰,有点生疏的感觉,主要在忙G ...

- iOS审核被拒大全

崩溃和bug 当你完成应用开发并准备发布时应该将App提交审核.在提交审核前,要确保已经在设备上对应用程序进行了彻底的测试,修复了所有的bug. 断掉的链接 应用程序中所有的链接必须是功能性的.对于所 ...

- iOS打电话功能的简单实现

小功能简介 iOS中的很多小功能都是非常简单的,几行代码就搞定了,比如打电话.打开网址.发邮件.发短信等 打电话-方法3 创建一个UIWebView来加载URL,拨完后能自动回到原应用 if (_we ...

- [Bugku]Web题解