modSecurity规则学习(四)——规则指令编写

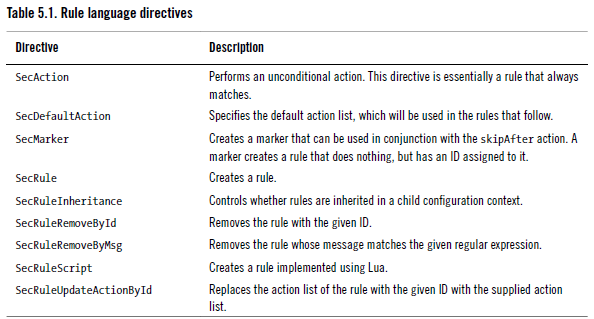

规则语言是使用9个指令实现:

语法:SecRule VARIABLES OPERATOR [TRANSFORMATION_FUNCTIONS, ACTIONS]

Variables 以下几种:

Regular variables

Contain only one piece of information, or one string. For example, REMOTE_ADDR, always

contains the IP address of the client.

Collections

Groups of regular variables. Some collections (e.g., ARGS) allow enumeration, making

it possible to use its every member in a rule. Some other collections (e.g., ENV)

are not as flexible, but there is always going to be some way to extract individual regular

variables out of them.

Read-only collections

Many of the collections point to some data that cannot be modified, in which case

the collection itself will be available only for reading.

Read/write collections

When a collection is not based on immutable data ModSecurity will allow you to

modify it. A good example of a read/write collection is TX, which a collection that

starts empty and exists only as long as the currently processed transaction exists.

Special collections

Sometimes a collection is just a handy mechanism to retrieve information from

something that is not organised as a collection but it can seem that way. This is the

case with the XML collection, which takes an XPath expression as a (mandatory) parameter

and allows you to extract values out of an XML file.

Persistent collections

Some collections can be stored and retrieved later. This feature allows you to adopt a

wider view of your systems, for example tracking access per IP address or per session,

or per user account.

1、一个简单的规则

在rule/目录下创建myruls.conf

添加规则

SecRule ARGS "(testwwd)+" \

"msg:'wwd22 test',\

id:,\

phase:request,\

deny,\

status:"

nginx reload

测试:http://nginxip:nginxport/?test=testwwd

503拦截

2、针对struts漏洞

3、lua脚本

4、白名单、黑名单

6、自定义评分

modSecurity规则学习(四)——规则指令编写的更多相关文章

- Prometheus之告警规则的编写

Prometheus之告警规则的编写 一.前置知识 二.需求 三.实现步骤 1.编写告警规则 2.修改prometheus.yml执行告警规则的位置 3.配置文件截图 4.页面上看告警数据信息 5.查 ...

- Hexo之旅(四):文章编写技巧

hexo 编写文章可以使用以下命令创建hexo new "文件名" #创建的文章会在_pots目录下文章的后缀名是以md命名的文件格式,遵循markdown语法,所以编写文章可以使 ...

- modSecurity规则学习(三)——SecRule

通用格式 SecRule VARIABLES OPERATOR [TRANSFORMATION_FUNCTIONS, ACTIONS] 阶段phase (1)request headers (2) ...

- 技术转载:Jni学习四:如何编写jni方法

转载:http://blog.chinaunix.net/u1/38994/showart_1099528.html 一.概述: 在这篇文章中将会简单介绍如何编制一些简单的JNI 方法.我们都知道JN ...

- modSecurity规则学习(一)——配置文件

环境:modSecurity3.0,nignx1.13.8 modSecurity配置文件 1.nginx.conf server { listen ; modsecurity on; //启动mod ...

- udev规则以及编写

主要内容: udev简介 如何配置和使用udev 如何编写udev规则 字符串替换和匹配 udev主要作用 编写udev规则实例 难点解析 1. udev简介 1.1 什么是udev? udev是Li ...

- Vue.js-----轻量高效的MVVM框架(四、指令)

Vue指令 指令 (Directives) 是特殊的带有前缀 v- 的特性.指令的值限定为绑定表达式,因此上面提到的 JavaScript 表达式及过滤器规则在这里也适用.指令的职责就是当其表达式的值 ...

- vue.js 四(指令和自定义指令)

官方的指令说明已经很简单了,这里再写一遍,也是自己加深一下印象 v-text 就是写入单纯的文本,可以忽略这个指令直接双花括号代替 <span v-text="msg"> ...

- modSecurity规则学习(八)——防止CC攻击

modSecurity日志收集:在phase 5阶段处理. 由于CC攻击主要考虑对动态请求的防护,所以要排除静态资源的请求,或者自定义动态请求的后缀或者关键字做接口针对性的防护. 定义需要排除的请求u ...

随机推荐

- How Javascript works (Javascript工作原理) (十) 使用 MutationObserver 监测 DOM 变化

个人总结: 这篇文章介绍了几种监测DOM变化的方法,重点介绍的是一个新浏览器API叫做MutationObserver. 注意:不要和Vue.js种 Object.defineProperty() 的 ...

- 【BZOJ4383】[POI2015]pustynia

题意: 建议Alt+F4百度一下 题解: 差分约束+线段树优化建图,直接按照拓扑序跑就行了 代码: #include<iostream> #include<cstring> # ...

- HDU 2196 Computer(经典树形DP)

题意自己看(猜) 题解 这题很经典,就是记录dp[i][0/1/2]分别代表,从i点向下最大和次大深度,和向上最大深度. 然后转移就行了. 我的写法可能太丑了.死活调不出来,写了一个漂亮的 #incl ...

- 让div垂直居中

参考链接:https://www.cnblogs.com/softwarefang/p/6095806.html 以前我的方法总是比较粗暴,纯粹通过margin来实现,这个方法的缺点不仅在于需要多次微 ...

- 你的Android应用完全不需要那么多的权限

Android系统的权限从用户的角度来看有时候的确有点让人摸不着头脑.有时候可能你只需要做一些简单的事情(对联系人的信息进行编辑),却申请了远超你应用所需的权限(比如访问所有联系人信息的权限). 这很 ...

- POJ 2570 Fiber Network(最短路 二进制处理)

题目翻译 一些公司决定搭建一个更快的网络.称为"光纤网". 他们已经在全世界建立了很多网站.这 些网站的作用类似于路由器.不幸的是,这些公司在关于网站之间的接线问题上存在争论,这样 ...

- Woody的Python学习笔记4

Python模块 Import语句 想要使用Python源文件,仅仅须要在还有一个源文件中运行import语句.语法例如以下: import module1 当解释器遇到import语句.假设模块在当 ...

- angularjs 服务供应商

<!DOCTYPE HTML> <html ng-app="myApp"> <head> <meta http-equiv="C ...

- uva_11997,K Smallest Sums优先队列

#include<iostream> #include<cstdio> #include<cstring> #include<queue> #inclu ...

- PermissionError: [Errno 13] in python

出现该错误,首先尝试以管理员身份运行 cmd.exe 程序,然后关闭所有的与 python 相关的进程. 1. open 打开一个文件夹(目录),而不是文件 这一错误一般发生在使用 open函数对文件 ...