Android逆向进阶——让你自由自在脱壳的热身运动(dex篇)

本文作者:HAI_

0×00 前言

来看看我们今天的主题。

让你自由自在脱壳的热身运动。

现在很多第厂家都是使用第三方的加固方式来进行加固的。或者使用自己的加固方式进行加固。

那么我们必不可少的就是脱壳这个过程。

想要脱壳?看大佬步骤?

还是要知其然也要知其所以然才能进步。

内容

1.一个好用的工具简单教程(Insight)

你可以学到什么?

一个超级厉害的分析辅助软件。

2.Android 优化过程分析

你可以学到什么?

1.深度了解Android 优化过程

2.近距离观察Android 源码

2.可以见到大佬脱壳下段的函数

3.Android DEX文件解析分析

你可以学到什么?

1.其他可以下段的函数

2.dex文件解析的过程

3.脱壳下断的小知识

4. Android DEX类加载过程分析

你可以学到什么?

1.类加载的完整过程

2.脱壳加固类的选择

0×01 一个好用的工具简单教程(Insight)

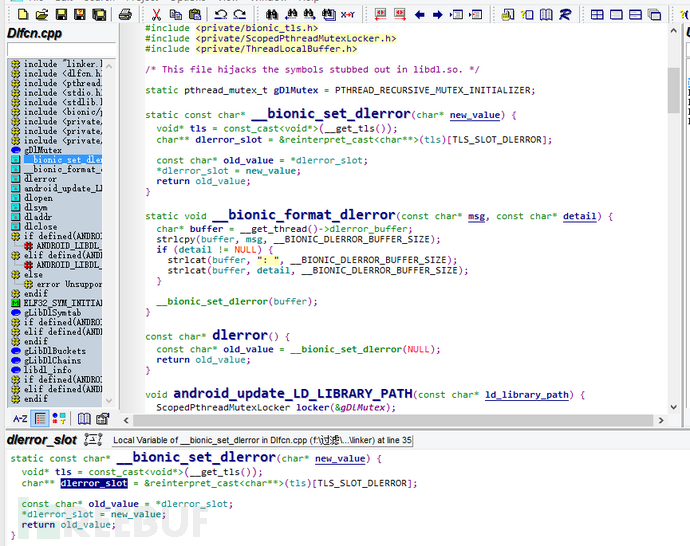

这个软件对于分析c/c++还有java源码具有很强的辅助功能,之后要进行使用,所以进行简单的介绍。

工具在附件中找。单独上传下载就可以了。

这里提供一个注册码。

安装,next,next就可以了。

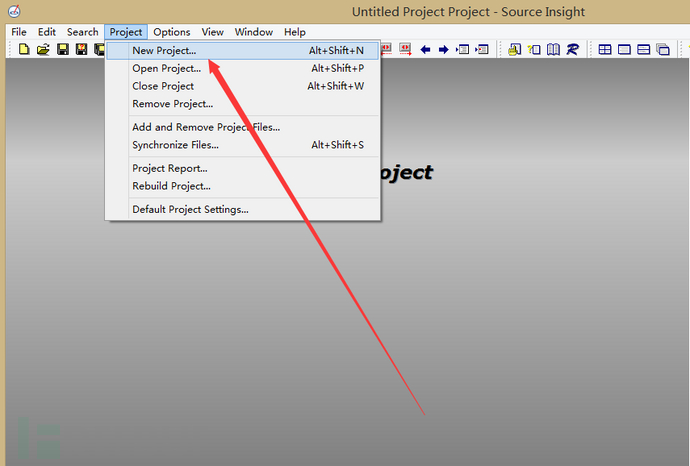

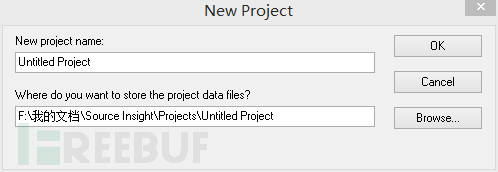

新建一个工程

选择new project。

单机OK

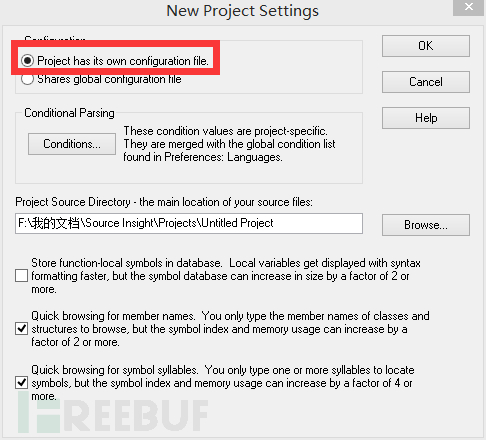

选择第一个

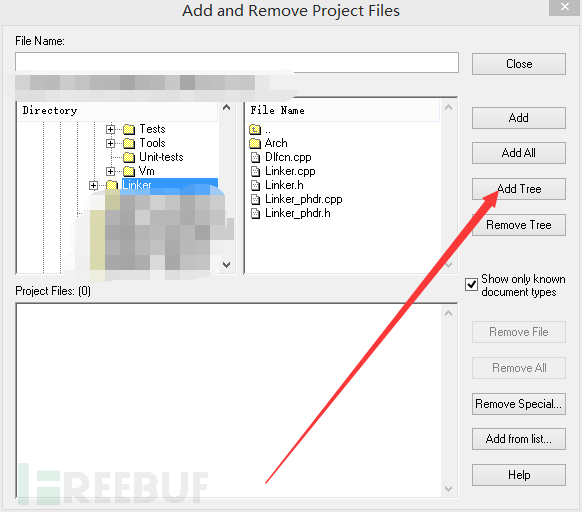

选择 Add Tree,意思就是说全部加在。

加载完成

之后我们会用到这个软件进行分析。

Android 优化过程分析

我想啰嗦一下,这个时候就知道英语的重要性了,当然我的英语也不好,但是我会查字典呀。

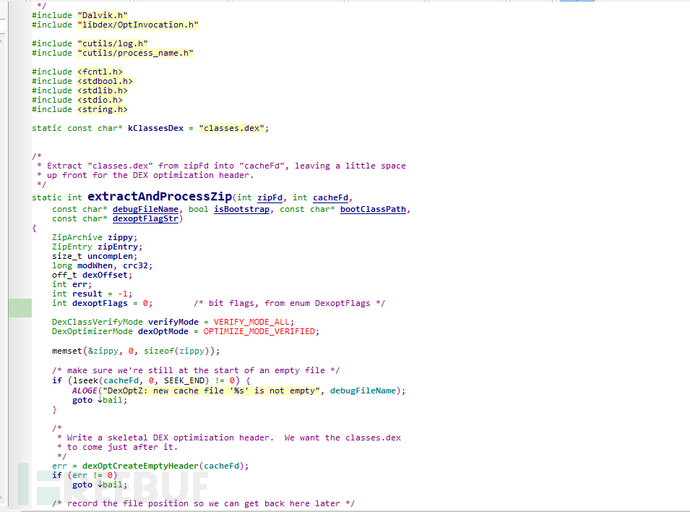

1.extractAndProcessZip

我们先不说这个内容的事情,先来看看这个函数的名称。extract:提取,and 和,Process 过程 Zip,压缩文件格式,我们都知道apk其实就是一个zip压缩包。

那么这个函数的意思就是提取 zip的过程。

然后我们来一步一步的分析。

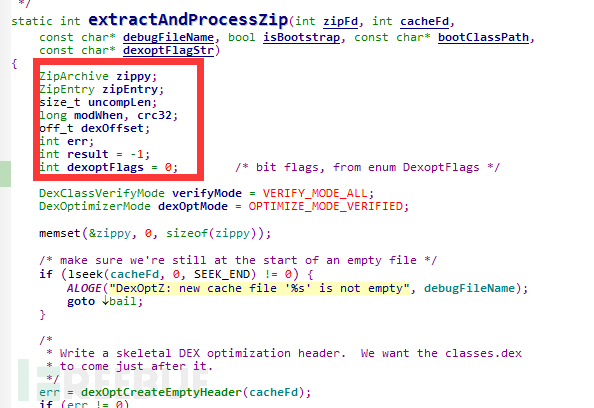

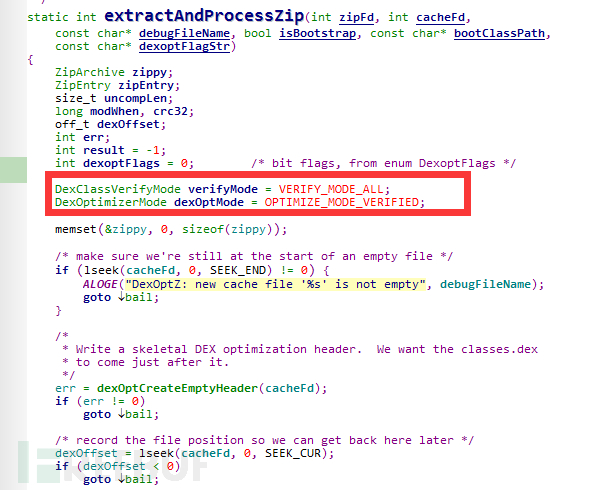

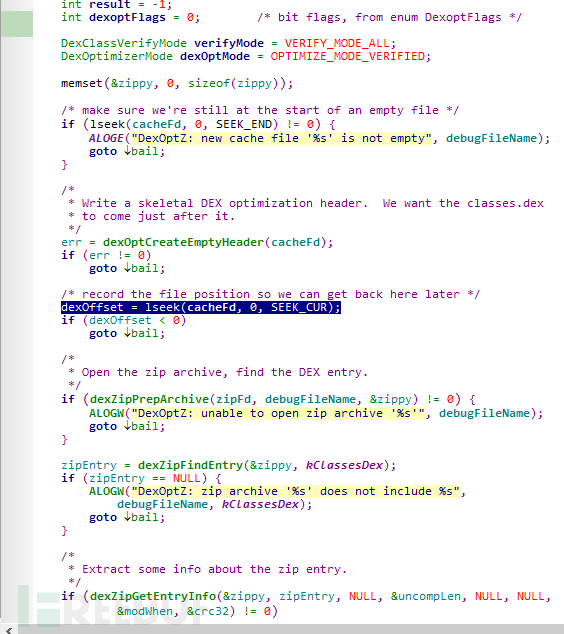

这里是extractAndProcessZip的中间变量定义。不是我们研究的重点。

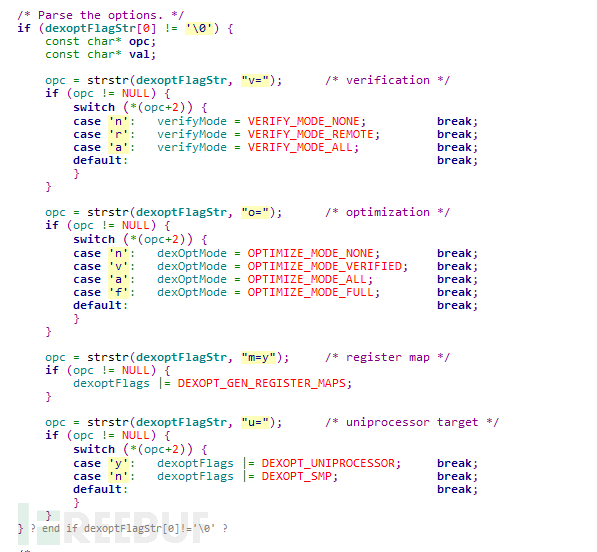

DexClassVerifyMode verifyMode = VERIFY_MODE_ALL;

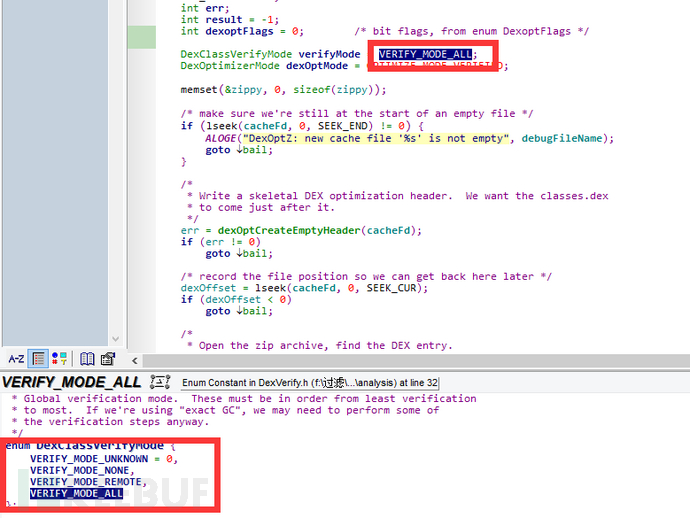

这一句定义的是 verifyMode,就是验证模块,这里初始化的数据是VERIFY_MODE_ALL,也就是全部都进行验证。

思考

如果我们对这里进行更改是不是就可以跳过这个验证。

我们来看看其他的值。

如果有想法可以自己定义这个值。

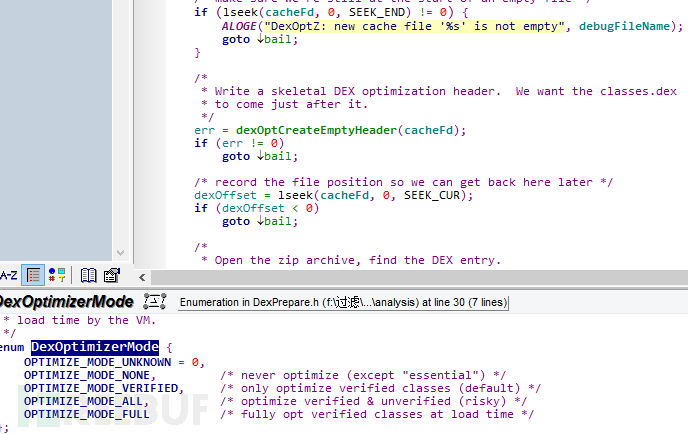

DexOptimizerMode dexOptMode = OPTIMIZE_MODE_VERIFIED;

我们来接着往下看。

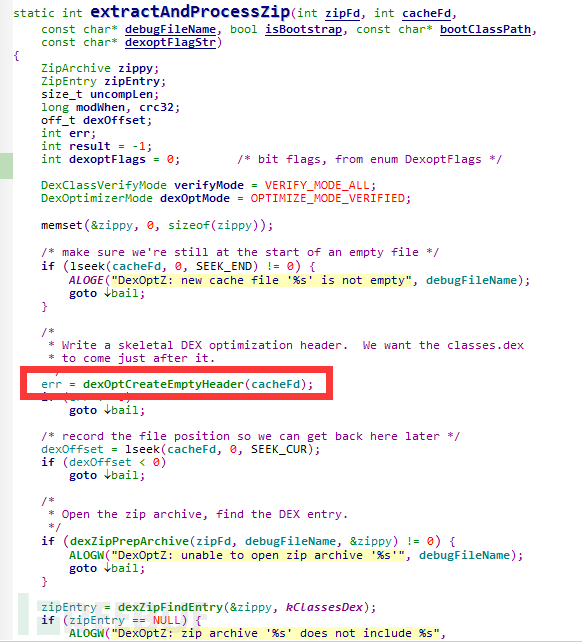

这里有一个函数,dexOptCreateEmptyHeader,看英文,创建一个dex优化的空的头部。

dexOffset,record the file position so we can get back here later,其实就是读取dex文件的起始位置。

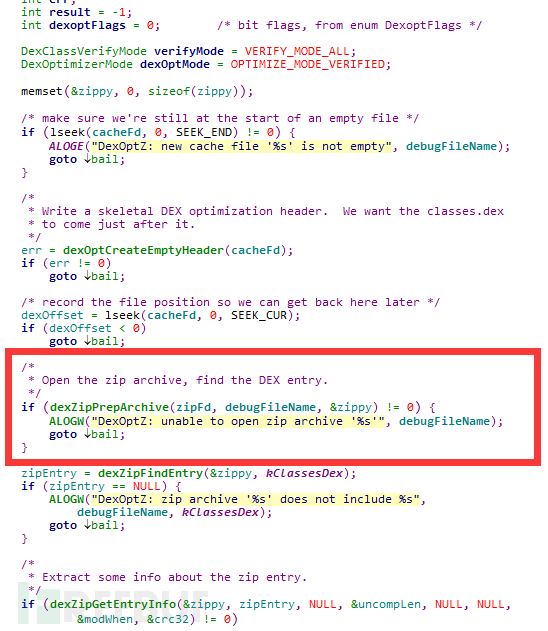

接着来看下一个函数。

Open the zip archive, find the DEX entry.

很明显,这个部分在做的事情就是,从apk中找到dex文件。

接着进行分析。

提取dex的一些偏移的函数。

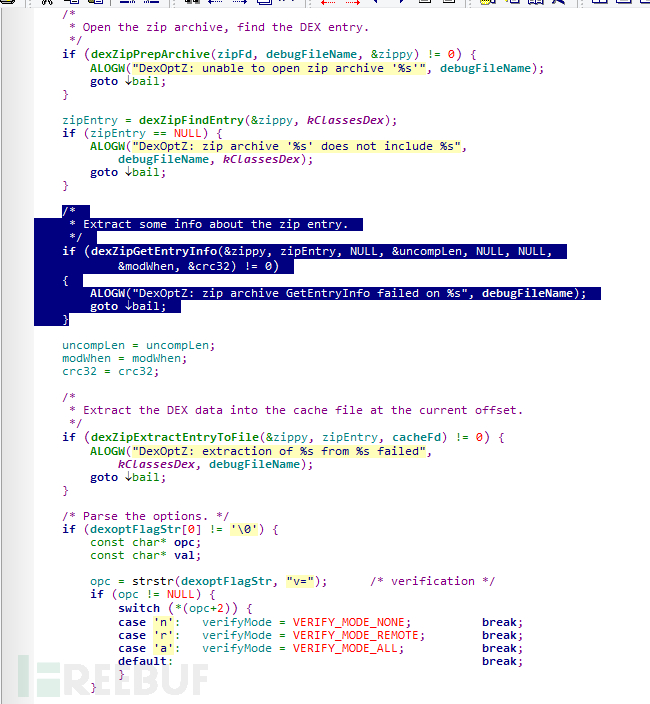

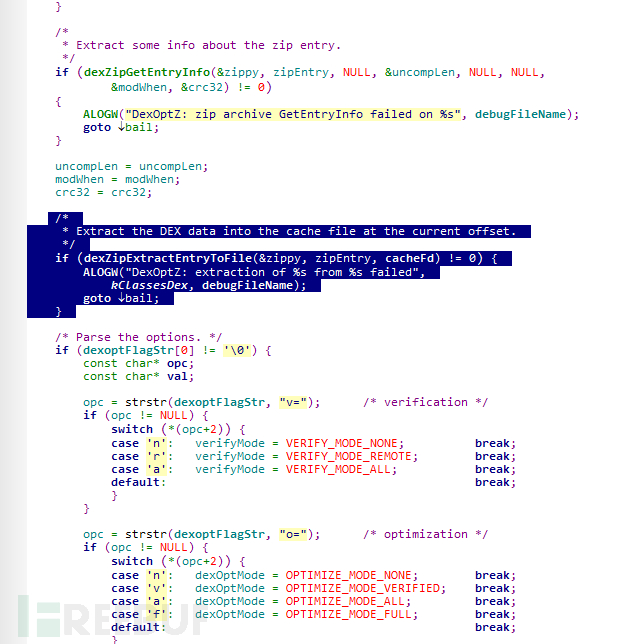

Extract the DEX data into the cache file at the current offset.对dex文件的一些偏移进行记录。

以上就是处理部分。

接下来要说的是dex odex化的过程。

这里就是优化验证的地方。

通过这里就可以修改优化的过程,甚至可以去除优化验证。

思考

这里的数据是哪里来的,在什么地方进行对比。·

这些数据都是在build.prop中进行对比的。

2.继续进行优化

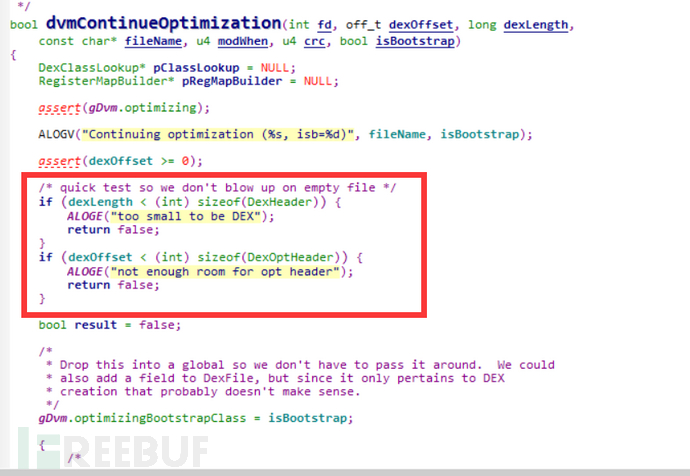

我们来跟进dvmContinueOptimization这个函数。

PS:

马上就要接触到一个非常重要的和脱壳非常相关的地方了

打开dvmContinueOptimization函数

首先是一个判断。

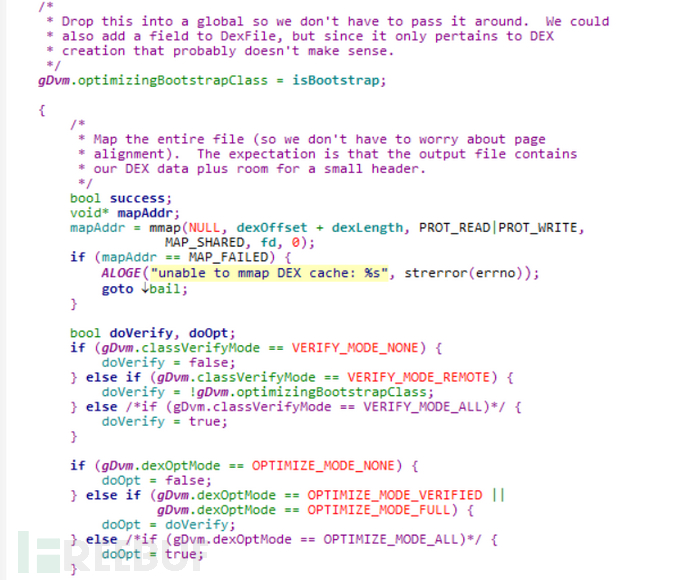

然后就是对dex文件的一个写入。

接着往下看(重点要到了)

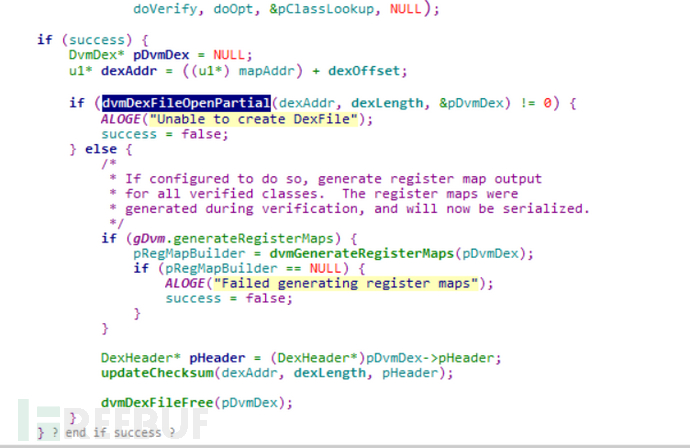

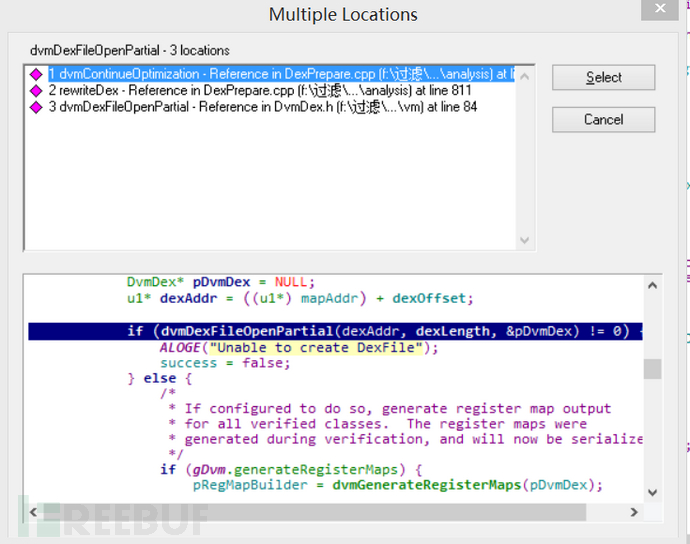

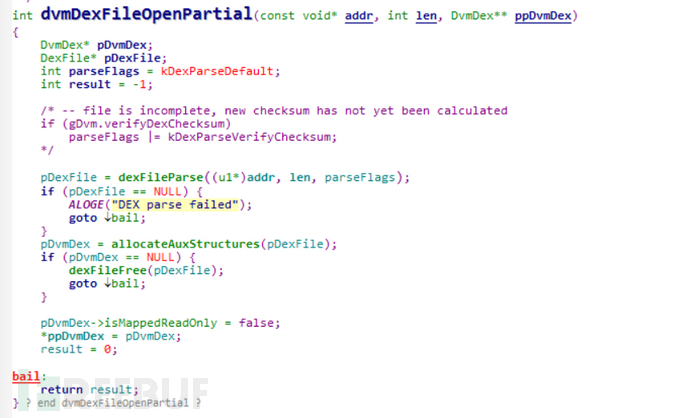

dvmDexFileOpenPartial,如果之前看过别人脱壳的教程,肯定知道这里是经常使用的下端点的时候,以前只知道要下,现在知道,这个函数是存在于源码之中的。

我们来查看下dvmDexFileOpenPartial这个函数的调用

这里调用了两次,还有一次是自己的定义。

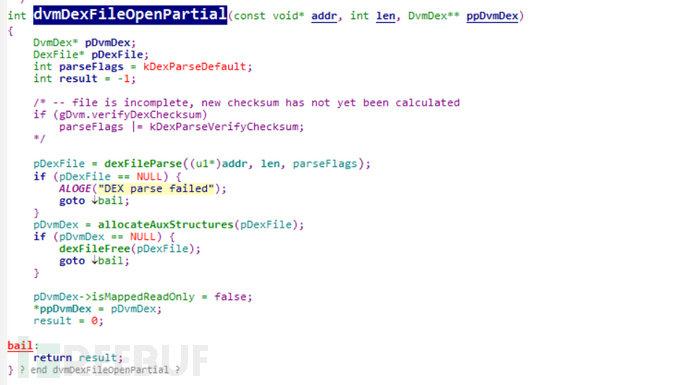

先来看一下dvmDexFileOpenPartial的原型

int dvmDexFileOpenPartial(const void* addr, int len, DvmDex** ppDvmDex)

参数1:加载的DEX文件在内存中的基址.(也就是DEX.035)

参数2:加载的DEX文件的文件长度,

参数3:出参, DEX 文件转成DvmDex结构,里面包含Dex文件的类,字段,方法,字符串信息。Dalivk操作Dex文件的对象这是结构结构体

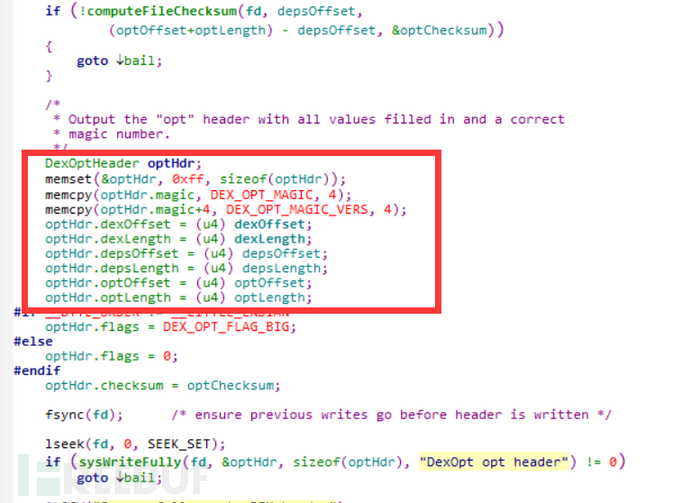

最后在这里写入头部的信息。

0×03 Android DEX文件解析分析

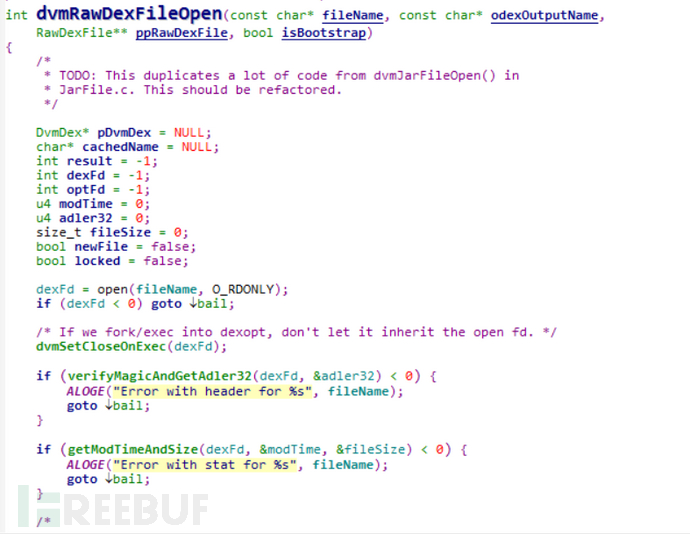

dvmRawDexFileOpen() 这个函数是我们要关键要了解的函数,它在RawDexFile.cpp函数中。

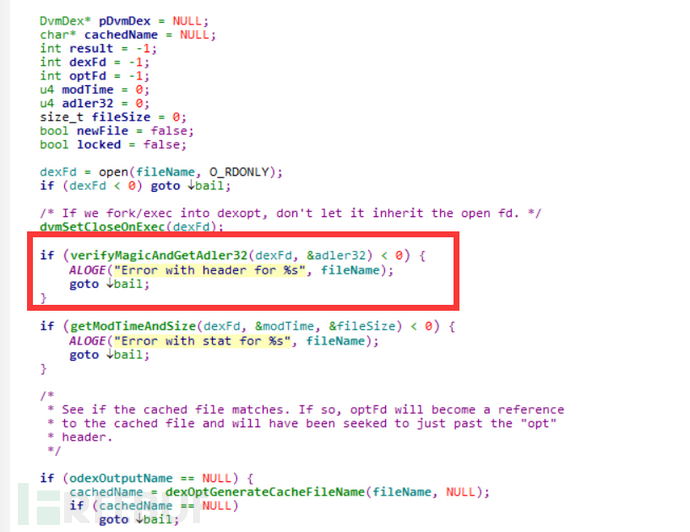

先对基本变量进行定义。

都知道文件格式一个很重要的东西就是魔数,那么这里就是首先判断魔数,verifyMagicAndGetAdler32。这里的magic就是魔数。

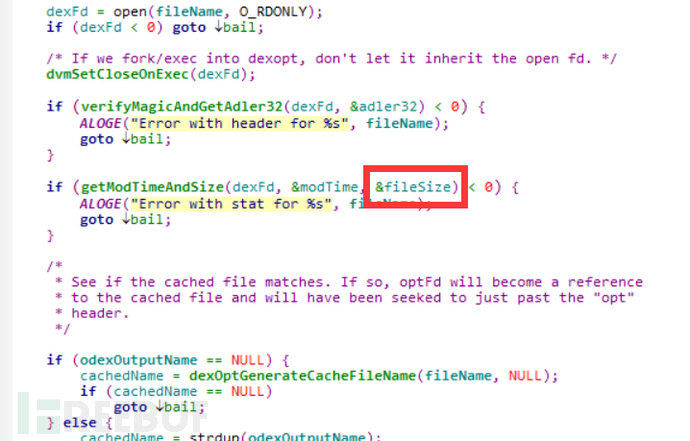

这里是对时间,以及文件大小的验证。

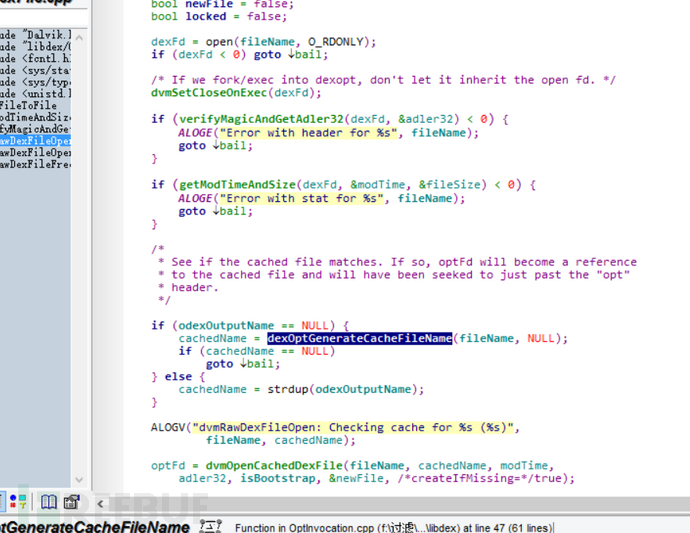

这个函数是一个重点函数,也是我们要着重分析的一个函数,它的主要功能就是生成dex对应的odex文件,也就是所谓的odex化。我们跟进函数进行查看。

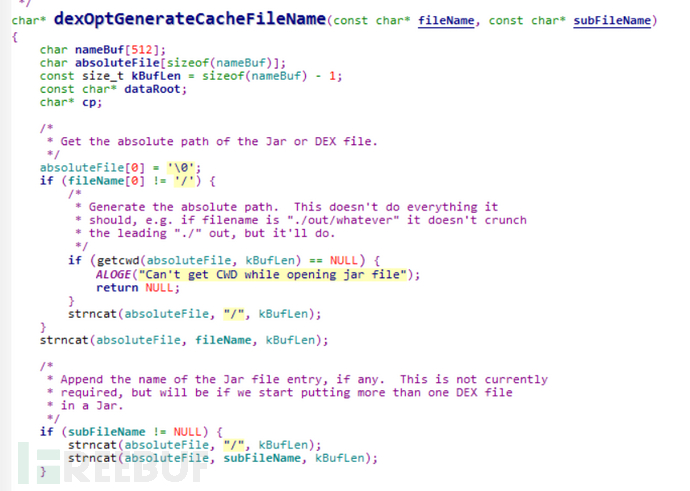

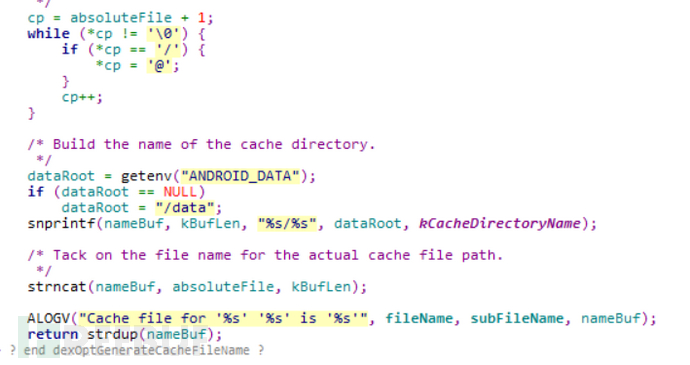

这个就是dexOptGenerateCacheFileName()函数部分。我们主要的是看它输出的位置是什么地方。

在这里可以看到是在data目录下生成, ALOGV(“Cache file for ‘%s’ ‘%s’ is ‘%s’”, fileName, subFileName, nameBuf);

这个样子的格式。

也就是说这里已经生成我们的odex文件了。

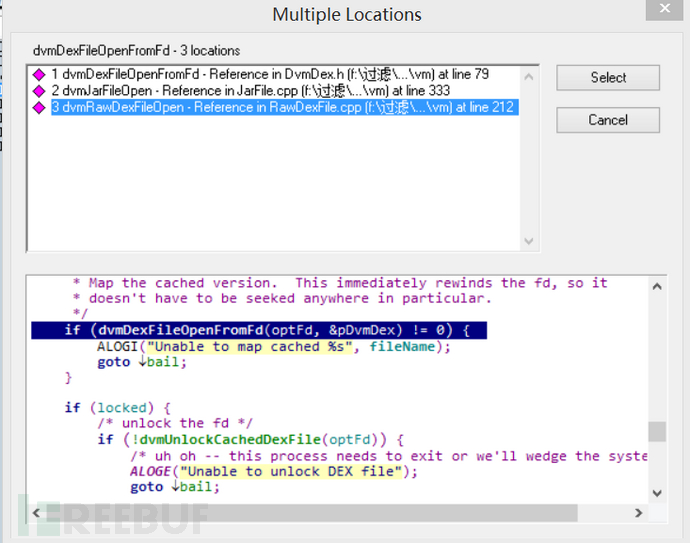

然后要做的事情就是这个函数了dvmDexFileOpenFromFd(),进一步进行优化,完成映射,设为可读文件。打开这个函数。位置是在DvmDex.cpp里。

我们先来看一下调用这个函数的地方。

调用这个函数的地方,就是我们的重点函数dvmRawDexFileOpen,这个函数先调用dexOptGenerateCacheFileName生成odex,然后再调用dvmDexFileOpenFromFd进行再一次优化。

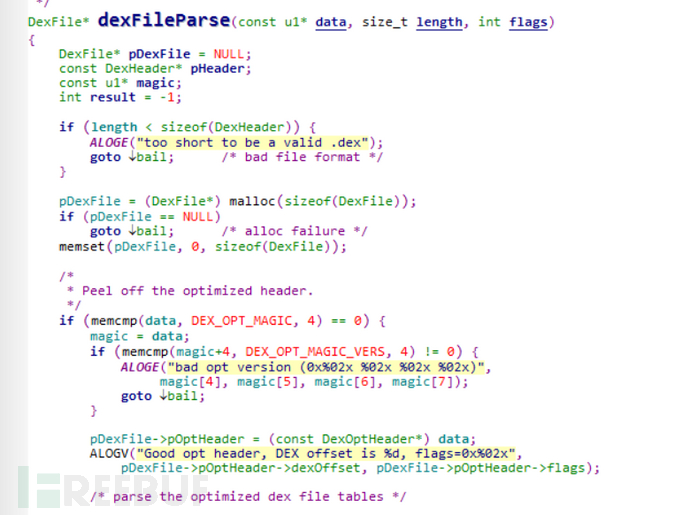

优化中的最后一步就是dexFileParse(),也就是解析DEX。这个位置在DexFile

做一个简单的总结。

dvmRawDexFileOpen()主控函数——dexOptGenerateCacheFileName()生成对应的odex——dvmDexFileOpenFromFd()进一步优化——dexFileParse()解析dex。

PS:小技巧

dexfileopenpartial在下段的时候,可能会发现没有办法断下来,那么我们就可以选择dexOptGenerateCacheFileNamePKcS0,dvmdexfileopenfromfd 等函数来进行下段。

一般来说dexfileopenpartial处理有壳的东西会比较好一点。

0×04 Android Dex类加载过程

其他源码都是由一个主控函数来进行指引,引导其他关键函数进行运作,dex类加载过程也是这个样子的。

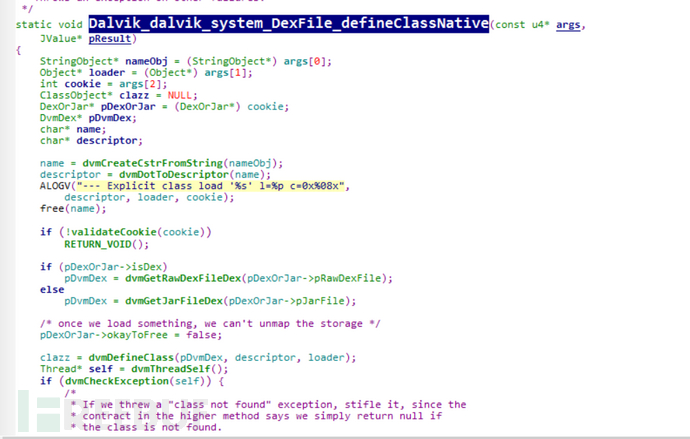

它的主控函数就是Dalvik_dalvik_system_DexFile_defineClassNative()

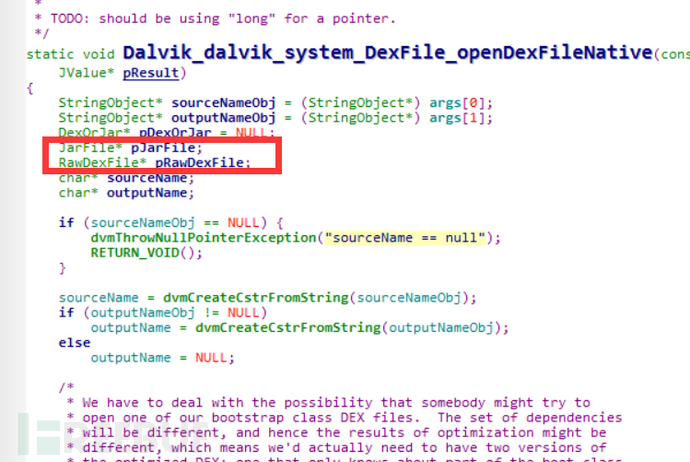

还有一个需要注意的函数Dalvik_dalvik_system_DexFile_openDexFileNative

这里需要注意的是有两个可以dump的地方。

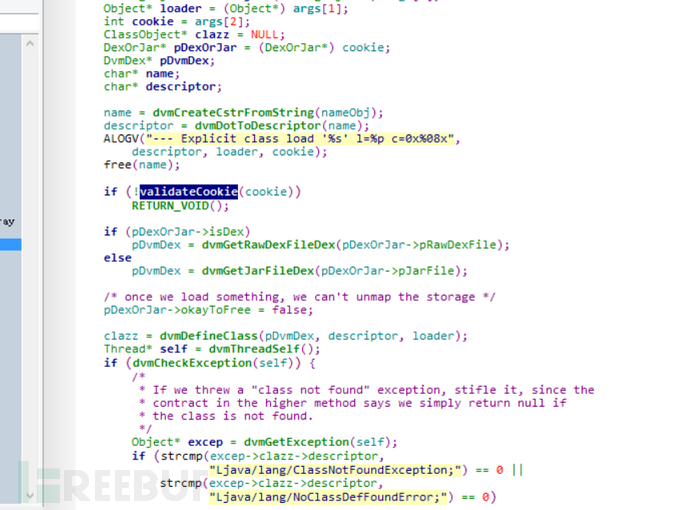

还是接着来看我们的主控函数。

在主控函数里有这样一个调用。

这个调用是验证cookie,但是这个cookie很有可能是解密后的dex的cookie,所以也可以在这里把这个cookie dump下来。

接着往下看。

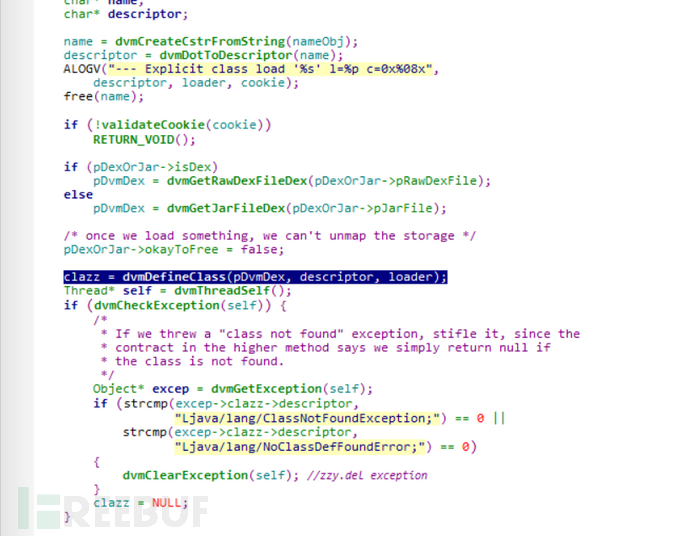

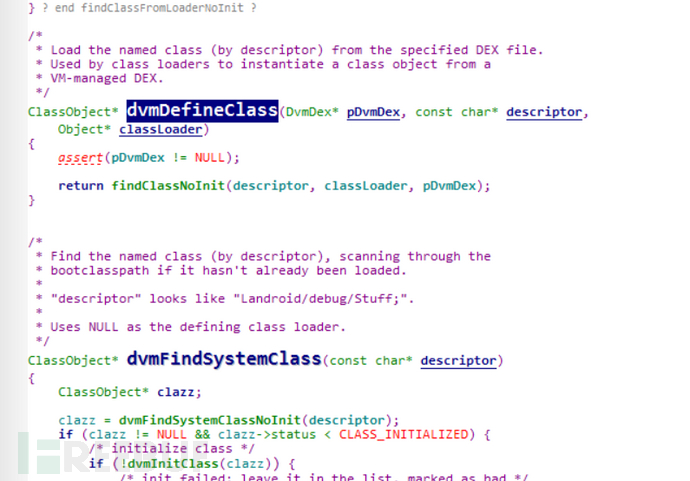

dvmDefineClass这个函数,这个函数就是确认类加载的一个函数。

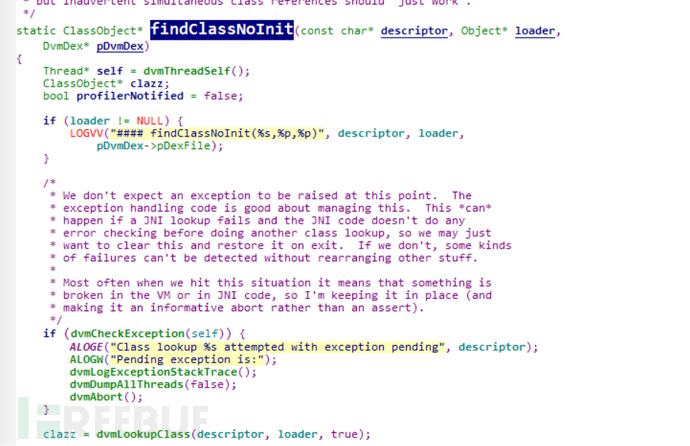

函数自己进行了一个判断,但是return返回的东西确是一个大头。我们跟进这个函数进行查看。

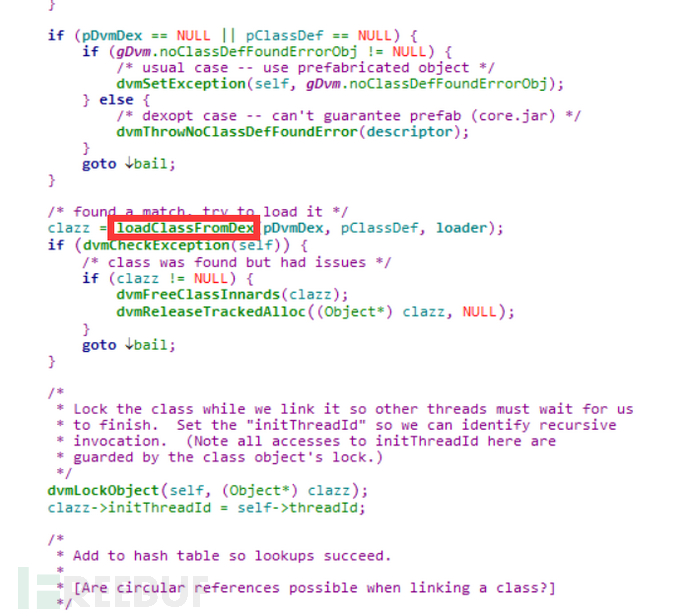

这里最重要的就是clazz,这个就是动态加载的类。

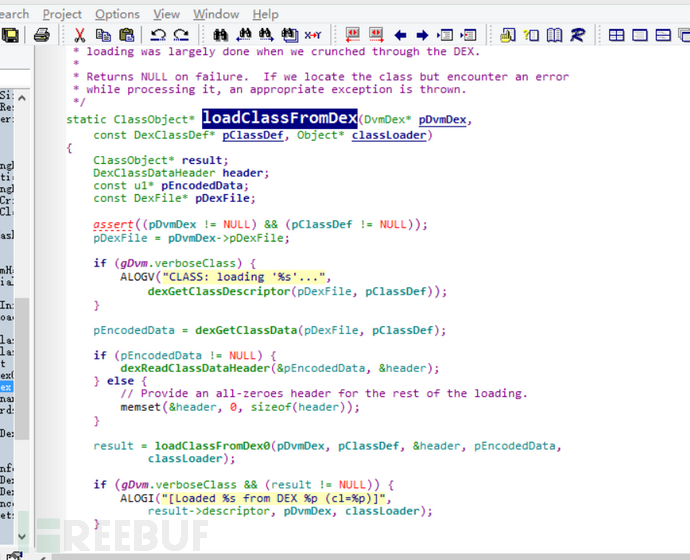

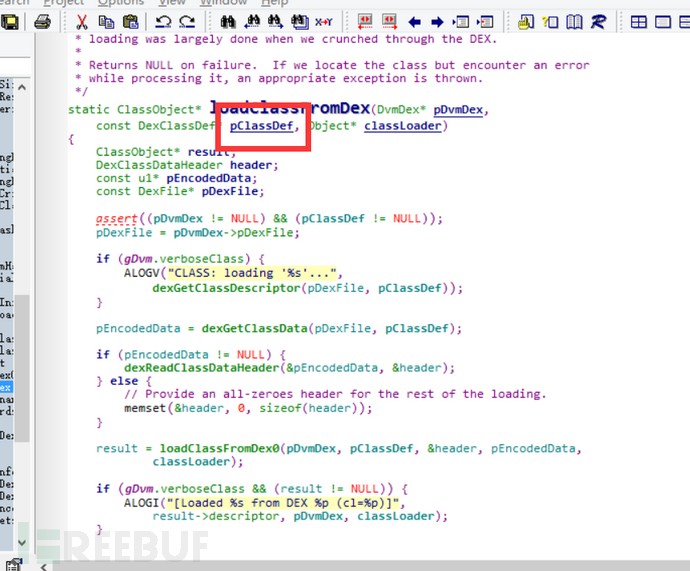

他的值是由loadClassFromDex这个函数进行返回的,所以我们就进行进一步的查看。

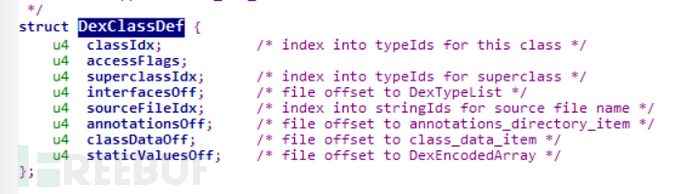

这里看到这样的一个结构。

来看看这个结构的详细内容。

这个结构是不是和dex的结构一模一样,说明了这里就是我们需要东西。

研究系统源码最主要的目的就是脱壳或者加固的嘛,不然我们看这些痛苦的代码干什么。

总结

可以脱dex的地方。

loadClassFromDex()

这两个地方都可以进行一定的尝试来进行脱壳。

0×05 结束语

关于系统源码还是有很多事情需要继续深层次的挖掘。而且加固,脱壳都可能会基于源码进行实现。

Android逆向进阶——让你自由自在脱壳的热身运动(dex篇)的更多相关文章

- Android逆向进阶(7)——揭开Hook的神秘面纱

本文作者:i春秋作家——HAI_ 0×00 前言 HAI_逆向使用手册(想尝试一下新的写法) 其他 Android逆向进阶 系列课程 <<<<<<< 人物说明 ...

- Android逆向进阶—— 脱壳的奥义(基ART模式下的dump)

本文作者:i春秋作家HAI_ZHU 0×00 前言 市面上的资料大多都是基于Dalvik模式的dump,所以这此准备搞一个ART模式下的dump.HAI_的使用手册(各种好东西) Dalvik模式是A ...

- Android逆向之旅---动态方式破解apk进阶篇(IDA调试so源码)

Android逆向之旅---动态方式破解apk进阶篇(IDA调试so源码) 来源 https://blog.csdn.net/jiangwei0910410003/article/details/51 ...

- Android逆向工程师的黑科技

你们发现了吗?Android逆向.安全方面的工程师真的越来越"稀有"了. 以腾讯.美团.百度为代表的大厂们,在某招聘网站上居然薪酬高达30-60k. 现在移动端市场越来越火热,AP ...

- Android 逆向实战篇(加密数据包破解)

1. 实战背景由于工作需要,要爬取某款App的数据,App的具体名称此处不便透露,避免他们发现并修改加密逻辑我就得重新破解了. 爬取这款App时发现,抓包抓到的数据是加密过的,如图1所示(原数据较长, ...

- 【转】Android逆向入门流程

原文:https://www.jianshu.com/p/71fb7ccc05ff 0.写在前面 本文是笔者自学笔记,以破解某目标apk的方式进行学习,中间辅以原理性知识,方便面试需求. 参考文章的原 ...

- 2021年正确的Android逆向开发学习之路

2021年正确的Android逆向开发学习之路 说明 文章首发于HURUWO的博客小站,本平台做同步备份发布.如有浏览或访问异常或者相关疑问可前往原博客下评论浏览. 原文链接 2021年正确的Andr ...

- Ratel:一直站在Android逆向巅峰的平头哥

本文来源:带动行业内卷,渣总义不容辞 字越少事儿越大,请关注github(可以点击阅读原文): https://github.com/virjarRatel 平头哥(ratel)是一个Android逆 ...

- [转]Android逆向之动态调试总结

一.在SO中关键函数上下断点 刚学逆向调试时.大多都满足于在SO中某关键函数上下断点.然后通过操作应用程序,去触发这个断点,然后进行调试 详细的步骤可以参见非虫大大的<Android软件安全与逆 ...

随机推荐

- PS大神的作品,每张都是科幻大片!

相信大家在网上一定见过 各种PS的作品 但是要想成为“PS大神”, 不仅仅要会P图, 最关键的就是脑洞! 同样的马路破坏效果 在大神操作后变成了大片! 摩托车换成了骏马 这效果果然不一般! 这个绝对牛 ...

- 教你用PS修复老照片

原图素材虽然很旧,不过人物部分并没有怎么损坏,只是有一些色块和杂色.修复的工程相对来说也少很多.只需要给人物磨好皮,然后把暗调和高光部分调出来即可.原图 一.打开原图素材,按Ctrl + J ...

- java,arduino,C#之间的一些编码转换

1.C#-> Encoding.UTF8.GetBytes( "abc中") ->[97,98,99,228,184,173] java->byte[] bs= ...

- UVa 11636 Hello World! (水题思维)

题意:给你一个数,让你求需要复制粘贴多少次才能达到这个数. 析:这真是一个水题,相当水,很容易知道每次都翻倍,只要大于等于给定的数就ok了. 代码如下: #include <iostream&g ...

- springMVC学习(注解实现依赖注入)

原文:http://blog.csdn.net/mockingbirds/article/details/45399691 上一篇博客,学习了spring的依赖注入,即利用spring容器来为类中的属 ...

- trmd_b1_ok

# -*- coding:utf-8 -*- ''' 从11c开始提取 ''' import re import numpy as np import os year = '17A' ss=" ...

- modelsim仿真中Altera库的用法

添加altera 库 实例: 把建立lpm_mux IP时生成的.v文件lpm_mux_ip.v和编写的测试脚本文件放在一起,在modelsim中建立工程,把下面两个文件添加到工程中 直接compil ...

- MemCachedClient 节点失效时的处理

引入jar包 <project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3 ...

- 10.N个整数中查找是否相加为K[深度搜索]

/*摘自书本,这种算法很绕!*/ #include <iostream> using namespace std; ,,,}; ; bool dfs(int i,int sum) { if ...

- (线段树模板)A Simple Problem with Integers --POJ--3468

链接: http://poj.org/problem?id=3468 代码: #include<stdio.h> #include<algorithm> #include< ...