记一次解密wireshark抓取的冰蝎通信流量

一、关于冰蝎

1.1 简单介绍

冰蝎是一款基于Java开发的动态加密通信流量的新型Webshell客户端。老牌 Webshell 管理神器——中国菜刀的攻击流量特征明显,容易被各类安全设备检测,实际场景中越来越少使用,加密 Webshell 正变得日趋流行。

由于通信流量被加密,传统的 WAF、IDS 设备难以检测,给威胁狩猎带来较大挑战。冰蝎其最大特点就是对交互流量进行对称加密,且加密秘钥是由随机数函数动态生成,因此该客户端的流量几乎无法检测。

1.2 关于冰蝎通信

冰蝎通信大致分为两个阶段

第一阶段:

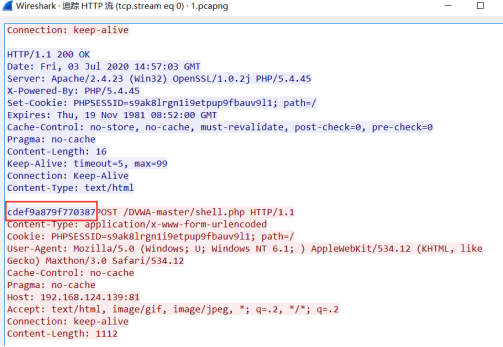

Attacker通过GET方法或者POST方法形如下图这样请求服务器密钥

服务器使用随机数MD5的高16位作为密钥,存储到会话的SESSIONID中,并返回密钥给attacker。密钥可通过wireshark抓包看到,见下图。

第二阶段:

1.客户端把待执行命令作为输入,利用AES算法或XOR运算进行加密,并发送至服务端;

2.服务端接受密文后进行AES解密或者XOR运算解密,执行解密后的命令

3.执行结果通过AES加密后返回给attacker

关于上述内容和抓包详情和可绕过字段的具体详情可看下面链接大佬写的文章,本人在此就不CV了

https://cloud.tencent.com/developer/article/1621021

1.3 解密思路

在服务器开启 PHP OpenSSL 扩展脚本的情况下,冰蝎密文采用对称加密算法AES加密,加密后还会进行 base64 编码。在客户端发起密钥协商后,会返回16位明文随机密钥。在安全监控设备采集流量较全的情况下,可截获密文流量和密钥,通过解密解码平台即可获取冰蝎密文详情。

大体也是根据shell.php代码审计得出来的,关于冰蝎简单的协商加密部分代码审计可以看下面的链接

https://www.freesion.com/article/2118538292/

二、冰蝎解密详细步骤

这次主要还是奔着解密数据包内容去的,之前有一次搞了好久没搞出来就搁置了,这次正好又看到了两个大佬的文章就抓回来重新搞一次,详细的解密还原报文步骤如下

2.1 环境

物理机 作为attacker使用冰蝎连接shell.php

Win2003 server 作为 attacked 在DVWA-master目录下提前放置了shell.php

2.2 总体步骤

打开wireshark 监听虚拟网卡(我用的NAT模式也就是VM8)

首先attacker连接了http://192.168.124.139:81/DVWA-master/shell.php

并随意执行两个命令

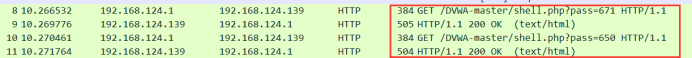

打开wireshark页面停止监听 在头部就可以看到4个http的包 追踪流查看

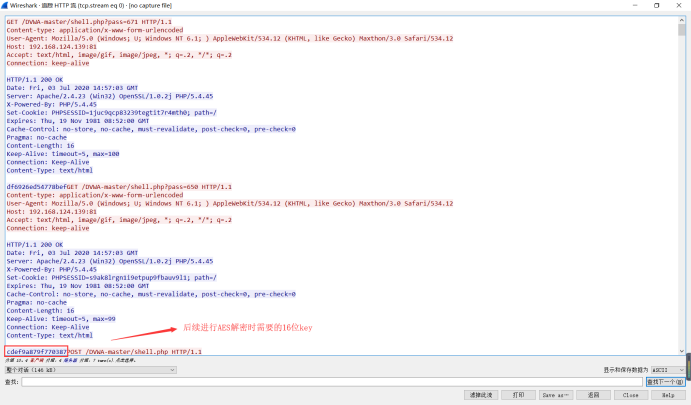

因为冰蝎是动态二进制协商加密 数据包可看作被进行了2次加密

第一层加密为AES128加密

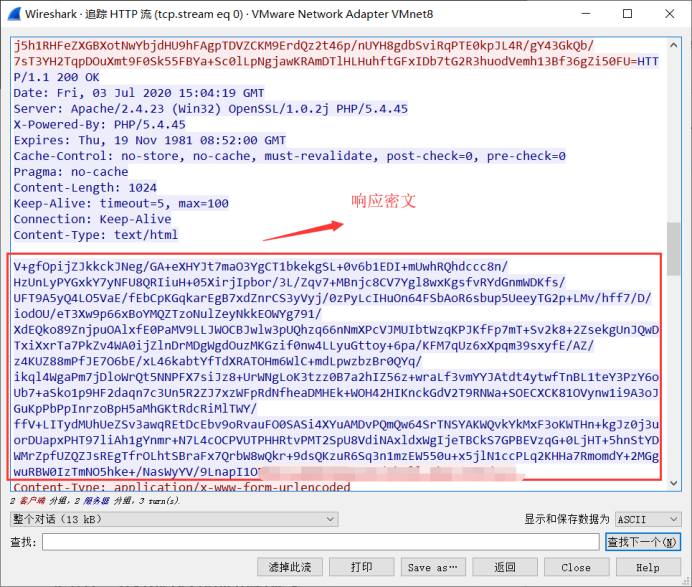

AES解密时需要一个16位的key,而冰蝎的脚本会进行与attacked协商一个key保存在SESSIONID中,如下图这个16位的数据就是解密所需的key

接下来需要一个在线解密AES的网站。(一开始我用的是CaptfEncoder这个工具,但是在AES解密时总是报错不知道为什么,通过查阅网上大佬的资料get了这个站)

http://tools.bugscaner.com/cryptoaes/

PS:本人之前也找过很多的站包括CaptfEncoder这个工具,只有用上面这个站解密成功了。(不知道是本人操作问题还是脸黑 Orz)

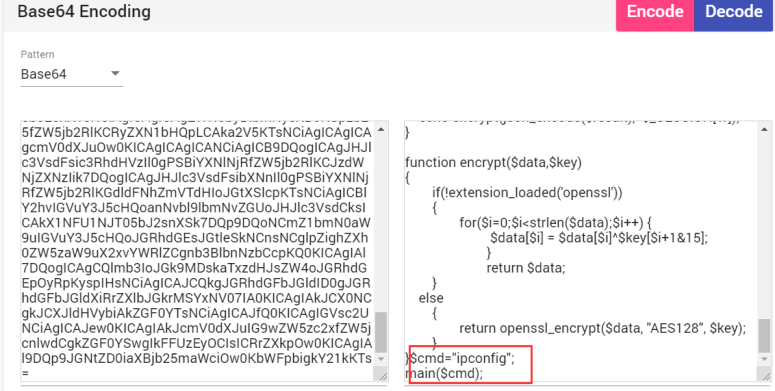

请求密文就是类似于下图的红字部分

进行解密:

将解密之后base64_decode()中的内容丢去base64解密就好了,可以网上找个在线的站。我用的是CaptfEncoder

这时就可以看到冰蝎加密前的内容是什么了

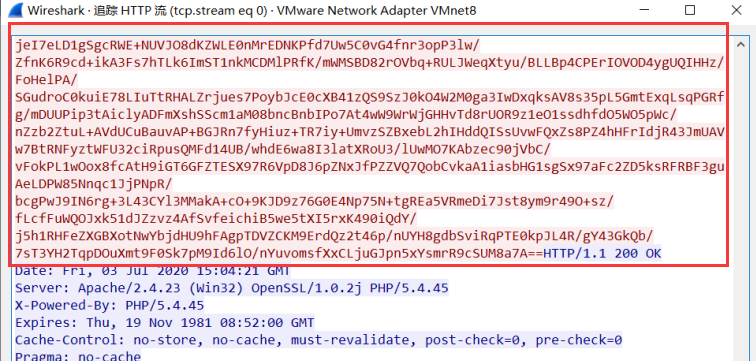

同样响应内容也可以进行解密:

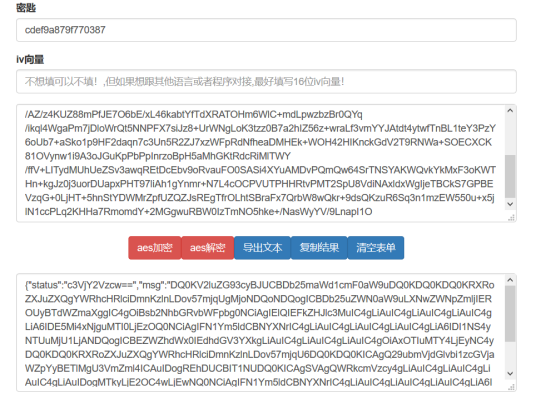

将响应密文丢到刚才AES解密的站,还是原先的16位key

{"status":"c3VjY2Vzcw==","msg":"DQ0KV2luZG93cyBJUCBDb25maWd1cmF0aW9uDQ0KDQ0KDQ0KRXRoZXJuZXQgYWRhcHRlciDmnKzlnLDov57mjqUgMjoNDQoNDQogICBDb25uZWN0aW9uLXNwZWNpZmljIEROUyBTdWZmaXggIC4gOiBsb2NhbGRvbWFpbg0NCiAgIElQIEFkZHJlc3MuIC4gLiAuIC4gLiAuIC4gLiAuIC4gLiA6IDE5Mi4xNjguMTI0LjEzOQ0NCiAgIFN1Ym5ldCBNYXNrIC4gLiAuIC4gLiAuIC4gLiAuIC4gLiA6IDI1NS4yNTUuMjU1LjANDQogICBEZWZhdWx0IEdhdGV3YXkgLiAuIC4gLiAuIC4gLiAuIC4gOiAxOTIuMTY4LjEyNC4yDQ0KDQ0KRXRoZXJuZXQgYWRhcHRlciDmnKzlnLDov57mjqU6DQ0KDQ0KICAgQ29ubmVjdGlvbi1zcGVjaWZpYyBETlMgU3VmZml4ICAuIDogREhDUCBIT1NUDQ0KICAgSVAgQWRkcmVzcy4gLiAuIC4gLiAuIC4gLiAuIC4gLiAuIDogMTkyLjE2OC4wLjEwNQ0NCiAgIFN1Ym5ldCBNYXNrIC4gLiAuIC4gLiAuIC4gLiAuIC4gLiA6IDI1NS4yNTUuMjU1LjANDQogICBEZWZhdWx0IEdhdGV3YXkgLiAuIC4gLiAuIC4gLiAuIC4gOiAxOTIuMTY4LjAuMQ0NCg=="}

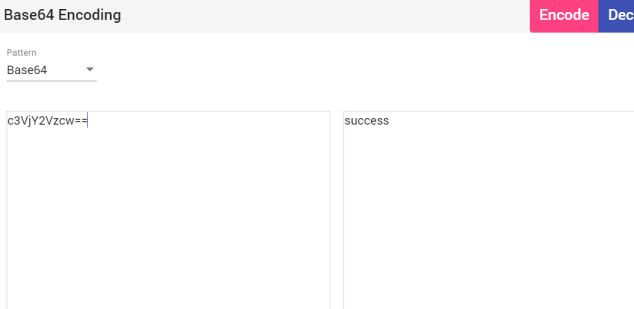

上面经过AES解密后的红体字还需要丢到base64解密一下

成功获得响应报文

记一次解密wireshark抓取的冰蝎通信流量的更多相关文章

- 使用wireshark 抓取 http https tcp ip 协议进行学习

使用wireshark 抓取 http https tcp ip 协议进行学习 前言 本节使用wireshark工具抓包学习tcp ip http 协议 1. tcp 1.1 tcp三次握手在wire ...

- 使用Wireshark 抓取数据包

Wireshark 是一个网络封包分析软件.网络封包分析软件的功能是获取网络封包,并尽可能显示出最为详细的网络封包资料.Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换. 一 ...

- 利用wireshark抓取Telnet的用户名和密码

使用wireshark抓取Telnet 目标ip地址(telnet 192.168.88.1 ) 1,首先打开wireshark,然后选择网卡,点击开始. 2,为了在filter中输入telne ...

- Android利用tcpdump和wireshark抓取网络数据包

Android利用tcpdump和wireshark抓取网络数据包 主要介绍如何利用tcpdump抓取andorid手机上网络数据请求,利用Wireshark可以清晰的查看到网络请求的各个过程包括三次 ...

- 使用wireshark抓取TCP包分析1

使用wireshark抓取TCP包分析1 前言 介绍 目的 准备工作 传输 创建连接 握手 生成密钥 发送数据 断开连接 结论 前言 介绍 本篇文章是使用wireshrak对某个https请求的tcp ...

- 通过WireShark抓取iPhone联网数据方法

通过WireShark抓取iPhone联网数据方法 命令行 rvictl -s <UDID> 然后再wireshark选择rvi0进行抓包即可 抓包完后,移除用命令 rvictl -x & ...

- 利用wireshark抓取远程linux上的数据包

原文发表在我的博客主页,转载请注明出处. 前言 因为出差,前后准备总结了一周多,所以博客有所搁置.出差真是累人的活计,不过确实可以学习到很多东西,跟着老板学习做人,学习交流的技巧.入正题~ wires ...

- TCP三次握手和四次挥手及wireshark抓取

TCP的三次握手与四次挥手的详细介绍: 三次握手: 第一次握手(SYN=1, seq=x): 客户端发送客户端发送一个 TCP 的 SYN 标志位置1的,指明客户端打算连接的服务器的端口,以及初始序号 ...

- 抓取“矢量”的实时交通流量数据

1. 引言 最近老师有一个需求,就是想要抓取实时的矢量交通流量数据来做分析,类似于百度地图,高德地图的"实时路况"那种.平时的网络抓取工作一般是抓取网页上现成的数据,但是交通流量数 ...

随机推荐

- java实现 蓝桥杯 算法提高 盾神与条状项链

问题描述 有一天,盾神捡到了好多好多五颜六色的珠子!他心想这些珠子这么漂亮,可以做成一条项链然后送给他心仪的女生~于是他用其中一些珠子做成了长度为n的项链.当他准备把项链首尾相接的时候,土方进来了. ...

- java实现第五届蓝桥杯海盗分金币

海盗分金币 有5个海盗,相约进行一次帆船比赛. 比赛中天气发生突变,他们被冲散了. 恰巧,他们都先后经过途中的一个无名的荒岛,并且每个人都信心满满,觉得自己是第一个经过该岛的人. 第一个人在沙滩上发现 ...

- portapack发射GPS的信号实现GPS脱机模拟器

要注意portapack必须要购买带高精度晶振的版本,另外固件要刷gridRF版本,用官方的或者havoc的都不行. 固件在这下载: 链接: https://pan.baidu.com/s/16flB ...

- 秒懂系列,超详细Java枚举教程!!!

所有知识体系文章,GitHub已收录,欢迎Star!再次感谢,愿你早日进入大厂! GitHub地址: https://github.com/Ziphtracks/JavaLearningmanual ...

- 字符串回文判断 js练习

/ 判断一个字符是否为回文,abcba是回文,. /*function fn2(str){ var str1=''; for(var i=str.length-1;i>=0;i--){ str1 ...

- 关于thinkhphp3.1中废弃 preg_replace /e 修饰符

警告:preg_replace(): The /e modifier is deprecated, use preg_replace_callback instead 网上查了下 发现 php5.5版 ...

- 第一个SpringMVC程序 (配置版)

通过配置版本的MVC程序,可以了解到MVC的底层原理,实际开发我们用的是注解版的! 1.新建一个普通Maven的项目,然后添加web的支持 2.导入相关的SpringMVC的依赖 3.配置web.xm ...

- 用python复制文件夹

用python复制文件 1. 根据文件夹的名称复制 需要复制的文件夹编号文件中,每一行表示一个编号,如下所示: > cat id.txt 1 2 3 ... > 目标文件的目录结构树如下所 ...

- 容器编排工具之Docker-compose

前文我们聊了下docker私有仓库harbor的搭建,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/13061984.html:在上一篇博客的末尾,我们简单聊了 ...

- Docker巨轮的航行之路-基础知识篇

一.什么是Docker Docker 是一个开源的应用容器引擎,基于 Go 语言 并遵从 Apache2.0 协议开源. Docker 可以让开发者打包他们的应用以及依赖包到一个轻量级.可移植的容器中 ...