websehll的使用和预防措施

(1).webshell概念

webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门。黑客在入侵了一个网站后,通常会将asp或php后门文件与网站服务器WEB目录下正常的网页文件混在一起,然后就可以使用浏览器来访问asp或者php后门,得到一个命令执行环境,以达到控制网站服务器的目的。

顾名思义,“web”的含义是显然需要服务器开放web服务,“shell”的含义是取得对服务器某种程度上操作权限。webshell常常被称为入侵者通过网站端口对网站服务器的某种程度上操作的权限。由于webshell其大多是以动态脚本的形式出现,也有人称之为网站的后门工具。

(2).攻击思路

想要拿下一台服务器的权限,首先需要了解该服务器的端口、Web版本、操作系统版本,以此寻找漏洞;然后通过漏洞添加修改上传Webshell或其他非法文件(木马病毒等),拿到具有一定权限的身份;最后进行提权。

漏洞公告网站:

国家信息安全漏洞共享平台https://www.cnvd.org.cn/

绿盟http://www.nsfocus.net/index.php?act=sec_bug

(3).展示webshell能够做到哪些

注意:不要去下载现成的webshell,很有可能会出现后门里插后门的情况。

搭建LNMP环境:源码安装LNMP。为了方便演示这里的php使用的是php-5.5.38。

然后将webshell上传至服务器

[root@youxi1 ~]# ls /usr/local/nginx/html

50x.html index.html index.php webshell2.php

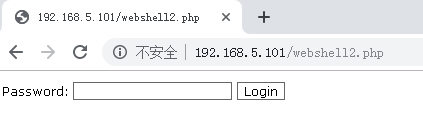

然后使用浏览器登录,这里输入的密码是webshell的密码

然后登录成功后会出现如下界面,可以看到文件名、权限、所有者,并且提供单独下载、拷贝、编辑、重命名、修改时间,以及打包下载选中的文件、删除选中的文件、创建文件和文件夹等。

如果黑客拿到了mysql的root密码,还可以管理mysql,上传下载mysql数据,甚至执行一些Mysql命令。

而且可以查看php的信息,以及执行php代码,甚至通过该服务器去连接其他服务器。

(4).如何预防webshell

(5).检测webshell

希望不会用到,详见:https://www.freebuf.com/articles/web/183520.html

(6).扩展:nc命令

如果原本没有nc命令,被黑客入侵后发现安装了该命令,一定需要注意,nc的其中一个功能是实现任意TCP/UDP端口的侦听,nc可以作为server以TCP或UDP方式侦听指定端口并接受连接。(-l选项)

详细可看:nc命令用法举例

参考:百度百科-webshell

https://www.mozhedun.com/news/industry-news/57746.html

https://www.cnblogs.com/l1pe1/p/9213060.html

https://www.freebuf.com/articles/web/186298.html

websehll的使用和预防措施的更多相关文章

- [原创]内网渗透JSP webSehll连接工具

工具: JspShellExec编译: VS2012 C# (.NET Framework v2.0)组织: K8搞基大队[K8team]作者: K8拉登哥哥博客: http://qqhack8.b ...

- XSS攻击(出现的原因、预防措施)

XSS攻击(出现的原因.预防措施......) 验证XSS攻击重点不是去查找可输入哪些内容会出现什么样的bug就是测试XSS攻击,重点是了解它出现的原理,为什么会出现XSS攻击,导致一些问题出现? ...

- PHP的SQL注入攻击的技术实现以及预防措施

最近在折腾 PHP + MYSQL 的编程.了解了一些 PHP SQL 注入攻击的知识,总结一下经验.在我看来,引发 SQL 注入攻击的主要原因,是因为以下两点原因: 1. php 配置文件 php. ...

- web安全 -- 常见攻击方法及预防措施

一.sql注入 sql注入,是指攻击者在猜测出服务器上要执行sql后:通过输入数据,拼接原来要执行的sql而形成新的sql:从而到达改变原来查询的意义的目的. -- 原来sql select xxx ...

- PHP的SQL注入技术实现以及预防措施

SQL 攻击(SQL injection,台湾称作SQL资料隐码攻击),简称注入攻击,是发生于应用程序之数据库层的安全漏洞.简而言之,是在输入的字符串之中注入SQL指 令,在设计不良的程序当中忽略了检 ...

- XSS攻击(出现的原因、预防措施......)

验证XSS攻击重点不是去查找可输入哪些内容会出现什么样的bug就是测试XSS攻击,重点是了解它出现的原理,为什么会出现XSS攻击,导致一些问题出现?如何防御与解决XSS攻击?以下我将简单介绍以上提出的 ...

- 中国IT史上两大严重事故对我们的警醒及预防措施

20190121 一,历史回顾:20150528携程运维大事故 2015年5月28日上午11点开始,携程旅行网官方网站突然显示404错误页,App也无法使用,业务彻底中断. 据称是因为乌云网公布了携程 ...

- Web系统大规模并发——秒杀与抢购 秒杀系统优化与预防措施

电商的秒杀和抢购,对我们来说,都不是一个陌生的东西.然而,从技术的角度来说,这对于Web系统是一个巨大的考验.当一个Web系统,在一秒钟内收到数以万计甚至更多请求时,系统的优化和稳定至关重要.这次我们 ...

- XSS 和 CSRF简述及预防措施

在 Web 安全领域中,XSS 和 CSRF 是最常见的攻击方式.本文将会简单介绍 XSS 和 CSRF 的攻防问题. 1. xss XSS,即 Cross Site Script,中译是跨站脚本攻击 ...

随机推荐

- SpringBoot官方文档学习(二)Externalized Configuration(外部化配置)

Spring Boot允许您将配置外部化,以便可以在不同的环境中使用相同的应用程序代码.您可以使用属性文件.YAML文件.环境变量和命令行参数来具体化配置.属性值可以通过使用@Value注释直接注入b ...

- 在golang中使用json

jsoniter高性能json库 非常快,支持java和go marshal使用的一些坑 package main import ( "encoding/json" "f ...

- 洛谷 P1147 连续自然数和 题解

P1147 连续自然数和 题目描述 对一个给定的自然数MM,求出所有的连续的自然数段,这些连续的自然数段中的全部数之和为MM. 例子:1998+1999+2000+2001+2002 = 100001 ...

- Angular动态组件

一.主页面: app.component.html: <button (click)="load();">动态</button> 2<div #dom ...

- linux 查看文件内容的几种命令

cat #将文件内容输出到屏幕head #查看文件开头N行tail #查看文件末尾N行tailf #动态的查看的写入,有写入时屏幕输出vim.vi #文件编辑器,也可以当是查看文件{进入文件}grep ...

- 【CSP模拟赛】凤凰院凶真(最长公共上升子序列)

题目描述 α世界线.凤凰院凶真创立了反抗SERN统治的组织“瓦尔基里”.为了脱离α线,他需要制作一个世界线变动率测量仪. 测量一个世界线相对于另一个世界线的变动率,实质上就是要求出这两个世界线的最长公 ...

- Bootstrap select多选下拉框实现代码

前言 项目中要实现多选,就想到用插件,选择了bootstrap-select. 附上官网api链接,http://silviomoreto.github.io/bootstrap-select/. 没 ...

- 常用spaceclaim脚本(三)

拉伸曲线 ptList=List[Point]() #定义一个点的列表 ptList.Add(Point.Create(MM(11),MM(-14),MM(0))) #创建点,并放入列表当中 ptLi ...

- 熔断机制hystrix

一.问题产生 雪崩效应:是一种因服务提供者的不可用导致服务调用者的不可用,并将不可用逐渐放大的过程 正常情况下的服务: 某一服务出现异常,拖垮整个服务链路,消耗整个线程队列,造成服务不可用,资源耗尽: ...

- 【阿里云IoT+YF3300】9.快速开发modbus设备驱动

Modbus是一种串行通信协议,是莫迪康公司为PLC(编程逻辑控制器)通信而设计的协议.Modbus目前已经成为工业领域通信协议的业界标准,大部分的仪器仪表都支持该通信协议.很早以前就开发过基于Mod ...