Asp.net之Sql注入与Parameter对象

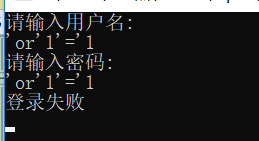

一.Sql注入实例

using System;

using System.Collections.Generic;

using System.Data;

using System.Data.SqlClient;

using System.Linq;

using System.Text;

using System.Threading.Tasks;

namespace ConsoleApp5

{

class Program

{

static void Main(string[] args)

{

//创建连接字符串

SqlConnectionStringBuilder strConn = new SqlConnectionStringBuilder();

strConn.DataSource = "DESKTOP-0MBGCKA\\SQL2016";

strConn.InitialCatalog = "Login";

strConn.IntegratedSecurity = true;

using (SqlConnection conn = new SqlConnection(strConn.ConnectionString))

{

Console.WriteLine("请输入用户名:");

var username = Console.ReadLine();

Console.WriteLine("请输入密码:");

var password = Console.ReadLine();

try

{

string strSql = "select count(*) from users where (name='" + username + "') and (word='" + password + "')";

SqlCommand cmd = new SqlCommand(strSql, conn);

conn.Open();

int row = (int)cmd.ExecuteScalar();

)

{

Console.WriteLine("登陆成功");

}

else

{

Console.WriteLine("登录失败");

}

}

catch (Exception ex)

{

Console.WriteLine("\nError:\n{0}", ex.Message);

}

}

Console.Read();

}

}

}

Sql注入的原理:通过单引号破坏Sql语句的结构,从而使得输入的内容能够被当做Sql语句执行

二.Parameter对象

防止Sql注入的原理:将输入的内容作为字符串处理,不能够破坏Sql语句的结构,使得输入内容不能被当做Sql语句执行

实例:

using System;

using System.Collections.Generic;

using System.Data;

using System.Data.SqlClient;

using System.Linq;

using System.Text;

using System.Threading.Tasks;

namespace ConsoleApp5

{

class Program

{

static void Main(string[] args)

{

//创建连接字符串

SqlConnectionStringBuilder strConn = new SqlConnectionStringBuilder();

strConn.DataSource = "DESKTOP-0MBGCKA\\SQL2016";

strConn.InitialCatalog = "Login";

strConn.IntegratedSecurity = true;

using (SqlConnection conn = new SqlConnection(strConn.ConnectionString))

{

Console.WriteLine("请输入用户名:");

var username = Console.ReadLine();

Console.WriteLine("请输入密码:");

var password = Console.ReadLine();

try

{

SqlParameter[] paras = new SqlParameter[] {

),

)

};

paras[].Value = username;

paras[].Value = password;

string strSql = "Select count(*) from users where name= @username and word= @password";

SqlCommand cmd = new SqlCommand(strSql, conn);

cmd.Parameters.Add(paras[]);

cmd.Parameters.Add(paras[]);

conn.Open();

int row = (int)cmd.ExecuteScalar();

)

{

Console.WriteLine("登录成功");

}

else

{

Console.WriteLine("登录失败");

}

}

catch (Exception ex)

{

Console.WriteLine("\nError:\n{0}", ex.Message);

}

}

Console.ReadLine();

}

}

}

Asp.net之Sql注入与Parameter对象的更多相关文章

- SQL注入原理二

随着B/S模式应用开发的发展,使用这种模式编写应用程序的程序员也越来越多. 但是由于程序员的水平及经验也参差不齐,相当大一部分程序员在编写代码的时候 ,没有对用户输入数据的合法性进行判断,使应用程序存 ...

- SQL注入专题

SQL注入专题--整理帖 SQL注入是从正常的WWW端口访问,而且表面看起来跟一般的Web页面访问没什么区别, 所以目前市面的防火墙都不会对SQL注入发出警报,如果管理员没查看IIS日志的习惯,可能被 ...

- (转载)ASP网站如何防止注入漏洞攻击

SQL注入是从正常的WWW端口访问,而且表面看起来跟一般的Web页面访问没什么区别,所以目前市面的防火墙都不会对SQL注入发出警报,如 果管理员没查看IIS日志的习惯,可能被入侵很长时间都不会发觉.但 ...

- SQL注入(一) - 入门篇

什么是SQL注入 可能大家还不是对SQL注入这个概念不是很清楚,简单地说,SQL注入就是攻击者通过正常的WEB页面,把自己SQL代码传入到应用程序中,从而通过执行非程序员预期的SQL代码,达到窃取数据 ...

- SQL注入攻击三部曲之入门篇

SQL注入攻击三部曲之入门篇 服务器安全管理员和攻击者的战争仿佛永远没有停止的时候,针对国内网站的ASP架构的SQL注入攻击又开始大行其道.本篇文章通过SQL注入攻击原理引出SQL注入攻击的实施方法, ...

- (非原)SQL注入专题--整理帖 && like 语句拼sql 如何防止注入攻击。

原地址:blog.csdn.net/lvjin110/article/details/28697695 like 语句拼sql 如何防止注入攻击?http://bbs.csdn.net/topics/ ...

- PHP SQL注入的防范

说到网站安全就不得不提到SQL注入(SQL Injection),如果你用过ASP,对SQL注入一定有比较深的理解,PHP的安全性相对较高,这是因为MYSQL4以下的版本不支持子语句,而且当php.i ...

- MySQL-注释-Navicat基本使用-复杂查询练习题-解题思路-pymysql操作数据库-SQL注入-05

目录 mysql语句注释 navicat 的基本使用 特色(个人总结) 与数据服务器建立连接 创建&打开数据库.表 创建 打开 修改操作表结构 修改表结构 查询修改操作表数据 基本语句对应的操 ...

- ASP.NET会员注册登录模块(MD5加密,Parameters防止SQL注入,判断是否注册)

MD5加密,Parameters防止SQL注入: protected void btnLog_Click(object sender, EventArgs e) { //获取验 ...

随机推荐

- 剑指Offer 9. 变态跳台阶 (递归)

题目描述 一只青蛙一次可以跳上1级台阶,也可以跳上2级……它也可以跳上n级.求该青蛙跳上一个n级的台阶总共有多少种跳法. 题目地址 https://www.nowcoder.com/practice/ ...

- Linux下不停止服务,清空nohup.out文件

转载:http://www.sucheasy.com/OracleFusionMiddleware/640.html 1.nohup.out的由来及作用 用途:LINUX命令用法,不挂断地运行命令. ...

- Cortex-M3 跳转到指定bin执行

跳转前指定sp和msp: #if defined(__GNUC__) __attribute__(( naked )) static void set_sp(unsigned long addr) { ...

- js 关于定时器的知识点。

Js的同步和异步 同步:代码从上到下执行. 异步:每个模块执行自己的,同时执行. js本身就是同步的,但是需要记住四个地方是异步. Js的异步 1.定时器 2.ajax 3事件的绑定 4. ...

- psql的安装与数据库创建(ubuntu)

来自阮一峰日志 http://www.ruanyifeng.com/blog/2013/12/getting_started_with_postgresql --------------------- ...

- 【java多线程】队列系统之DelayQueue源码

一.延迟队列 延迟队列,底层依赖了优先级队列PriorityBlockingQueue 二.延迟队列案例 (1)延迟队列的任务 public class DelayTask implements De ...

- docker之 网络模式和跨主机通信

Docker的四种网络模式Bridge模式 当Docker进程启动时,会在主机上创建一个名为docker0... Docker的四种网络模式 Bridge模式 当Docker进程启动时,会在主机上创建 ...

- Transaction rolled back because it has been marked as rollback-only 原因 和解决方案

产生原因 , 1 serviceA 调用 serviceB 然后 B 抛出异常 ,B 所在的 事物 回滚,B 把当前可写 事物标记成 只读事物 , 2 如果 A 和B 是在 同一个事物环境,并且 ...

- 黄聪:OTP动态密码_Java代码实现

OTP认知 动态口令(OTP,One-Time Password)又称一次性密码,是使用密码技术实现的在客户端和服务器之间通过共享秘密的一种认证技术,是一种强认证技术,是增强目前静态口令认证的一种非常 ...

- Error:Execution failed for task :app:transformClassesWithInstantRunForDebug解决方案

转自https://blog.csdn.net/student9128/article/details/53026990