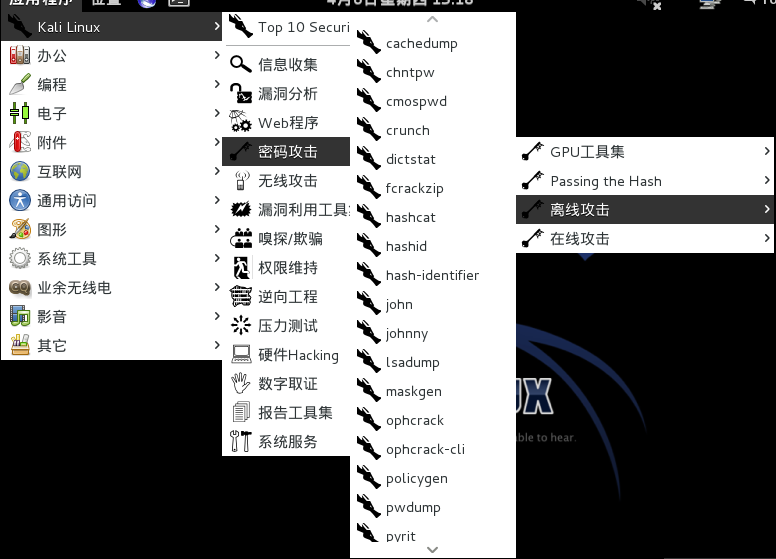

Kali密码攻击之——离线攻击工具

在线密码攻击在渗透测试中很重要,但对于测试过程中得到的哈希,加密数据,又需要离线破解工具辅助解决

Creddump套件

kali下离线攻击工具中的Cache-dump,lsadump,pwdump,均为creddump套件,的一部分

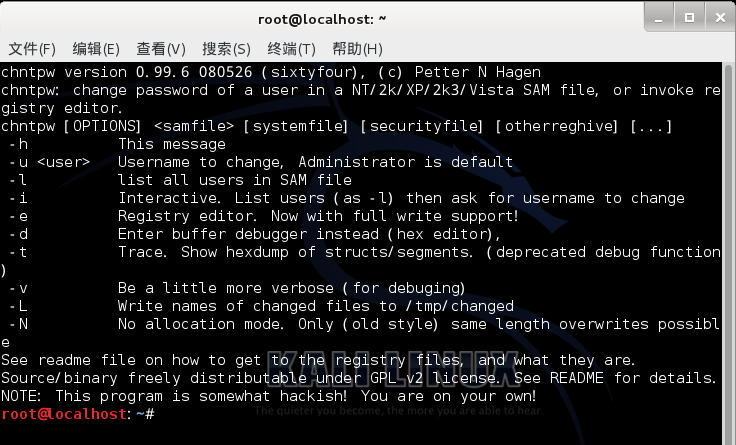

Chntpw

用来修改Windows SAM文件实现系统密码修改,亦可在kali作为启动盘时做删除密码的用途

这里有一个该工具使用的链接http://blog.csdn.net/pyufftj/article/details/20387189

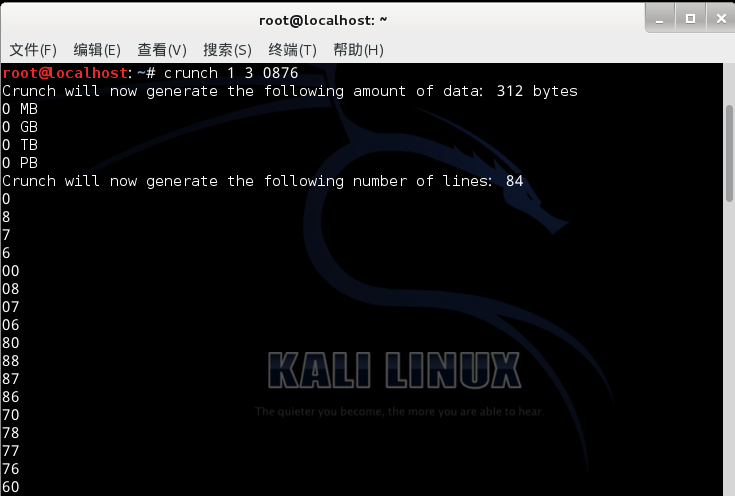

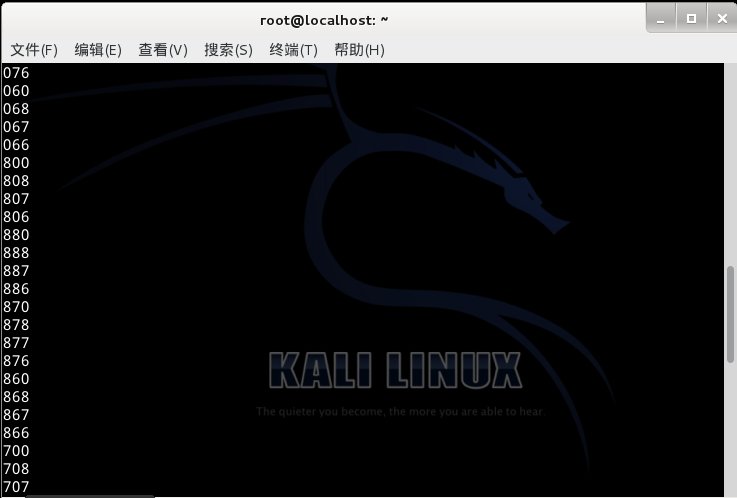

Crunch

实用的密码字典生成工具,可以指定位数生成暴力枚举字典

比如说我想生成一位到三位数且有一些指定的字串,可按如下输入

Dictstat

这是一款字典分析工具,可以分析出一个现有字典分布状况,也可以按照一定的过滤器提取字典

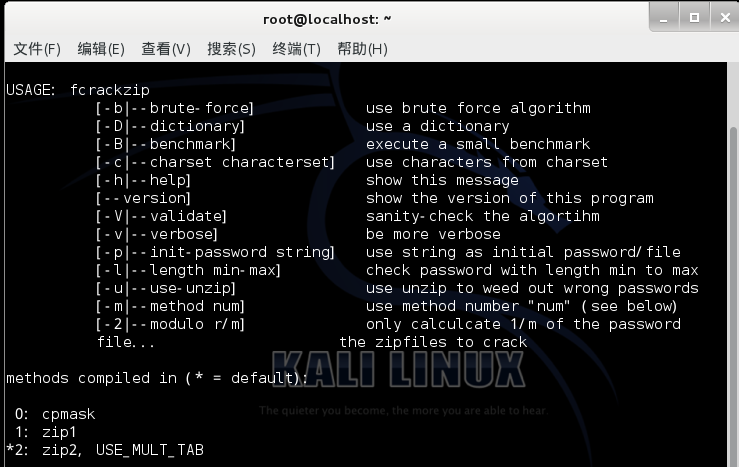

Fcrackzip

kali下的一款ZIP压缩包密码破解工具

Hashcat

hashcat系列软件是比较强大的密码破解软件,系列软件包含hashcat,oclhashcat,还有一个单独新出的oclRausscrack,其区别为hashcat只支持cpu破解,oclhashcat和oclGausscrack则支持gpu加速,oclhashcat则分为AMD版和NIVDA版。

Hashid

一款简单易用的哈希分析工具,可以判断哈希或哈希文件是何种哈希算法加密的

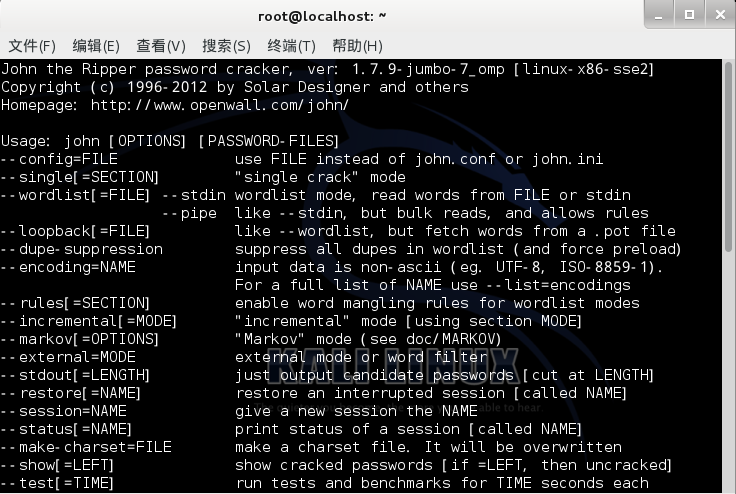

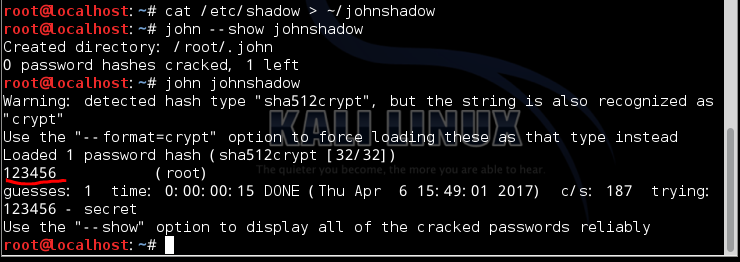

John the ripper

老牌密码破解工具,常用于Linux Shadow中账户的密码破解,社区版也支持MD5-RAW等哈希的破解

按照如下命令输入,可以看到破解了root的密码

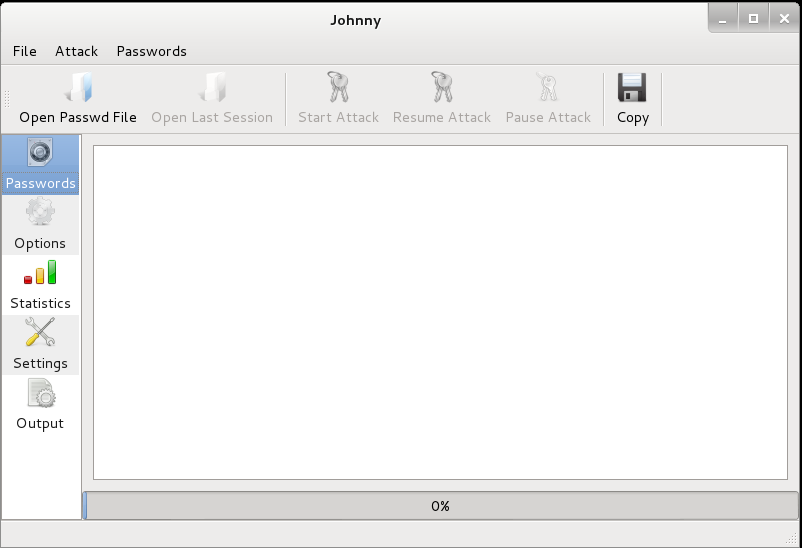

Johnny

John的图形化界面

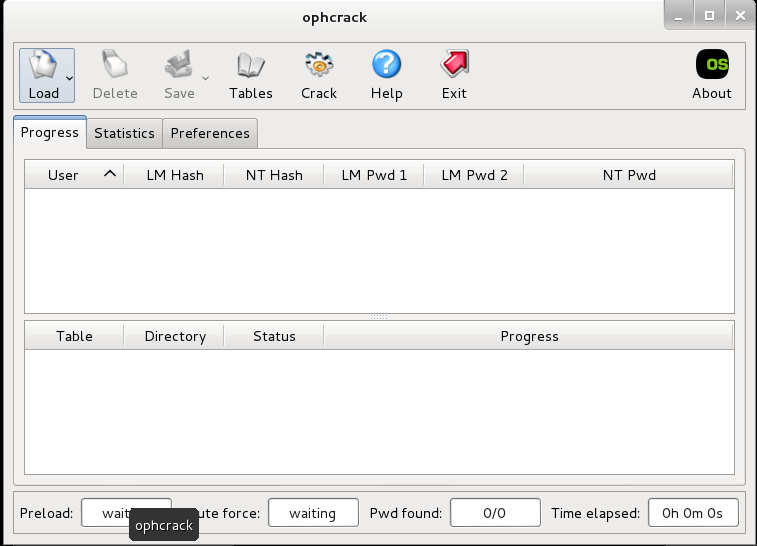

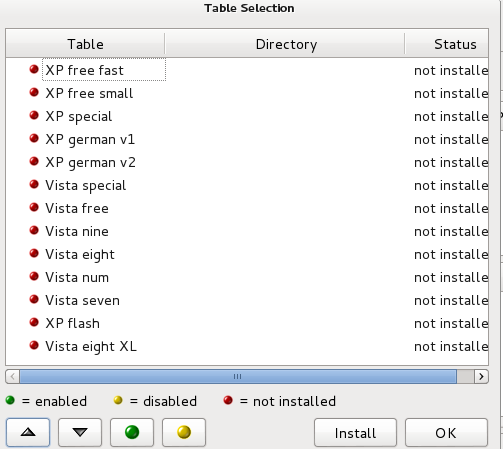

0phcrack

彩虹表windows密码哈希破解工具。对应有命令行版的ophcrack-cli,可以从官网下载部分彩虹表。

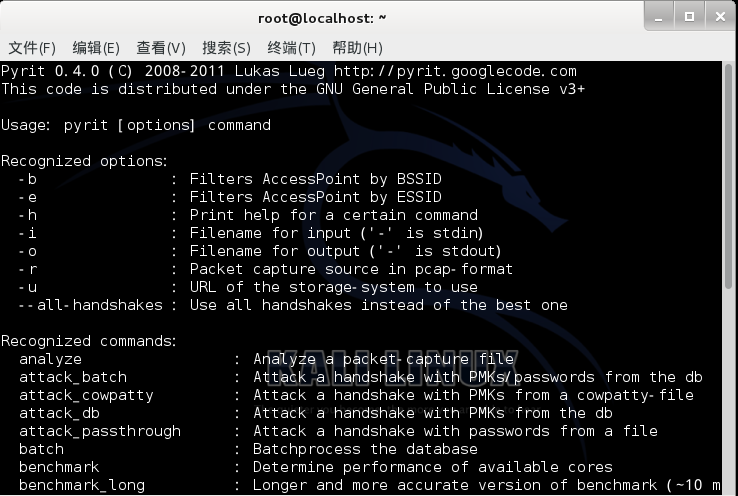

Pyrit

该工具为一款无线网络密码破解工具,借助GPU加速,可以让WPA2密码破解更有效率

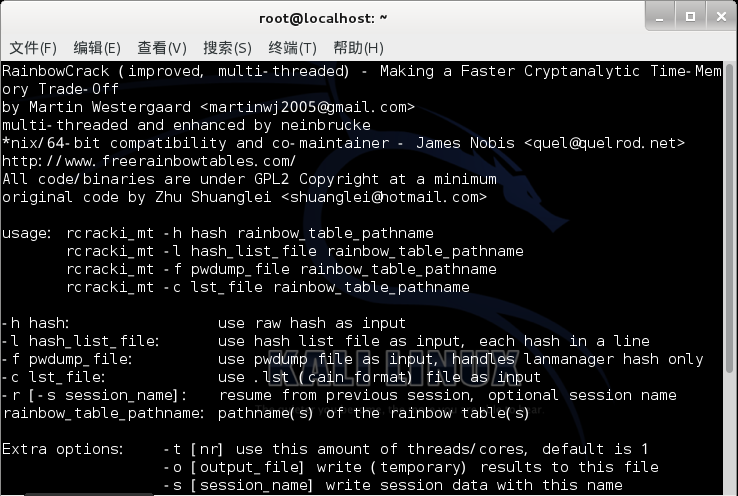

Rcrack

彩虹表密码哈希工具,使用了第一代彩虹表,当然首先,我们需要有足够容量的彩虹表,使用很简单,按照参数破解即可

Rcracki_mt

又一款彩虹表哈希破解工具,不同的是此工具支持最新格式的彩虹表进行哈希破解,当然,彩虹表仍然是不可缺少的关键存在。

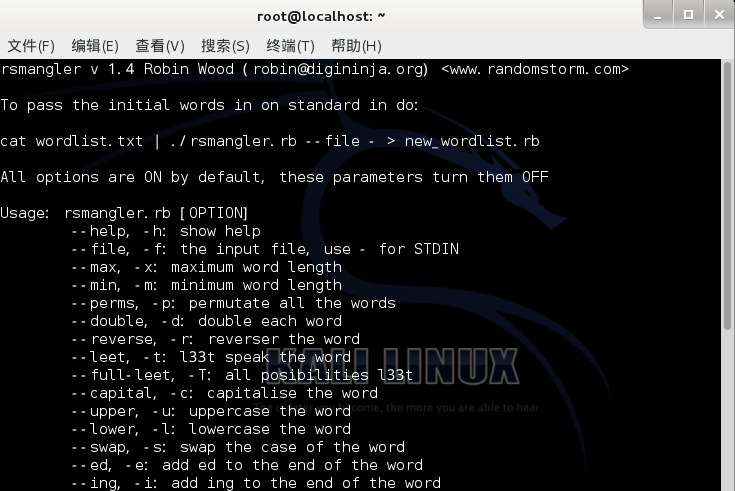

Rsmangler

字典处理工具,可以生成几个字串的所有可能组合形式,在生成社工字典时亦可用到,可以有选择性的关闭某些选项。

例如,我们创建一个test文件,其中有关键词root和test,然后我们按照如下格式输入命令,便能得到所有可能的字串

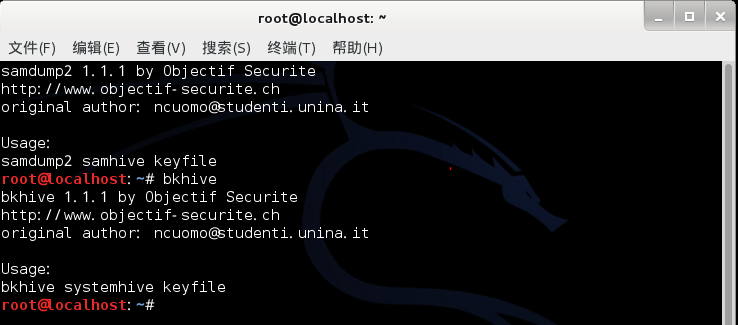

Samdump2与BKhive

Linux下破解Windows下哈希的工具

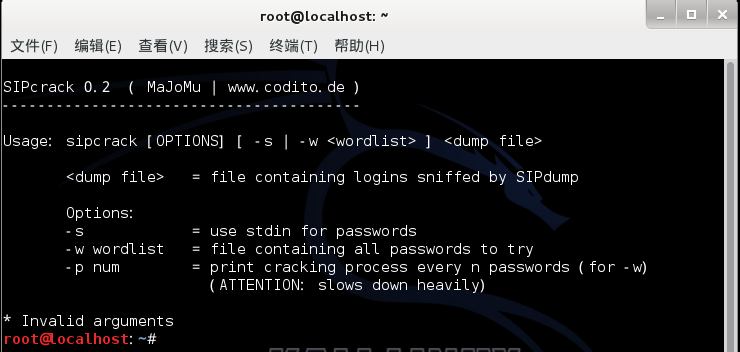

SIPCrack

这是针对SIP protocol协议数据包的破解工具,支持PCAP数据包与字典破解

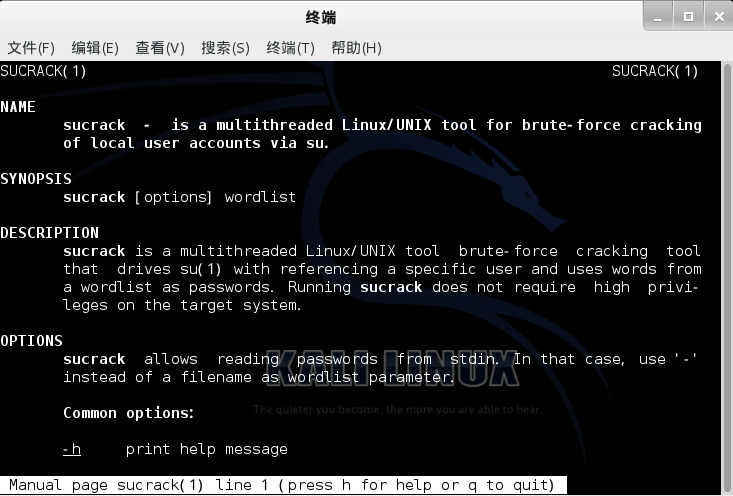

SUCrack

借助su命令进行本地root账户的密码破解

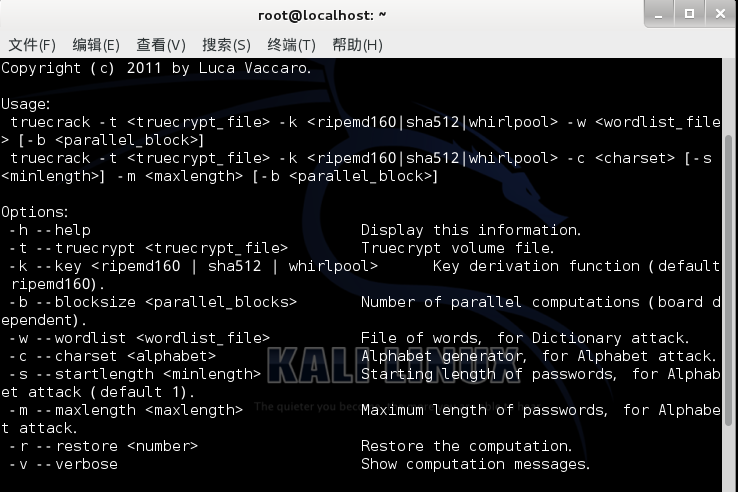

Truecrack

一款针对TrueCrypt加密文件的密码破解工具

Kali密码攻击之——离线攻击工具的更多相关文章

- kali 密码攻击

第八章 密码攻击 作者:Willie L. Pritchett, David De Smet 译者:飞龙 协议:CC BY-NC-SA 4.0 这一章中,我们要探索一些攻击密码来获得用户账户的方式.密 ...

- kali linux下的arp攻击

这是我第一篇博客,写的不好请谅解 ____________________________(分割线)_______________________________ 在kali linux系统下自带工具 ...

- MSF 离线攻击

MSF 离线攻击 MSF连环攻击在internet上实现是不太现实的,网络中的安全设备(防火墙.入侵检测.入侵防护系统). 实验拓扑如下: 实验说明:安全实验中的包过滤防火墙在测试中使用的是linux ...

- Dos拒绝服务攻击DNS、SNMP、NTP放大攻击和slowhttptest攻击工具(三)

DNS放大攻击产生大流量的攻击方式 udpDNS放大效果-查询请求流量小,但响应流量可能非常巨大-dig ANY baidu.com @1.1.1.1 //向1.1.1.1的服务器查询域名解析,流量放 ...

- Web 攻击之 XSS 攻击及防御策略

XSS 攻击 介绍 XSS 攻击,从最初 netscap 推出 javascript 时,就已经察觉到了危险. 我们常常需要面临跨域的解决方案,其实同源策略是保护我们的网站.糟糕的跨域会带来危险,虽然 ...

- 浅谈iptables防SYN Flood攻击和CC攻击

------------------------本文为自己实践所总结,概念性的东西不全,这里粗劣提下而已,网上很多,本文主要说下目前较流行的syn洪水攻击和cc攻击------------------ ...

- cc攻击和ddos攻击

DoS攻击.CC攻击的攻击方式和防御方法 DDoS介绍 DDoS是英文Distributed Denial of Service的缩写,意即“分布式拒绝服务”,那么什么又是拒绝服务(Denial of ...

- SQL 注入、XSS 攻击、CSRF 攻击

SQL 注入.XSS 攻击.CSRF 攻击 SQL 注入 什么是 SQL 注入 SQL 注入,顾名思义就是通过注入 SQL 命令来进行攻击,更确切地说攻击者把 SQL 命令插入到 web 表单或请求参 ...

- DNS 攻击方式及攻击案例

[赛迪网-IT技术报道]2010年1月12日晨7时起,网络上开始陆续出现百度出现无法访问的情况反馈, 12时左右基本恢复正常:18时许百度发布官方版本公告:对事故原因说明为:"因www.ba ...

随机推荐

- Flume架构以及应用介绍[转]

在具体介绍本文内容之前,先给大家看一下Hadoop业务的整体开发流程: 从Hadoop的业务开发流程图中可以看出,在大数据的业务处理过程中,对于数据的采集是十分重要的一步,也是不可避免的一步,从而引出 ...

- java把一个list分割成多个list存入map中(实例)

这都是最近我写工具遇到的一些点, 这些点就是指我在网上没搜到答案,然后实际上我为此花费了时间的 public static void main(String[] args) { List<Str ...

- 火车头采集器如何采集QQ群成员中的QQ号

如何采集QQ群群员QQ号,采集QQ号,批量采集QQ号 众所周知,QQ群群员QQ号无法导出,即使会员也不可以,那我们只能通过三方工具来实现我们的要求,那今天我们讲讲如何通过火车采集器来采集QQ群群员QQ ...

- 乾坤合一~Linux设备驱动之I2C核心、总线以及设备驱动

我思念的城市已是黄昏 为何我总对你一往情深 曾经给我快乐 也给我创伤 曾经给我希望 也给我绝望 我在遥远的城市 陌生的人群 感觉着你遥远的忧伤 我的幻想 你的忧伤,像我的的绝望,那样漫长,,,,,这是 ...

- C#项目”XXXXX”针对的是”.NETFramework,Version=v4.7.1”但此计算机没有安装它

遇到这样一个问题:C#项目”XXXXX”针对的是”.NETFramework,Version=v4.7.1”但此计算机没有安装它 就是我在打开别人的项目,发现别人的项目.Net Framework的版 ...

- 同时执行多个$.getJSON() 数据混乱的问题的解决

在执行之前加$.ajaxSettings.async = false; (同步执行)执行你的代码之后及时恢复为$.ajaxSettings.async = true: (异步执行)不然影响别的地方的需 ...

- ganglia问题汇总

1.有数据,不出图 排查方法: 1)确保 php-gd 插件已安装 2) 确保rrdtool 的命令路径是正确的 3)确保php.ini中passthru函数是否开启,参数safe_mode 是否为o ...

- 第五天 py if使用

if 的结果缩进 用个Tab 缩进四个空格就好了

- javascript面试题(2)

可以参考一 https://www.cnblogs.com/DCL1314/p/7903114.html 1.什么是JavaScript?(这是基本题,对很多程序员来说也是送分题!) JavaScr ...

- js中 函数参数的 传值/传引用 问题

如果 传入function的参数是 (数值.字符串.布尔值) 此时是以 传值 的方式 进行. 如果 传入function的参数是 (数组.对象.其他函数) 此时是以 传引用 的方式 进行. 1