Go语言入门篇-jwt(json web token)权限验证

一。token、cookie、session的区别

1。cookie

Cookie总是保存在客户端中,按在客户端中的存储位置,可分为内存Cookie和硬盘Cookie。 内存Cookie由浏览器维护,保存在内存中,浏览器关闭后就消失了,其存在时间是短暂的。 硬盘Cookie保存在硬盘里,有一个过期时间,除非用户手工清理或到了过期时间,硬盘Cookie不会被删除,其存在时间是长期的。 所以,按存在时间,可分为非持久Cookie和持久Cookie。 cookie 是一个非常具体的东西,指的就是浏览器里面能永久存储的一种数据,仅仅是浏览器实现的一种数据存储功能。 cookie由服务器生成,发送给浏览器,浏览器把cookie以key-value形式保存到某个目录下的文本文件内,下一次请求同一网站时会把该cookie发送给服务器。 由于cookie是存在客户端上的,所以浏览器加入了一些限制确保cookie不会被恶意使用,同时不会占据太多磁盘空间,所以每个域的cookie数量是有限的。

2。session

session 从字面上讲,就是会话。这个就类似于你和一个人交谈,你怎么知道当前和你交谈的是张三而不是李四呢?对方肯定有某种特征(长相等)表明他就是张三。 session 也是类似的道理,服务器要知道当前发请求给自己的是谁。为了做这种区分,服务器就要给每个客户端分配不同的“身份标识”, 然后客户端每次向服务器发请求的时候,都带上这个“身份标识”,服务器就知道这个请求来自于谁了。至于客户端怎么保存这个“身份标识”, 可以有很多种方式,对于浏览器客户端,大家都默认采用 cookie 的方式。 服务器使用session把用户的信息临时保存在了服务器上,用户离开网站后session会被销毁。这种用户信息存储方式相对cookie来说更安全, 可是session有一个缺陷:如果web服务器做了负载均衡,那么下一个操作请求到了另一台服务器的时候session会丢失。

3。token

token的意思是“令牌”,是用户身份的验证方式. 最简单的token组成: 【1】uid(用户唯一的身份标识)

【2】time(当前时间的时间戳)

【3】sign(签名,由token的前几位+盐以哈希算法压缩成一定长的十六进制字符串,

可以防止恶意第三方拼接token请求服务器)。还可以把不变的参数也放进token,避免多次查库 这里的token是指SON Web Token

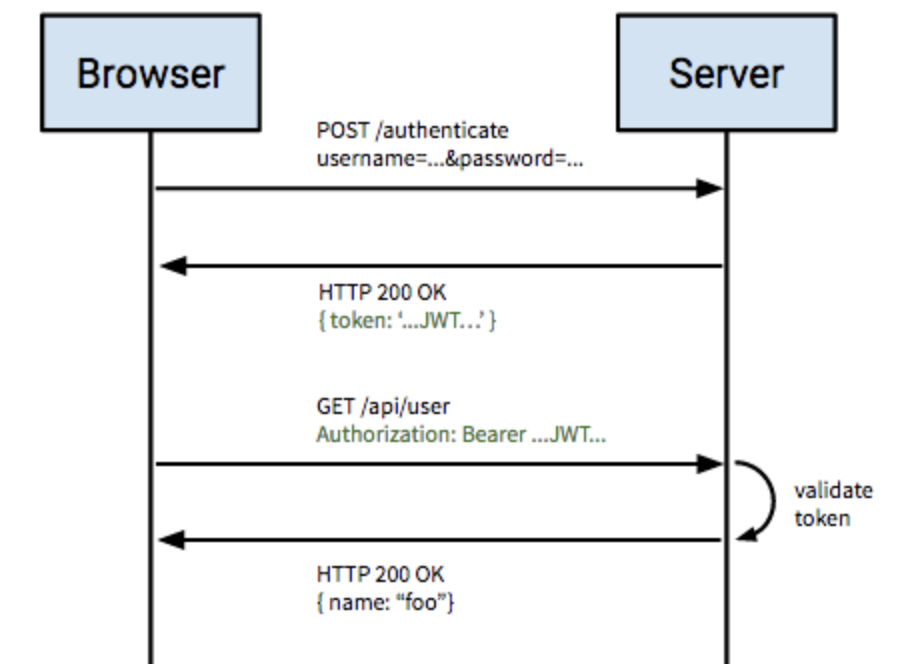

用户注册之后, 服务器生成一个 JWT token返回给浏览器, 浏览器向服务器请求数据时将 JWT token 发给服务器,

服务器用 signature 中定义的方式解码

WT 获取用户信息.

一个 JWT token包含3部分:

【1】header: 告诉我们使用的算法和 token 类型

【2】Payload: 必须使用 sub key 来指定用户 ID, 还可以包括其他信息比如 email, username 等.

【3】Signature: 用来保证 JWT 的真实性. 可以使用不同算法

二。jwt(json web token)权限验证

完整代码:

package main import (

"log"

"net/http"

"github.com/codegangsta/negroni"

"encoding/json"

"fmt"

"strings"

"github.com/dgrijalva/jwt-go"

"time"

"github.com/dgrijalva/jwt-go/request"

) /**

说明:

客户端通过在request对象header里添加token参数,发送到服务端。

服务端再拿出token进行比对。

token的第一次产生是发生在login检查账户存在并且正确之后,为该用户赋予一块令牌(加密字符串)

并将token放入response的header里。客户端登陆成功后,从response里取出token。并在以后操作request请求。

都保持在header里添加该段令牌,令牌有效期失效后,只有重新login,才能获取新的令牌。

*/

const (

//SecretKey = "welcome to wangshubo's blog"

SecretKey = "I have login"

) func fatal(err error) {

if err != nil {

log.Fatal(err)

}

} type UserCredentials struct {

Username string `json:"username"`

Password string `json:"password"`

} type User struct {

ID int `json:"id"`

Name string `json:"name"`

Username string `json:"username"`

Password string `json:"password"`

} type Response struct {

Data string `json:"data"`

} type Token struct {

Token string `json:"token"`

} func StartServer() { http.HandleFunc("/login", LoginHandler) http.Handle("/resource", negroni.New(

negroni.HandlerFunc(ValidateTokenMiddleware),

negroni.Wrap(http.HandlerFunc(ProtectedHandler)),

)) log.Println("Now listening...")

http.ListenAndServe(":8080", nil)

} func main() {

StartServer()

} func ProtectedHandler(w http.ResponseWriter, r *http.Request) { response := Response{"Gained access to protected resource !"}

JsonResponse(response, w) } //服务端生成token,并放入到response的header

/**

JWT由三部份组成:

* Header:头部 (对应:Header)

* Claims:声明 (对应:Payload)

* Signature:签名 (对应:Signature)

*/

func LoginHandler(w http.ResponseWriter, r *http.Request) { var u *User=new(User) var user UserCredentials err := json.NewDecoder(r.Body).Decode(&user) if err != nil {

w.WriteHeader(http.StatusForbidden)

fmt.Fprint(w, "Error in request")

return

} //验证是身份:若用户是someone,则生成token

if strings.ToLower(user.Username) != "someone" {

if user.Password != "p@ssword" {

w.WriteHeader(http.StatusForbidden)

fmt.Println("Error logging in")

fmt.Fprint(w, "Invalid credentials")

return

}

} //1。生成token

token := jwt.New(jwt.SigningMethodHS256)

claims := make(jwt.MapClaims)

//2。添加令牌关键信息

//添加令牌期限

claims["exp"] = time.Now().Add(time.Hour * time.Duration()).Unix()

claims["iat"] = time.Now().Unix()

claims["id"]=u.ID

claims["userName"]=u.Username

claims["password"]=u.Password

token.Claims = claims fmt.Println(claims) if err != nil {

w.WriteHeader(http.StatusInternalServerError)

fmt.Fprintln(w, "Error extracting the key")

fatal(err)

} //获取令牌

tokenString, err := token.SignedString([]byte(SecretKey))

if err != nil {

w.WriteHeader(http.StatusInternalServerError)

fmt.Fprintln(w, "Error while signing the token")

fatal(err)

} //2。将生成的token放入到header

response := Token{tokenString}

JsonResponse(response, w) } //验证Token

func ValidateTokenMiddleware(w http.ResponseWriter, r *http.Request, next http.HandlerFunc) {

token, err := request.ParseFromRequest(r, request.AuthorizationHeaderExtractor,

func(token *jwt.Token) (interface{}, error) {

return []byte(SecretKey), nil

}) if err == nil {

if token.Valid {

next(w, r)

} else {

w.WriteHeader(http.StatusUnauthorized)

fmt.Fprint(w, "Token is not valid")

}

} else {

w.WriteHeader(http.StatusUnauthorized)

fmt.Fprint(w, "Unauthorized access to this resource")

} } func JsonResponse(response interface{}, w http.ResponseWriter) {

json, err := json.Marshal(response)

if err != nil {

http.Error(w, err.Error(), http.StatusInternalServerError)

return

}

w.WriteHeader(http.StatusOK)

w.Header().Set("Content-Type", "application/json")

w.Write(json)

}

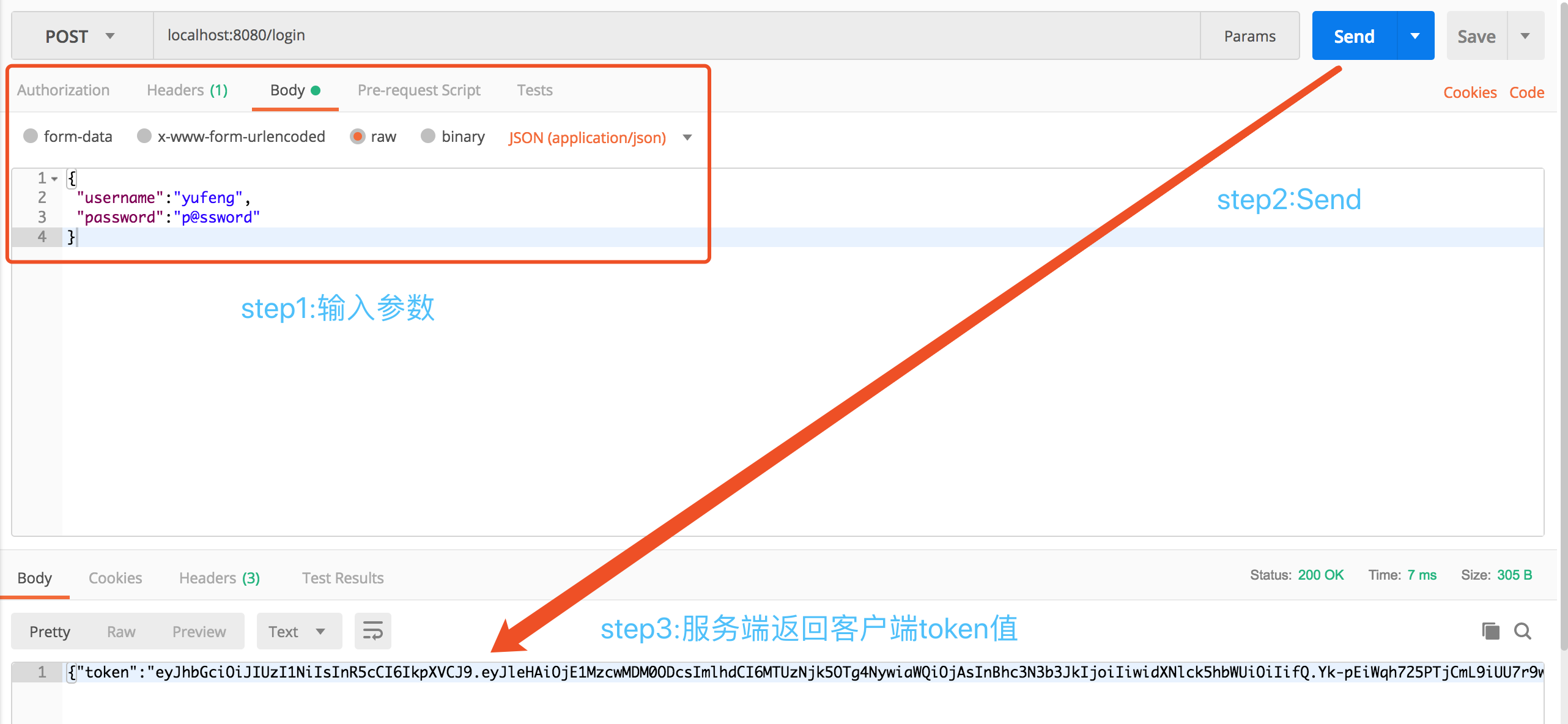

通过postman进行验证:

Step1:发送登录请求

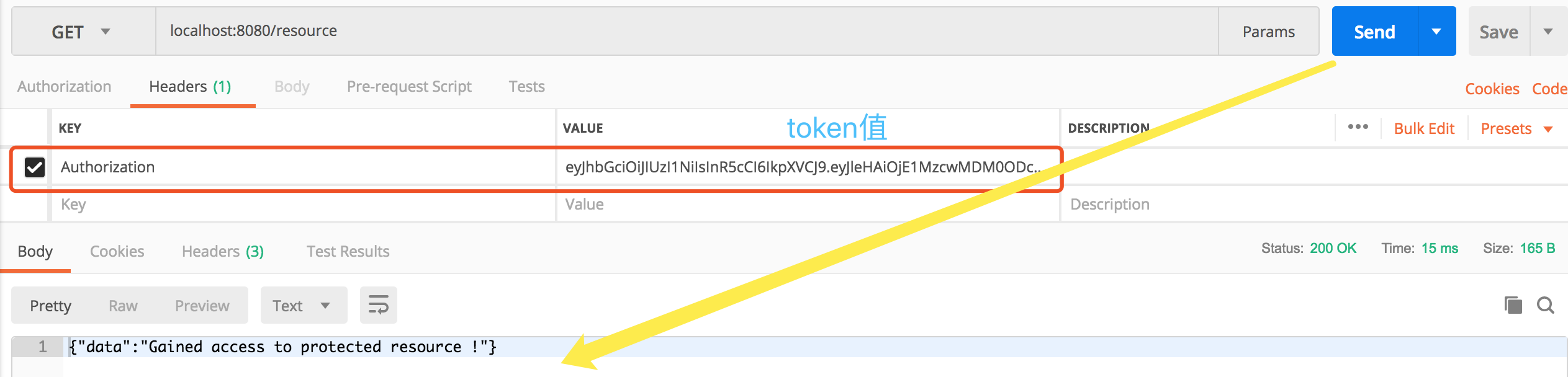

Step2:使用服务端返回客户端的token去验证有效性(根据获得的token进行get请求)

参考博客:https://blog.csdn.net/wangshubo1989/article/details/74529333

Go语言入门篇-jwt(json web token)权限验证的更多相关文章

- Java JWT: JSON Web Token

Java JWT: JSON Web Token for Java and Android JJWT aims to be the easiest to use and understand libr ...

- 如何在SpringBoot中集成JWT(JSON Web Token)鉴权

这篇博客主要是简单介绍了一下什么是JWT,以及如何在Spring Boot项目中使用JWT(JSON Web Token). 1.关于JWT 1.1 什么是JWT 老生常谈的开头,我们要用这样一种工具 ...

- ( 转 ) 什么是 JWT -- JSON WEB TOKEN

什么是JWT Json web token (JWT), 是为了在网络应用环境间传递声明而执行的一种基于JSON的开放标准((RFC 7519).该token被设计为紧凑且安全的,特别适用于分布式站点 ...

- 关于JWT(Json Web Token)的思考及使用心得

什么是JWT? JWT(Json Web Token)是一个开放的数据交换验证标准rfc7519(php 后端实现JWT认证方法一般用来做轻量级的API鉴权.由于许多API接口设计是遵循无状态的(比如 ...

- JWT(JSON Web Token) 【转载】

JWT(JSON Web Token) 什么叫JWTJSON Web Token(JWT)是目前最流行的跨域身份验证解决方案. 一般来说,互联网用户认证是这样子的. 1.用户向服务器发送用户名和密码. ...

- [更新]一份包含: 采用RSA JWT(Json Web Token, RSA加密)的OAUTH2.0,HTTP BASIC,本地数据库验证,Windows域验证,单点登录的Spring Security配置文件

没有任何注释,表怪我(¬_¬) 更新: 2016.05.29: 将AuthorizationServer和ResourceServer分开配置 2016.05.29: Token获取采用Http Ba ...

- 什么是JWT(Json Web Token)

什么是 JWT (Json Web Token) 用户认证是计算机安全领域一个永恒的热点话题. JWT 是为了在网络应用环境间传递声明而执行的一种基于JSON的开放标准((RFC 7519). 该to ...

- API安全验证之JWT(JSON WEB TOKEN) OLCMS

假如www.olcms.com/getUserInfo获取用户信息,你怎么知道当前用户是谁?有人说登陆时候我把他UID写入session了,如果是API接口,没有session怎么办,那么就需要把UI ...

- 5分钟搞懂:JWT(Json Web Token)

https://www.qikegu.com/easy-understanding/892 JWT 基于token的用户认证原理:让用户输入账号和密码,认证通过后获得一个token(令牌),在toke ...

- JWT(Json Web Token)认证

目录 JWT(Json Web Token) JWT的数据结构 JWT的用法 JWT验证流程

随机推荐

- GitHub上一些有趣的开源项目[持续更新]

TheAlgorithms/C-Plus-Plus 用C++实现了常见的算法,如排序算法,查找算法,以及一些常见的数据数据结构,如链表,二叉树. 链接:https://github.com/TheAl ...

- xavier_uniform/xavier_normal

import math from torch.autograd import Variable import torch import torch.nn as nn import warnings w ...

- PHP三种字符串界定符的区别(单引号,双引号,<<<)

单引号,双引号,<<<的区别如下: 前续:今天突然遇到了<<<EOT,可在运行的时候出错了,所以就度娘了下. 1.单引号:’a string’ \’是唯一的转 ...

- 【ZOJ3627】Treasure Hunt II

题目大意:给定一个长度为 N 的序列,现有两个人从 P 点出发,每个单位时间每个人最多可以移动一个单位,两人之间的最大距离不能超过 M,一共有 T 单位的时间,求在合法情况下,两人可以获得的序列点权和 ...

- Connection refused 排查过程

Connection refused 排查过程 connection refused 排查 起因 今天在连接 rabbitmq 时,报 Connection refused (如下图),借此机会记 ...

- Django 创建 hello world

前言 用Django 创建 hello 哈哈,对这个还是有点意思的 创建文件 在你的目录下 比如我是 F:\python\django 的输入下面的代码: django-admin startproj ...

- PIXI兼容微信小游戏

首先导入官方的weapp-adapter,然后导入pixi.min.js,微信小程序使用ES6的module引用模块,具体参见ES6的Module. import './libs/weapp-adap ...

- 树莓派VI命令大全(附vim使用异常,卸载重新安装步骤)

vi有3个模式:插入模式.命令模式.低行模式. 插入模式:在此模式下可以输入字符,按ESC将回到命令模式. 命令模式:可以移动光标.删除字符等. 低行模式:可以保存文件.退出vi.设置vi.查找等功能 ...

- 阿里云移动研发平台 EMAS 助力银行业打造测试中台,提升发版效能

随着移动互联网的发展,手机银行凭借低成本.操作简单.不受时间空间约束等优势,正逐步替代传统的网银交易方式.越来越多的银行开始了“业务移动化”转型之路,“手机APP”已经成为企业价值传递和关系维护的关键 ...

- (44)FreeRTOS学习之一

一:FreeRTOS 作为一个轻量级的操作系统,FreeRTOS 提供的功能包括:任务管理.时间管理.信号量.消息队列.内存管理.记录功能等,可基本满足较小系统的需要.FreeRTOS 内核支持优先级 ...