CAS5.3服务器搭建及SpringBoot整合CAS实现单点登录

1.1 什么是单点登录

单点登录(Single Sign On),简称为 SSO,是目前比较流行的企业业务整合的解决方案之一。SSO的定义是在多个应用系统中,用户只需要登录一次就可以访问所有相互信任的应用系统。

我们目前的系统存在诸多子系统,而这些子系统是分别部署在不同的服务器中,那么使用传统方式的session是无法解决的,我们需要使用相关的单点登录技术来解决。

1.2 什么是CAS

CAS 是 Yale 大学发起的一个开源项目,旨在为 Web 应用系统提供一种可靠的单点登录方法,CAS 在 2004 年 12 月正式成为 JA-SIG 的一个项目。CAS 具有以下特点:

【1】开源的企业级单点登录解决方案。

【2】CAS Server 为需要独立部署的 Web 应用。

【3】CAS Client 支持非常多的客户端(这里指单点登录系统中的各个 Web 应用),包括 Java, .Net, PHP, Perl, Apache, uPortal, Ruby 等。

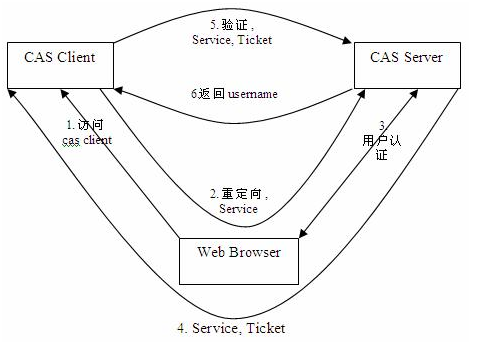

从结构上看,CAS 包含两个部分: CAS Server 和 CAS Client。CAS Server 需要独立部署,主要负责对用户的认证工作;CAS Client 负责处理对客户端受保护资源的访问请求,需要登录时,重定向到 CAS Server。下图是 CAS 最基本的协议过程:

从结构上看,CAS 包含两个部分: CAS Server 和 CAS Client。CAS Server 需要独立部署,主要负责对用户的认证工作;CAS Client 负责处理对客户端受保护资源的访问请求,需要登录时,重定向到 CAS Server

SSO单点登录访问流程主要有以下步骤:

1. 访问服务:SSO客户端发送请求访问应用系统提供的服务资源。

2. 定向认证:SSO客户端会重定向用户请求到SSO服务器。

3. 用户认证:用户身份认证。

4. 发放票据:SSO服务器会产生一个随机的Service Ticket。

5. 验证票据:SSO服务器验证票据Service Ticket的合法性,验证通过后,允许客户端访问服务。

6. 传输用户信息:SSO服务器验证票据通过后,传输用户认证结果信息给客户端。

1.3 CAS服务端部署

1.template下载

下载CAS 模板 Overlay Template,我这里使用 Apereo CAS 5.3.x 版本,JDK需要1.8+

地址:https://github.com/apereo/cas-overlay-template/tree/5.3

1. 解压下载的zip压缩包

2. 解压后使用maven命令打包

mvn package

3. 把target下生成的war包重命名为cas.war放到tomcat下

4. 启动tomcat

5. 找到解压的文件

由于CAS默认使用的是基于https协议,需要改为兼容使用http协议

到D:\software\apache-tomcat-8.5.43\webapps\cas\WEB-INF\classes(这是我的目录,去你对应目录下找,不要找错啊,实在不行用everything搜索吧)目录的application,properties添加如下的内容

cas.tgc.secure=false

cas.serviceRegistry.initFromJson=true

到D:\software\apache-tomcat-8.5.43\webapps\cas\WEB-INF\classes\services目录下的HTTPSandIMAPS-10000001.json

修改内容如下,即添加http

"serviceId" : "^(https|http|imaps)://.*",

兼容http修改完毕,由于https协议默认使用的端口为8443,我们修改为tomcat的8080端口

到D:\software\apache-tomcat-8.5.43\webapps\cas\WEB-INF\classes目录的application,properties添加如下的内容

server.port=8080

由于默认的用户名和密码为casuser::Mellon不好记忆,

修改用户名和密码(根据需要修改成自己想要的)

到D:\software\apache-tomcat-8.5.43\webapps\cas\WEB-INF\classes目录的application,properties的最后面修改密码为如下

cas.authn.accept.users=yyh::123456

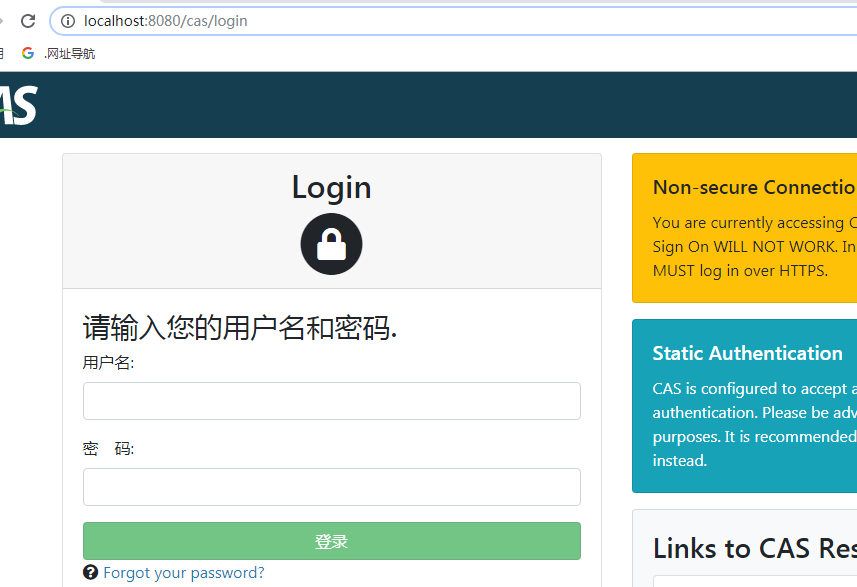

CAS服务器搭建完毕,重启tomcat 进行测试,在浏览器中输入http://localhost:8080/cas/login或者http://localhost:8080/cas,

即可跳转到cas服务登录界面,如下图:

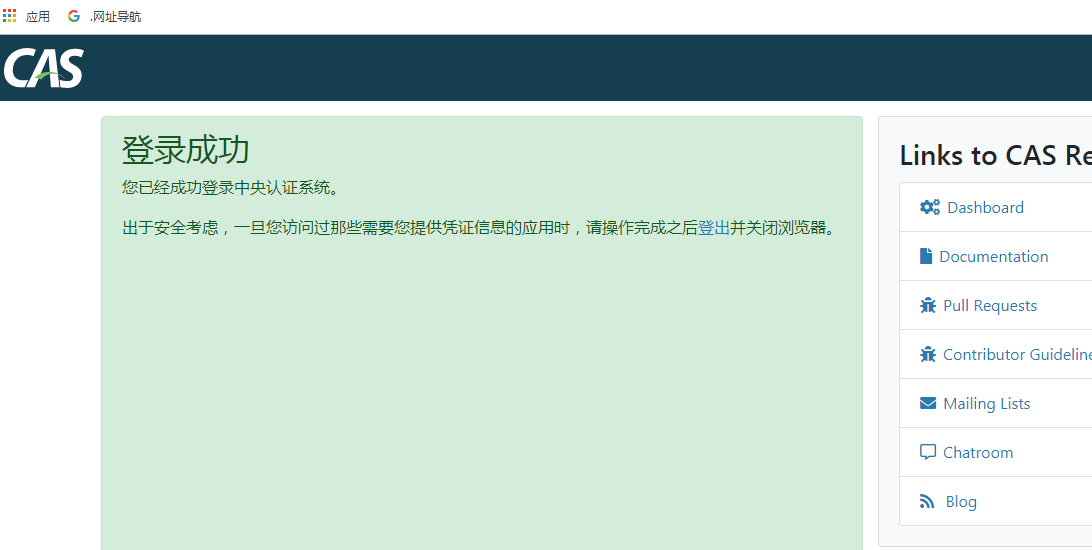

输入账号和密码,即可登入,如下图:

在浏览器输入http://localhost:8080/cas/logout即可退出服务,如下图:

1.4 客户端搭建

接下来搭建springboot项目的客户端1

在新建的springboot项目的pom.xml添加如下依赖(匹配对应的版本)

<dependency>

<groupId>net.unicon.cas</groupId>

<artifactId>cas-client-autoconfig-support</artifactId>

<version>2.1.0-GA</version>

</dependency>

在resources下新建application.properties(或者application.yml)

server.port=8088

#cas服务端的地址

cas.server-url-prefix=http://localhost:8080/cas

#cas服务端的登录地址

cas.server-login-url=http://localhost:8080/cas/login

#当前服务器的地址(客户端)

cas.client-host-url=http://localhost:8088

#Ticket校验器使用Cas30ProxyReceivingTicketValidationFilter

cas.validation-type=cas3

如果新建的是application.yml

server:

port: 8088

cas:

server-url-prefix: http://localhost:8080/cas

server-login-url: http://localhost:8080/cas/login

client-host-url: http://localhost:8088

validation-type: cas3

在java下新建一个com.learn包,在包下新建一个Application 类,代码如下:

import net.unicon.cas.client.configuration.EnableCasClient;

import org.springframework.boot.SpringApplication;

import org.springframework.boot.autoconfigure.SpringBootApplication;

#启动CAS @EnableCasClient

@EnableCasClient

@SpringBootApplication

public class Application { public static void main(String[] args) {

SpringApplication.run(Application.class, args);

}

}

在新建一个测试类CasTest1,代码如下:

import org.springframework.boot.autoconfigure.EnableAutoConfiguration;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RestController; @RestController

@EnableAutoConfiguration

public class CasTest1 { @RequestMapping("/test1")

public String test1(){

return "test1....";

}

}

接下来搭建springboot项目的客户端2

方式同理,不同的是在resources下新建application.properties(或者application.yml)的server.port的端口号进行修改,如下:

server.port=8090

#cas服务端的地址

cas.server-url-prefix=http://localhost:8080/cas

#cas服务端的登录地址

cas.server-login-url=http://localhost:8080/cas/login

#当前服务器的地址(客户端)

cas.client-host-url=http://localhost:8090

#Ticket校验器使用Cas30ProxyReceivingTicketValidationFilter

cas.validation-type=cas3

客户端1,客户端2和cas服务器搭建好之后,接下来我们进行测试:

1. 首先启动上面步骤中放置了cas的tomca服务器,进入D:\software\apache-tomcat-8.5.43\bin目录下,找到startup.bat,双击,即可启动。

2. 启动客户端1和客户端2,在浏览器中输入http://localhost:8088/test1

即跳转到cas登录验证界面,如下图:

在不登录的情况下,在浏览器另一窗口输入客户端2,即在浏览器中输入http://localhost:8090/test2

同样,进入到了cas登录验证界面,如下图:

当我们在其中一个登录界面登录账号后(假设登录客户端2)就会跳转到登陆后的界面,如下图:

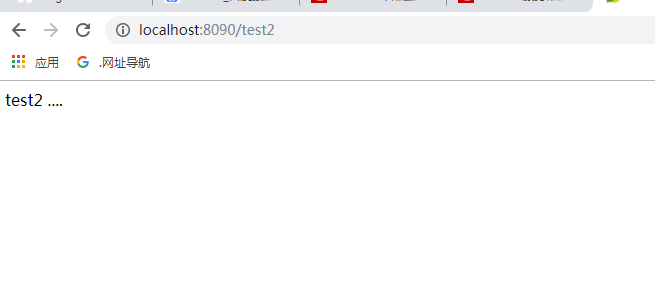

我们再次在浏览器窗口重新输入客户端1,http://localhost:8088/test1,或者在刚刚输入客户端页面重新刷新

不用登录即可进入页面,如下图:

至此,整个单点登录的测试就结束。

开通了CSDN,欢迎访问:https://blog.csdn.net/yyhdyp/article/details/98449953

CAS5.3服务器搭建及SpringBoot整合CAS实现单点登录的更多相关文章

- CAS5.3服务器搭建与客户端整合SpringBoot以及踩坑笔记

CAS5.3服务器搭建与客户端整合SpringBoot以及踩坑笔记 cas服务器的搭建 导出证书(1和2步骤是找了课程,随便写了一下存记录,不过对于自己测试不投入使用应该不影响) C:\Users\D ...

- springboot+shiro+cas实现单点登录之cas server搭建

CAS是YALE大学发起的一个开源项目,旨在为web应用系统提供一种可靠的单点登录方法.它主要分为client和server端,server端负责对用户的认证工作,client端负责处理对客户端受保护 ...

- springboot+shiro+cas实现单点登录之shiro端搭建

github:https://github.com/peterowang/shiro-cas 本文如有配置问题,请查看之前的springboot集成shiro的文章 1.配置ehcache缓存,在re ...

- SpringSecurity3整合CAS实现单点登录

国内私募机构九鼎控股打造APP,来就送 20元现金领取地址:http://jdb.jiudingcapital.com/phone.html内部邀请码:C8E245J (不写邀请码,没有现金送)国内私 ...

- pac4j探索(一)之buji-pac4j shiro整合Cas实现单点登录

https://blog.csdn.net/hxm_code/article/details/79181218 https://blog.csdn.net/hxm_code/article/detai ...

- 基于CAS的单点登录实战(2)-- 搭建cas的php客户端

在这之前已经搭好了CAS服务端 基于CAS的单点登录实战(1)-- 搭建cas服务器 PHP-Client php-Client是官方支持的,去官网下个最新版就好了.phpCAS 接入很简单,解压放到 ...

- [精华][推荐]CAS SSO 单点登录框架学习 环境搭建

1.了解单点登录 SSO 主要特点是: SSO 应用之间使用 Web 协议(如 HTTPS) ,并且只有一个登录入口. SSO 的体系中有下面三种角色: 1) User(多个) 2) Web 应用( ...

- cas sso单点登录系列7_ 单点登录cas常见问题系列汇总

转:http://blog.csdn.net/matthewei6/article/details/50709252 单点登录cas常见问题(一) - 子系统是否还要做session处理?单点登录ca ...

- CAS实现单点登录

1.简介 SSO单点登录 在多个相互信任的系统中,用户只需要登录一次就可以访问其他受信任的系统. 新浪微博与新浪博客是相互信任的应用系统. *当用户首次访问新浪微博时,新浪微博识别到用户未登录,将请求 ...

随机推荐

- 1+X学习日志——扇形2D效果

section{ width: 500px; height: 300px; border-bottom: 10px solid black; position: relative; margin: 1 ...

- SIM7000C TCP

SIM7000C是基于高通MDM9206平台开发LTE CAT M1(eMTC) 和NB-IoT模块,能支持LTETDD/LTE-FDD/GSM/GPRS/EDGE多个频段,上下行数据流量峰值达到37 ...

- linux运行级

Linux有0到6个级别,分别对应/etc/rcN.d,N对应7个级别 各运行级详解 0.关机 1.单用户模式,类似于Windows安全模式 2.多用户模式 3.完整的多用户模式.标准运行级 4.不用 ...

- 软件设计师【UML】

一.概述 二.核心概念 1.用例图 1.包含关系 当可以从两个或两个以上的用例中提取公共行为时,应该使用包含关系来表示他们.其中这个提取出来的公共用例称为抽象用例,而把原始用例称为基本用例或基础用例. ...

- [openssl] 使用openssl生成证书

使用openssl生成带域名的证书,SAN,subjectAltName, subject alternative name, DNS. 1. 生成私钥 openssl genrsa - 2. 编写配 ...

- zabbix4.2监控nginx

项目环境: 操作系统 主机名 IP地址 Centos7.6 x86_64 zabbix-server 192.168.1.18 Centos7.6 x86_64 zabbix-client 192.1 ...

- C++(四十三) — 函数模板机制

1.普通函数与模板函数调用原则 函数模板可以像普通函数一样被重载: 当函数模板和普通函数都符合条件时,编译器优先考虑普通函数: 但如果函数模板产生一个更好的匹配,则选择函数模板: 可以通过空模板实参 ...

- typescript 参数类型

1.参数类型:在参数名称后面使用冒号来指定参数的类型 var myname:string = 'wzn' => "use strict"; var myname = 'wzn ...

- openstack虚拟机,采用ssh密钥登录

在openstack中,制作出的镜像有两种登录方式 1:直接密码登录 2:秘钥登录 在openstack中加入了公钥对应自己会有一份秘钥,该怎样用秘钥进行登录, 可以直接如图在控制节点中,输入ssh ...

- 《你们都是魔鬼吗》第八次团队作业:第一天Alpha冲刺

<你们都是魔鬼吗>第八次团队作业:Alpha冲刺 项目 内容 这个作业属于哪个课程 任课教师博客主页链接 这个作业的要求在哪里 作业链接地址 团队名称 你们都是魔鬼吗 作业学习目标 完成最 ...