【代码审计】大米CMS_V5.5.3 SQL注入漏洞分析

0x00 环境准备

大米CMS官网:http://www.damicms.com

网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15)

程序源码下载:http://www.damicms.com/downes/dami.rar

测试网站首页:

0x01 代码分析

1、首先来看一下全局过滤代码/php_safe.php 第24-33行中:

- //$ArrPGC=array_merge($_GET,$_POST,$_COOKIE);

- foreach($_GET as $key=>$value){

- StopAttack($key,$value,$getfilter);

- }

- foreach($_POST as $key=>$value){

- StopAttack($key,$value,$postfilter);

- }

- foreach($_COOKIE as $key=>$value){

- StopAttack($key,$value,$cookiefilter);

10. }

这段函数对$_GET,$_POST,$_COOKIE等全局变量调用StopAttack函数进行处理,可以发现如果是从$_REQUEST获取参数,那么将绕过全局过滤防护。

2、漏洞文件位置1:/Admin/Lib/Action/MemberAction.class.php 第93-110行中:

- function cartlist(){

- $model = D('TradeView');

- import('ORG.Util.Page');

- $where ='';

- if(!empty($_REQUEST['start_time']) && !empty($_REQUEST['end_time'])){

- $where .= 'member_trade.addtime>='.strtotime($_REQUEST['start_time']." 00:00:00").' and member_trade.addtime<='.strtotime($_REQUEST['end_time']." 23:59:59")." and ";

- }

- else if(!empty($_REQUEST['start_time']) && empty($_REQUEST['end_time'])){

- $where .= 'member_trade.addtime>='.strtotime($_REQUEST['start_time']." 00:00:00").' and member_trade.addtime<='.strtotime($_REQUEST['start_time']." 23:59:59")." and ";

- 10. }

- 11. else if(empty($_REQUEST['start_time']) && !empty($_REQUEST['end_time'])){

- 12. $where .= 'member_trade.addtime>='.strtotime($_REQUEST['end_time']." 00:00:00").' and member_trade.addtime<='.strtotime($_REQUEST['end_time']." 23:59:59")." and ";

- 13. }

- 14. if(!empty($_REQUEST['keyword'])){

- 15. $where .= "article.title like '%".htmlspecialchars(trim($_REQUEST['keyword']))."%' and ";

- 16. }

- 17. $where .='1=1';

- 18. $count = $model->where($where)->count();

- 19. $p = new Page($count,20);

2、漏洞文件位置2:/Admin/Lib/Action/MemberAction.class.php 第126-135行中:

- function userlist(){

- $model = M('member');

- import('ORG.Util.Page');

- $where ='';

- if(!empty($_REQUEST['keyword'])){

- $where .= "(username like '%".htmlspecialchars(trim($_REQUEST['keyword']))."%' or realname like '%".htmlspecialchars(trim($_REQUEST['keyword']))."%' or address like '%".htmlspecialchars(trim($_REQUEST['keyword']))."%') and ";

- }

- $where .='1=1';

- $count = $model->where($where)->count();

- 10. $p = new Page($count,20);

- 11.

在这两个函数中,将获取到的$_REQUEST['keyword']参数拼接到SQL语句,然后带入数据库执行,导致程序在实现上存在SQL注入漏洞,攻击者可利用该漏洞获取数据库敏感信息。

0x02 漏洞利用

1、登录后台,网站后台--会员系统--会员管理--关键字搜索--注入点:

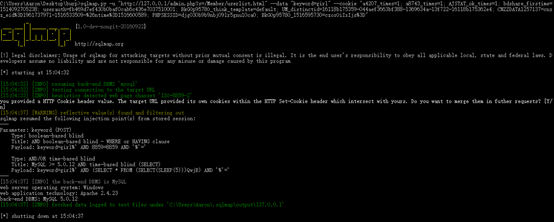

SQLMAP注入测试:

0x03 修复建议

1、使用参数化查询避免SQL注入

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

【代码审计】大米CMS_V5.5.3 SQL注入漏洞分析的更多相关文章

- [代码审计]DM企业建站系统v201710 sql注入漏洞分析 | 新版v201712依旧存在sql注入

0x00 前言 本来呢,这套CMS都不想审的了.下载下来打开一看,各种debug注释,排版烂的不行. 贴几个页面看看 感觉像是新手练手的,没有审下去的欲望了. 但想了想,我tm就是新手啊,然后就继续看 ...

- PHPCMS \phpcms\modules\member\index.php 用户登陆SQL注入漏洞分析

catalog . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述2. 漏洞触发条件 0x1: POC http://localhost/p ...

- Beescms_v4.0 sql注入漏洞分析

Beescms_v4.0 sql注入漏洞分析 一.漏洞描述 Beescms v4.0由于后台登录验证码设计缺陷以及代码防护缺陷导致存在bypass全局防护的SQL注入. 二.漏洞环境搭建 1.官方下载 ...

- 【代码审计】五指CMS_v4.1.0 copyfrom.php 页面存在SQL注入漏洞分析

0x00 环境准备 五指CMS官网:https://www.wuzhicms.com/ 网站源码版本:五指CMS v4.1.0 UTF-8 开源版 程序源码下载:https://www.wuzhi ...

- 【代码审计】五指CMS_v4.1.0 后台存在SQL注入漏洞分析

0x00 环境准备 五指CMS官网:https://www.wuzhicms.com/ 网站源码版本:五指CMS v4.1.0 UTF-8 开源版 程序源码下载:https://www.wuzhi ...

- 【代码审计】iZhanCMS_v2.1 前台IndexController.php页面存在SQL注入 漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】iZhanCMS_v2.1 前台GoodsController.php页面存在SQL注入漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】iZhanCMS_v2.1 后台存在多个SQL注入漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】iCMS_v7.0.7 admincp.app.php页面存在SQL注入漏洞分析

0x00 环境准备 iCMS官网:https://www.icmsdev.com 网站源码版本:iCMS-v7.0.7 程序源码下载:https://www.icmsdev.com/downloa ...

随机推荐

- android:View的setTag和getTag

Adapter 有个getView方法,可以使用setTag把查找的view缓存起来方便多次重用 public View getView(int position, View convertView, ...

- lua去掉字符串中的UTF-8的BOM三个字节

废话不多说,还是先说点吧,项目中lua读取的text文件如果有BOM,客户端解析就会报错,所以我看了看,任务编辑器swGameTaskEditor 在写入文件的时候,也不知道为什么有的文件就是UTF- ...

- boost 线程安全队列

threadnullmethodsprocessingobjectsignal // QueueImplementation.cpp : Defines the entry point for the ...

- Redis 常用监控信息命令总结

查看启动到当前处理命令总数: # redis-cli info stats | grep total_commands total_commands_processed:23693286991 查看每 ...

- Spring.profiles多环境配置最佳实践

转自:https://www.cnblogs.com/jason0529/p/6567373.html Spring的profiles机制,是应对多环境下面的一个解决方案,比较常见的是开发和测试环境的 ...

- Python中调用自然语言处理工具HanLP手记

手记实用系列文章: 1 结巴分词和自然语言处理HanLP处理手记 2 Python中文语料批量预处理手记 3 自然语言处理手记 4 Python中调用自然语言处理工具HanLP手记 5 Python中 ...

- python3用BeautifulSoup用字典的方法抓取a标签内的数据

# -*- coding:utf-8 -*- #python 2.7 #XiaoDeng #http://tieba.baidu.com/p/2460150866 #标签操作 from bs4 imp ...

- jenkins执行shell提示命令不存在

问题描述: jenkins编译项目,不继承linux环境变量 ~/.bash_profile ~/.bashrc /etc/profile,导致在执行shell脚本,提示命令找不到! [sz-hg ...

- [BetterExplained]为什么你应该(从现在开始就)写博客

(一)为什么你应该(从现在开始就)写博客 用一句话来说就是,写一个博客有很多好处,却没有任何明显的坏处.(阿灵顿的情况属于例外,而非常态,就像不能拿抽烟活到一百岁的英国老太太的个例来反驳抽烟对健康的极 ...

- windows环境telnet发送命令

telnet *.*.*.* port ,然后crtl+]进入命令模式,使用send发送消息,如:send hello,murphy 常用命令: open : 使用 openhostname 可以建立 ...