Apache Roller 5.0.3 XXE漏洞分析

下载5.0.2的版本来分析

5.0.2的war包地址 http://archive.apache.org/dist/roller/roller-5/v5.0.2/bin/roller-weblogger-5.0.2-for-javaee.zip

从web.xml入手分析,可以看到如下servlet映射

<servlet>

<servlet-name>XmlRpcServlet</servlet-name>

<servlet-class>org.apache.xmlrpc.webserver.XmlRpcServlet</servlet-class>

<init-param>

<description>

Sets, whether the servlet supports vendor extensions for XML-RPC.

</description>

<param-name>enabledForExtensions</param-name>

<param-value>true</param-value>

</init-param>

</servlet>

指向org.apache.xmlrpc.webserver.XmlRpcServlet的类。

从doPost看起

public void doPost(HttpServletRequest pRequest, HttpServletResponse pResponse) throws IOException, ServletException {

private XmlRpcServletServer server;

server.execute(pRequest, pResponse);

}

指向org.apache.xmlrpc.webserver.XmlRpcServletServer

public void execute(HttpServletRequest pRequest, HttpServletResponse pResponse)

throws ServletException, IOException {

XmlRpcHttpRequestConfigImpl config = getConfig(pRequest);

ServletStreamConnection ssc = newStreamConnection(pRequest, pResponse);

try {

super.execute(config, ssc);

} catch (XmlRpcException e) {

throw new ServletException(e);

}

}

看到super.execute(config, ssc); 这行指向父类的execute方法

public class XmlRpcServletServer extends XmlRpcHttpServer

父类为XmlRpcHttpServer,在父类中没找到execute方法,继续向上调用XmlRpcStreamServer类

public abstract class XmlRpcHttpServer extends XmlRpcStreamServer

在XmlRpcStreamServer类存在execute方法

public void execute(XmlRpcStreamRequestConfig pConfig,

ServerStreamConnection pConnection)

throws XmlRpcException {

log.debug("execute: ->");

try {

Object result;

Throwable error;

InputStream istream = null;

try {

istream = getInputStream(pConfig, pConnection);

XmlRpcRequest request = getRequest(pConfig, istream);

result = execute(request);

istream.close();

istream = null;

error = null;

log.debug("execute: Request performed successfully");

} catch (Throwable t) {

logError(t);

result = null;

error = t;

} finally {

if (istream != null) { try { istream.close(); } catch (Throwable ignore) {} }

}

.......//省略后面无关代码

}

看到其中的 XmlRpcRequest request = getRequest(pConfig, istream); ,调用当前类的getRequest方法。

protected XmlRpcRequest getRequest(final XmlRpcStreamRequestConfig pConfig,

InputStream pStream) throws XmlRpcException {

final XmlRpcRequestParser parser = new XmlRpcRequestParser(pConfig, getTypeFactory());

final XMLReader xr = SAXParsers.newXMLReader();

xr.setContentHandler(parser);

.....//省略后面无关代码

}

在getRequest()方法中有这么一句:XMLReader xr = SAXParsers.newXMLReader();

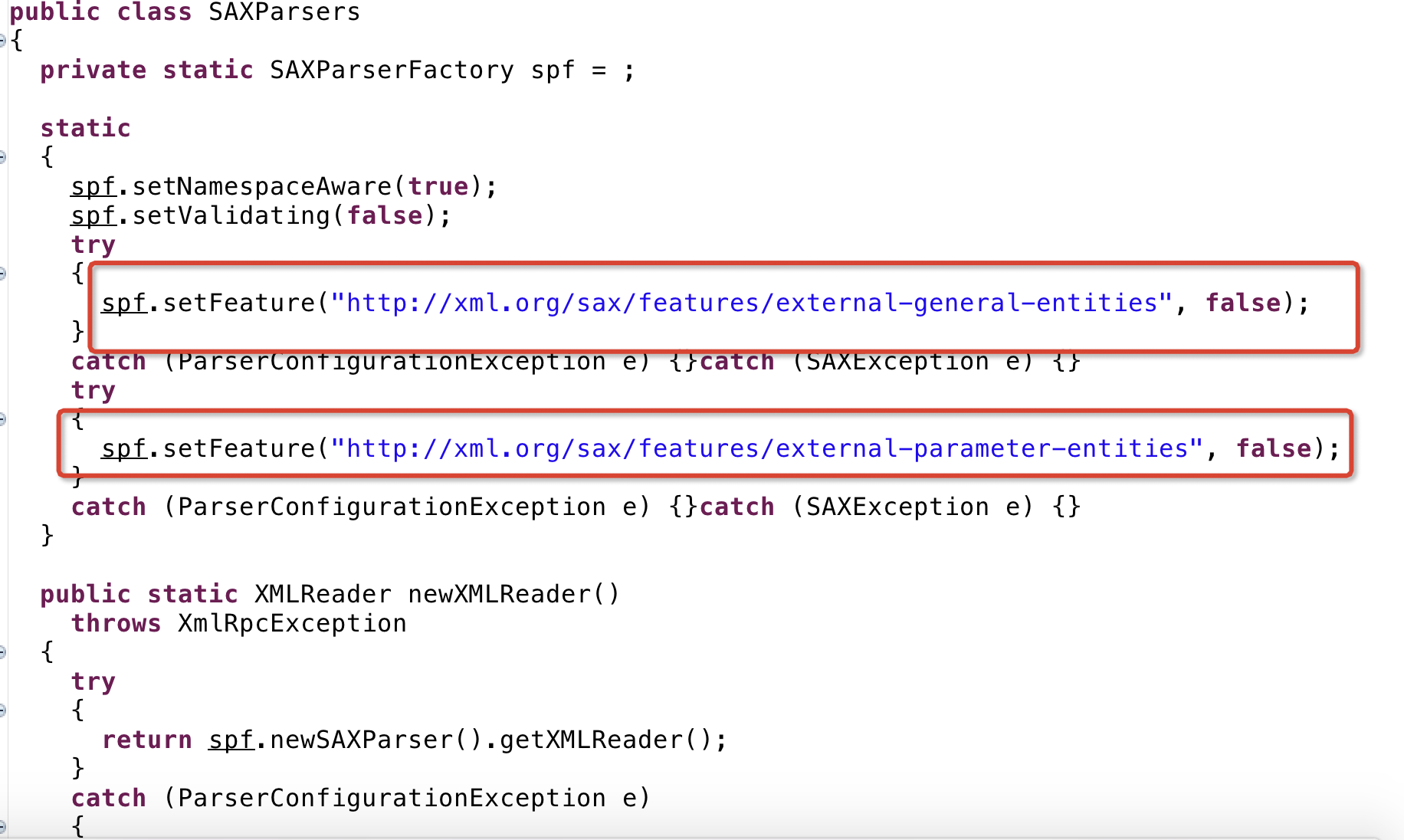

public class SAXParsers {

private static final SAXParserFactory spf;

static {

spf = SAXParserFactory.newInstance();

spf.setNamespaceAware(true);

spf.setValidating(false);

}

/** Creates a new instance of {@link XMLReader}.

*/

public static XMLReader newXMLReader() throws XmlRpcException {

try {

return spf.newSAXParser().getXMLReader();

} catch (ParserConfigurationException e) {

throw new XmlRpcException("Unable to create XML parser: " + e.getMessage(), e);

} catch (SAXException e) {

throw new XmlRpcException("Unable to create XML parser: " + e.getMessage(), e);

}

}

}

其中:

spf = SAXParserFactory.newInstance();

spf.setNamespaceAware(true);

spf.setValidating(false);

直接引用xml文档,没做访问限制,所有造成了xxe漏洞

修复方式:

Apache Roller 5.0.3 XXE漏洞分析的更多相关文章

- Apache Log4j 反序列化代码执行(CVE-2019-17571) 漏洞分析

Apache Log4j 漏洞分析 仅用于研究漏洞原理,禁止用于非法用途,后果自负!!! CVE-2019-17571 漏洞描述 Log4j是美国阿帕奇(Apache)软件基金会的一款基于Java的开 ...

- Beescms_v4.0 sql注入漏洞分析

Beescms_v4.0 sql注入漏洞分析 一.漏洞描述 Beescms v4.0由于后台登录验证码设计缺陷以及代码防护缺陷导致存在bypass全局防护的SQL注入. 二.漏洞环境搭建 1.官方下载 ...

- 从0开始fastjson漏洞分析2

从0开始fastjson漏洞分析https://www.cnblogs.com/piaomiaohongchen/p/14777856.html 有了前文铺垫,可以说对fastjson内部机制和fas ...

- PHPCMS V9.6.0 SQL注入漏洞分析

0x01 此SQL注入漏洞与metinfo v6.2.0版本以下SQL盲注漏洞个人认为较为相似.且较为有趣,故在此分析并附上exp. 0x02 首先复现漏洞,环境为: PHP:5.4.45 + Apa ...

- 从0开始fastjson漏洞分析

关于fastjson漏洞利用参考:https://www.cnblogs.com/piaomiaohongchen/p/10799466.html fastjson这个漏洞出来了很久,一直没时间分析, ...

- xxe漏洞分析

xxe漏洞总结 xxe漏洞就是xml外部实体注入攻击,所以一定是针对xml编写的服务. xxe漏洞是把参数经过php输入流或者$HTTP_RAW_POST_DATA直接读入xml实体当中,参数可控且没 ...

- ECShop 2.x 3.0代码执行漏洞分析

0×00 前言 ECShop是一款B2C独立网店系统,适合企业及个人快速构建个性化网上商店.2.x版本跟3.0版本存在代码执行漏洞. 0×01 漏洞原理 ECShop 没有对 $GLOBAL[‘_SE ...

- 最新phpcms v9.6.0 sql注入漏洞分析

昨天爆出来的,但其实在此之前就i记得在某群看见有大牛在群里装逼了.一直也没肯告诉.现在爆出来了.就来分析一下.官方现在也还没给出修复.该文不给出任何利用的EXP. 该文只做安全研究,不做任何恶意攻击! ...

- ThinkPHP 5.x远程命令执行漏洞分析与复现

0x00 前言 ThinkPHP官方2018年12月9日发布重要的安全更新,修复了一个严重的远程代码执行漏洞.该更新主要涉及一个安全更新,由于框架对控制器名没有进行足够的检测会导致在没有开启强制路由的 ...

随机推荐

- shell for if

#!/bin/bash ..} do ];then j="${i}" else j="${i}" fi echo $j >> venn.log ec ...

- thinkphp5 数据库和模型

1.Db和模型的存在只是ThinkPHP5.0架构设计中的职责和定位不同,Db负责的只是数据(表)访问,模型负责的是业务数据和业务逻辑.2.Db和模型最明显的一个区别就是Db查询返回的数据类型为数组( ...

- 2018.11.01 bzoj4325: NOIP2015 斗地主(贪心+搜索)

传送门 原来一直以为是一道大模拟. 没想到是一道搜索+最优性剪枝 如何搜最优呢? 我们考虑怎么最快出完. 大概是应该尽量出当前能出出去最多的吧. 于是我们选择优先出顺子. 这样做有什么好处呢? 我们会 ...

- java常用设计模式十二:命令模式

一.概述 定义:命令(Command)模式又叫作动作(Action)模式或事务(Transaction)模式,是一种对象的行为模式.将一个请求封装为一个对象,从而使你可用不同的请求对客户进行参数化:对 ...

- linux将80端口映射到指定端口命令

1.添加一个端口映射 将80端口映射到8088端口命令如下: iptables -t nat -I PREROUTING -p tcp --dport 80-j REDIRECT --to-port ...

- i2c触摸屏驱动文件的实现

转自:http://blog.chinaunix.net/uid-29507718-id-4314013.html Linux下I2C接口触摸屏驱动分析 分类: LINUX linux下触摸屏驱动的 ...

- 5W2H+35问

之前看到的一个非常好且全面的做事方法论.

- asp.net 重写URL方法和封装好的DLL

.net 重写URL方法和封装好的DLL URL重写方法DLL(2.0)

- linux ps查进程 kill关闭进程

原文链接:http://blog.sina.com.cn/s/blog_53855ace0100ded4.html 首先,我们需要使用linux下另外一个ps命令查找与进程相关的PID号:ps aux ...

- bat语法集【转】

源文链接:http://www.cnblogs.com/jiangzhichao/archive/2012/02/15/2353004.html 1 echo 和 @@ ...