DVWA靶场实战(十一)——XSS(Reflected)

DVWA靶场实战(十一)

十一、XSS(Reflected):

1.漏洞原理:

XSS被称为跨站脚本攻击(Cross Site Script),而Reflected被称作反射型XSS。不同于DOM和Stored,Reflected反射型无法存储。防御措施以及利用手法同DOM大同小异。

2.实战:

(1)Low:

代码分析:

<?php

header ("X-XSS-Protection: 0");

// Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {

// Feedback for end user

$html .= '<pre>Hello ' . $_GET[ 'name' ] . '</pre>';

}

?>

基本上也是不设防状态,所以我们可以直接尝试攻击。

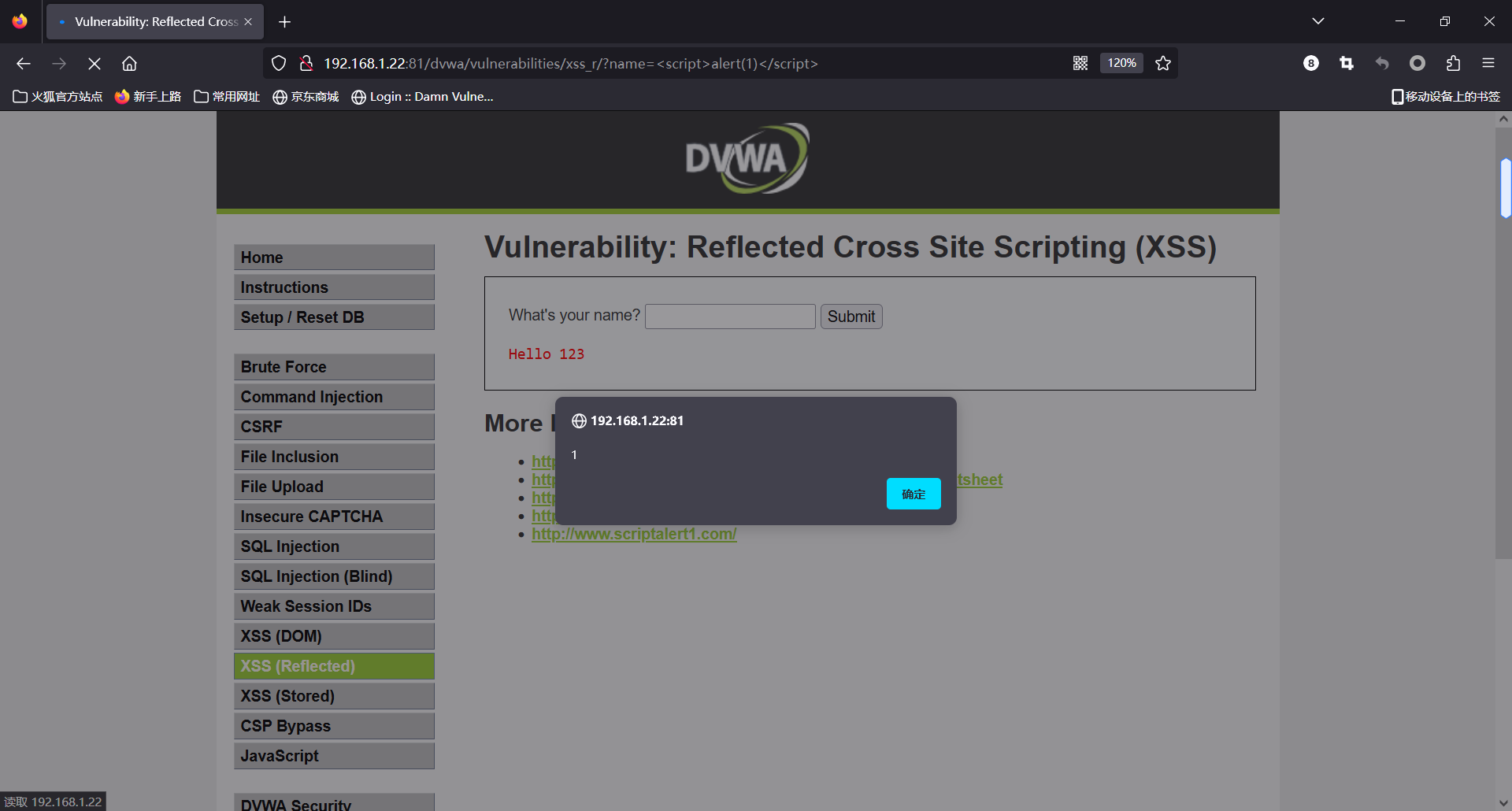

这里我们用弹窗进行测试,利用语句“<script>alert(1)</script>”,得到以下情况,说明攻击成功。

(2)Medium:

代码分析:

<?php

header ("X-XSS-Protection: 0");

// Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {

// Get input

$name = str_replace( '<script>', '', $_GET[ 'name' ] );

// Feedback for end user

$html .= "<pre>Hello ${name}</pre>";

}

?>

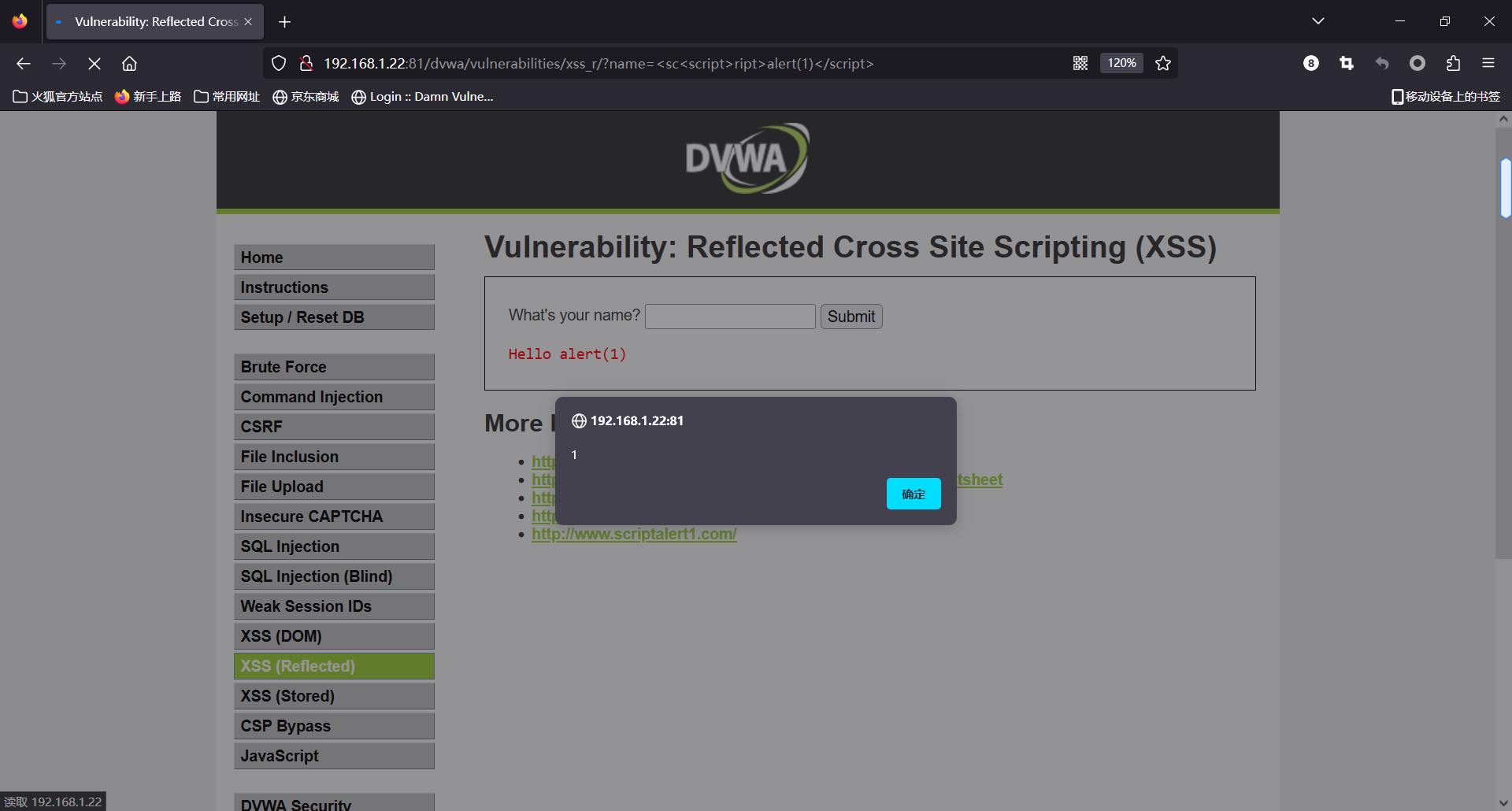

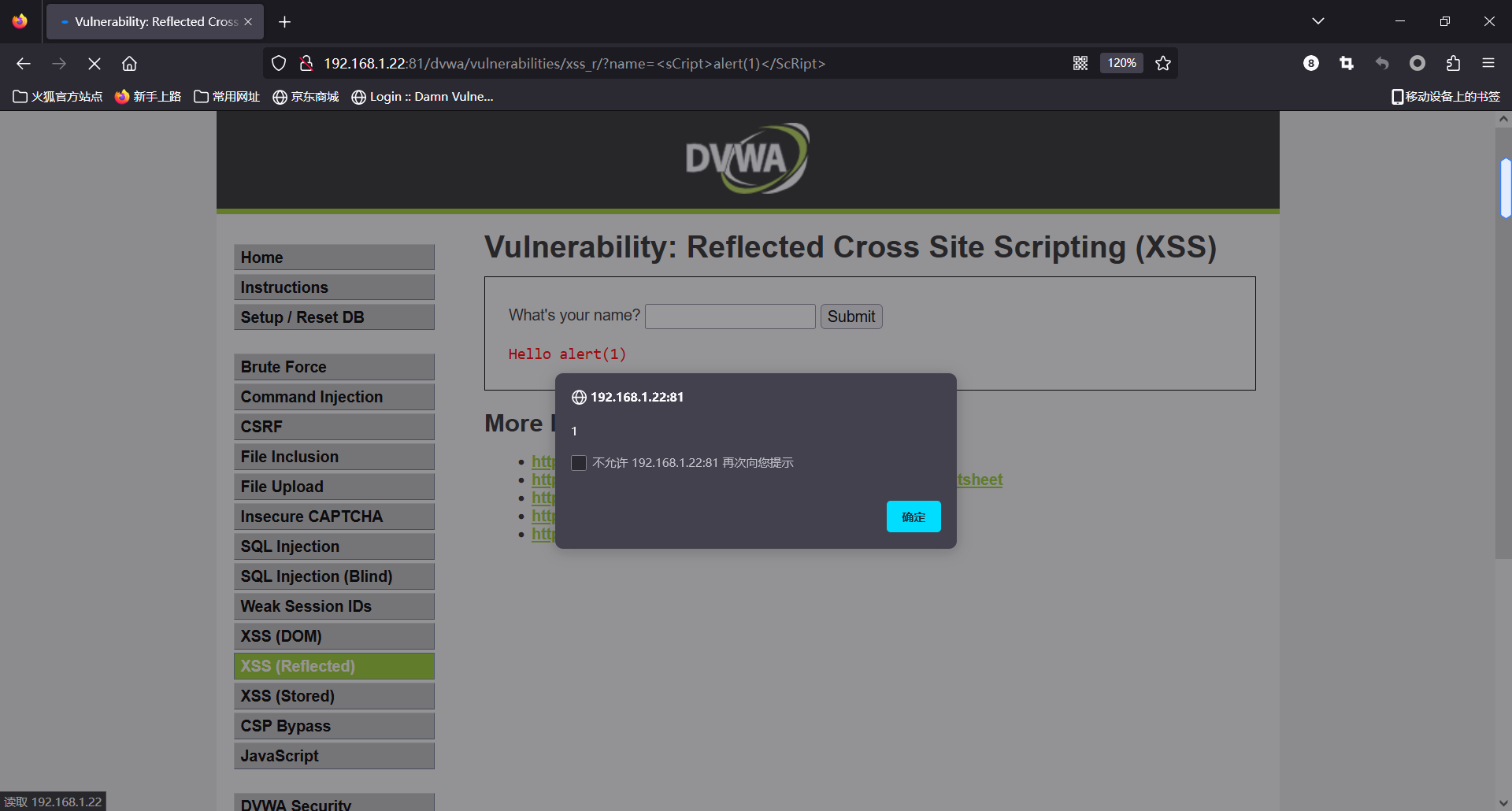

这里我们看到会将<script>替换为空格,所以我们可以使用双写注入或者大小写绕过。

这里我们利用语句“<sc<script>ript>alert(1)</script>”(双写注入),或者“<sCript>alert(1)</ScRipt>”(大小写注入)。可以看见如下就是成功了。

(3)High:

代码分析:

<?php

header ("X-XSS-Protection: 0");

// Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {

// Get input

$name = preg_replace( '/<(.*)s(.*)c(.*)r(.*)i(.*)p(.*)t/i', '', $_GET[ 'name' ] );

// Feedback for end user

$html .= "<pre>Hello ${name}</pre>";

}

?>

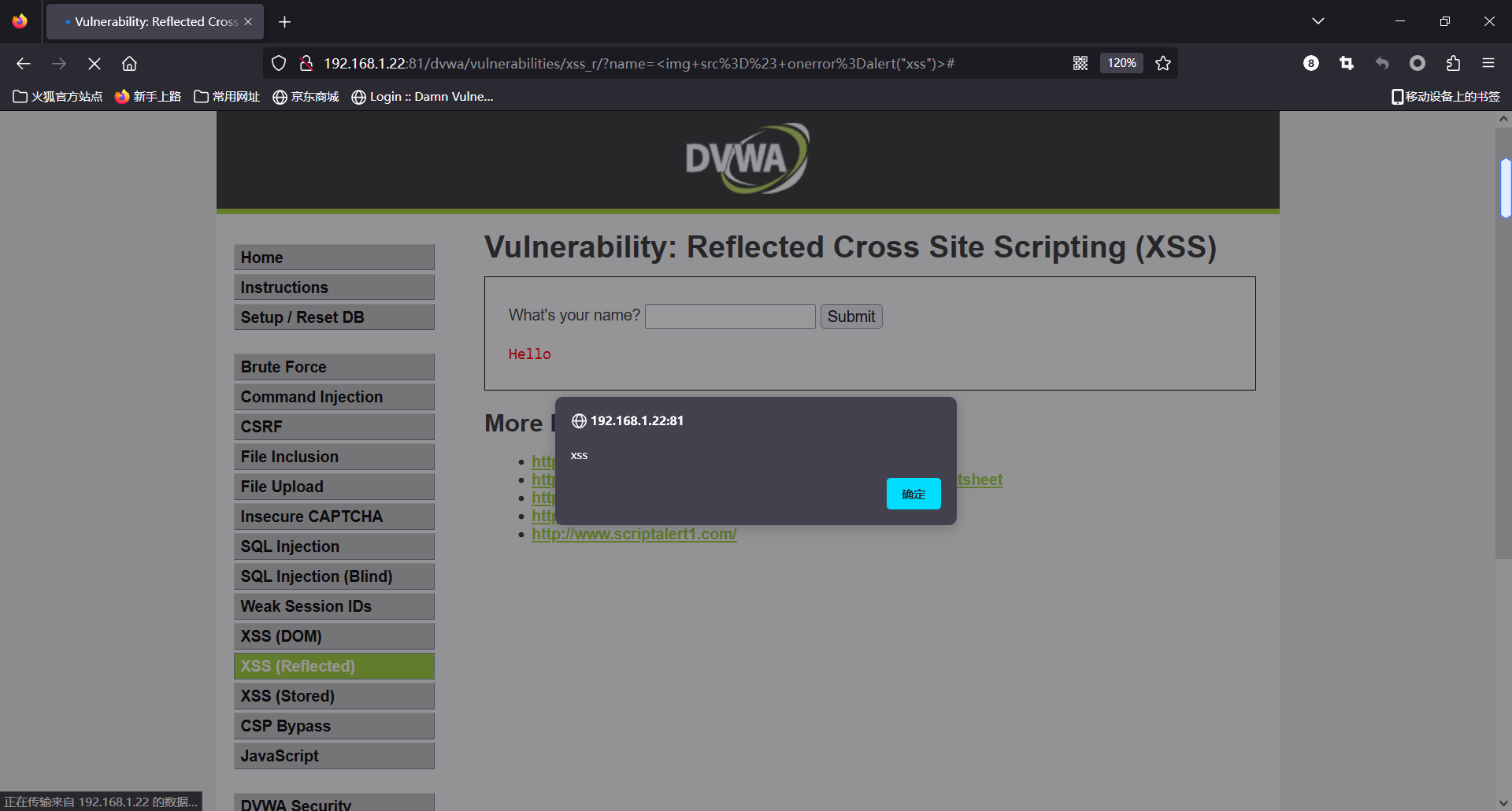

这里已经不区分大小写的屏蔽“script”了,所以我们这里采用img标签注入。

我们开始攻击,利用“<img src=# onerror=alert("xss")>”语句进行攻击,发现成功。

(4)Impossible:

代码分析:

<?php // Is there any input?

if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {

// Check Anti-CSRF token

checkToken( $_REQUEST[ 'user_token' ], $_SESSION[ 'session_token' ], 'index.php' ); // Get input

$name = htmlspecialchars( $_GET[ 'name' ] ); // Feedback for end user

$html .= "<pre>Hello ${name}</pre>";

} // Generate Anti-CSRF token

generateSessionToken(); ?>

作为防御模板,将输入的代码转为HTML实体。

#文章来源:wybsignal

DVWA靶场实战(十一)——XSS(Reflected)的更多相关文章

- DVWA XSS (Reflected) 通关教程

XSS 介绍XSS,全称Cross Site Scripting,即跨站脚本攻击,某种意义上也是一种注入攻击,是指攻击者在页面中注入恶意的脚本代码,当受害者访问该页面时,恶意代码会在其浏览器上执行,需 ...

- DVWA靶场之XSS(Reflected)通关

反射型xss Low: <?php header ("X-XSS-Protection: 0"); // Is there any input? if( array_key_ ...

- DVWA全级别之XSS(Reflected)、XSS(Stored)【跨站脚本攻击】

XSS XSS,全称Cross Site Scripting,即跨站脚本攻击,某种意义上也是一种注入攻击,是指攻击者在页面中注入恶意的脚本代码,当受害者访问该页面时,恶意代码会在其浏览器上执行,需要强 ...

- DVWA靶场之XSS(Stored)通关

Low: <?php if( isset( $_POST[ 'btnSign' ] ) ) { // Get input $message = trim( $_POST[ 'mtxMessage ...

- DVWA靶场之Brute Force(暴破)通关

DVWA最经典PHP/MySQL老靶场,简单回顾一下通关流程吧 DVWA十大金刚,也是最常见的十种漏洞利用:Brute Force(暴破).Command Injection(命令行注入).CSRF( ...

- 从DVWA靶场学代码审计

DVWA是较为经典的一个传统漏洞的靶场 内置了low,medium,hight,impossible四个安全级别供安全人员去研究相关漏洞.今天就来对impossible这个级别进行代码审计,从中学习一 ...

- DVWA-全等级XSS(反射型、存储型)

DVWA简介 DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法 ...

- Pikachu靶场通关之XSS(跨站脚本)

一.XSS(跨站脚本)概述 Cross-Site Scripting 简称为"CSS",为避免与前端叠成样式表的缩写"CSS"冲突,故又称XSS.一般XSS可以 ...

- XSS Reflected 测试

由于最近在做XSS方面的测试,于是找到了DVWA平台进行实验测试,通过这三篇文章让大家了解XSS方面的大概内容,这三篇文章只是把你领进XSS的大门,要想真正深入的学习XSS,你还需要去学习很多东西来提 ...

- 渗透测试初学者的靶场实战 1--墨者学院SQL注入—布尔盲注

前言 大家好,我是一个渗透测试的爱好者和初学者,从事网络安全相关工作,由于爱好网上和朋友处找了好多关于渗透的视频.工具等资料,然后自己找了一个靶场,想把自己练习的体会和过程分享出来,希望能对其他渗透爱 ...

随机推荐

- JS图片放大镜功能实现

JS图片放大镜功能实现 技术关键点 1.左侧和上侧距离,在一个水平位置和垂直位置中有我们可以挪动的区域,就是原图片区域,鼠标挪动位置是一个块状位置,他的左侧和上侧距离浏览器上侧和左侧分别有一个长度,我 ...

- 同步与异步、阻塞与非阻塞、创建进程的多种方式、进程间数据隔离、进程的join方法、IPC机制等

目录 同步与异步 阻塞与非阻塞 综合使用 创建进程的多种方式 进程间数据隔离 进程的join方法 IPC机制 生产者消费者模型 进程对象的多种方法 守护进程 僵尸进程与孤儿进程 多进程数据错乱问题 同 ...

- phpword 模板文件导出word到服务器 并浏览器下载

模板文件填充 然后生成新文件 //调用PHPwordrequire_once(ROOTPATH . "inc/vendor/autoload.php"); $phpWord = n ...

- Training: ASCII

题目链接:http://www.wechall.net/challenge/training/encodings/ascii/index.php 让我们使用标准的美国信息交换编码格式解下面的ASCLL ...

- Selenium4+Python3系列(八) - Cookie、截图、单选框及复选框处理、富文本框、日历控件操作

我所在的城市昨天出了近20+的阳性案例,但这丝毫没有 "影响" 到996的工作时间,当然,也没有影响到我想继续更新文章的决心. 一.cookie常用操作入门 上一篇有写过关于coo ...

- DRF认证流程及源码分析

认证 前言 用户验证用户是否合法登陆. 部分内容在DRF视图的使用及源码流程分析讲解,建议先看讲解视图的这篇文章. 使用流程 认证使用的方法流程如下: 自定义认证类,继承BaseAuthenticat ...

- form enctype="multipart/form-data" ajax 文件上传

<form method="post" enctype="multipart/form-data" id="resource"> ...

- nginx配置文件单独创建和管理

在nginx主配置文件nginx.conf的http模块下引入配置文件夹(注意路径的正确性) 1.nginx主配置文件备份后编辑(nginx配置存放位置:/usr/local/nginx/conf/) ...

- 【Java】各种数据类型的元素数量

容易混,就算写多了也容易混... 数据类型 元素个数写法 备注 Stack s s.size() s的元素个数 二维数组m[][] m.length m的行数 二维数组m[][] m[0].lengt ...

- 0停机迁移Nacos?Java字节码技术来帮忙

摘要:本文介绍如何将Spring Cloud应用从开源Consul无缝迁移至华为云Nacos. 本文分享自华为云社区<0停机迁移Nacos?Java字节码技术来帮忙>,作者:华为云PaaS ...