南京邮电大学//bugkuCTF部分writeup

WEB

1.签到题

nctf{flag_admiaanaaaaaaaaaaa}

右键查看源代码或按f12即可。

2.这题不是web

nctf{photo_can_also_hid3_msg}

下载图片并用winhex打开,在末尾发现flag。

8.你从哪里来

nctf{http_referer}

考点:referer来源伪造

给请求加上referer: https://www.google.com

10.文件包含

构建file=php://filter/read=convert.base64-encode/resource=index.php

-------------------------------------------------------------------------------------------------

文件包含利用的漏洞连接:

https://www.2cto.com/article/201311/258420.html

12.COOKIE

nctf{cookie_is_different_from_session}

根据提示:0==not

利用burpsuite在响应中将

Cookie: Login=0

改为

Cookie: Login=1

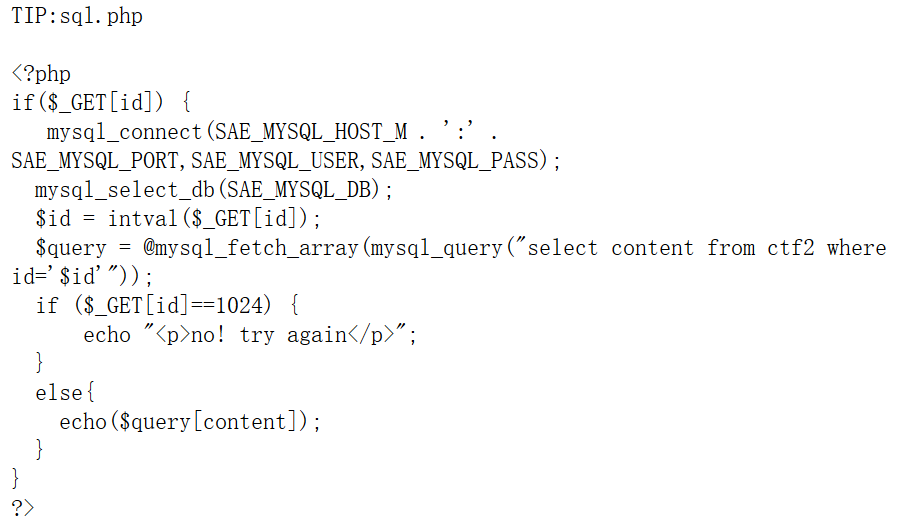

13.MYSQL

再根据题目提示sql.php

链接写

http://chinalover.sinaapp.com/web11/sql.php?id=1022(1022是随机写的)

看看有什么

提示 no msg

那再看看1024

就输出try again

再往后看看,1025提示 no more

1026 1027都没有东西了

再往回1023,还是没内容

那再关注1024,思考可能内容就在id=1024里面,但代码判断不能是1024才显示

那我们就要想有什么可以等效1024,但不等于1024

那很容易想到时mysql的精度问题,输入1024.1试试

就可以得到flag:the flag is:nctf{query_in_mysql}

-------------------------------------------------------------------------------------------------------------------

作者:dcison

来源:CSDN

原文:https://blog.csdn.net/dcison/article/details/53125540

19.伪装者

nctf{happy_http_headers}

请求头添加X-Forwarded-For: 127.0.0.1

---------------------------------------------------------------------------------------------------

bugku

16.flag在index里面

将网页点开,在点击相应连接,网页地址栏变为:

http://120.24.86.145:8005/post/index.php?file=show.php

看到了file关键字,看看用php://filter能否将index读出来

http://120.24.86.145:8005/post/index.php?file=php://filter/read/convert.base64-encode/resource=index.php

将得到了base64解码,观察程序得到flag

18.点击一百万次

flag{Not_C00kI3Cl1ck3r}

修改源代码或用POST方法将clicks改为一百万以上,flag在页面下方

南京邮电大学//bugkuCTF部分writeup的更多相关文章

- 南京邮电大学网络攻防训练平台(NCTF)-异性相吸-Writeup

南京邮电大学网络攻防训练平台(NCTF)-异性相吸-Writeup 题目描述 文件下载地址 很明显,文件之间进行亦或就可得到flag,不再多说,直接上脚本 #coding:utf-8 file_a = ...

- 南京邮电大学 JavaA期末复习要点总结

南京邮电大学 JavaA复习要点: Chap1 入门 1. Java应用程序开发过程教材P14~P15 Chap 2 基本语法 1. 标识符的命名规则教材P19 字母下划线美元符号开头,除 ...

- 南京邮电大学网络攻防平台(NCTF)-MD5-Writeup

南京邮电大学网络攻防平台-MD5-Writeup 题干如下: 分析: 遍历 TASC?O3RJMV?WDJKX?ZM(?替换为其他),找到md5为e9032???da???08????911513?0 ...

- 南京邮电大学 CTF 逆向部分 Writeup

Hello,RE! 提示 IDA 中按 R . Google 到 IDA 中 R 快捷键是 Character ,转为字符串. 丢进 IDA(虽然我并不会使用 IDA 有个 strcmp 函数,比较 ...

- 南京邮电大学网络攻防平台——WriteUp(持续更新)

1.签到题 右键查看源代码直接获得flag 2.MD5collision(MD5碰撞) 观察源码发现md51等于QNKCDZO通过MD5加密的结果,使用在线解密发现结果为 0e830400451993 ...

- BugkuCTF~Mobile~WriteUp

最近,开始记录一篇关于 Android 逆向分析的 WriteUp 方便有需要的人学习,也欢迎大家相互交流, 发现不 一样的世界. 一. signin 考点:反编译.静态分析 Topic Link:h ...

- BugkuCTF~Misc~WriteUp

1.签到 get flag: Qftm{You should sign in} 2.这是一张单纯的图片 查看图片十六进制 提去特殊字符串进行解码 get flag: key{you are right ...

- BugkuCTF~代码审计~WriteUp

第一题:extract变量覆盖 知识简介 extract()函数语法: extract(array,extract_rules,prefix) 参数 描述 array必需. 规定要使用的数组. ext ...

- 南京邮电大学网络攻防平台WEB题

平台地址:http://ctf.nuptsast.com/ 签到题: 右键查看源代码,得到flag md5 collision: 传入的a的md5值要为0e开头的,但不能是QNKCDZO,百度一个0e ...

随机推荐

- Windows 10 x64 下编译 Hadoop 源码

Windows 10 x64 下编译 Hadoop 源码 环境准备 Hadoop并没有提供官方的 Windows 10 下的安装包,所以需要自己手动来编译,官方文档中 BUILDING.txt 文件中 ...

- finalize()与PhantomReference学习笔记

众所周知,Java语言提供了自动垃圾回收机制,使得程序员不用考虑自己释放不再使用的内存.既然回收内存的活都让Java自己干了,程序员在这方面能干的事情就不多了.尽管如此,Java也提供了一些让程序员对 ...

- 如何安装 PhoneGap / Cordova (for Win10)

最近需要配置 PhoneGap / Cordova 环境,折腾了一阵子,写篇博客 Mark 一下整个过程. 具体参照了:http://www.assortedgarbage.com/apigee/ 以 ...

- JGUI源码:组件及函数封装方法(7)

以Accordion为例1.在base.js定义一个对象,这样可以和JQuery对象区分开,用户使用组件时比较清晰一点,也可以在这里引用多个库. var JGUI = J = { version : ...

- 五十三、linux 编程——TCP 编程基本介绍

53.1 socket 套接字 53.1.1 介绍 Socket(套接字)是一种通讯机制,它包含一整套的调用接口和数据结构的定义,它给应用进程提供了使用如 TCP/UDP 灯网络协议进行网络通讯的手段 ...

- [译]Ocelot - Service Discovery

原文 你可以指定一个service discovery provider,ocelot将使用它来找下游的host和port. Consul 下面的配置要放在GlobalConfiguration中.如 ...

- Swift 4 经典数据结构 Data Struct大全

快速看看吧,看看大神是如何写出最swifty的算法.我先fork一下,以表敬意. https://github.com/Imputes/swift-algorithm-club

- 深入理解display属性——前端布局常用重要属性

小注:display属性在网页布局中非常常见,但经常用到的仅仅是block.inline-block.inline和none等寥寥几个属性值,下面本人将详细介绍display属性的各个方面 定义 di ...

- HTTP协议 详解

前言 掌握HTTP协议是每一个开发者的基础,超详细的HTTP协议笔记 正文 HTTP协议格式总览 HTTP line HTTP Method(方法) 介绍了我们请求希望执行的操作类型. 方法有: GE ...

- RE模块垃圾回收机制

今日内容 一.垃圾回收机制 函义:不能被程序访问到的数据,就称之为垃圾 1.引用计数 引用计数是用来记录值的内存地址被记录的次数的 每一次对值地址的引用都可以使该值的引用计数 +1 每一次对值地址的 ...