k8s1.13.0二进制部署-node节点(四)

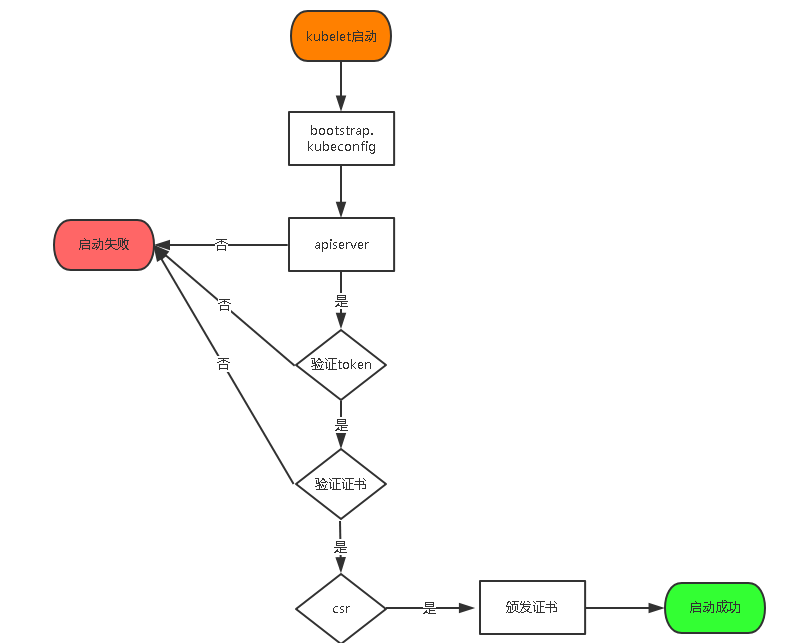

Master apiserver启用TLS认证后,Node节点kubelet组件想要加入集群,必须使用CA签发的有效证书才能与apiserver通信,当Node节点很多时,签署证书是一件很繁琐的事情,因此有了TLS Bootstrapping机制,kubelet会以一个低权限用户自动向apiserver申请证书,kubelet的证书由apiserver动态签署。

认证大致工作流程如图所示:

准备二进制文件

scp kubelet kube-proxy 192.168.0.125:/opt/kubernetes/bin/

scp kubelet kube-proxy 192.168.0.126:/opt/kubernetes/bin/

部署kubelet

创建角色绑定

kubectl create clusterrolebinding kubelet-bootstrap \

--clusterrole=system:node-bootstrapper \

--user=kubelet-bootstrap

创建 kubelet bootstrapping kubeconfig 文件

# 设置集群参数

kubectl config set-cluster kubernetes \

--certificate-authority=/opt/kubernetes/ssl/ca.pem \

--embed-certs=true \

--server=https://192.168.0.130:6443 \

--kubeconfig=bootstrap.kubeconfig # 设置客户端认证参数

kubectl config set-credentials kubelet-bootstrap \

--token=${BOOTSTRAP_TOKEN} \

--kubeconfig=bootstrap.kubeconfig # 设置上下文参数

kubectl config set-context default \

--cluster=kubernetes \

--user=kubelet-bootstrap \

--kubeconfig=bootstrap.kubeconfig # 设置默认上下文

kubectl config use-context default --kubeconfig=bootstrap.kubeconfig

将bootstrap.kubeconfig文件拷贝到node节点

scp bootstrap.kubeconfig 192.168.0.125:/opt/kubernetes/cfg/

scp bootstrap.kubeconfig 192.168.0.126:/opt/kubernetes/cfg/

创建kubelet配置文件

[root@k8s-node01 ~]# vim /opt/kubernetes/cfg/kubelet

KUBELET_OPTS="--logtostderr=false \

--v=4 \

--log-dir=/opt/kubernetes/log \

--hostname-override=192.168.0.125 \

--kubeconfig=/opt/kubernetes/cfg/kubelet.kubeconfig \

--bootstrap-kubeconfig=/opt/kubernetes/cfg/bootstrap.kubeconfig \

--config=/opt/kubernetes/cfg/kubelet.config \

--cert-dir=/opt/kubernetes/ssl \

--pod-infra-container-image=registry.cn-hangzhou.aliyuncs.com/google-containers/pause-amd64:3.0"

参数说明:

--hostname-override 在集群中显示的主机名

--kubeconfig 指定kubeconfig文件位置,会自动生成

--bootstrap-kubeconfig 指定刚才生成的bootstrap.kubeconfig文件

--cert-dir 颁发证书存放位置

--pod-infra-container-image 管理Pod网络的镜像

其中/opt/kubernetes/cfg/kubelet.config配置文件如下:

[root@k8s-node01 ~]# vim /opt/kubernetes/cfg/kubelet.config

kind: KubeletConfiguration

apiVersion: kubelet.config.k8s.io/v1beta1

address:

port:

readOnlyPort:

cgroupDriver: cgroupfs

clusterDNS:

- 10.0.0.2

clusterDomain: cluster.local.

failSwapOn: false

authentication:

anonymous:

enabled: true

创建kubelet系统服务

[root@k8s-node02 ~]# vim /usr/lib/systemd/system/kubelet.service

[Unit]

Description=Kubernetes Kubelet

After=docker.service

Requires=docker.service [Service]

EnvironmentFile=/opt/kubernetes/cfg/kubelet

ExecStart=/opt/kubernetes/bin/kubelet $KUBELET_OPTS

Restart=on-failure

KillMode=process [Install]

WantedBy=multi-user.target

启动kubelet

systemctl daemon-reload

systemctl enable kubelet

systemctl restart kubelet

systemctl status kubelet

查看csr请求

[root@k8s-master1 ~]# kubectl get csr

NAME AGE REQUESTOR CONDITION

node-csr-h0XFLgAXsCQvIQdUN5_fHGJbwYJaekO3zzhEK_wDcNY 103s kubelet-bootstrap Pending

node-csr-xECZ6WkPvlSzu9fE4CJQlMjPfCxJlUpidvSuKWOGpZE 90s kubelet-bootstrap Pending

批准kubelet 的 TLS 证书请求

[root@k8s-master1 ~]# kubectl get csr|grep 'Pending' | awk 'NR>0{print $1}'| xargs kubectl certificate approve

certificatesigningrequest.certificates.k8s.io/node-csr-h0XFLgAXsCQvIQdUN5_fHGJbwYJaekO3zzhEK_wDcNY approved

certificatesigningrequest.certificates.k8s.io/node-csr-xECZ6WkPvlSzu9fE4CJQlMjPfCxJlUpidvSuKWOGpZE approved

查看node已经加入集群

[root@k8s-master1 ~]# kubectl get node

NAME STATUS ROLES AGE VERSION

192.168.0.125 Ready <none> 68s v1.13.0

192.168.0.126 Ready <none> 69s v1.13.0

kube-proxy部署

配置kube-proxy使用LVS

yum install -y ipvsadm ipset conntrack

创建 kube-proxy 证书请求

[root@k8s-master1 ssl]# vim kube-proxy-csr.json

{

"CN": "system:kube-proxy",

"hosts": [],

"key": {

"algo": "rsa",

"size":

},

"names": [

{

"C": "CN",

"ST": "BeiJing",

"L": "BeiJing",

"O": "k8s",

"OU": "System"

}

]

}

生成证书

cfssl gencert -ca=/opt/kubernetes/ssl/ca.pem \

-ca-key=/opt/kubernetes/ssl/ca-key.pem \

-config=/opt/kubernetes/ssl/ca-config.json \

-profile=kubernetes kube-proxy-csr.json | cfssljson -bare kube-proxy

将证书分发到node节点

scp kube-proxy*.pem 192.168.0.125:/opt/kubernetes/ssl/

scp kube-proxy*.pem 192.168.0.126:/opt/kubernetes/ssl/

创建kube-proxy kubeconfig文件

kubectl config set-cluster kubernetes \

--certificate-authority=/opt/kubernetes/ssl/ca.pem \

--embed-certs=true \

--server=https://192.168.0.130:6443 \

--kubeconfig=kube-proxy.kubeconfig kubectl config set-credentials kube-proxy \

--client-certificate=kube-proxy.pem \

--client-key=kube-proxy-key.pem \

--embed-certs=true \

--kubeconfig=kube-proxy.kubeconfig kubectl config set-context default \

--cluster=kubernetes \

--user=kube-proxy \

--kubeconfig=kube-proxy.kubeconfig kubectl config use-context default --kubeconfig=kube-proxy.kubeconfig

分发kubeconfig配置文件

scp kube-proxy.kubeconfig 192.168.0.125:/opt/kubernetes/cfg/

scp kube-proxy.kubeconfig 192.168.0.126:/opt/kubernetes/cfg/

创建kube-proxy配置文件

[root@k8s-node01 ~]# vim /opt/kubernetes/cfg/kube-proxy

KUBE_PROXY_OPTS="--logtostderr=false \

--v=4 \

--log-dir=/opt/kubernetes/log \

--hostname-override=192.168.0.125 \

--cluster-cidr=10.0.0.0/24 \

--proxy-mode=ipvs \

--ipvs-min-sync-period=5s \

--ipvs-sync-period=5s \

--ipvs-scheduler=rr \

--masquerade-all=true \

--kubeconfig=/opt/kubernetes/cfg/kube-proxy.kubeconfig"

创建kube-proxy系统服务

[root@k8s-node01 ~]# vim /usr/lib/systemd/system/kube-proxy.service

[Unit]

Description=Kubernetes Proxy

After=network.target [Service]

EnvironmentFile=-/opt/kubernetes/cfg/kube-proxy

ExecStart=/opt/kubernetes/bin/kube-proxy $KUBE_PROXY_OPTS

Restart=on-failure

RestartSec=

LimitNOFILE= [Install]

WantedBy=multi-user.target

启动kube-proxy

systemctl daemon-reload

systemctl enable kube-proxy

systemctl restart kube-proxy

systemctl status kube-proxy

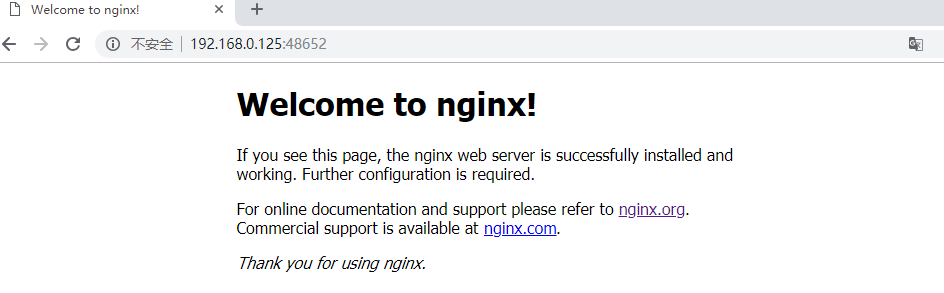

运行一个测试示例

kubectl run nginx --image=nginx --replicas=

kubectl expose deployment nginx --port= --target-port= --type=NodePort

查看pod,service

[root@k8s-master1 ~]# kubectl get pod,svc -o wide

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READINESS GATES

pod/nginx-7cdbd8cdc9-g9658 / ImagePullBackOff 51s 172.17.84.2 192.168.0.125 <none> <none>

pod/nginx-7cdbd8cdc9-wmh46 / ContainerCreating 51s <none> 192.168.0.126 <none> <none>

pod/nginx-7cdbd8cdc9-zwmxd / ContainerCreating 51s <none> 192.168.0.126 <none> <none> NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE SELECTOR

service/kubernetes ClusterIP 10.0.0.1 <none> /TCP 21h <none>

service/nginx NodePort 10.0.0.171 <none> :/TCP 48s run=nginx

访问部署的nginx

查看访问日志

[root@k8s-master1 ~]# kubectl create clusterrolebinding cluster-system-anonymous --clusterrole=cluster-admin --user=system:anonymous

[root@k8s-master1 ~]# kubectl logs nginx-7cdbd8cdc9-g9658

172.17.84.1 - - [/Dec/::: +] "GET / HTTP/1.1" "-" "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/69.0.3497.100 Safari/537.36" "-"

查看LVS状态

[root@k8s-node02 ~]# ipvsadm -L -n

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Scheduler Flags

-> RemoteAddress:Port Forward Weight ActiveConn InActConn

TCP 127.0.0.1:48652 rr

-> 172.17.34.2:80 Masq 1 0 0

-> 172.17.34.3:80 Masq 1 0 0

-> 172.17.84.2:80 Masq 1 0 0

TCP 172.17.34.0:48652 rr

-> 172.17.34.2:80 Masq 1 0 0

-> 172.17.34.3:80 Masq 1 0 0

-> 172.17.84.2:80 Masq 1 0 0

TCP 172.17.34.1:48652 rr

-> 172.17.34.2:80 Masq 1 0 0

-> 172.17.34.3:80 Masq 1 0 0

-> 172.17.84.2:80 Masq 1 0 0

TCP 192.168.0.126:48652 rr

-> 172.17.34.2:80 Masq 1 0 0

-> 172.17.34.3:80 Masq 1 0 0

-> 172.17.84.2:80 Masq 1 0 0

TCP 10.0.0.1:443 rr

-> 192.168.0.123:6443 Masq 1 0 0

-> 192.168.0.124:6443 Masq 1 0 0

TCP 10.0.0.171:88 rr

-> 172.17.34.2:80 Masq 1 0 0

-> 172.17.34.3:80 Masq 1 0 0

-> 172.17.84.2:80 Masq 1 0 0

k8s1.13.0二进制部署-node节点(四)的更多相关文章

- k8s1.13.0二进制部署-master节点(三)

部署apiserver 创建生成CSR的JSON配置文件 [root@k8s-master1 ssl]# vim kubernetes-csr.json { "CN": " ...

- k8s1.13.0二进制部署-ETCD集群(一)

Kubernetes集群中主要存在两种类型的节点:master.minion节点. Minion节点为运行 Docker容器的节点,负责和节点上运行的 Docker 进行交互,并且提供了代理功能.Ma ...

- k8s1.13.0二进制部署-flannel网络(二)

Flannel容器集群网络部署 Overlay Network:覆盖网络,在基础网络上叠加的一种虚拟网络技术模式,该网络中的主机通过虚拟链路连接起来.VXLAN:将源数据包封装到UDP中,并使用基础网 ...

- k8s1.13.0二进制部署-Dashboard和coredns(五)

部署UI 下载yaml文件https://github.com/kubernetes/kubernetes [root@k8s-master1 ~]# git clone https://github ...

- k8s二进制部署 - node节点安装

创建kubelet配置 • set-cluster # 创建需要连接的集群信息,可以创建多个k8s集群信息 [root@hdss7-21 ~]# kubectl config set-cluster ...

- K8s二进制部署单节点 master组件 node组件 ——头悬梁

K8s二进制部署单节点 master组件 node组件 --头悬梁 1.master组件部署 2.node 组件部署 k8s集群搭建: etcd集群 flannel网络插件 搭建maste ...

- K8s二进制部署单节点 etcd集群,flannel网络配置 ——锥刺股

K8s 二进制部署单节点 master --锥刺股 k8s集群搭建: etcd集群 flannel网络插件 搭建master组件 搭建node组件 1.部署etcd集群 2.Flannel 网络 ...

- 部署node节点组件

部署node节点组件 mv kubelet kube-proxy /opt/kubernetes/bin chmod +x /opt/kubernetes/bin/* && chmod ...

- 高可用安装k8s1.13.0 --不能带cavisor、不能加cni ,带上这两个总是报错,kubelet无法启动

高可用安装k8s1.13.0 --不能带cavisor,总是报错,kubelet无法启动

随机推荐

- ubuntu18.04安装opencv 3.4.1

github 地址: https://github.com/opencv/opencv 安装依赖 sudo apt-get install build-essential sudo apt--dev ...

- 删除重复Row记录数据

使用CTE,ROW_NUMBER,PARTITION BY来处理数据表重复记录. 先准备下面的数据: IF OBJECT_ID('tempdb.dbo.#Part') IS NOT NULL DROP ...

- Lightoj1007【欧拉函数-素数表】

基础题. PS:注意unsigned long long; 以及%llu #include<bits/stdc++.h> using namespace std; typedef unsi ...

- TCP/IP之大明邮差

大明王朝天启四年, 清晨. 天色刚蒙蒙亮,我就赶着装满货物的马车来到了南城门, 这里是集中处理货物的地方 , 一队一队的马车都来到这里, 城头的士兵带着头盔,身披盔甲, 手持长枪, 虎视眈眈的注视这下 ...

- c# 库间关系

- 洛谷 P1875 佳佳的魔法药水

P1875 佳佳的魔法药水 题目描述 发完了 k 张照片,佳佳却得到了一个坏消息:他的 MM 得病了!佳佳和大家一样焦急 万分!治好 MM 的病只有一种办法,那就是传说中的 0 号药水 --怎么样才能 ...

- Maven打包Spark程序Pom配置

scala和java混合的spark程序之前使用其他配置始终有报找不到包的情况,尝试了一下如下配置可以打包成功.<build> <pluginManagement> <p ...

- 深入理解JVM的类加载

前言: 前面又说到Java程序实际上是将.class文件放入JVM中运行.虚拟机把描述类的数据从Class文件加载到内存,并对数据进行校验,转换,解析和初始化,最终形成可以被虚拟机直接使用的Java类 ...

- php对数组操作的函数

array_reverse 以相反的顺序返回数组 array_unique 数组元素去重(只对一维数组有效) array_intersect两个或多个数组取交集 implode和explode也 ...

- vue中的导航守卫

官方文档地址: 导航守卫:https://router.vuejs.org/zh-cn/advanced/navigation-guards.html 好的,重点内容 router.beforeEac ...